Die Sicherheitsexperten von ESET, Microsoft, CERT.PL und anderen internationalen Behörden haben dem Botnet Dorkbot erfolgreich den Kampf angesagt und konnten mit vereinten Kräften das schädliche Netzwerk über ein „Sinkhole“ zerschlagen. Hierbei handelt es sich um einen Server, der als Falle für infizierte Rechner dient, indem er den Command&Control (C&C) Server eines Botnets simuliert. Die Spezialisten von ESET lieferten dafür technische Analysen, statistische Informationen über die eingesetzte Malware, die Domains und IPs der bekannten C&C Server. Wir von ESET hatten Dorkbot schon seit längerer Zeit auf dem Radar und alle Vorkehrungen zum Schutz unserer Nutzer getroffen. Bereits vor drei Jahren stellte der Sicherheitsexperte von ESET, Pablo Ramos, auf der Virus Bulletin Conference in Dallas ein Paper über Dorkbot vor. Diese Erkenntnisse trugen erheblich im Kampf gegen das Botnet bei.

In enger Zusammenarbeit mit Microsoft und verschiedensten Behörden haben wir es gemeinsam geschafft, eine der am weitesten verbreiteten Malware-Familien – Win32/Dorkbot – lahmzulegen, die unzählige Computer in mehr als 190 Ländern infiziert hat.

Dorkbot – ein IRC-Botnet

Win32/Dorkbot wurde über viele verschiedene Kanäle verbreitet – unter anderem soziale Netzwerke, Spam-Nachrichten, Wechseldatenträger und Exploit-Kits. Einmal auf der Maschine installiert, versucht der Schädling, vorhandene Sicherheitssoftware durch Blockieren der Verbindung zum Update-Server zu stören, um sich dann mit einem IRC-Server zu verbinden, der daraufhin weitere Befehle erteilt.

Dorkbot ist in der Lage, Passwörter zu stehlen – im Visier der Hintermänner stehen besonders Zugangsdaten zu Diensten wie Facebook oder Twitter. Darüber hinaus installiert der Schädling typischerweise Code von einer der vielen anderen Malware-Familien, kurz nachdem er die Kontrolle über das jeweilige System erlangt hat. Zu den Schädlingen, die Dorkbot regelmäßig auf die kompromittierten Systeme schleust, gehören unter anderem Win32/Kasidet, eine Malware für DDoS-Angriffe, auch als Neutrino Bot bekannt und Win32/Lethic, ein berühmt-berüchtigter Spambot.

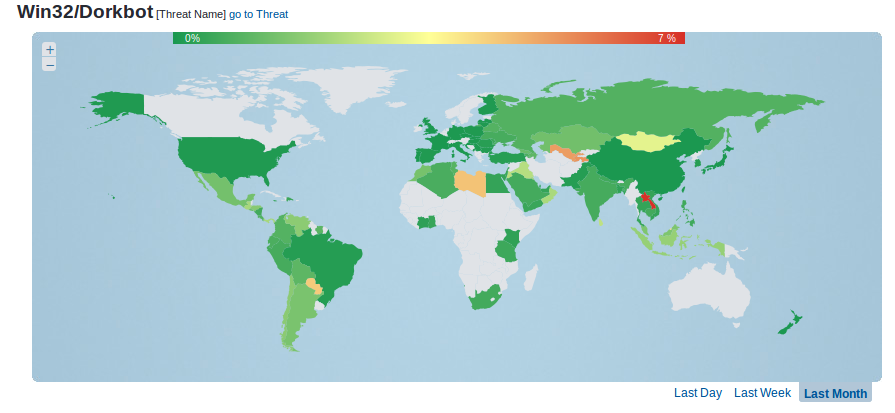

Win32/Dorkbot ist bereits seit einigen Jahren in verschiedenen Varianten aktiv und noch immer weit verbreitet. Da wir wöchentlich tausende Entdeckungen aus aller Welt beobachten und täglich neue Samples eintreffen, geriet die Zerschlagung des Botnets immer mehr ins Visier. Bei Bedenken, dein Rechner könnte mit Dorkbot infiziert sein, prüfe und säubere ggf. deinen Computer mit unserem kostenfreien Tool.

Abbildung 1: Win32/Dorkbot ist bereits seit einigen Jahren in verschiedenen Varianten aktiv und noch immer weit verbreitet

Modulares Design

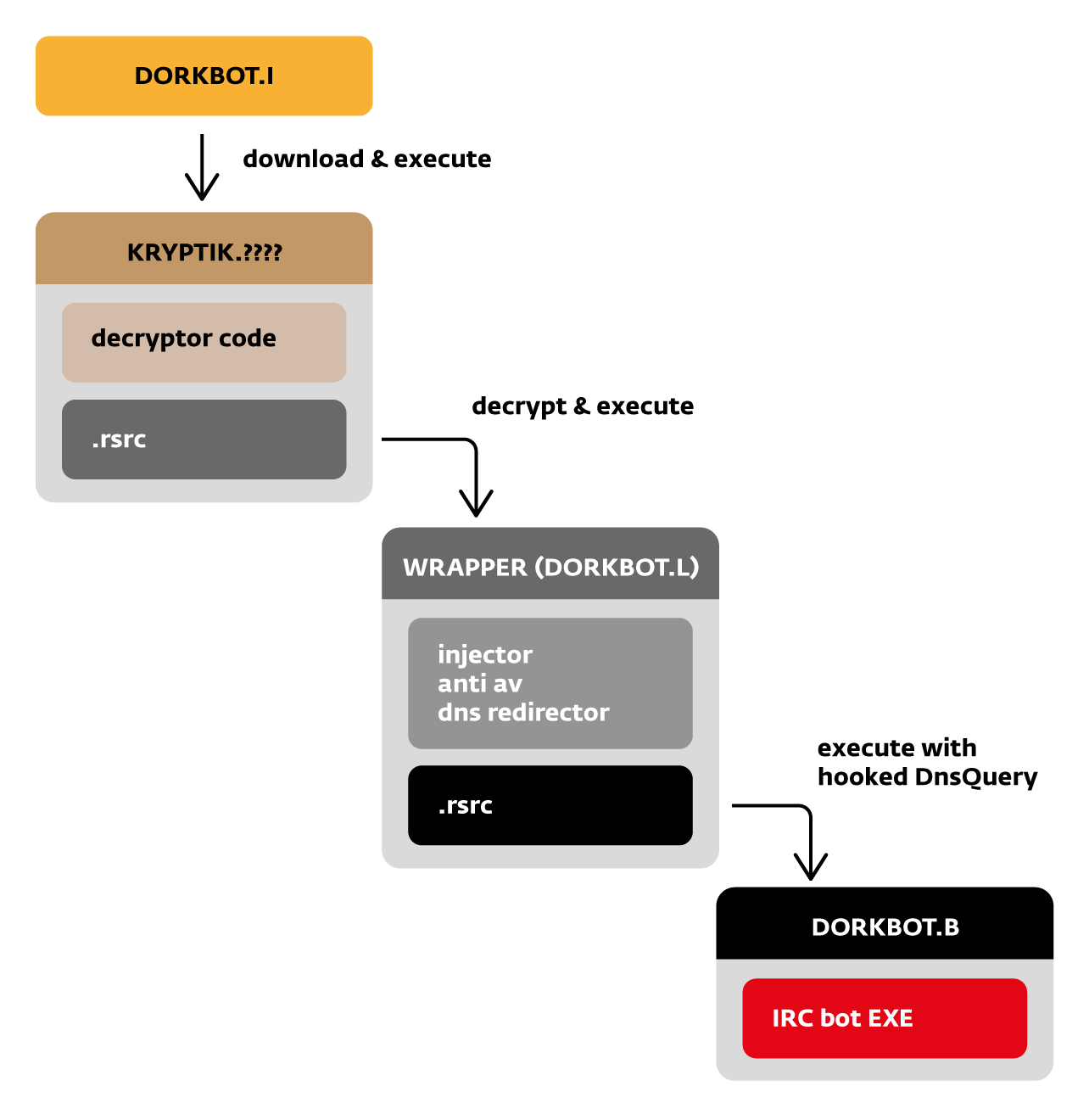

Die folgende Grafik zeigt die verschiedenen analysierten Module des letzten Dorkbot-Samples. Sie trägt auch für Researcher zum besseren Verständnis für die Bezeichnungen der verschiedenen Bedrohungs-Varianten bei.

Beginnen wir mit der Beschreibung eines typischen Infizierungsszenarios, das die Rolle eines jeden Moduls noch stärker veranschaulicht. Als Beispiel nehmen wir eine Infizierung über einen USB-Stick. Dorkbot hält auf jedem infizierten System nach vorhandenen Wechseldatenträgern Ausschau, um sich selbst zu replizieren. So stammen auch einige der Erkennungen von Dorkbot-Samples auf Wechseldatenträgern. Dabei wurden zwei verschiedene Dateien gefunden: Ein Dropper und .LNK Dateiverknüpfungen mit verlockenden Namen, die auf ihn verweisen.

Nun zurück zu unserem Beispiel: Startet der Nutzer vom USB-Stick aus den Dropper – von ESET als Win32/Dorkbot.I erkannt – wird dieser zunächst versuchen, die Hauptkomponente von Dorkbot herunterzuladen. Dafür kontaktiert er einen hartkodierten C&C-Server. Das daraufhin übermittelte Download-Paket ist eine schwer bepackte Datei, die umgehend Win32/Dorkbot.L entschlüsselt und ausführt. Hierbei handelt es sich um einen Wrapper, mit dem die Hauptkomponente schließlich installiert wird. Wie in der Abbildung zu sehen ist, startet der Wrapper also die Dorkbot IRC Hauptkomponente, die ESET als Win32/Dorkbot.B erkennt, und schafft zudem eine Schnittstelle zum DnsQuery API. Das ist deshalb notwendig, weil die Hauptkomponente nicht die richtigen C&C-Domains enthält. Wenn sie versucht, die bei ihr enthaltenen Domains über die API aufzulösen, lässt stattdessen der Wrapper eine der vielen in ihm enthaltenen Domains auflösen. Dieser Verschachtelungsprozess erschwert uns Researchern, an die tatsächliche C&C-Adresse zu gelangen.

Nach Abschluss der Installation versucht das System, sich mit dem IRC-Server zu verbinden, einem bestimmten Kanal beizutreten und wartet auf Befehle vom Botmaster. Diese werden ihm in der Regel relativ schnell übermittelt, damit zusätzliche Malware heruntergeladen und ausgeführt werden kann.

Abschließende Bemerkungen…

Dorkbot ist ein altes Botnet, das sich über Jahre hinweg immer wieder neu erfunden hat. Seine C&C-Infrastruktur ist allerdings nur eine von vielen, die ESET im Auge behält. Solche Informationen sind wichtig, um Änderungen bezüglich des Verhaltens von Malware nachvollziehen sowie Behörden dabei unterstützen zu können, die Botnets zu zerschlagen.

Mit alten Tricks kompromittiert Dorkbot neue Systeme. Vor allem beim Öffnen von Dateien, die sich auf Wechseldatenträgern befinden oder über E-Mails und soziale Netzwerke verschickt werden, sollten Nutzer vorsichtig sein. Derzeit erkennen ESET-Produkte Tausende von Varianten der Dorkbot-Module, zusammen mit verschiedenen Malware-Arten, die über das Botnet verbreitet werden.

Ein besonderer Dank gilt Juraj Jánošík, Viktor Lucza, Filip Mazán, Pablo Ramos und Richard Vida für ihre Hilfe bei der Analyse.

Anhang A

Beispiel für URLs, die vom Passwort-Stealer von Dorkbot anvisiert werden.

*paypal.*

*google.*

*aol.*

*screenname.aol.*

*bigstring.*

*fastmail.*

*gmx.*

*login.live.*

*login.yahoo.*

*facebook.*

*hackforums.*

*steampowered*

*no-ip*

*dyndns*

*runescape*

*.moneybookers.*

*twitter.com/sessions*

*secure.logmein.*

*officebanking.cl/*

*signin.ebay*

*depositfiles.*

*megaupload.*

*sendspace.com/login*

*mediafire.com/*

*freakshare.com/login*

*netload.in/index*

*4shared.com/login*

*hotfile.com/login*

*fileserv.com/login*

*uploading.com/*

*uploaded.to/*

*filesonic.com/*

*oron.com/login*

*what.cd/login*

*letitbit.net*

*sms4file.com/*

*vip-file.com/*

*torrentleech.org/*

*thepiratebay.org/login*

*netflix.com/*

*alertpay.com/login*

*godaddy.com/login*

*namecheap.com/*

*moniker.com/*

*1and1.com/xml/config*

*enom.com/login*

*dotster.com/*

*webnames.ru/*

*:2082/login* (possibly targeting cpanel)

*:2083/login* (possibly targeting cpanel)

*:2086/login* (possibly targeting GNUnet)

*whcms*

*:2222/CMD_LOGIN* (possibly targeting DirectAdmin)

*bcointernacional*

*members.brazzers.com*

*youporn.*

*members*

Indikatoren für ein kompromittiertes System

| IoC | Hash |

| Win32/Dorkbot.I SHA1 | 820B3E3726026AD973EA8AD4B2FE5A9CCC710C6C |

| Win32/Dorkbot.B SHA1 | BA2AB99250B21E24258D0CFC30AC7DA058539A71 |