Internetnutzer sind heutzutage vielen verschiedenen Bedrohungen ausgesetzt. Zu den gefährlichsten Typen von Schadsoftware gehört ohne Frage die sogenannte Ransomware. Hat sich ein Opfer mit einer Ransomware infiziert, wird entweder der Computer gesperrt oder die Dateien auf der Festplatte verschlüsselt. In beiden Fällen wird anschließend ein Lösegeld zur Freischaltung der Daten gefordert, das oftmals mehrere hundert Euro beträgt. Zahlt das Opfer den Betrag nicht innerhalb einer festgesetzten Frist, sind seine Daten oft unwiderruflich verloren.

Dieser Artikel beschreibt, wie sich ein Nutzer mit der Ransomware CryptoWall infizieren kann. CryptoWall ist schon seit einiger Zeit die am häufigsten anzutreffende Ransomware weltweit und wird von ESET als Win32/Filecoder.CO erkannt. Die Schadsoftware ist ein Abkömmling der Ransomware Cryptolocker, welche Mitte 2014 durch eine internationale Operation unschädlich gemacht wurde. Sie verschlüsselt Dateien mit bestimmten Dateiendungen (z.B. DOCX, XLSX, PPTX, JPG, u.v.m.) mit Hilfe des asymmetrischen kryptographischen Verfahrens RSA-2048. Ohne den privaten Schlüssel, den man vermeintlich nach Bezahlung des Lösegelds erhält, hat das Opfer somit keine Chance, seine Dateien wieder zu entschlüsseln.

Spam-Emails, Malvertising und Exploit Kits

CryptoWall wird über viele verschiedene Wege verbreitet. Eine Methode der Verbreitung sind Spam-E-Mails, wobei der Schädling im Anhang versendet wird. Eine andere besteht darin, dem Opfer eine Spam-E-Mail mit einem Link zu senden, der beim Öffnen auf eine infizierte Webseite weiterleitet. Eine weitere Methode beschreibt das sogenannte Malvertising, bei dem Online-Werbeanbieter kompromittiert werden, um anstatt eines Werbebanners einen Link einzufügen, der dann auf eine infizierte Webseite weiterleitet. Da viele legale Webseiten Online-Werbebanner enthalten, sind selbst diese Seiten nicht vor solch einem Angriff gefeit.

Eine typische Infektion läuft folgendermaßen ab: Ein potenzielles Opfer besucht eine Webseite, welche – anstatt eines legalen Werbebanners – einen Link zu einer schädlichen Webseite enthält (oft eingebettet in einem HTML „iframe“-Element). Der Inhalt dieser Webseite wird nun, für den Betrachter unsichtbar, im Hintergrund geladen. Dabei enthält die Webseite eine Reihe von Exploits, die Schwachstellen in diversen Programmen des Opfers auszunutzen versuchen. Diese Seiten werden mit Hilfe sogenannter Exploit Kits präpariert, die man in den einschlägigen Foren für Internetkriminelle erwerben kann.

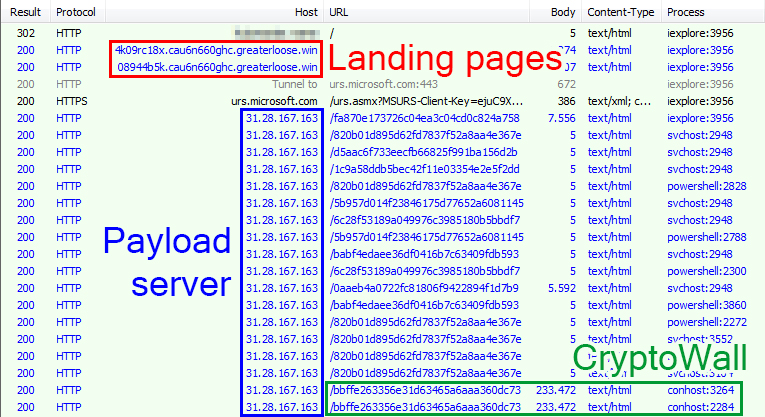

Der folgende Screenshot zeigt den Netzwerkmitschnitt einer Infektion über einen schädlichen Link, der sich anstatt eines Werbebanners auf einer Internetseite befand:

Hier ist der Infektionsweg vom ersten Besuch einer infizierten Seite (aus Sicherheitsgründen unkenntlich gemacht) bis zur tatsächlichen Infektion mit CryptoWall zu sehen. Das Opfer wird zuerst auf eine Seite weitergeleitet (Landing Pages), die verschiedene Exploits enthält. Dabei werden vor allem alte Schwachstellen im Browser (Internet Explorer) und dessen Plugins (z.B. Flash, Java, Silverlight) auszunutzen versucht. Es wird jeweils eine Shellcode geladen, die nach erfolgreicher Ausführung auf einen Server weiterleitet, der die eigentlichen Payloads enthält (Payload Server). Im obigen Fall wurde eine alte Schwachstelle im Internet Explorer erfolgreich ausgenutzt, um als Payload die Ransomware CryptoWall auf den Rechner des Opfers zu laden und auszuführen.

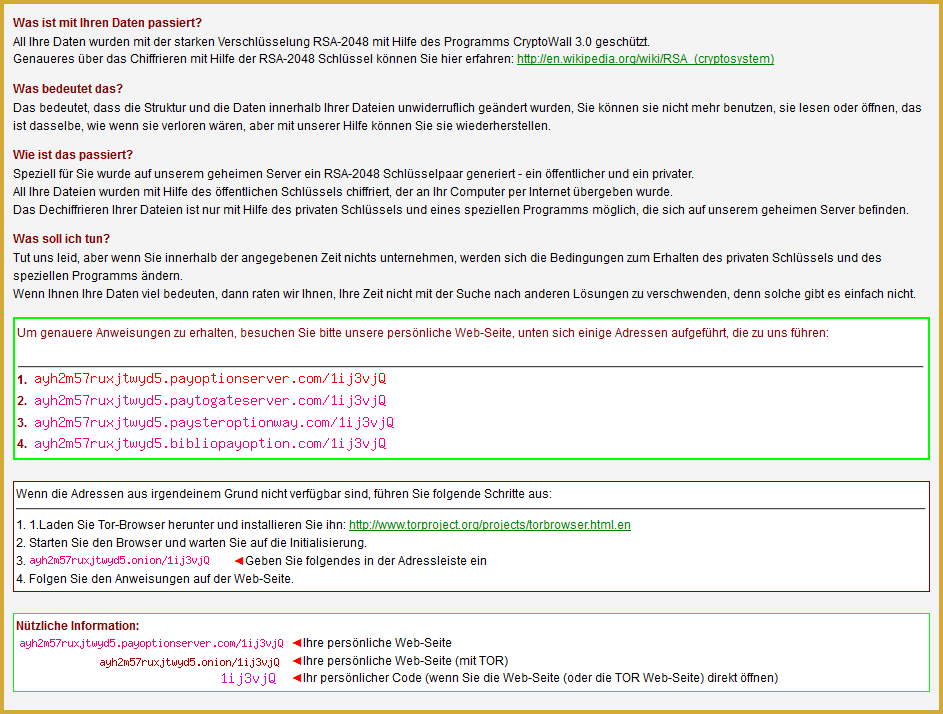

Nachdem CryptoWall die Dateien des Opfers verschlüsselt hat, erhält dieses eine Mitteilung, wie das Lösegeld zur Freischaltung zu zahlen ist:

Abbildung 2: Typisches Bild nach einer Infektion mit CryptoWall

Folgt man einer der Internetadressen in der Anleitung, bekommt man nach einer Captcha-Abfrage die Lösegeldforderung und eine Anleitung zur Zahlung zu sehen:

Abbildung 3: CryptoWall-Anleitung zur Zahlung und Entschlüsselung der Dateien

Wie man in der obigen Abbildung erkennen kann, wird eine Forderung in Höhe von 500 USD gestellt, die das Opfer innerhalb eines bestimmten Zeitraums zahlen soll. Nach Ablauf der Frist erhöht sich das Lösegeld um weitere 500 USD. Das Geld muss dabei in Bitcoins überwiesen werden. Kommt das Opfer der Forderung nicht nach, sind die Daten meist unwiderruflich verloren.

Fazit

Oft bleibt dem Opfer einer Ransomware wie CryptoWall nichts anderes übrig, als das Lösegeld zu zahlen, in der Hoffnung den Schlüssel zum Entschlüsseln seiner Daten zu bekommen. Dabei ist es jedoch keineswegs sicher, dass man nach Zahlung auch den Schlüssel erhält. Deswegen empfehlen wir grundsätzlich, nur im äußersten Notfall der Forderung nachzukommen. Ansonsten ist es ratsam, seine Programme immer auf dem neuesten Stand zu halten, allen voran den Browser und seine Plugins. Außerdem sollte man regelmäßig Backups wichtiger Daten machen, um in genau so einem Fall eine Rückversicherung zu haben. Zusätzlich sollte man als proaktiven Schutz immer eine aktuelle Antiviren-Software installiert haben.

Hashwerte

| SHA-1 | Hinweis | Von ESET erkannt als |

|---|---|---|

| 1ef13013b354052b2110612f3ce046afda429274 | CryptoWall 3.0 | Win32/Filecoder.CO |

—

Danke an Ladislav Janko und @Kafeine für die Zusammenarbeit