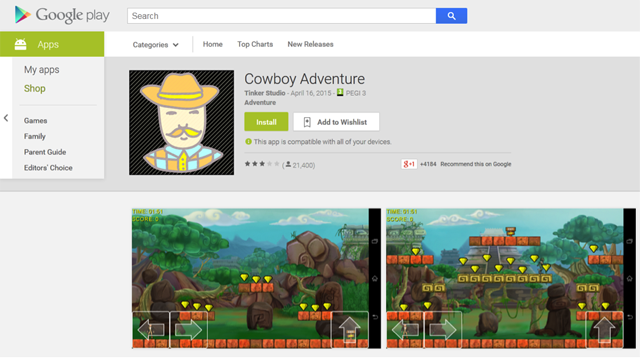

Cowboy Adventure war ein relativ beliebtes Spiel im Google Play Store und wurde insgesamt zwischen 500.000 und eine Million Mal installiert. Die Popularität an sich ist nicht sonderlich bemerkenswert, allerdings haben die Entwickler der App ihre Kreation dafür genutzt, Zugangsdaten zu Facebook-Accounts zu stehlen. Neben Cowboy Adventure haben ESETs Malware-Researcher ein zweites Spiel entdeckt, das die gleiche schädliche Funktion enthielt: Jump Chess.

Im Gegensatz zu manch anderem Android-Schädling enthielten diese Apps neben den arglistigen Mechanismen auch die versprochenen Funktionen und das tatsächliche Spiel. Allerdings wurde dem Nutzer gleich nach dem Start der App ein gefälschtes Facebook-Login-Fenster angezeigt. Sobald ein Opfer auf diesen Betrug hereinfiel und seine Zugangsdaten eingab, wurden sie an die Server der Angreifer weitergeleitet.

Cowboy Adventure war mindestens seit dem 16. April dieses Jahres als Download verfügbar – zu diesem Zeitpunkt wurde es auf Version 1.3 aktualisiert. Über die Anzahl an Nutzer, die ihre Zugangsdaten angaben, können wir keine Aussage treffen.

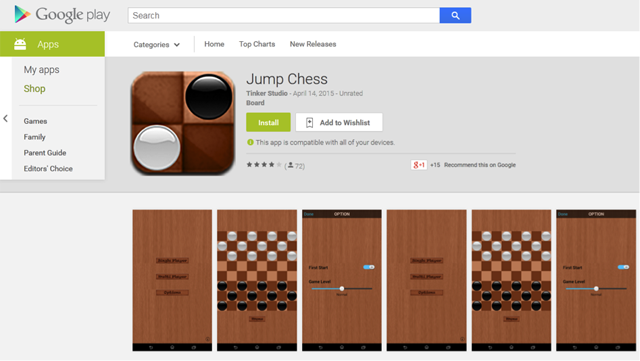

Jump Chess, das von den gleichen Entwicklern stammt, konnte ab dem 14. April heruntergeladen werden. Glücklicherweise war dieses Spiel nicht so erfolgreich wie Cowboy Adventure und wurde lediglich zwischen 1.000 und 5.000 Mal installiert.

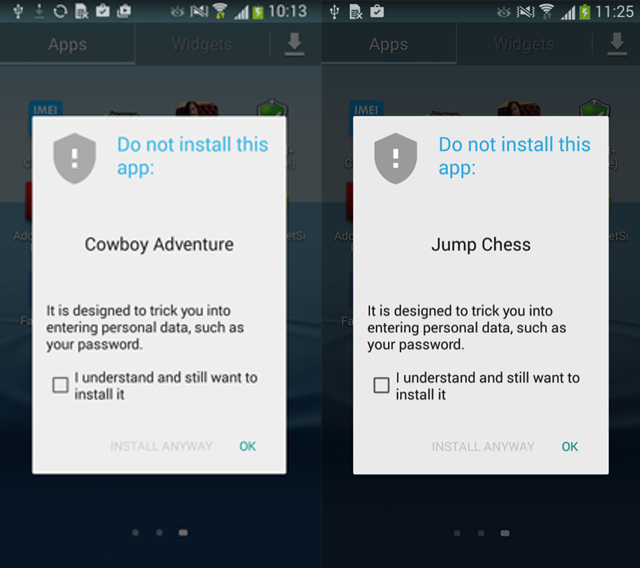

Die gute Nachricht ist, dass Google in der vergangenen Woche beide Apps aus dem Store entfernt hat und auf Android-Geräten nun eine Warnung anzeigt, bevor sie installiert werden.

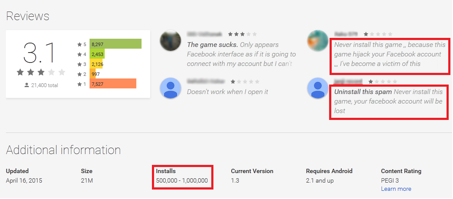

Zudem gab es einige Nutzer, die dem Betrug auf die Schliche gekommen sind und in ihren Bewertungen von Cowboy Adventure andere Anwender davor gewarnt haben, die App herunterzuladen:

Wie unsere Analyse dieser schädlichen Spiele ergeben hat, wurden die Anwendungen in C# geschrieben, wobei die Angreifer ein Mono-Framework nutzten. Der Phishing-Code wurde in die Datei „TinkerAccountLibrary.dll“ implementiert. Die Apps kommunizierten über HTTPS mit ihrem Command and Control (C&C) Server, der die Ziel-Adressen für die ergatterten Zugangsdaten dynamisch bereitstellte.

Lasst uns diesen Vorfall nutzen, um einmal mehr auf die grundlegenden Maßnahmen zu verweisen, durch die man sein Android-Smartphone und sich selbst vor Malware schützen kann:

- Beim Herunterladen von Apps solltest du immer diejenigen bevorzugen, die von vertrauenswürdigen Entwicklern stammen. Zudem solltest du dir einen Moment Zeit nehmen, um Bewertungen und Kommentare anderer Nutzer – wie das Beispiel von Cowboy Adventure verdeutlicht, kann man unter Umständen bereits an dieser Stelle erahnen, dass etwas faul ist – sowie die von der App geforderten Zugriffsrechte durchzulesen.

- Auch wenn die beschrieben Fälle zeigen, dass der Google Play Store keinen absoluten Schutz vor schädlichen Anwendungen bietet, ist die Gefahr, sich eine Malware-Infizierung einzuhandeln, um einiges geringer als beim Herunterladen von unbekannten Quellen. Zudem arbeitet Google stets daran, die Sicherheitsmechanismen zu verbessern. Nutze also am besten immer den offiziellen Store.

- Unterschätze niemals die Bedeutung einer Sicherheitssoftware für dein Android-Smartphone. ESET Mobile Security erkennt die schädlichen Spiele als Android/Spy.Feabme.A.

Tipp: Nachdem wir diesen Artikel bereits fertig gestellt hatten, haben wir gesehen, dass Trustlook ebenfalls eine Analyse des Trojaners veröffentlicht hat. Wenn ihr mehr über die technischen Details erfahren wollt, lest euch ihren Blog Post durch.