Heute decken ESET-Experten eine Linux-Malware-Familie auf, die bereits seit einiger Zeit ihr Unwesen treibt – Linux/Mumblehard. Ein White Paper über die Bedrohung ist auf WeLiveSecurity als Download verfügbar.

Die Mumblehard-Familie beinhaltet zwei Komponenten – eine Backdoor und einen Spamming-Daemon. Beide Komponenten sind in Perl geschrieben und weisen den gleichen maßgeschneiderten Packer auf, der in Assembler geschrieben ist. Hiermit werden ELF-Binaries erstellt, um den Perl-Quellcode zu verschleiern. Diese Vorgehensweise zeigt eine Raffinesse, die über durchschnittliche Malware hinausgeht.

Wie unsere Beobachtungen des Botnets nahelegen, besteht der primäre Zweck von Mumblehard darin, Spam-Nachrichten zu versenden. Dazu nutzt die Malware die legitimen IP-Adressen bereits infizierter Maschinen.

Das Verhältnis zwischen den Komponenten und dem Command & Control (C&C) Server wird in der folgenden Grafik dargestellt.

Verbreitung

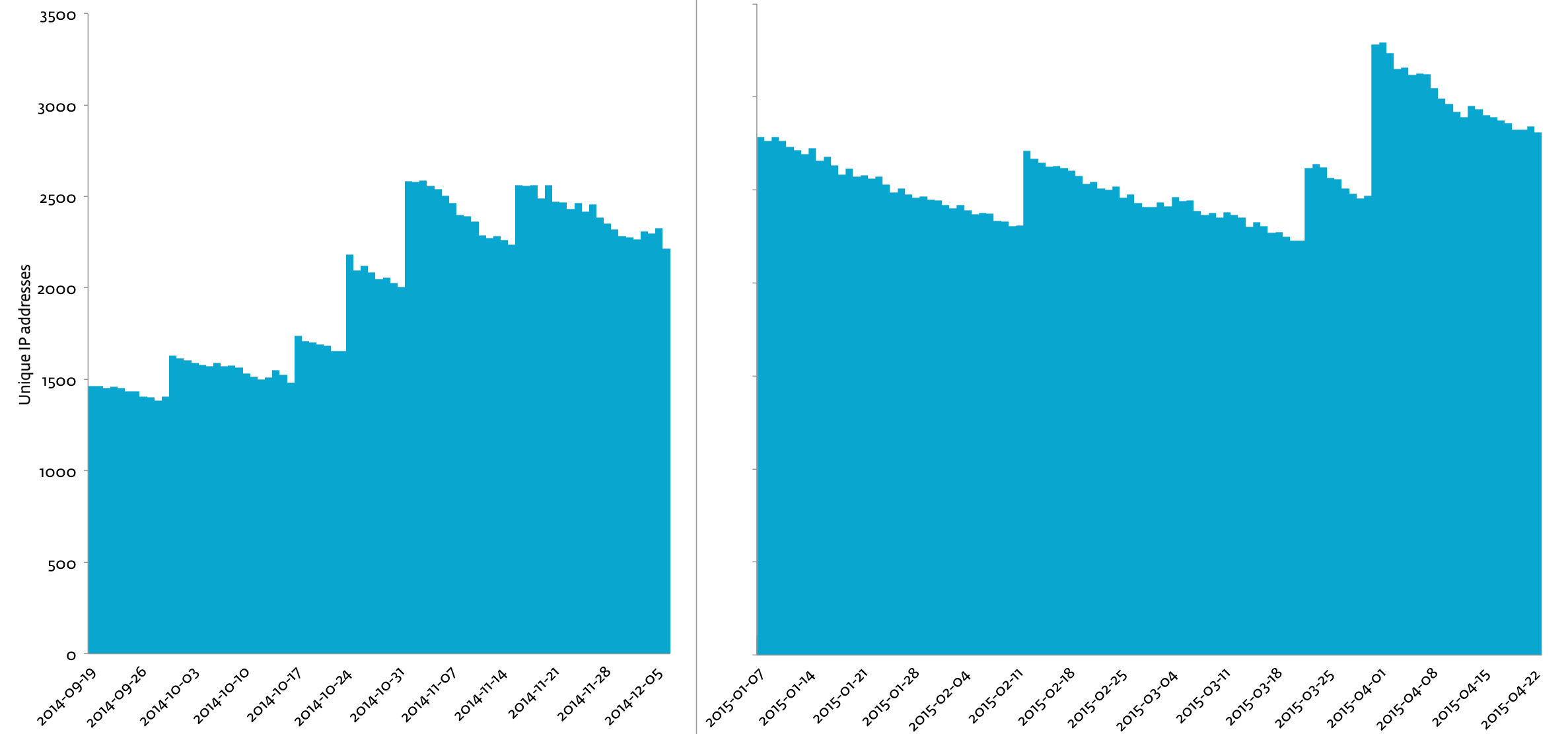

Wir waren in der Lage, die Backdoor-Komponente von Mumblehard zu überwachen, indem wir eine Domain registrierten, die als einer der C&C-Server genutzt wurde. Allein über diese Domain konnten wir Anfragen von mehr als 8.500 IP-Adressen beobachten, welche Mumblehard-typische Verhaltensmuster aufwiesen. Die folgende Abbildung zeigt die Anzahl an eindeutigen IP-Adressen, die über diesen Zeitraum täglich gesehen wurden.

Den Werten können wir entnehmen, dass innerhalb der ersten Aprilwoche mehr als 3.000 Maschinen von Mumblehard betroffen waren. Zwar geht die Anzahl an infizierten Hosts langsam zurück, aber die Übersicht zeigt, dass Infizierungen immer zu bestimmten Zeiten stattfinden. So hat sich die Größe des Botnets innerhalb von sechs Monaten verdoppelt.

Ein kurzer Blick auf die Liste der Opfer zeigt, dass Mumblehard hauptsächlich Webserver angreift.

Verbindung zu Yellsoft

Unsere Analyse und Nachforschungen haben zudem ergeben, dass eine starke Beziehung zwischen Mumblehard und Yellsoft besteht. Yellsoft verkauft Software, die in Perl geschrieben ist und genutzt wird, um Massen-E-Mails zu versenden. Das Programm heißt DirectMailer. Die erste Verbindung besteht darin, dass sich die IP-Adressen, die für beide Mumblehard-Komponenten als C&C-Server genutzt werden, im gleichen Adressbereich befinden wie der Webserver, der yellsoft.net hostet. Darüber hinaus haben wir im Netz Raubkopien von DirectMailer gefunden, die bei der Ausführung heimlich die Mumblehard-Backdoor installieren. Die Raubkopien wurden zudem von dem gleichen Packer verschleiert, der auch bei den schädlichen Komponenten von Mumblehard zum Einsatz kommt.

Schutzmaßnahme

Opfer sollten für alle Nutzer auf ihren Servern nach unerwünschten Cronjob-Einträgen Ausschau halten. Denn dieser Mechanismus wird von Mumblehard genutzt, um die Backdoor alle 15 Minuten zu aktivieren. Normalerweise wird die Backdoor unter /tmp oder /var/tmp installiert. Wenn du das tmp-Verzeichnis mit der Option „noexec“ mountest, kannst du verhindern, dass die Backdoor ausgeführt wird.

Das White Paper mit allen technischen Details ist auf WeLiveSecurity als Download verfügbar.