Heute veröffentlichen wir unser White Paper zum Thema Windows-Sicherheit im Jahr 2014. Der Bericht enthält unter anderem interessante Informationen über Schwachstellen in Microsoft Windows und Office, die innerhalb des letzten Jahres gepatcht wurden, Drive-By-Downloads und Techniken zur Schadensbegrenzung.

In dem Bericht werden die folgenden Themen werden behandelt:

- Schwachstellen, die in Microsoft Windows und Office entdeckt und repariert wurden.

- Statistiken über gepatchte Schwachstellen und ein Vergleich mit den Zahlen aus 2013.

- Detaillierte Beschreibungen der aktuellen Angriffsvektoren.

- Schwachstellen, die in freier Wildbahn ausgenutzt wurden, einschließlich einer speziellen Tabelle über Schwachstellen, die eine Umgehung von ASLR ermöglichen.

- Ausbeutungsmethoden sowie Techniken zur Schadensbegrenzung für Microsofts Internet Explorer (IE).

Im vergangenen Jahr haben wir viele Exploits gesehen, die für Drive-By-Download-Angriffe genutzt wurden, bei denen heimlich Malware installiert wird. Unser Bericht beinhaltet detaillierte Informationen über die Beschaffenheit derartiger Angriffe. Zudem gehen wir auf Microsofts Updates zur Ausbesserung des Internet Explorers ein, mit denen die Ausführung dieser Attacken deutlich erschwert wurde.

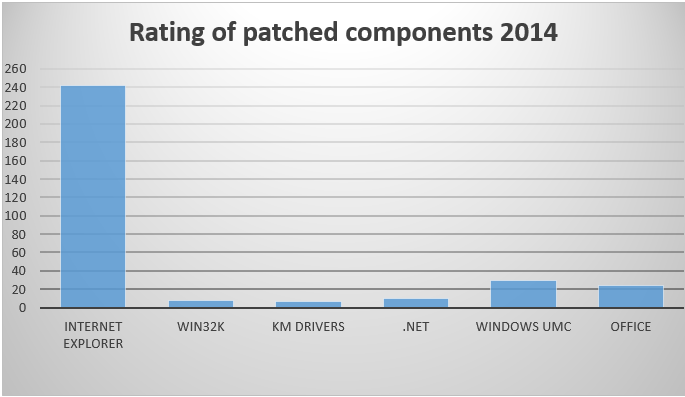

In der folgenden Abbildung sind Informationen über Schwachstellen zu sehen, die von Microsoft repariert wurden und sich auf den Internet Explorer, Windows GUI Subsystem Treiber, Kernel Mode Treiber, .NET Framework, Windows User Mode Komponenten und Office beziehen.

Wir können sehen, dass 2014 im Internet Explorer die meisten Schwachstellen geschlossen wurden. Fast alle davon gehörten zum Typ „Remote Code Execution“ (RCE). Das bedeutet, dass ein Angreifer in einer angreifbaren Umgebung ferngesteuert einen Code ausführen kann, mithilfe einer speziell gefertigten Webseite. Solch eine Webseite enthält einen Code, auch Exploit genannt, mit dem eine bestimmte Schwachstelle angegriffen wird. Normalerweise nutzen Angreifer solche Exploits, um heimlich Malware zu installieren, wenn sie eine angreifbare Windows-Version erkennen. Dieser Angriff ist ein Beispiel für einen Drive-By-Download und deshalb haben wir solche Ausnutzungsversuche als einen großen Trend bei Angriffen auf den Internet Explorer gekennzeichnet.

Der Bericht enthält einen Abschnitt, in dem wir uns den Techniken zur Schadensbegrenzung widmen, die Microsoft im vergangenen Jahr zur Verfügung gestellt hat. Hierzu gehören unter anderem eine optimierte Version des Hilfsprogramms EMET sowie neue Sicherheitsfunktionen im IE. So wurde 2014 beispielsweise eine Funktion namens Out-of-date ActiveX control blocking eingeführt, die eine Reihe an Exploits blockieren kann.

Außerdem haben wir uns mit der Erweiterung von Benutzerrechten (Local Privilege Escalation, LPE) auseinandergesetzt, die von Angreifern genutzt wird, um die Sicherheitsfunktionen eines Browsers zu umgehen oder unautorisiert Code auszuführen, der durch Malware im Kernel Mode eingeführt wird. Im vergangenen Jahr hat Microsoft viel weniger Schwachstellen für win32k.sys repariert als noch 2013. Leider ist dieser Treiber aber oftmals eine Quelle von LPE-Schwachstellen und wird häufig von Angreifern ausgenutzt.