Detectamos um site recentemente criado que tenta se passar pelo PayPal, o serviço financeiro de pagamento e cobrança mundialmente conhecido, para enganar usuários. O objetivo do golpe é roubar dados de login e informações financeiras das vítimas.

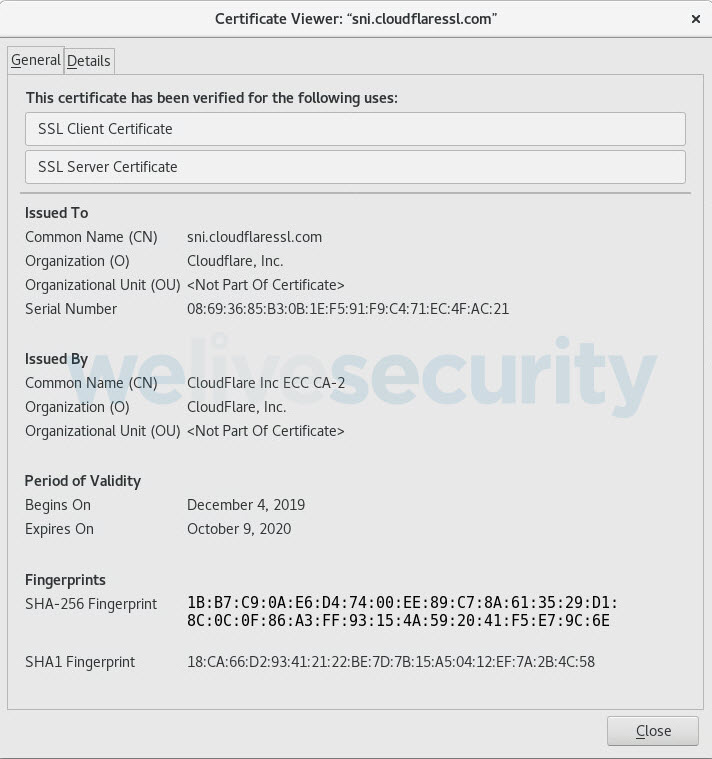

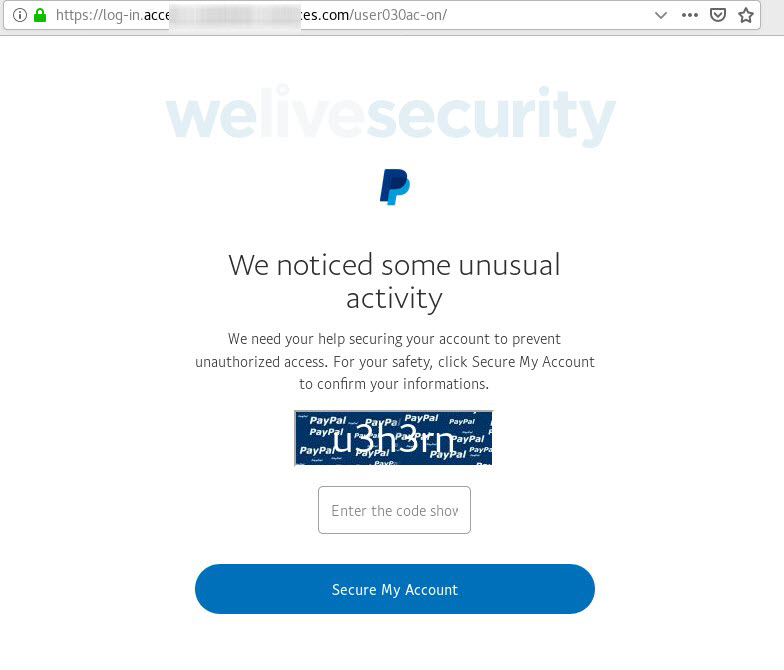

Com a desculpa de ter detectado movimentos suspeitos na conta de usuários, a mensagem exibida pelo site falso "informa" a vítima de que é necessário "proteger sua conta" para impedir um suposto acesso não autorizado. E como prática de proteção, o usuário é orientado a clicar no botão "conta segura" e, em seguida, inserir seus dados pessoais.

Imagem 1. O golpe começa com um alerta sobre um possível comportamento suspeito e orienta o usuário a "proteger sua conta".

Usando os princípios de engenharia social, a campanha apela ao medo causado pelo recebimento de uma mensagem que informa sobre uma atividade suspeita na conta das vítimas. O intuito é fazer com que o usuário concorde em realizar a ação sugerida para supostamente proteger sua conta.

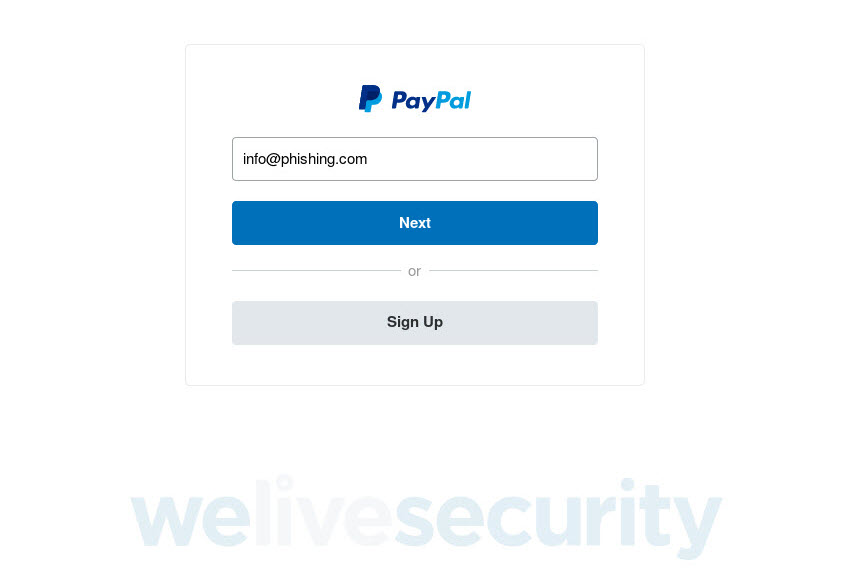

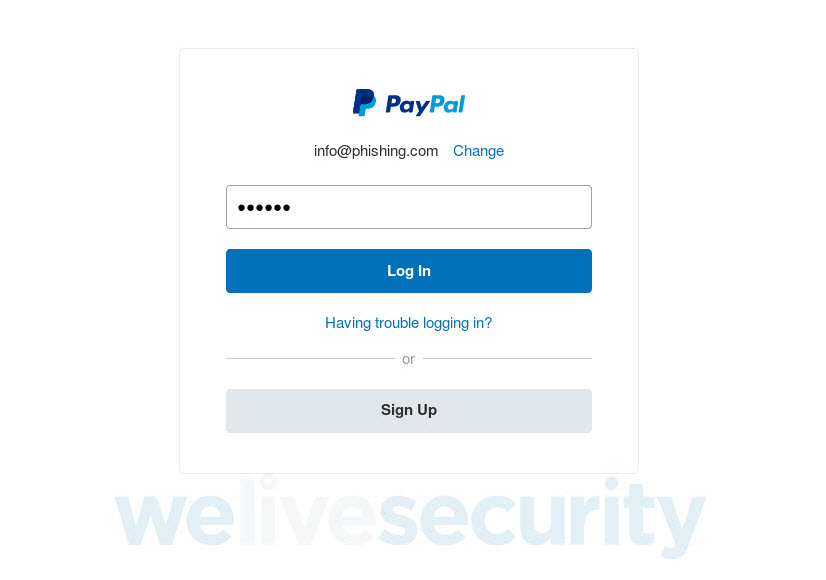

Após a verificação do CAPTCHA, na próxima etapa, a campanha solicita que o usuário insira o endereço de e-mail (nesse ponto, o usuário já pode notar algo suspeito, pois a opção de registro no serviço também aparece, quando, em teoria, seria uma mensagem endereçada a usuários ativos).

Em seguida, como de costume, surge uma mensagem de solicitação para que o usuário insira a senha de acesso a sua conta.

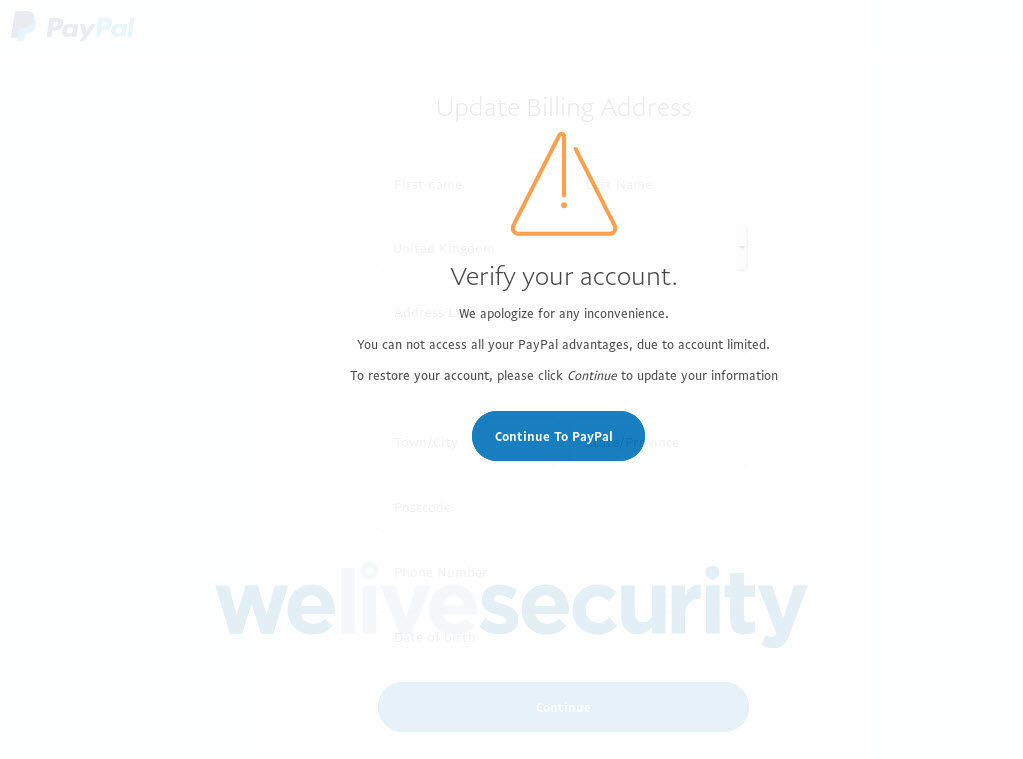

Além da possibilidade de criar uma nova conta, caso digite sua senha, a vítima irá se deparar no próximo passo com uma mensagem que indica que sua conta precisa ser verificada e que, por esse motivo, o acesso a determinados recursos estará limitado até que sua conta seja recuperada.

Imagem 4. Suposta notificação que solicitada dados e informa que o acesso à conta da vítima foi limitado até que sua conta seja recuperada.

Nesse momento, o usuário já deve ter entregue seus dados de login para o cibercrimoso através do sistema. No entanto, a campanha continua tentando roubar mais informações.

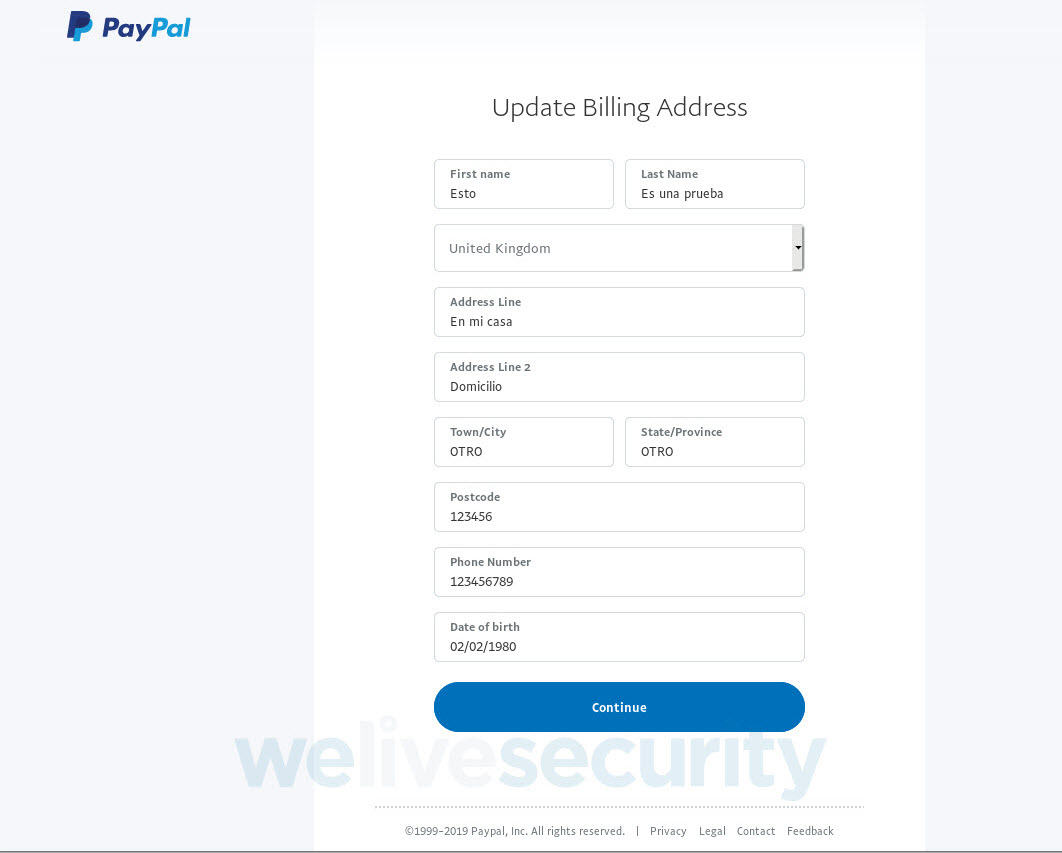

Imagem 5. Formulário com instruções para que sejam inseridas informações sobre o endereço da vítima.

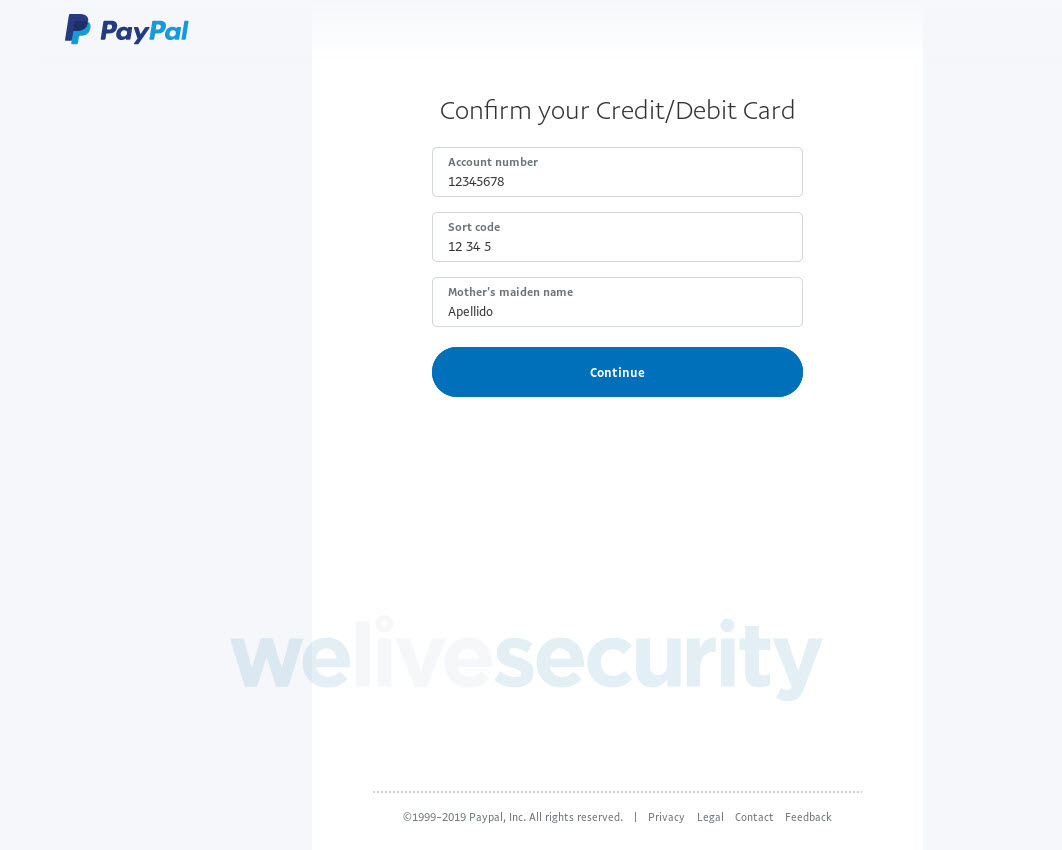

Depois de solicitar dados pessoais e o endereço da vítima, o phishing continua tentando roubar informações financeiras.

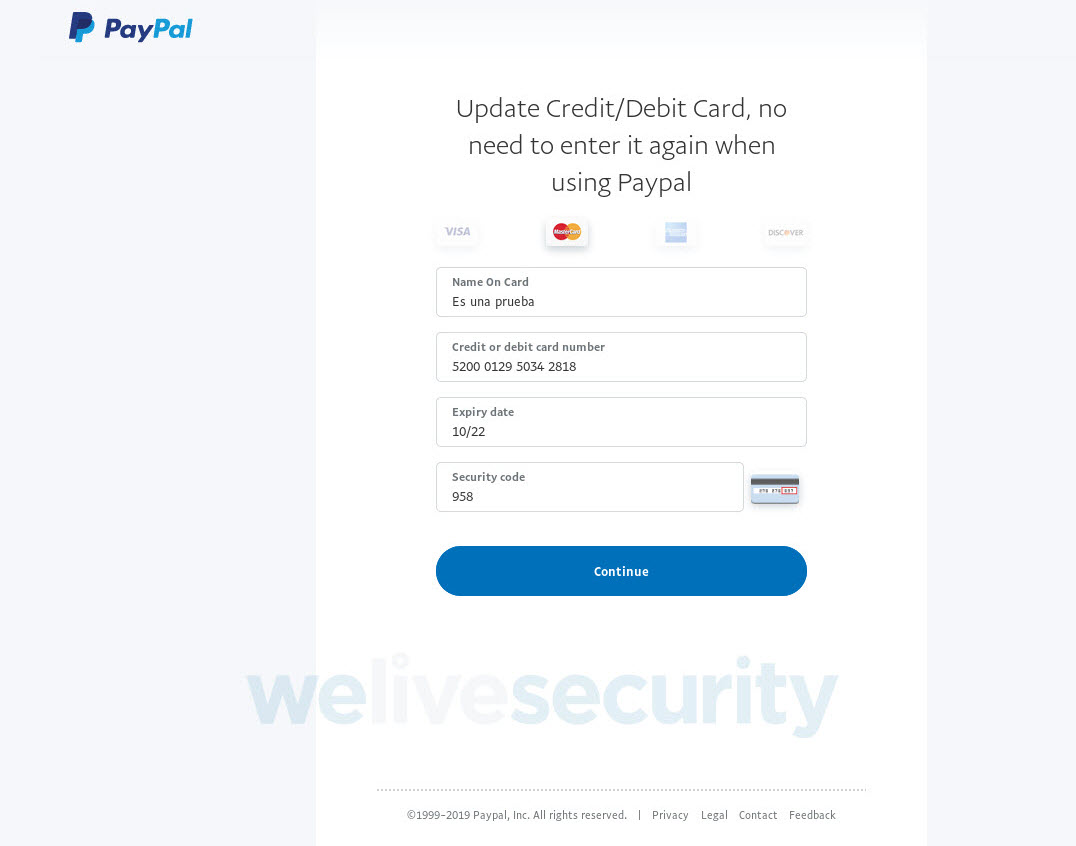

Imagem 6. O formulário solicita a “atualização” dos números dos cartões de crédito e débito associados à conta da vítima.

Os responsáveis por essa campanha não se conformam apenas com os dados do cartão de crédito/débito, mas também solicitam os dados da conta bancária associada ao cartão de crédito e débito.

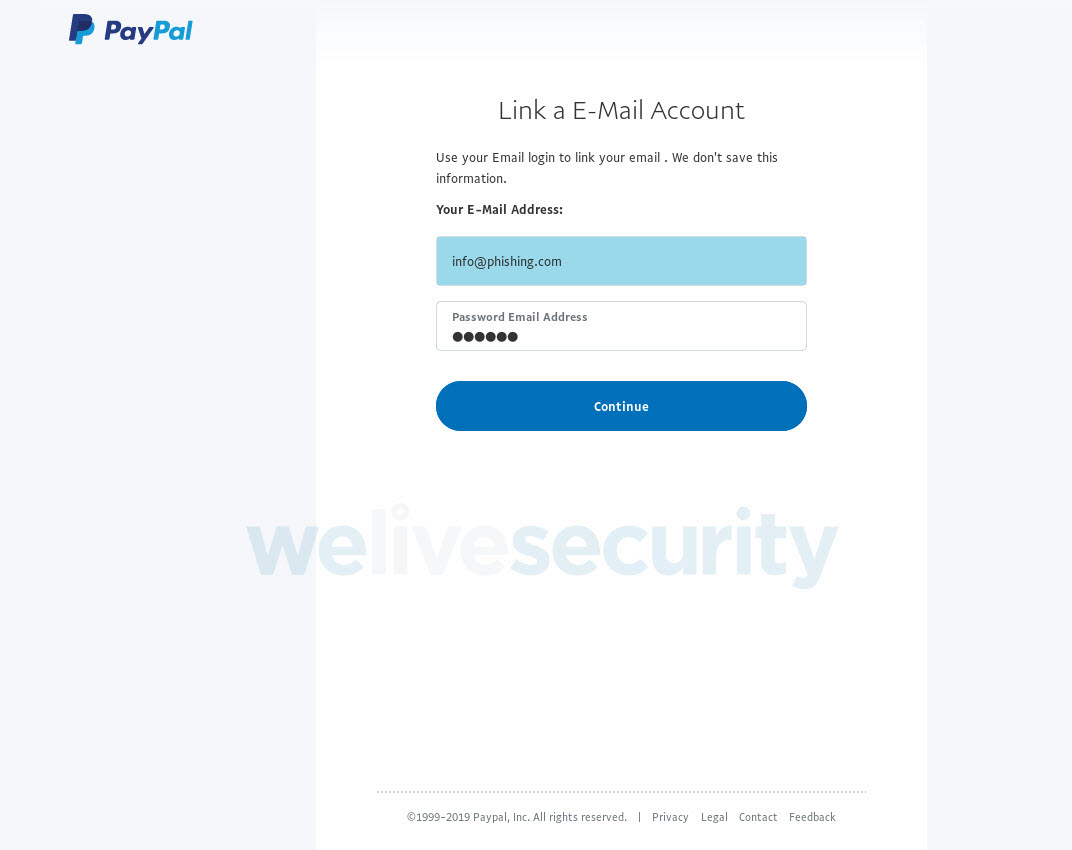

Além disso, os cibercriminosos oferecem à vítima a possibilidade de vincular um endereço de e-mail à conta do serviço, fazendo com que o usuário insira os dados de login a sua conta de e-mail.

Figura 8. O golpe solicita os dados de login à conta de e-mail da vítima com a promessa de que irá vincular o endereço eletrônico ao serviço.

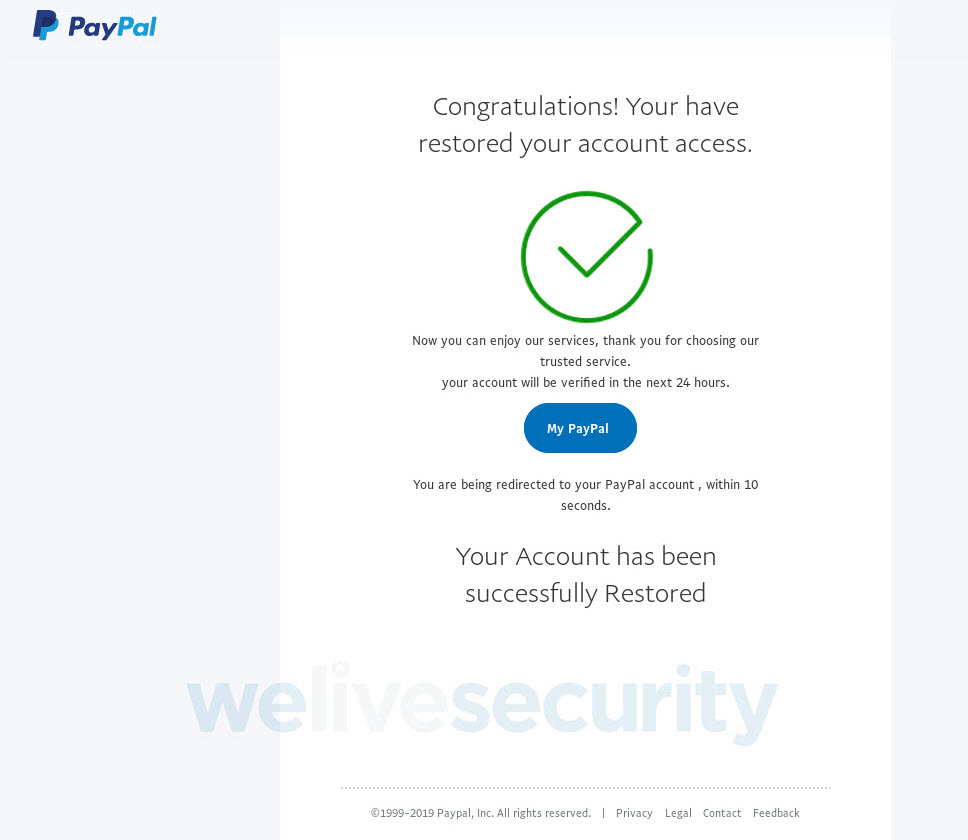

Depois da coleta de informações, a campanha notifica a vítima de que o acesso à sua conta foi recuperado, mas que a verificação levará até 24 horas. Portanto, qualquer inconveniente que o usuário tenha ao entrar em sua conta será justificado pelo processo que o usuário supostamente gerou.

Como vimos nesta e em outras campanhas de phishing que divulgamos recentemente, os cibercriminosos continuam usando as técnicas de engenharia social como uma de suas principais ferramentas para o roubo de informações.

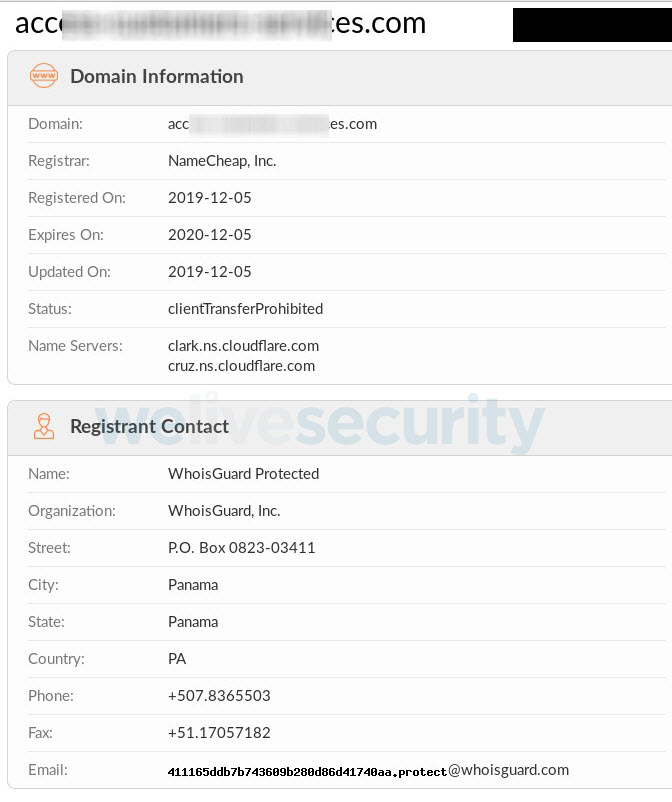

Apesar da URL não estar totalmente visível para impedir a propagação da campanha, além de possuir um certificado SSL, que faz com que os usuários possam se sentir mais tranquilos ao ver o cadeado verde na barra de navegação, também podemos observar que o nome do site se refere a um serviço de acesso para clientes e a ação para recuperar a conta.

Como podemos ver na figura 10 anterior, o certificado foi obtido nos últimos dias, o que indica que é uma campanha muito recente. O mesmo pode ser visto na Figura 11 com a data do registro do domínio.

O registro do domínio foi realizado um dia após a solicitação do certificado e, embora os dados do proprietário não estejam públicos, aparentemente o registro foi realizado no Panamá.

Vale ressaltar que durante a análise desta campanha não detectamos a instalação de serviços ou aplicativos extras, o que mostra que o golpe tem como único objetivo o roubo de informações financeiras e credenciais de acesso, além de dados pessoais.

Os golpes on-line permanecem bastante ativos e a engenharia social, como um vetor de ataque, continua sendo uma das principais ameaças atualmente. Em parte, isso pode ser explicado pelo fato de que uma alta porcentagem de usuários ainda não sabe exatamente o que é phishing e isso faz com que possam ser possíveis vítimas desse tipo de golpe.

É cada vez mais importante prestar atenção aos sites que acessamos, ter uma solução de segurança confiável em nossos dispositivos e em nossos telefones e ter em conta que, em caso de dúvida, nunca devemos acessar os links que chegam através de uma mensagem - o ideal é acessar os links de forma manual, verificando se está tudo realmente em ordem.

Outro fator importante na redução do número de vítimas de phishing é implementar o uso da autenticação de dois fatores em todos os serviços disponíveis.

O primeiro passo para os usuários é aprender a reconhecer esse tipo de e-mail, parar e pensar um pouco. Recomendamos a leitura do artigo Fraudes na Internet: 8 sinais que indicam que você é um alvo fácil, no qual você ficará por dentro de algumas das técnicas mais usadas pelos cibercriminosos para enganar os usuários. Outra sugestão é realizar o teste de phishing publicado pelo Google.

Técnicas de MITRE ATT&CK

| Tática | ID | Nome | Descrição |

| Acesso inicial | T1190 | Spearphishing Link | O spearphishing com um link é uma variante específica do spearphishing. É diferente de outras formas de spearphishing, nas quais são usados links para baixar malware contidos no e-mail, em vez de anexar arquivos maliciosos à própria mensagem para evitar defesas que podem analisar os anexos do e-mail. |