De nombreuses personnes se disent « je possède un iPhone, donc je ne risque rien ». En effet, Apple a toujours exercé un contrôle étroit sur son appareil et son écosystème d'applications, et son approche cloisonnée offre moins d'opportunités aux pirates de trouver des brèches. Il existe également diverses fonctions de sécurité intégrées, comme le chiffrement fort et la conteneurisation, qui permettent d'éviter les fuites de données et de limiter la propagation des logiciels malveillants. Les clés d’accès et divers paramètres de confidentialité par défaut sont également utiles.

Le fait que les applications iOS proviennent généralement de l'App Store officiel d'Apple et qu'elles doivent passer des tests rigoureux avant d'être approuvées a épargné à de nombreux utilisateurs d'iPhone différents problèmes de sécurité et de confidentialité au fil des ans. D'un autre côté, cela n'élimine pas complètement les risques, avec toutes sortes d'escroqueries et autres menaces quotidiennes qui bombardent non seulement les utilisateurs d'Android, mais aussi, dans une certaine mesure, ceux d'iOS. Si certaines sont plus courantes que d'autres, toutes requièrent une attention particulière.

En parallèle, la récente loi de l'UE de législation sur les marchés numériques visant à supprimer les monopoles, connue sous le nom de Digital Markets Act (DMA), vise à garantir des conditions de concurrence équitables en offrant aux utilisateurs d'iOS le choix d'utiliser des places de marché d'applications tierces. Cette mesure historique pose de nouveaux défis à Apple afin de protéger les utilisateurs d'iOS et pourrait également avoir des conséquences pour eux. Ils devront être plus attentifs aux menaces de sécurité qui les guettent. Il y a tout lieu de croire que des acteurs malveillants tenteront de coopter cette mesure à des fins malveillantes.

Pour se conformer au DMA, Apple doit autoriser différents éléments :

- Les développeurs pourront proposer des applications iOS aux utilisateurs via des places de marché autres que l'App Store. Cela augmente les risques de téléchargement d'applications malveillantes. De plus, même les applications dites légitimes peuvent aussi ne pas être mises à jour aussi fréquemment que les applications officielles disponibles depuis l'App Store. Ces MAJ sont pourtant cruciales pour la sécurité.

- Les moteurs de navigateur tiers peuvent permettre de nouvelles possibilités d'attaque contrairement au moteur WebKit d'Apple.

- Les fabricants d'appareils et les développeurs d'applications tiers peuvent accéder à diverses fonctions de connectivité d'iOS, telles que la connectivité Wi-Fi peer-to-peer et le couplage des appareils. Le géant du numérique affirme que cela signifie qu'il pourrait être contraint d'envoyer à ces développeurs des données sensibles sur les utilisateurs, notamment des notifications contenant des messages personnels, des détails sur le réseau Wi-Fi ou des codes à usage unique. Ceux-ci pourraient théoriquement utiliser ces informations pour suivre les utilisateurs, prévient-il.

Où se cachent les autres menaces d'iOS ?

Si ce qui précède ne concerne « que » les citoyens de l'Union européenne dont nous faisons partie, il existe aussi d'autres problèmes, bien plus immédiats.

Appareils jailbreakés

Si vous déverrouillez délibérément votre appareil pour permettre ce qu'Apple appelle des « modifications non autorisées », vous risquez de violer votre contrat de licence logicielle et de désactiver certaines fonctions de sécurité intégrées, telles que le démarrage sécurisé et la prévention de l'exécution des données. Cela signifie également que votre appareil ne recevra plus de mises à jour automatiques. Et en pouvant télécharger des applications en dehors de l'App Store, vous serez exposé à des logiciels malveillants et/ou bogués.

Applications malveillantes

Bien qu'Apple fasse un bon travail de vérification des applications, certaines d’entre elles passent entre les mailles du filet. Parmi les applications malveillantes récemment détectées sur l'App Store, on peut citer :

- Une fausse version du gestionnaire de mots de passe LastPass conçue pour récupérer des informations d'identification

- Un logiciel malveillant de lecture de captures d'écran baptisé « SparkCat », déguisé en applications d'intelligence artificielle et de livraison de nourriture

- Une fausse application de portefeuille de cryptomonnaie intitulée « Rabby Wallet & Crypto Solution ».

Téléchargement d'applications à partir de sites web

Vous devez également vous méfier du téléchargement d'applications iOS directement à partir de sites web avec des navigateurs pris en charge. Comme indiqué dans le dernier rapport d'ESET sur les menaces, les applications Web progressives (PWA) permettent une installation directe sans que les utilisateurs n’aient à accorder d'autorisations explicites, ce qui signifie que les téléchargements peuvent passer inaperçus. ESET a découvert cette technique utilisée pour déguiser des logiciels malveillants bancaires en applications bancaires mobiles légitimes.

Phishing/ingénierie sociale

Les attaques de phishing par e-mail, SMS (ou iMessage) et même voix sont monnaie courante. Ils se font passer pour des marques légitimes et vous incitent à leur fournir des informations d'identification, à cliquer sur des liens malveillants ou encore à ouvrir des pièces jointes pour déclencher le téléchargement de logiciels malveillants. Les identifiants Apple sont parmi les plus prisés car ils peuvent donner accès à toutes les données stockées dans votre compte iCloud et/ou permettre aux pirates d'effectuer des achats dans l'iTunes/App Store. Faites attention notamment :

- Aux fausses fenêtres pop-up prétendant que votre appareil présente un problème de sécurité

- Aux appels téléphoniques et FaceTime frauduleux se faisant passer pour l'assistance Apple ou des organisations partenaires

- Aux fausses promotions offrant des cadeaux et des tirages au sort

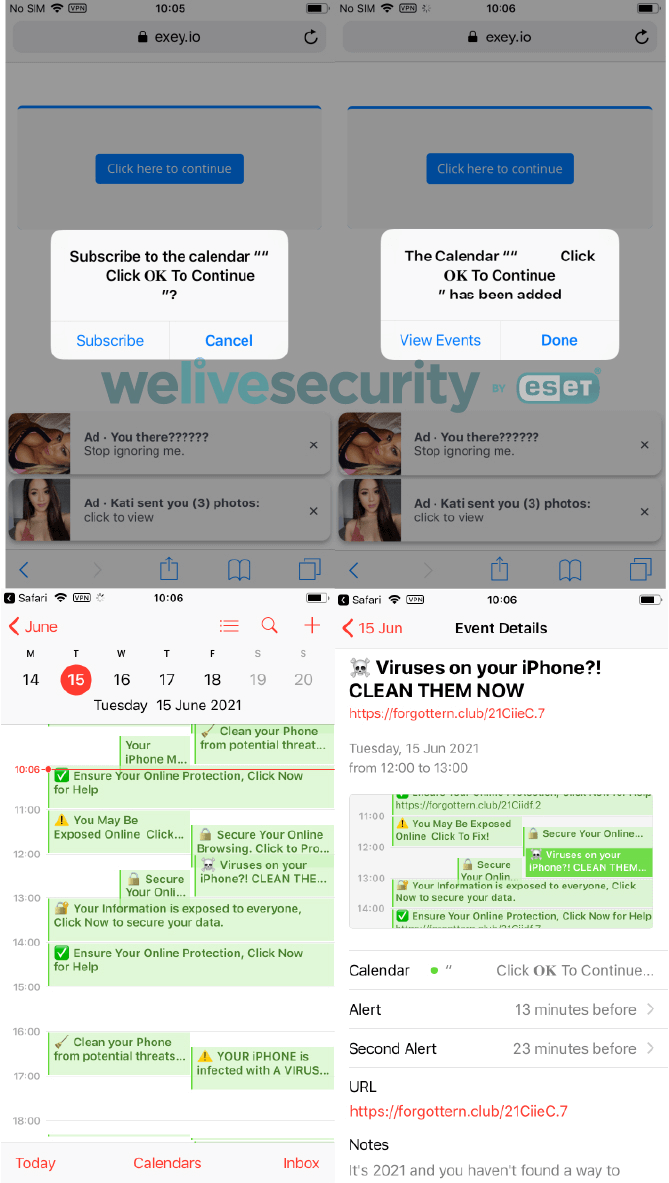

- Aux spams sous forme d'invitation sur votre calendrier digital contenant des liens d'hameçonnage

Site web frauduleux demandant à un utilisateur de s'abonner à des événements de calendrier sur iOS (pour plus de détails, consultez cette recherche ESET).

Dans le cadre d'une campagne de hameçonnage très sophistiquée, les hackers ont utilisé des techniques d'ingénierie sociale pour inciter les utilisateurs à télécharger un profil de gestion des appareils mobiles (MDM), ce qui leur a permis de prendre le contrôle des appareils des victimes. Ils ont ensuite déployé le logiciel malveillant GoldPickaxe, conçu pour recueillir des données biométriques faciales et les utiliser pour contourner les identifiants bancaires.

Avec ESET, découvrez comment renforcer davantage la sécurité de votre iPhone grâce à cette liste d’éléments à vérifier !

Exploitation des vulnérabilités

Bien qu'Apple consacre beaucoup de temps et d'efforts à s'assurer que son code est exempt de vulnérabilités, des bugs peuvent parfois se glisser dans la production. Lorsque c'est le cas, les pirates peuvent s'en emparer si les utilisateurs n'ont pas mis à jour leur appareil à temps, par exemple en envoyant des liens malveillants dans des messages qui déclenchent un exploit si l'on clique dessus.

L'année dernière, Apple a été contraint de corriger une vulnérabilité qui pouvait permettre à des acteurs malveillants de voler des informations sur un appareil verrouillé par le biais de commandes vocales Siri.

Parfois, des cybermalfaiteurs et des sociétés commerciales recherchent eux-mêmes de nouvelles vulnérabilités (zero day) à exploiter. Bien que rares et très ciblées, les attaques exploitant ces vulnérabilités sont souvent utilisées pour installer secrètement des logiciels espions afin d'écouter les appareils des victimes.

Se protéger des menaces iOS

On pourrait croire que des logiciels malveillants se cachent derrière chaque clic pour les utilisateurs d'iOS. C'est en partie vrai, jusqu'à un certain point, mais il existe aussi de nombreux moyens de minimiser votre exposition aux menaces. Voici quelques-unes des principales tactiques :

- Maintenez votre système d'exploitation iOS et toutes les applications à jour. Cela réduira les possibilités pour les acteurs de la menace d'exploiter les vulnérabilités des anciennes versions pour atteindre leurs objectifs.

- Utilisez toujours des mots de passe forts et uniques pour tous les comptes, éventuellement en utilisant le gestionnaire de mots de passe d'ESET pour iOS, et activez l'authentification multifacteur si elle est proposée. C'est facile sur les iPhones, car il suffit d'un simple scan via Face ID. Ainsi, même si les malfaiteurs mettent la main sur vos mots de passe, ils ne pourront pas accéder à vos applications sans votre visage.

- Activez Face ID ou Touch ID pour accéder à votre appareil, avec l'appui d'un code d'accès solide. Cela permettra de sécuriser l'iPhone en cas de perte ou de vol.

- Ne jailbreakez pas votre appareil pour les raisons énumérées ci-dessus. Il est fort probable que cela rende votre iPhone moins sécurisé.

- Soyez attentif à l'hameçonnage. Cela signifie que vous devez traiter les appels, les SMS, les e-mails et les messages en provenance des réseaux sociaux non sollicités avec une extrême prudence. Ne cliquez pas sur les liens et n'ouvrez pas les pièces jointes. Si vous devez vraiment le faire, vérifiez via un autre canal auprès de l'expéditeur que le message est légitime (ne répondez pas aux détails indiqués dans le message). Soyez attentif aux signes révélateurs de l'ingénierie sociale, notamment :

- Fautes de grammaire et d'orthographe

- Urgence d'agir

- Offres spéciales, cadeaux et affaires trop belles pour être vraies

- Domaines de l'expéditeur qui ne correspondent pas à l'expéditeur supposé

- Evitez les Wi-Fi publics. Si vous devez y avoir recours, essayez de le faire avec un VPN. Au minimum, ne vous connectez pas à des comptes importants et ne saisissez pas d'informations sensibles lorsque vous êtes sur un réseau Wi-Fi public.

- Essayez de ne recourir qu'à l'App Store pour tout téléchargement, afin de minimiser le risque d’installer quelque chose de malveillant ou de risqué.

- Si vous pensez être la cible d'un logiciel espion (souvent utilisé par des gouvernements et des régimes oppressifs contre des journalistes, des activistes et des dissidents), activez le mode verrouillage.

- Soyez attentif aux signes révélateurs d'une infection par un logiciel malveillant, qui peuvent être les suivants :

- Lenteur des performances

- Fenêtres publicitaires intempestives

- Surchauffe

- Blocages fréquents de l'appareil/application

- Apparition de nouvelles applications sur l'écran d'accueil

- Augmentation de l'utilisation des données

L'iPhone d'Apple reste l'un des appareils les plus sûrs qui soient. Mais il n'est pas la solution miracle à toutes les menaces. Restez vigilant, à l'écoute et en sécurité.