Il n'est pas toujours facile d'être influenceur en ce moment. Les marques dépensent moins, les revenus publicitaires sont en baisse et la concurrence est féroce, notamment de la part des influenceurs générés par l'IA et des imposteurs. Selon une étude, environ la moitié des acteurs du secteur gagnent seulement 15 000 dollars ou moins par an, tandis qu'un seul sur dix dépasse les 100 000 dollars. Comme si cela ne suffisait pas, il existe un autre défi : les influenceurs sont une cible de plus en plus prisée par les cybercriminels. Une récente campagne de spear phishing abusant de marques telles que Tesla et Red Bull met en évidence les risques potentiels.

Le piratage d'un compte peut avoir un impact dévastateur, non seulement sur la victime, mais aussi sur ses followers et les clients potentiels de la marque. Si vous êtes créateur de contenu sur les réseaux sociaux, il est peut-être temps de passer en revue les bonnes pratiques en matière de sécurité des comptes.

Pourquoi les influenceurs sont-ils importants pour les cyber escrocs ?

Les cybercriminels recherchent généralement plusieurs éléments chez une victime potentielle en ligne. S'ils sont à la recherche de comptes de réseaux sociaux d'influenceurs à pirater, ils voudront ceux qui ont le plus grand nombre d'abonnés possible. Cela signifie que leurs escroqueries ou leurs logiciels malveillants seront diffusés à grande échelle. Idéalement, ils veulent également cibler les influenceurs qui ont établi une relation de confiance à long terme avec leur public, grâce à des mois ou des années de contenus en ligne. La confiance peut également être gagnée grâce à des badges de statut vérifiés. Dans tous les cas, cela signifie que les abonnés sont plus susceptibles de cliquer sur les liens de ces comptes sans réfléchir.

Il va sans dire que les pirates ont également besoin que ces comptes soient faciles à pirater. Un compte accessible grâce à un seul mot de passe faible fait le bonheur d'un cybercriminel opportuniste.

Comment sont-ils piratés ?

Lorsqu'il s'agit de cibler des influenceurs, les attaques commencent par le compte de réseau social lui-même, qu'il s'agisse de X (anciennement Twitter), YouTube, TikTok, Instagram ou d'une autre plateforme. Dans de rares cas, l'objectif final est la désinformation soutenue par un État. Mais le plus souvent, il s'agit de cybercriminalité à motivation financière. Il existe plusieurs moyens d'accéder à ces comptes, notamment via :

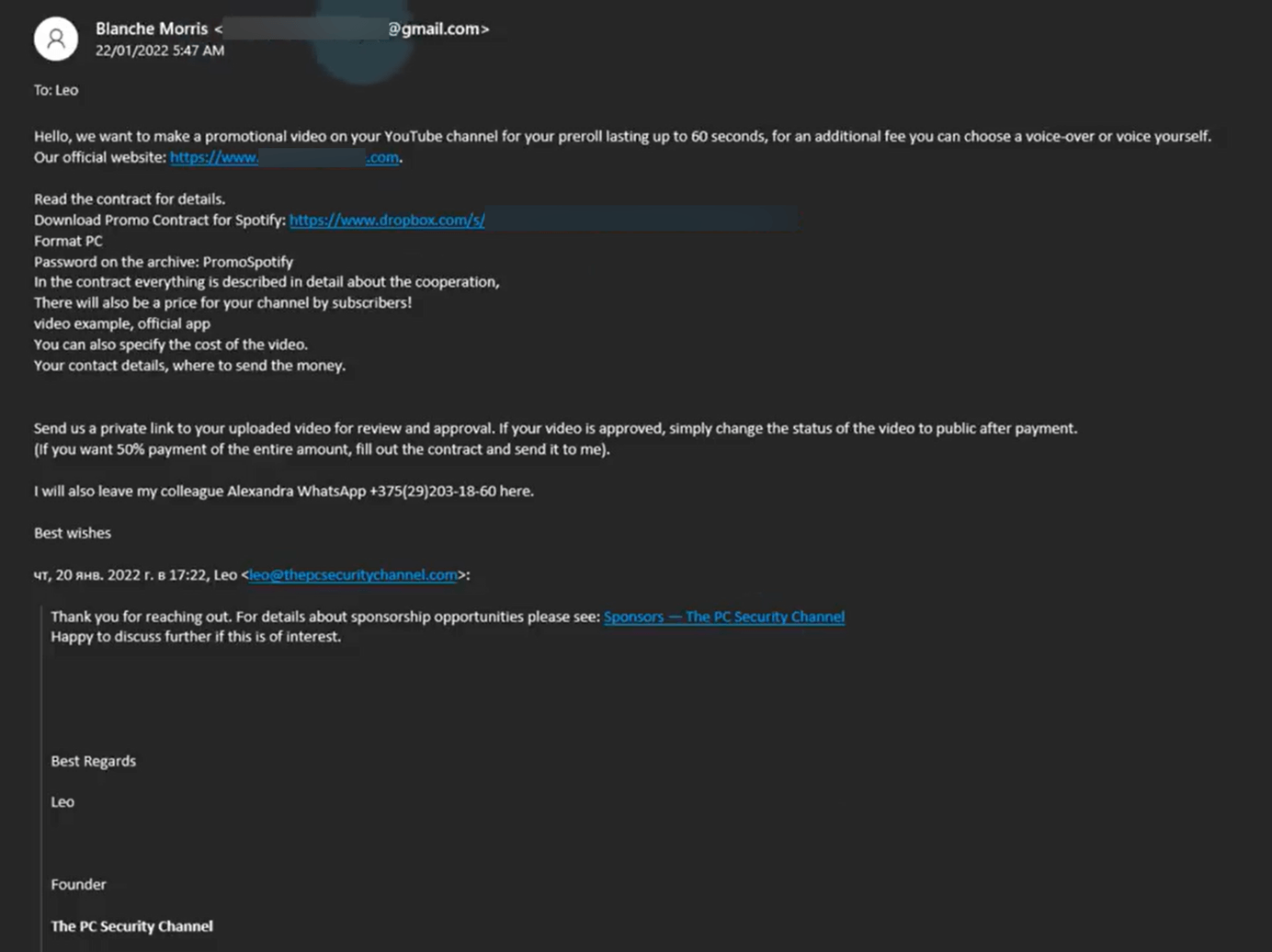

Le Spearphishing : attaques de phishing très ciblées conçues pour inciter la personne à divulguer ses identifiants de connexion. Elles peuvent utiliser des informations accessibles au public sur la cible afin de paraître plus réalistes. Un e-mail ou un SMS de phishing peut également contenir un lien ou une pièce jointe malveillante, qui installe discrètement un logiciel malveillant de vol d'informations sur l'appareil de la victime. Il s'agit d'un autre moyen d'obtenir des informations sensibles telles que des mots de passe.

Le Credential stuffing/brute forcing : les attaques par force brute sont une forme d'essais et d'erreurs où un logiciel automatisé essaie soit des mots de passe populaires (password spraying), soit des mots de passe déjà piratés (credential stuffing) sur un grand nombre de comptes/sites web. Lorsqu'une combinaison nom d'utilisateur/mot de passe fonctionne, ils ont accès au compte.

L’échange de carte SIM (ou SIM Swapping) : les pirates informatiques manipulent socialement un employé d'une entreprise de télécommunications afin qu'il transfère le numéro de téléphone de la victime vers une carte SIM sous leur contrôle. Cela leur permet d'intercepter les codes d'authentification à deux facteurs (2FA) souvent utilisés pour s'authentifier et accéder aux comptes de réseaux sociaux.

Il convient de noter que l'IA aide les cybercriminels à atteindre leurs objectifs en créant des e-mails de phishing plus convaincants dans des langues locales impeccables. Elle soutient également les campagnes en recueillant des informations générales sur les cibles qui peuvent être utilisées pour ces attaques et les attaques par échange de carte SIM. L'IA peut également rendre les attaques par force brute plus rapides et plus efficaces.

Que se passe-t-il ensuite ?

Une fois en possession d'un compte d'influenceur de grande valeur, un cybercriminel peut décider de le vendre immédiatement en ligne au plus offrant. Il peut également l'utiliser lui-même. Dans tous les cas, il sera très probablement utilisé pour faire la promotion d'arnaques liées à l'investissement dans les cryptomonnaies et d'autres stratagèmes promettant de s'enrichir rapidement, conçus pour escroquer les abonnés et leur soutirer leur argent. Il peut également servir à publier des liens malveillants susceptibles d'installer des logiciels malveillants sur les appareils des abonnés.

Un acteur malveillant peut également tenter d'extorquer de l'argent à sa victime pour lui rendre l'accès à son compte, par exemple en menaçant de publier du contenu grossier ou choquant. Il peut également accéder aux bases de données de contacts des abonnés, qui peuvent être vendues et/ou utilisées pour cibler directement les abonnés avec des spams et des attaques de phishing. Un compte piraté peut également être utilisé pour publier de fausses informations sur les marques associées à cet influenceur.

Si les cybercriminels parviennent également à compromettre le compte d’e-commerce d'un influenceur (en utilisant les mêmes techniques que celles énumérées ci-dessus), ils peuvent détourner les fonds provenant des abonnés.

En fin de compte, cela se traduit par des risques de sécurité liés à l'usurpation d'identité pour les abonnés, une réputation ruinée pour les marques et les influenceurs, et des pertes potentielles directes pour les créateurs de contenu.

Mettez vos comptes sous clé

Face à ce qui pourrait être un risque existentiel, les influenceurs ont besoin d'un plan d'action. Celui-ci doit s'appuyer sur des bonnes pratiques solides en matière de sécurité des comptes. Voici quelques actions à mettre en place rapidement :

- Des mots de passe longs, forts et uniques, plus difficiles à pirater par les outils de « password spraying ».

- Une authentification à deux facteurs (2FA) basée sur une application (par exemple, Google Authenticator ou Microsoft Authenticator) plutôt que sur des codes SMS, qui peuvent être interceptés. Ces mesures garantiront que, même si des pirates informatiques parviennent à obtenir un mot de passe, ils ne pourront pas accéder au compte.

- Une plus grande sensibilisation au phishing/hameçonnage, en particulier à certains des leurres que les pirates informatiques utilisent généralement pour attirer les influenceurs, comme des contrats de sponsoring apparemment lucratifs avec de grandes marques. Si quelque chose semble trop beau pour être vrai, c'est généralement le cas.

- Des appareils et des comptes de messagerie distincts pour le travail et l'usage personnel, ceux destinés à l'entreprise étant équipés de contrôles de sécurité de niveau supérieur.

- Installez un logiciel de sécurité provenant d'un éditeur réputé sur tous les appareils et machines. Cela devrait empêcher les téléchargements malveillants et bloquer les e-mails de phishing.

- Maintenez toujours les logiciels et le système d'exploitation de vos appareils et PC à jour, afin de bénéficier de la version la plus sécurisée.

- Ne téléchargez jamais d'applications provenant de boutiques d'applications non officielles, car elles peuvent contenir des logiciels malveillants destinés à voler des informations.

La réputation d'un influenceur détermine en fin de compte son succès commercial. Elle doit être protégée à tout prix.