Le 19 juillet 2025, Microsoft a officiellement reconnu qu'un ensemble de failles zero-day affectent SharePoint Server, baptisé ToolShell, celui-ci fait l'objet d'une exploitation active. ToolShell regroupe deux vulnérabilités : CVE-2025-53770, qui permet l'exécution de code à distance (RCE), et CVE-2025-53771, une faille d'usurpation de serveur (Server Spoofing Vulnerability). Ces attaques visent les serveurs Microsoft SharePoint installés chez les clients (on-premise). Spécifiquement les versions SharePoint Subscription Edition, SharePoint 2019 ou SharePoint 2016. La version SharePoint Online de Microsoft 365 demeure non affectée. L'exploitation de ces vulnérabilités permet aux cybercriminels de pénétrer ces systèmes et de dérober des données sensibles.

Depuis le 17 juillet, ToolShell fait l'objet d'une exploitation massive, par une grande variété d'acteurs malveillants. Ceux-ci vont des cybercriminels individuels aux groupes APT soutenus par des États. Compte tenu de l'intégration profonde de SharePoint avec d'autres services Microsoft comme Office, Teams, OneDrive et Outlook, cette compromission peut accorder aux pirates un niveau d'accès extrêmement étendu sur l'ensemble du réseau touché.

Dans le cadre de ces attaques, les cybercriminels exploitent généralement un enchaînement de quatre vulnérabilités : les failles CVE-2025-49704 et CVE-2025-49706, précédemment corrigées, ainsi que les vulnérabilités CVE-2025-53770 et CVE-2025-53771 mentionnées ci-dessus. Depuis le 22 juillet, des correctifs ont également été déployés pour la CVE-2025-53770 et la CVE-2025-53771.

Charges Webshell

L'exploitation de ToolShell permet aux attaquants de contourner l'authentification multifacteur (MFA) et l'authentification unique (SSO). Une fois l'intrusion réalisée sur le serveur ciblé, les pirates procèdent au déploiement de webshells malveillants pour extraire des informations du système compromis. L'un des scripts couramment utilisés à cette fin se nomme spinstall0.aspx, que nous répertorions sous l'appellation MSIL/Webshell.JS.

Par ailleurs, le 22 juillet 2025, nous avons constaté que les attaquants tentaient de déployer d'autres webshells ASP basiques, capables d'exécuter les commandes transmises par l'attaquant via cmd.exe. Ces webshells ont été installés sous les noms de fichiers suivants : ghostfile346.aspx, ghostfile399.aspx, ghostfile807.aspx, ghostfile972.aspx et ghostfile913.aspx.

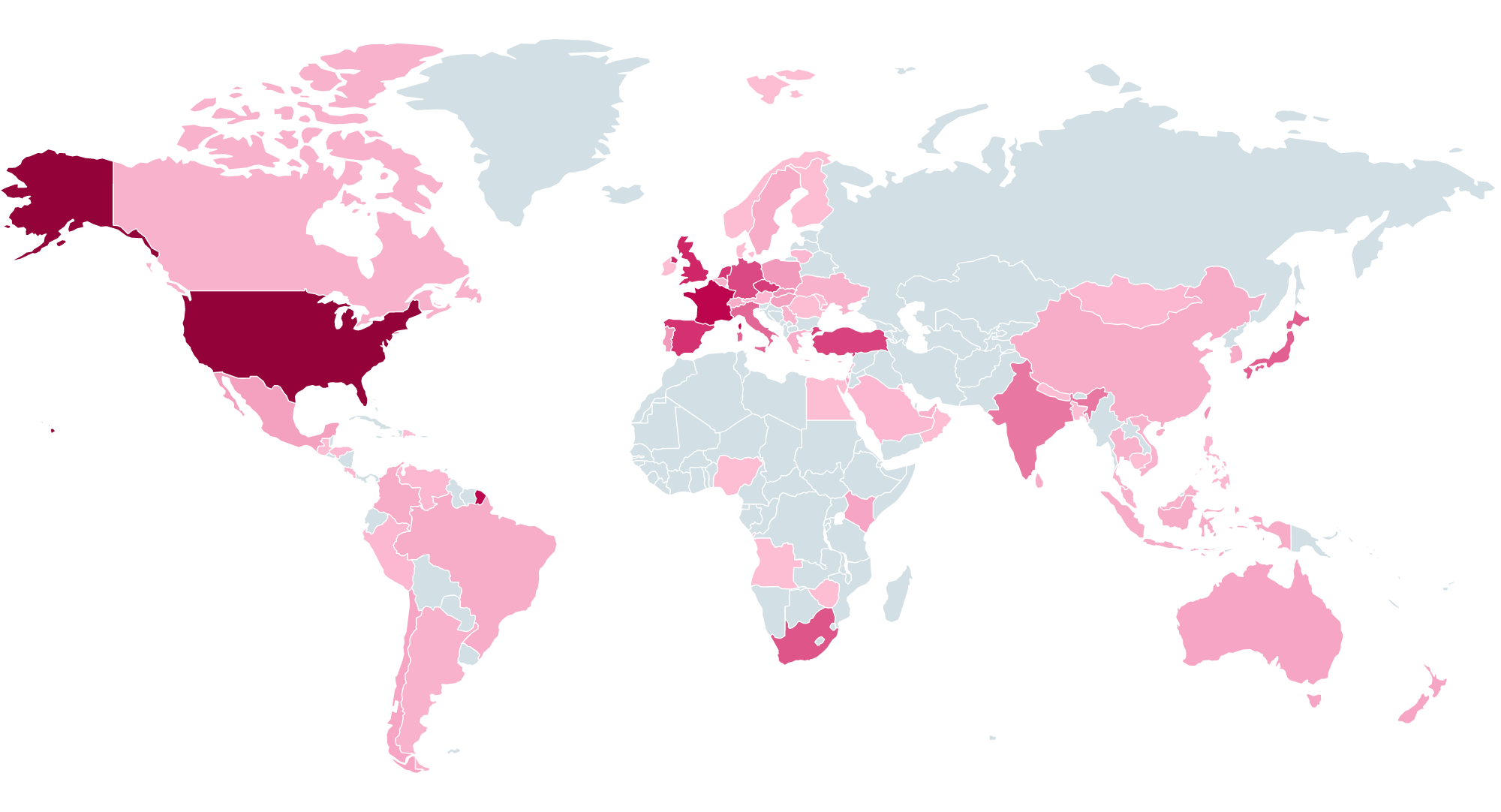

Les solutions ESET ont détecté pour la première fois une tentative d'exploitation d'un élément de cette chaîne d'attaque (la vulnérabilité Sharepoint/Exploit.CVE-2025-49704) le 17 juillet en Allemagne. Cependant, cette tentative ayant été neutralisée, la charge utile Webshell finale n'a pas pu être déployée sur le système visé. La première détection effective de cette charge utile remonte au 18 juillet sur un serveur situé en Italie. Comme l'illustre la figure 1, nous observons depuis lors une exploitation active de ToolShell à l'échelle mondiale, les États-Unis représentant 13,3 % des attaques selon nos données de télémétrie, ce qui en fait le pays le plus ciblé.

Résultat de la surveillance des attaques

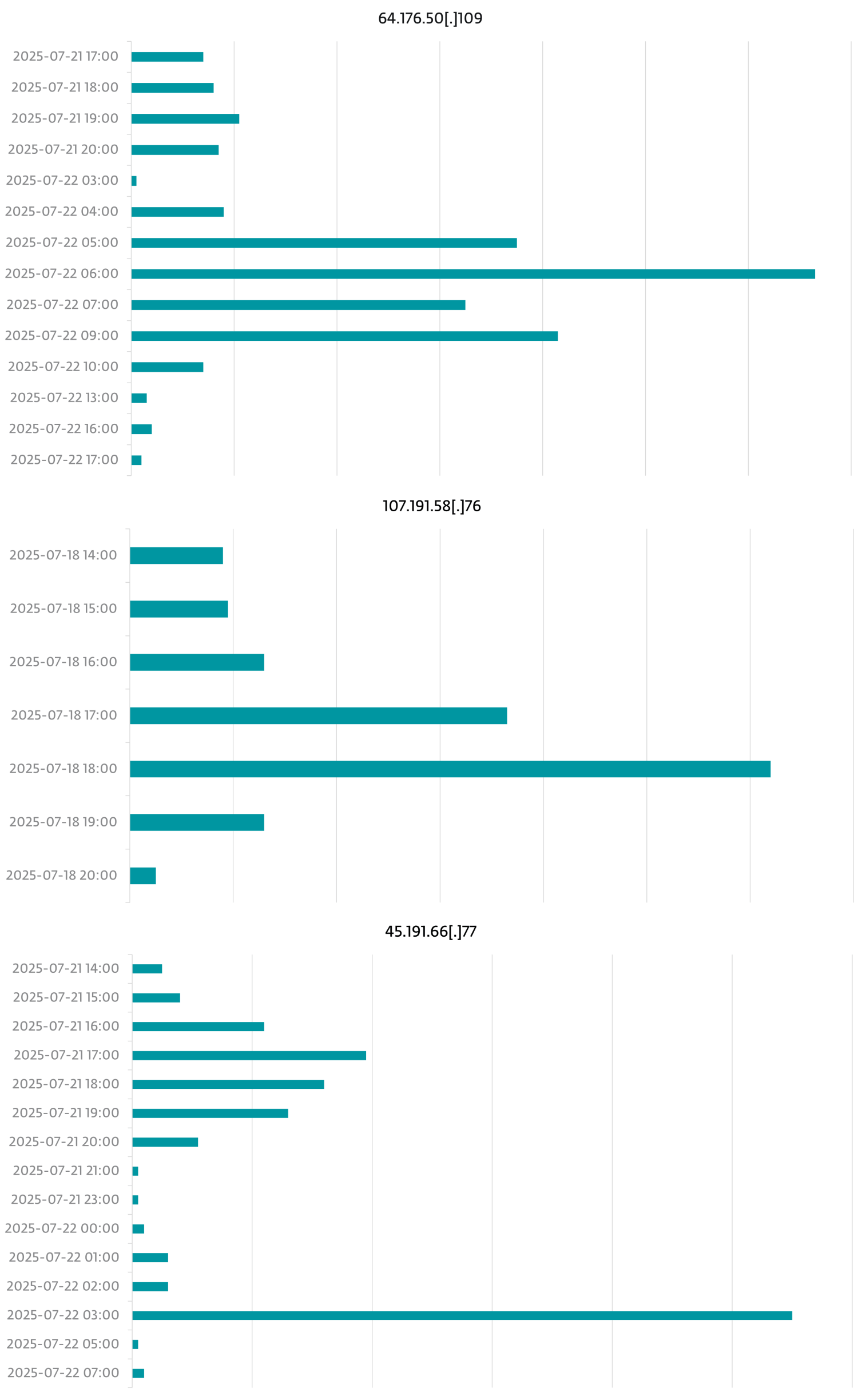

Le résultat de notre surveillance des attaques ToolShell du 17 au 22 juillet est regroupé dans le tableau ci-dessous (toutes les heures sont en UTC).

Tableau 1. Adresses IP des attaquants

| IP address | Attack start date | Attack end date |

| 96.9.125[.]147 | 2025-07-17 09:00 | 2025-07-17 16:00 |

| 107.191.58[.]76 | 2025-07-18 14:00 | 2025-07-18 20:00 |

| 104.238.159[.]149 | 2025-07-19 04:00 | 2025-07-19 09:00 |

| 139.59.11[.]66 | 2025-07-21 11:00 | 2025-07-21 16:00 |

| 154.223.19[.]106 | 2025-07-21 13:00 | 2025-07-22 18:00 |

| 103.151.172[.]92 | 2025-07-21 14:00 | 2025-07-21 16:00 |

| 45.191.66[.]77 | 2025-07-21 14:00 | 2025-07-22 07:00 |

| 83.136.182[.]237 | 2025-07-21 14:00 | 2025-07-21 16:00 |

| 162.248.74[.]92 | 2025-07-21 14:00 | 2025-07-21 17:00 |

| 38.54.106[.]11 | 2025-07-21 15:00 | 2025-07-21 15:00 |

| 206.166.251[.]228 | 2025-07-21 16:00 | 2025-07-22 16:00 |

| 45.77.155[.]170 | 2025-07-21 16:00 | 2025-07-21 19:00 |

| 64.176.50[.]109 | 2025-07-21 17:00 | 2025-07-22 17:00 |

| 149.28.17[.]188 | 2025-07-22 03:00 | 2025-07-22 03:00 |

| 173.239.247[.]32 | 2025-07-22 05:00 | 2025-07-22 05:00 |

| 109.105.193[.]76 | 2025-07-22 05:00 | 2025-07-22 16:00 |

| 2.56.190[.]139 | 2025-07-22 06:00 | 2025-07-22 07:00 |

| 141.164.60[.]10 | 2025-07-22 07:00 | 2025-07-22 18:00 |

| 124.56.42[.]75 | 2025-07-22 13:00 | 2025-07-22 18:00 |

La figure 2 montre la chronologie des attaques provenant des trois adresses IP les plus actives.

Graphique 2. Attaques à partir des adresses IP les plus actives observées par heure (valeurs zéro non affichées)

Microsoft a rapporté que plusieurs acteurs malveillants liés à la Chine ont rejoint cette vague d'exploitation. De notre côté, nous avons identifié une porte dérobée associée au groupe LuckyMouse ; une organisation de cyberespionnage qui s'attaque principalement aux gouvernements, aux opérateurs de télécommunications et aux organismes internationaux, sur une machine vietnamienne compromise via ToolShell. À l'heure actuelle, il reste difficile de déterminer si le système était déjà infiltré auparavant ou si cette porte dérobée a été implantée lors de la campagne d'attaque en cours.

Quoi qu'il en soit, les groupes APT soutenus par la Chine ont manifestement saisi cette opportunité pour intégrer cette chaîne d'exploitation à leur panoplie d'outils. Selon nos données de télémétrie, les victimes des attaques ToolShell incluent plusieurs organisations gouvernementales stratégiques qui constituent depuis longtemps des cibles privilégiées de ces groupes.

Maintenant que ces vulnérabilités sont publiquement connues, nous anticipons qu'un nombre bien plus important d'attaquants opportunistes vont tenter d'exploiter les systèmes non corrigés. Les tentatives d'exploitation sont en cours et ne montrent aucun signe de ralentissement. En conséquence, si vous utilisez SharePoint Server, il est vivement recommandé de suivre les préconisations suivantes (conformément aux directives de Microsoft) :

- Utilisez exclusivement des versions prises en charge.

- Déployez systématiquement les dernières mises à jour de sécurité.

- Vérifiez que l'interface d'analyse antimalware est activée et correctement configurée, accompagnée d'une solution de cybersécurité adaptée.

- Procédez à la rotation des clés de machine SharePoint Server ASP.NET

Indicateurs de compromission

Une liste complète d'indicateurs de compromission (IoC) et d'exemples est disponible sur notre dépot GitHub.

Fichiers

| SHA-1 | Filename | Detection | Description |

| F5B60A8EAD96703080E7 |

spinstall0.aspx | MSIL/Webshell.JS | Webshell deployed via SharePoint vulnerabilities |

Réseau

| IP | Domain | Hosting provider | First seen | Details |

| 96.9.125[.]147 | N/A | BL Networks | 2025-07-17 | IP address exploiting SharePoint vulnerabilities. |

| 107.191.58[.]76 | N/A | The Constant Company, LLC | 2025-07-18 | IP address exploiting SharePoint vulnerabilities. |

| 104.238.159[.]149 | N/A | The Constant Company, LLC | 2025-07-19 | IP address exploiting SharePoint vulnerabilities. |

| 139.59.11[.]66 | N/A | DigitalOcean, LLC | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 154.223.19[.]106 | N/A | Kaopu Cloud HK Limited | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 103.151.172[.]92 | N/A | IKUUU NETWORK LTD | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 45.191.66[.]77 | N/A | VIACLIP INTERNET E TELECOMUNICAÇÕES LTDA | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 83.136.182[.]237 | N/A | Alina Gatsaniuk | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 162.248.74[.]92 | N/A | xTom GmbH | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 38.54.106[.]11 | N/A | Kaopu Cloud HK Limited | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 206.166.251[.]228 | N/A | BL Networks | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 45.77.155[.]170 | N/A | Vultr Holdings, LLC | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 64.176.50[.]109 | N/A | The Constant Company, LLC | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 149.28.17[.]188 | N/A | The Constant Company, LLC | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 173.239.247[.]32 | N/A | GSL Networks Pty LTD | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 109.105.193[.]76 | N/A | Haruka Network Limited | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 2.56.190[.]139 | N/A | Alina Gatsaniuk | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 141.164.60[.]10 | N/A | The Constant Company, LLC | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 124.56.42[.]75 | N/A | IP Manager | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

Techniques MITRE ATT&CK

Ce tableau a été construit à l’aide de la version 17 du framework MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Initial Access | T1190 | Exploit Public-Facing Application | Threat actors exploited CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, and CVE‑2025-53771 to compromise on-premises Microsoft SharePoint servers. |

| Execution | T1059.003 | Command and Scripting Interpreter: Windows Command Shell | The deployed webshells execute attacker-supplied commands via cmd.exe. |

| Persistence | T1505.003 | Server Software Component: Web Shell | Threat actors deployed webshells to compromised servers. |

| Collection | T1005 | Data from Local System | The deployed webshells allow the attackers to extract information from the compromised systems. |