Das alte Sprichwort, dass der Mensch das schwächste Glied der "Sicherheitskette" ist, gilt besonders bei E-Mail-Bedrohungen. Hier können Cyber-Kriminelle den größten Gewinn erzielen, indem sie die Zielpersonen durch Social Engineering dazu bringen, ihren Anweisungen zu folgen. Phishing ist das offensichtlichste Beispiel für solche Kampagnen. Es gibt dabei eine bestimmte Art von Cyberkriminalität, die häufig gezielte Phishing-Nachrichten nutzt. In jüngsten Vergangenheit hat sie die höchsten Umsätze aller kriminellen Aktivitäten erzielt: die Kompromittierung und das Fälschen von Geschäfts-E-Mails (BEC - "Business E-Mail Compromise").

Der jüngste FBI-Bericht zu Internetkriminalität zeigt, dass diese Art von Betrug im Jahr 2021 seinen Opfern mehr Schaden zufügte als jede andere Art von Internetkriminalität. Es ist längst an der Zeit, dass Unternehmen BEC in den Griff bekommen und einen mehrschichtigen Verteidigungsansatz entwickeln, um das Risiko zu mindern, große Geldsummen zu verlieren.

Wie schlimm ist BEC?

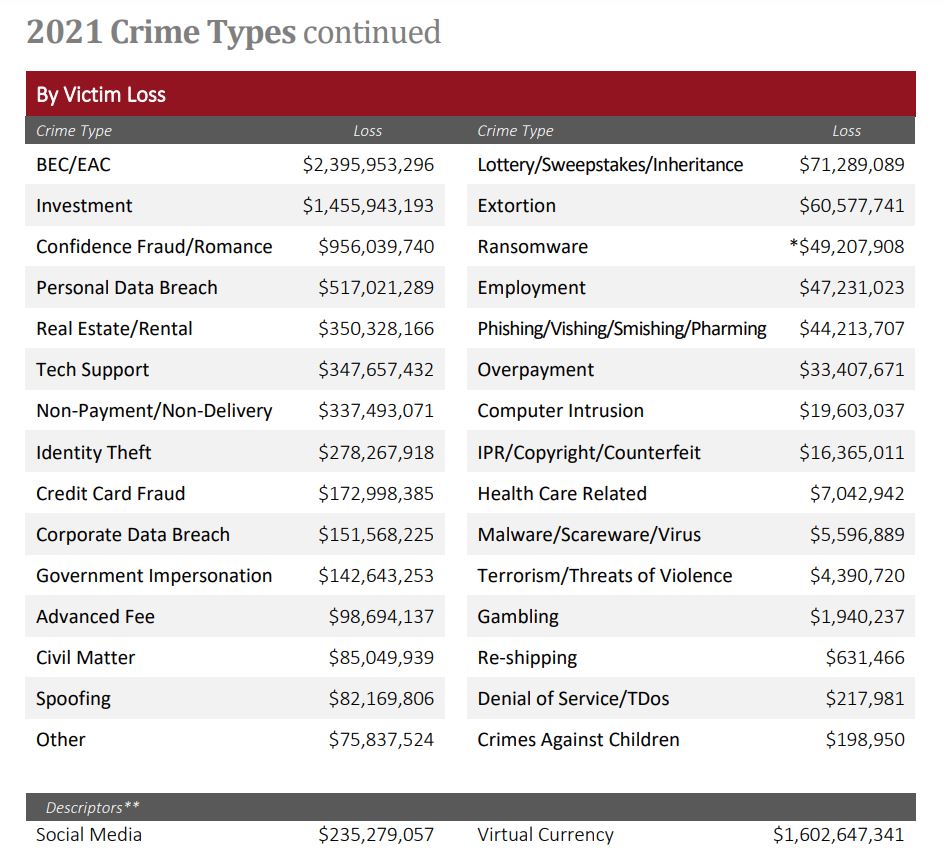

Laut dem oben genannten Bericht des Internet Crime Compliance Center (IC3) des FBI gingen im vergangenen Jahr 19.954 BEC-Beschwerden beim IC3 ein. Damit ist dies nur die neuntbeliebteste Verbrechensart des Jahres, weit hinter den Spitzenreitern Phishing (324.000), Nichtzahlung/Nichtlieferung (82.000) und Datenschutzverletzungen (52.000). Mit diesen fast 20.000 BEC-Meldungen erwirtschafteten die Betrüger jedoch erstaunliche 2,4 Milliarden US-Dollar - weit vor den zweit- und drittplatzierten Anlagebetrug (1,5 Milliarden US-Dollar) und Romance- oder Love Scam (950 Millionen US-Dollar).

Quelle: FBI, Internet Crime Report 2021

Das bedeutet, dass BEC im Jahr 2021 rund ein Drittel (35 %) der Gesamtverluste durch Cyberkriminalität ausmachte. Das ist zwar ein Rückgang um fast die Hälfte gegenüber dem Vorjahr, bedeutet aber real immer noch einen Anstieg um 82 %. Es stimmt auch, dass im Jahr 2019, als die Verluste durch BEC rund 1,8 Milliarden US-Dollar betrugen, die Zahl der Meldungen an das FBI fast 24.000 betrug. Die Betrüger machen also mit weniger Angriffen mehr Geld. Wie das?

Wie funktioniert BEC?

Die Kriminellen haben ihre Taktiken im Laufe der Jahre deutlich verfeinert. Einfach ausgedrückt ist BEC eine Art von Social Engineering. Mitglieder von Finanzabteilungen werden in der Regel von einem vermeintlichen leitenden Angestellten oder Geschäftsführer angesprochen. In unseren Breiten hat sich der Begriff "CEO-Fraud" bereits einen unrühmlichen Namen gemacht. In der Mail wird eine dringende Geldüberweisung gewünscht, oder die Nachricht stammt von einem angeblichen Lieferanten, der eine Zahlung verlangt. Manche Mails fordern Überweisungen, andere verlangen, dass das Opfer Geschenkkarten kauft und ihnen die entsprechenden Informationen übermittelt.

So unglaubwürdig es auch klingen mag - diese Betrügereien funktionieren oft trotzdem, weil das Opfer in der Regel unter Druck gesetzt wird, ohne dass es Zeit hat, die Folgen seines Handelns zu überdenken - klassisches Social Engineering. Und es muss für die Betrüger auch nur gelegentlich funktionieren, damit die Masche sich für sie lohnt. Doch CEO-Fraud ist nur ein Teil der aktuellen BEC-Attacken.

In einer ausgefeilteren Variante kapern die Betrüger zunächst den Posteingang eines Unternehmens durch einen einfachen Phishing-Angriff. In den folgenden Wochen sammeln sie Informationen über Lieferanten, Zahlungspläne und Rechnungslayouts. Im richtigen Moment schalten sie sich dann mit einer gefälschten Rechnung ein, die das Unternehmen des Opfers dazu auffordert, einen gewohnten Lieferanten zu bezahlen, allerdings mit aktualisierten Bankdaten.

Da bei diesen Angriffen keine Malware zum Einsatz kommt, sind sie für Unternehmen schwerer zu erkennen - auch wenn KI-gestützte E-Mail-Scanner immer besser in der Lage sind, verdächtige Verhaltensmuster zu erkennen, die darauf hindeuten, dass ein Absender möglicherweise gefälscht wurde. Schulungen zur Sensibilisierung der Mitarbeiter und aktualisierte Zahlungsprozesse sind daher ein wichtiger Bestandteil einer mehrschichtigen BEC-Abwehr.

WEITERES ZUM THEMA: 16:15 Uhr: Eine dringende Nachricht vom Vorstand

Was die Zukunft bringt

Die schlechte Nachricht für alle Verteidiger ist, dass die Betrüger weiter innovativ bleiben werden. Das FBI warnte, dass künftig vermehrt gefälschte Audio- und Videokonferenzplattformen genutzt werden, um Unternehmen zu täuschen. Zunächst kapert der Betrüger das E-Mail-Konto eines hochrangigen Mitarbeiters, z. B. eines CEO oder CFO, und lädt die Mitarbeiter zu einem virtuellen Meeting ein. Der Bericht weiter:

"Bei diesen Meetings nutzen die Betrüger ein Standbild des Geschäftsführers ohne Ton oder verwenden eine gefälschte Tonspur (mittels Deepfake). Anschließend behaupten die Betrüger, dass ihr Ton/Video nicht richtig funktionieren würde. Die Betrüger nutzen dann die virtuellen Meeting-Plattformen, um Mitarbeiter direkt anzuweisen, Überweisungen zu tätigen, oder sie benutzen das kompromittierte E-Mail Konto des Geschäftsführers, um Überweisungsaufträge anzuweisen."

Deepfake-Audio wurde bereits in zwei aufsehenerregenden Fällen mit verheerender Wirkung eingesetzt. In einem Fall wurde ein britischer Geschäftsführer hereingelegt, indem er Glauben gemacht wurde, sein deutscher Chef habe eine Überweisung von 220.000 Euro verlangt. In einem anderen Fall wurde ein Bankmanager aus den Vereinigten Arabischen Emiraten dazu gebracht, auf Wunsch eines "Kunden" 35 Millionen US-Dollar zu überweisen.

Diese Art von Technologie gibt es schon seit einiger Zeit. Die Sorge ist, dass sie jetzt billig genug und realistisch genug ist, um selbst Expertenaugen und -ohren zu täuschen. Der Gedanke an gefälschte Videokonferenzen, bei denen nicht nur der Ton, sondern auch das Video gefälscht wird, ist eine beunruhigende Aussicht für CISOs und Risikomanager.

Was kann ich tun, um mich vor BEC zu schützen?

Das FBI tut sein Bestes, um BEC-Banden dort zu zerschlagen, wo sie agieren. Doch angesichts der enormen potenziellen Gewinne werden Verhaftungen die Cyberkriminellen nicht abschrecken. Die Strafverfolgung wird immer ein Spiel wie "Whac-a-mole" sein. Ermutigender sind da schon die Anstrengungen des Recovery Asset Team (RAT) der IC3, das nach eigenen Angaben im vergangenen Jahr 1.726 BEC-Beschwerden bearbeitet hat, bei denen es um inländische Transaktionen in den USA ging, und Zahlungen in Höhe von rund 329 Millionen US-Dollar verhindern konnte - eine Erfolgsquote von 74 %.

Die Herausforderung für die US-Strafverfolger besteht jedoch darin, dass die meisten BEC-Angriffe Bankkonten außerhalb der USA nutzen. So konnte das IC3 RAT weniger als 14 % der gesamten BEC-Verluste in Höhe von 2,4 Milliarden US-Dollar im letzten Jahr abfangen.

Deshalb ist Vorbeugung immer die beste Strategie. Organisationen und Unternehmen weltweit sollten Folgendes beachten:

- Investieren Sie in fortschrittliche E-Mail-Scanner, die KI nutzen, um verdächtige E-Mail-Muster und den Schreibstil des Absenders zu erkennen.

- Aktualisieren Sie die Zahlungsprozesse, so dass große Überweisungen von zwei Mitarbeitern abgezeichnet werden müssen

- Überprüfen Sie alle Zahlungsaufforderungen noch einmal mit der Person, die die Aufforderung angeblich gestellt hat - am besten telefonisch.

- Binden Sie BEC in die Awareness-Schulungen der Mitarbeiter ein, z. B. in Phishing-Simulationen

- Informieren Sie sich regelmäßig zu den neuesten BEC-Trends und aktualisieren Sie Ihre Schulungskurse und Abwehrmaßnahmen entsprechend.

Wie alle Betrüger werden sich auch BEC-Akteure immer auf die niedrig hängenden Früchte stürzen. Organisationen, die die Sicherheitshürden für Angreifer höher stellen, sorgen bestenfalls dafür, dass Kriminelle ihre Aufmerksamkeit auf andere Ziele richten.

Haben Sie Fragen und Anregungen zu diesem, anderen oder zukünftigen Themen, die Sie gern betrachtet sehen wollen? Dann nutzen Sie gern die Kommentarfunktion unter diesem Artikel oder nutzen unser Kontaktformular!