ESET-Forscher haben Aktivitäten der TA410 Gruppe dokumentiert und analysiert, die bis ins Jahr 2019 zurückreichen. TA410 ist eine Cyberspionage-Dachgruppe, die lose mit APT10 verbunden ist. Vorrangig ist sie dafür bekannt, in den USA ansässige Organisationen im Versorgungssektor sowie diplomatische Organisationen im Nahen Osten und Afrika ins Visier zu nehmen. TA410 ist seit mindestens 2018 aktiv und wurde erstmals im August 2019 von Proofpoint in deren LookBack-Blogpost öffentlich gemacht. Ein Jahr später wurde die damals neue und sehr komplexe Malware-Familie namens FlowCloud ebenfalls auf TA410 zurückgeführt.

Die wichtigsten Punkte zusammengefasst:

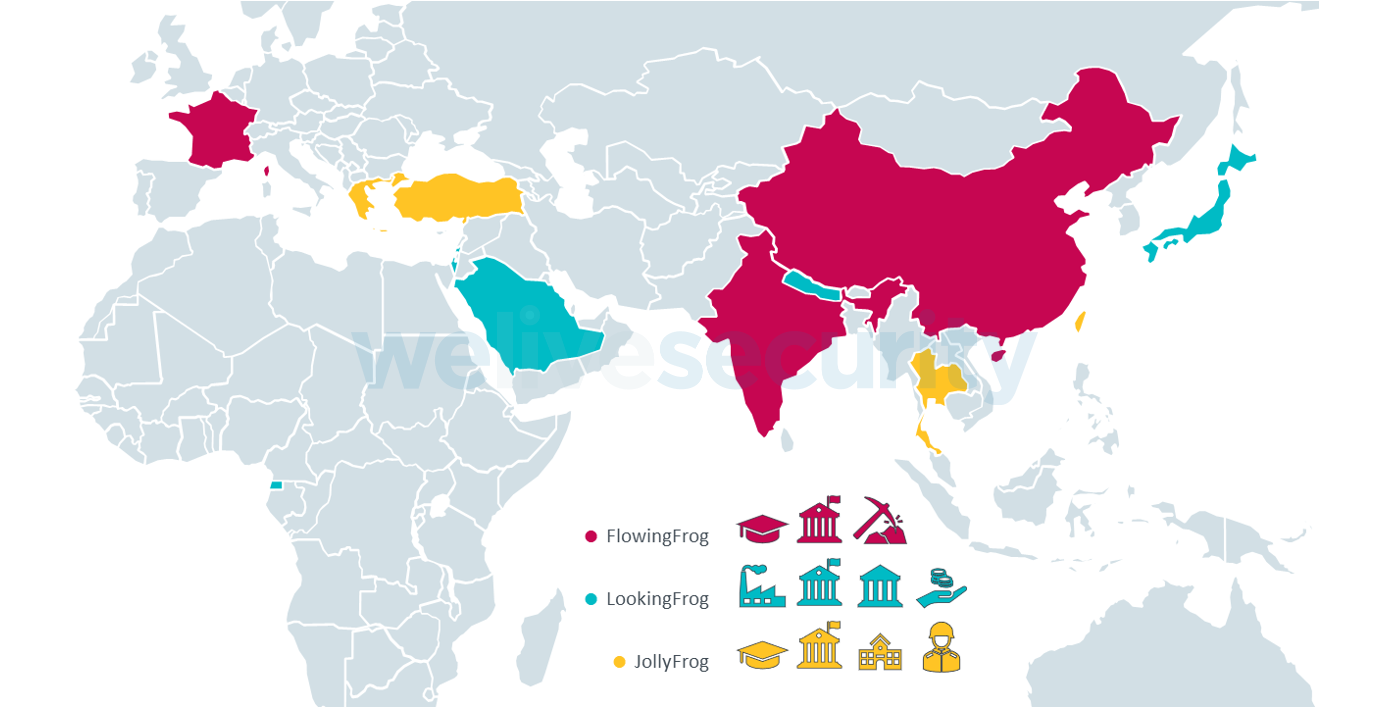

- TA410 ist eine Dachgruppe, die sich nach ESET-Erkenntnissen aus drei Teams namens FlowingFrog, LookingFrog und JollyFrog zusammensetzt, die jeweils ihr eigenes Toolset und ihre eigenen Ziele haben.

- Die ESET-Telemetrie zeigt, dass es überall auf der Welt Opfer gibt, vor allem im Regierungs- und Bildungssektor.

- TA410 hatte Zugriff auf die neuesten bekannten Microsoft Exchange-Schwachstellen für Remotecodeausführung, z. B. ProxyLogon im März 2021 und ProxyShell im August 2021.

- ESET-Forscher fanden eine neue Version von FlowCloud, einem komplexen und modularen C++ RAT (Remote-Access-Trojaner). Er hat mehrere interessante Fähigkeiten, darunter:

- Steuerung der angeschlossenen Mikrofone und Start der Aufzeichnung, wenn Schallpegel über einem bestimmten Schwellenwert erkannt werden.

- Überwachung von Ereignissen in der Zwischenablage, um den Inhalt der Zwischenablage zu stehlen.

- Überwachung von Dateisystemereignissen zum Sammeln neuer und geänderter Dateien.

- Steuerung angeschlossener Kameras, um Bilder von der Umgebung des kompromittierten Computers zu machen.

- FlowCloud setzt ein Rootkit ein, um seine Aktivitäten auf dem angegriffenen Computer zu verbergen.

- Die von TA410 verwendete LookBack-Backdoor verwendet für die Kommunikation mit dem C&C-Server ein benutzerdefiniertes Netzwerkprotokoll, das über HTTP oder Raw TCP funktionieren kann.

- TA410 ist einer der Nutzer des Royal Road Malicious Document Builder.

TA410-Teams kompromittieren ihre Ziele auf unterschiedliche Weise. Das deutet darauf hin, dass diese Opfer gezielt angegriffen werden. Die Angreifer wählen individuell, welche Angriffsmethode die besten Chancen hat, das Ziel zu infiltrieren.

Die erste Stufe der FlowCloud-Version, die von den ESET-Forschern identifiziert wurde, kann prüfen, ob eine bestimmte Sicherheitssoftware auf dem Rechner installiert ist, den sie zu kompromittieren versucht. Wir haben allerdings auch eine benutzerdefinierte AntivirusCheck-Klasse gefunden, die laufende Prozesse mit einer fest kodierten Liste von ausführbaren Dateinamen bekannter Sicherheitsprodukte, einschließlich der von ESET, abgleichen kann. Wird eines dieser Produkte erkannt, durchläuft FlowCloud seinen regulären Ladeprozess, aber hebt den Konfigurationswert auto_start_after_install auf.

Obwohl wir glauben, dass sich diese Version von FlowCloud noch in der Entwicklungs- und Testphase befindet, umfassen die Cyberspionage-Funktionen dieser Version die Möglichkeit, Mausbewegungen, Tastaturaktivitäten und Inhalte der Zwischenablage zusammen mit Informationen über das aktuelle Vordergrundfenster zu sammeln. Diese Informationen können Angreifern helfen, gestohlene Daten zu verstehen, da sie sich in einen Kontext zueinander setzen lassen.

FlowCloud kann auch Informationen über die Vorgänge rund um den Computer des Opfers sammeln, indem es Bilder mit angeschlossenen Kameras aufnimmt und Audioaufnahmen über das Mikrofon des Computers macht. Letztere Funktion wird durch jedes Geräusch ausgelöst, das einen Schwellenwert von 65 Dezibel überschreitet, der im oberen Bereich der normalen Gesprächslautstärke liegt.

Attribution

ESET-Forscher gehen davon aus, dass TA410 aus drei verschiedenen Teams besteht, die sehr ähnliche Taktiken, Techniken und Verfahren (TTPs), aber unterschiedliche Toolsets verwenden und von IP-Adressen in drei verschiedenen Gegenden aus operieren. Diese Teams, die im Folgenden als FlowingFrog, LookingFrog und JollyFrog bezeichnet werden, weisen Überschneidungen bei TTPs, Viktimologie und Netzwerkinfrastruktur auf.

- FlowingFrog nutzt Royal Road RTF Dokumente, ein "First-Stage Implant" namens Tendyron und eine sehr komplexe "Second-Stage" Backdoor namens FlowCloud.

- LookingFrog nutzt eine "First-Stage" Backdoor namens X4 und LookBack als "Second-Stage".

- JollyFrog verwendet nur generische Malware-Familien wie Korplug (aka PlugX) und QuasarRAT. Ein Teil der Aktivitäten dieses Teams wurde bereits von Fortinet beschrieben, die die Aktivitäten APT10 zuordneten. ESET-Forscher glauben jedoch, dass sich diese Aktivität von den Operationen unterscheidet, die APT10 (alias A41APT) in letzter Zeit durchgeführt hat.

FlowingFrog und JollyFrog teilen sich die Netzwerkinfrastruktur - genauer gesagt, die Domain ffca.caibi379[.]com, wie bereits von Proofpoint erwähnt.

FlowingFrog und LookingFrog führten zur gleichen Zeit eine Phishing-Kampagne gegen dieselben Ziele durch, wie auch im gleichen Proofpoint-Artikel erwähnt.

In der Telemetrie von ESET sehen wir keine weiteren Überschneidungen zwischen diesen Untergruppen. Wir gehen davon aus, dass diese Untergruppen in gewissem Maße unabhängig voneinander operieren, dass sie aber möglicherweise die gleichen Aufklärungsziele haben, das gleiche Zugangsteam, das ihre Spearphishing-Kampagnen durchführt, und auch das gleiche Team, das die Netzwerkinfrastruktur einrichtet.

Ziele und Opfer

Die meisten Ziele von TA410 sind hochrangige Organisationen in den Bereichen Diplomatie und Bildung. Wir haben aber auch Opfer im militärischen Bereich, ein Fertigungsunternehmen in Japan, ein Bergbauunternehmen in Indien und eine Wohltätigkeitsorganisation in Israel gesehen. Laut der ESET-Telemetrie befinden sich die Opfer in Afrika, Asien, dem Nahen Osten und Europa. Interessanterweise gibt es keine klare Segmentierung der Ziele (nach Sektor oder Geografie) unter den verschiedenen Teams.

Ein erwähnenswerter Punkt ist, dass TA410 auf ausländische Personen in China abzielt. In der ESET-Telemetrie haben wir dies mindestens zweimal beobachtet: Ein Opfer ist zum Beispiel ein französischer Akademiker, ein anderes ist ein Mitglied einer diplomatischen Vertretung eines südasiatischen Landes in China.

Seit 2018 haben wir die folgenden Ziele gesehen, die auch in Abbildung 1 dargestellt sind:

- FlowingFrog: Universität, ausländische diplomatische Vertretung eines südasiatischen Landes in China, Bergbauunternehmen

- LookingFrog: Diplomatische Vertretungen, Wohltätigkeitsorganisationen, Behörden und industrielle Fertigung

- JollyFrog: Bildung, Kirche, Militär, diplomatische Vertretung

Die weiterführenden, technischen Details, Hintergründe, Taktiken und mehr finden sich in unserem englischsprachigen Originalartikel.

In diesem Blogpost liefern wir ein detailliertes Profil dieser APT-Gruppe, einschließlich ihrer Vorgehensweisen und Toolsets. ESET wird auf der Botconf 2022 die neuesten Erkenntnisse über TA410, einschließlich der Ergebnisse laufender Untersuchungen, vorstellen. YARA- und Snort-Regeln finden Sie auf ESETs GitHub-Account.

Haben Sie Fragen und Anregungen zu diesem, anderen oder zukünftigen Themen, die Sie gern betrachtet sehen wollen? Dann nutzen Sie gern die Kommentarfunktion unter diesem Artikel oder nutzen unser Kontaktformular!