Ende 2019 entdeckten wir gezielte Angriffe gegen Luftfahrt- und Rüstungsunternehmen in Europa und im Nahen Osten, die im Zeitraum von September bis Dezember 2019 durchgeführt wurden. Durch eine gemeinsame Untersuchung mit zwei der betroffenen europäischen Unternehmen gelang es uns, Einblicke in die Operation zu gewinnen und bisher undokumentierte Malware zu entdecken.

Dieser Blogpost zeigt wie die Angriffe abliefen. Den vollständigen Artikel finden Sie in unserem englischen Whitepaper „Operation In(ter)ception: Targeted attacks against European aerospace and military companies“.

Die Angriffe, die wir Operation In(ter)ception nennen (basierend auf einem verwandten Malware-Beispiel namens Inception.dll), erfolgten sehr zielgerichtet und mit der Absicht völlig unentdeckt zu bleiben.

Um in ihre Zielsysteme einzudringen, nutzten die Angreifer Social-Engineering-Methoden auf LinkedIn und machten ihren Opfern als Headhunter attraktive, aber gefälschte Stellenangebote. Nachdem sie so einen ersten Zugang geschaffen hatten, kam ihre maßgeschneiderte, mehrstufige Malware und einige modifizierten Open-Source-Tools zum Einsatz. Neben ihrer Malware bestand die Taktik der Widersacher darin legitime Softwaretools und Betriebssystemfunktionen für ihre Zwecke zu missbrauchen, um der Entdeckung zu entgehen. Es wurden verschiedene Techniken verwendet, um eine Erkennung zu vermeiden, darunter das Signieren von Code, die regelmäßige Neukompilierung von Malware und der Identitätswechsel mit legitimer Software und Unternehmen.

Wie unsere Untersuchung ergab, war das Hauptziel der Operation Spionage. In einem der von uns untersuchten Fälle versuchten die Angreifer in der letzten Phase der Operation jedoch auch, den Zugriff auf das E-Mail-Konto eines Opfers durch einen BEC-Angriff (Business Email Compromise) zu Geld zu machen.

Obwohl wir keine eindeutigen Beweise für die Verbindung der Angriffe mit einem bekannten Akteur gefunden haben, deuten mehrere Indizien, einschließlich Ähnlichkeiten in Bezug auf Targeting, Entwicklungsumgebung und verwendete Anti-Analyse-Techniken, auf die Lazarus-Gruppe.

Erste Angriffsphase

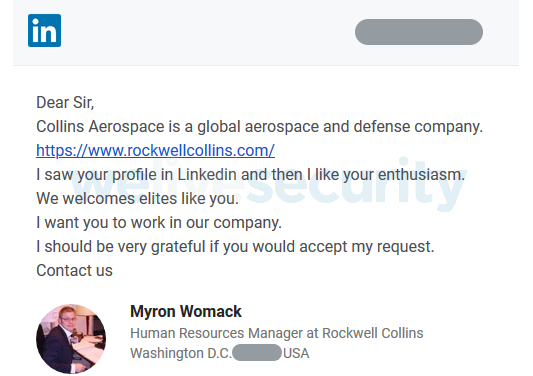

Als Teil der ersten Angriffsphase von Operation In(ter)ception hatten die Angreifer gefälschte LinkedIn-Konten erstellt, die sich als Personalvertreter bekannter Unternehmen der Luftfahrt- und und Rüstungsindustrie ausgaben. In unserer Untersuchung haben wir Profile gesehen, die sich als Collins Aerospace (ehemals Rockwell Collins) und General Dynamics ausgaben, beide große US-Unternehmen auf diesem Gebiet.

Mit diesen Profilen kontaktierten die Angreifer Mitarbeiter der Zielunternehmen über die Messaging-Funktion von LinkedIn und machten Ihnen fiktive Stellenangebote (siehe Abbildung 1). (Hinweis: Die gefälschten LinkedIn-Konten existieren nicht mehr.)

Abbildung 1. Ein gefälschtes Stellenangebot, das über LinkedIn an Mitarbeiter eines der Zielunternehmen gesendet wurde.

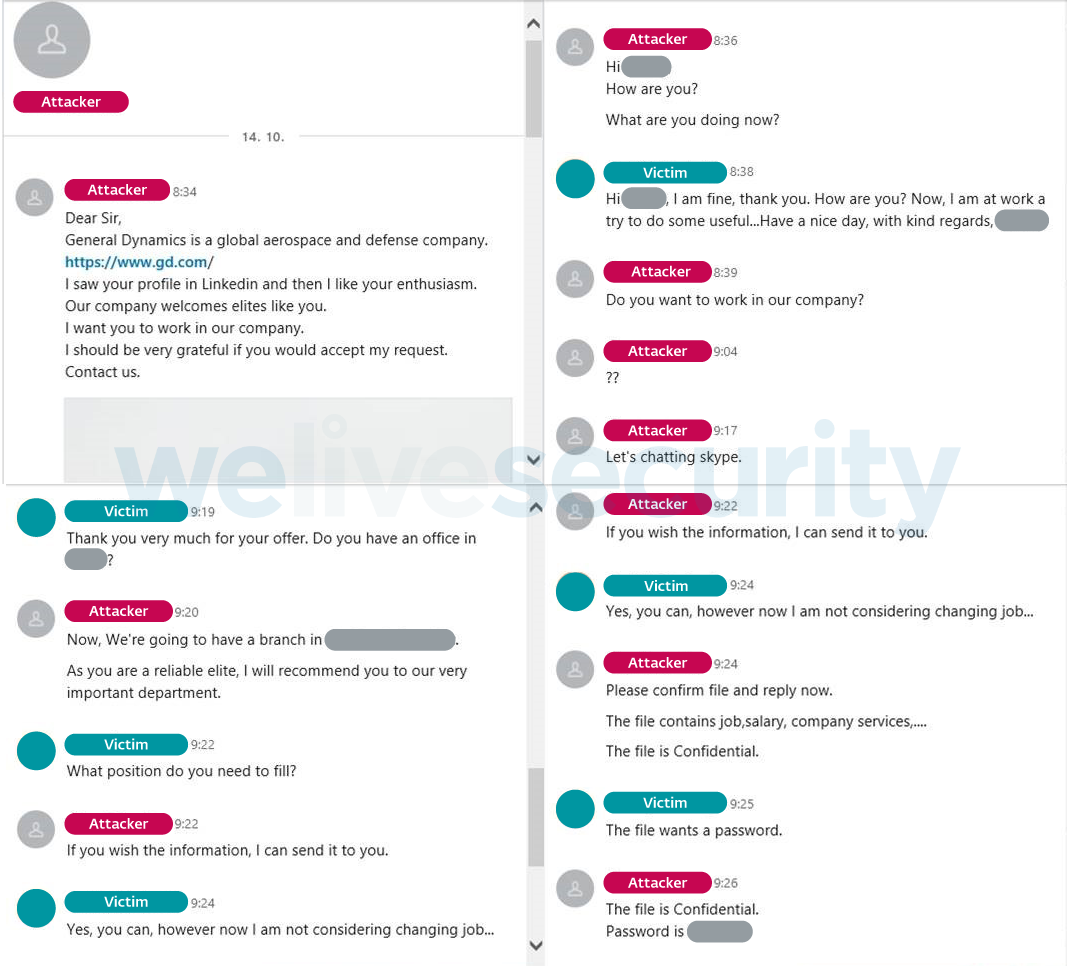

Sobald die Angreifer die Aufmerksamkeit der Zielpersonen hatten, brachten sie mit Malware versehene Dateien in die Konversation ein, Dabei handelte es sich um Dokumente im Zusammenhang mit dem betreffenden Stellenangebot. Abbildung 2 zeigt ein Beispiel einer solche Kommunikation.

Abbildung 2. Kommunikation zwischen den Angreifern und einem Mitarbeiter eines der Zielunternehmen.

Zum Versand der Malware-Dateien verwendeten die Angreifer entweder LinkedIn direkt oder eine Kombination aus E-Mail und dem Cloudspeicherdienst OneDrive. Für letztere Option verwendeten die Angreifer gefälschte E-Mail-Konten, die ihren gefälschten LinkedIn-Personas entsprachen und OneDrive-Links zu den bösartigen Dateien enthielten.

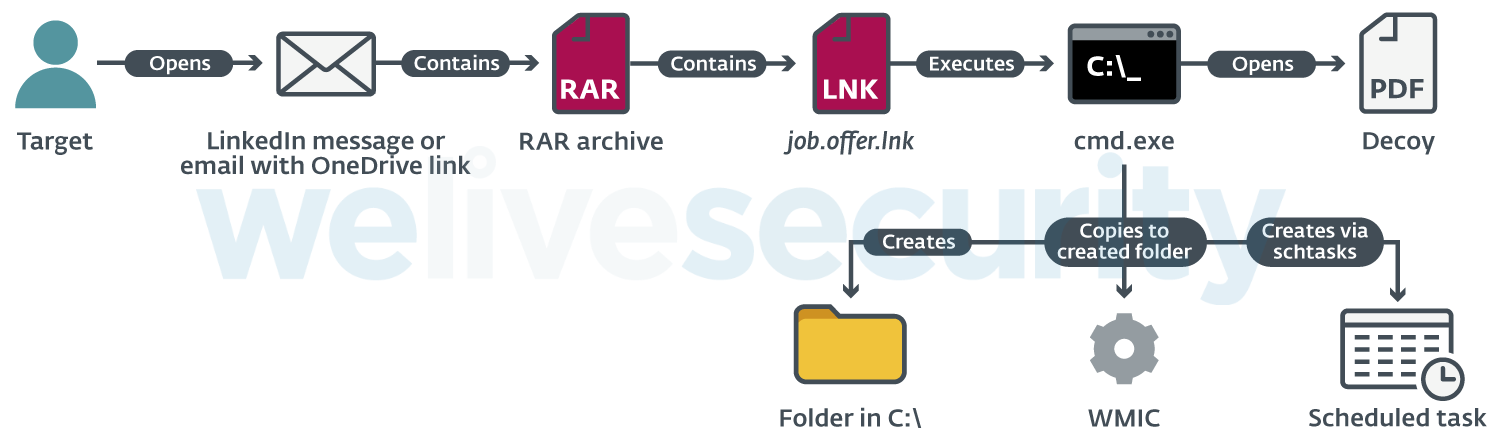

Die gesharte Datei war ein kennwortgeschütztes RAR-Archiv, das eine LNK-Datei enthielt. Durch das Öffnen der LNK-Datei wurde per Eingabeaufforderung eine Remote-PDF-Datei im Standardbrowser des Opfers geöffnet.

Dieses PDF, das vermeintlich Gehaltsinformationen für die Stellen enthielt, diente in Wirklichkeit nur als Täuschung. Im Hintergrund erzeugte die Eingabeaufforderung einen neuen Ordner und kopierte die Windows Management Instrumentation Utility (WMIC.exe) in diesen Ordner, wobei das Dienstprogramm dabei umbenannt wurde. Danach wurde eine geplante Aufgabe erstellt, mit der ein Remote-XSL-Skript regelmäßig über die kopierte Datei WMIC.exe ausgeführt werden sollte.

Dies ermöglichte es den Angreifern in den Zielunternehmen Fuß zu fassen und sich auf dem kompromittierten Computer dauerhaft zu etablieren. Abbildung 3 zeigt die verschiedenen Schritte des Angriffs.

Abbildung 3: Ablauf des Angriffs, vom ersten Kontakt bis zur Kompromittierung.

Angriffstools und -techniken

Die Angreifer hinter Operation In(ter)ception verwendeten eine Reihe bösartiger Tools, darunter maßgeschneiderte, mehrstufige Malware und modifizierte Versionen von Open-Source-Tools.

Wir haben die folgenden Komponenten gesehen:

- Spezieller Downloader (Stufe 1)

- Spezielle Hintertür (Stufe 2)

- Eine modifizierte Version von PowerShdll - ein Tool zum Ausführen von PowerShell-Code ohne die Verwendung von Powershell.exe

- Spezielle DLL-Loader zum Ausführen der maßgeschneiderten Malware

- Beacon-DLL, die wahrscheinlich zum Überprüfen von Verbindungen zu Remoteservern verwendet wurde

- Ein spezieller Build von dbxcli - einem Open-Source-Befehlszeilenclient für Dropbox. Dieser wurde für die Datenexfiltration verwendet.

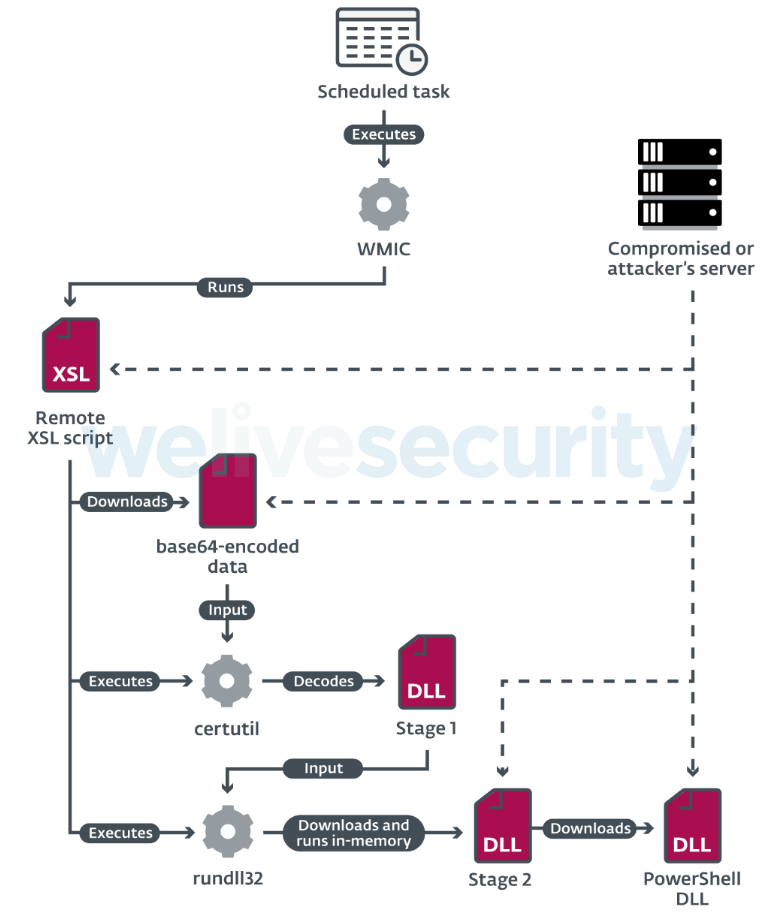

In einem typischen Angriffsszenario wurde die Malware der Stufe 1 - der spezielle Downloader - vom Remote-XSL-Skript (siehe oben) heruntergeladen und mit dem Dienstprogramm rundll32 ausgeführt. Es gab jedoch auch Fälle, in denen die Angreifer einen ihrer speziellen DLL-Loader zum Ausführen der Stufe-1-Malware verwendeten. Der Hauptzweck des speziellen Downloaders bestand darin, die Malware der Stufe 2 herunterzuladen und in seinem Speicher auszuführen.

Die Malware der Stufe 2 war eine modulare Hintertür in Form einer in C ++ geschriebenen DLL-Datei. Sie sendete regelmäßig Requests an den Server und führte dann bestimmte Aktionen basierend auf den empfangenen Befehlen aus. Beispielsweise wurden grundlegende Informationen über den Computer gesendet, ein Modul geladen oder die Konfiguration geändert. Wir konnten zwar keine Module wiederherstellen, die die Backdoor von ihrem C & C-Server empfing, aber wir haben Hinweise darauf gefunden, dass ein Modul zum Herunterladen der PowerShdll verwendet wurde.

Neben Malware nutzten die Angreifer eine Living-off-the-Land-Taktik, das heißt sie verwendeten legitime Softwaretools und Betriebssystemfunktionen, um bei der Durchführung ihrer bösartigen Operationen unentdeckt zu bleiben. So stellten wir fest, dass die Angreifer WMIC zur Interpretation von Remote-XSL-Skripten, Certutil zum Dekodieren von Base64-enkodierten Downloads sowie Rundll32 und Regsvr32 zum Ausführen ihrer benutzerdefinierten Malware verwendeten.

Abbildung 4 zeigt, wie die verschiedenen Komponenten während der Ausführung der Malware interagierten.

Abbildung 4. Ablauf der Malware-Ausführung.

Neben dieser Taktik stellten wir fest, dass sich die Angreifer besonders bemühten unentdeckt zu bleiben.

Zunächst verschleierten die Angreifer ihre Dateien und Ordner, indem sie ihnen legitim klingende Namen gaben. Zu diesem Zweck haben die Angreifer die Namen von bekannter Software und Unternehmen wie Intel, Nvidia, Skype, OneDrive und Mozilla missbraucht. Beispielsweise haben wir schädliche Dateien unter den folgenden Pfaden gefunden:

- C:\ProgramData\DellTPad\DellTPadRepair.exe

- C:\Intel\IntelV.cgi

Interessanterweise wurden nicht nur schädliche Dateien umbenannt - die Angreifer manipulierten auch die missbrauchten Windows-Dienstprogramme. Sie kopierten die Dienstprogramme in einen neuen Ordner (z.B. C:\NVIDIA) und benannten sie um (z.B. wurde regsvr32.exe in NvDaemon.exe umbenannt).

Zweitens haben die Angreifer einige Komponenten ihrer Malware digital signiert, nämlich den speziellen Downloader, die Backdoor und das Tool dbxcli. Das Zertifikat wurde im Oktober 2019, während die Angriffe liefen, für 16:20 Software, LLC ausgestellt. Nach unseren Untersuchungen ist 16:20 Software, LLC ein tatsächlich existierendes Unternehmen mit Sitz in Pennsylvania, USA, das im Mai 2010 gegründet wurde.

Drittens haben wir festgestellt, dass die Stufe-1-Malware während der gesamten Operation mehrmals neu kompiliert wurde.

Schließlich implementierten die Angreifer auch Anti-Analyse-Techniken in ihrer maßgeschneiderten Malware, wie beispielsweise Controll-Flow-Flattening und dynamisches Laden von APIs.

Datenerfassung und Exfiltration

Laut unseren Untersuchungen verwendeten die Angreifer einen benutzerdefinierten Build von dbxcli, einem Open-Source-Befehlszeilenclient für Dropbox, um die von ihren Zielen eingesammelten Daten zu exfiltrieren. Leider konnten wir weder durch die Malware-Analyse noch durch die Untersuchung herausfinden welche Dateien die Angreifer von Operation In(ter)ception suchten. Die Berufsbezeichnungen der über LinkedIn angesprochenen Mitarbeiter deuten jedoch darauf hin, dass die Angreifer es auf technische und geschäftliche Informationen abgesehen hatten.

E-Mail-Betrug „Business email compromise”

In einem der untersuchten Fälle beließen es die Angreifer nicht bei der Datenexfiltration - als letzte Phase der Operation versuchten sie, den Zugriff auf das E-Mail-Konto eines Opfers mit einem sogenannten Business email compromise-Angriff (BEC) zu Geld zu machen. Dabei werden im Namen einer Firma Rechnungen an deren legitime Kunden verschickt und es wird versucht das geforderte Geld auf eigenen Konten entgegenzunehmen.

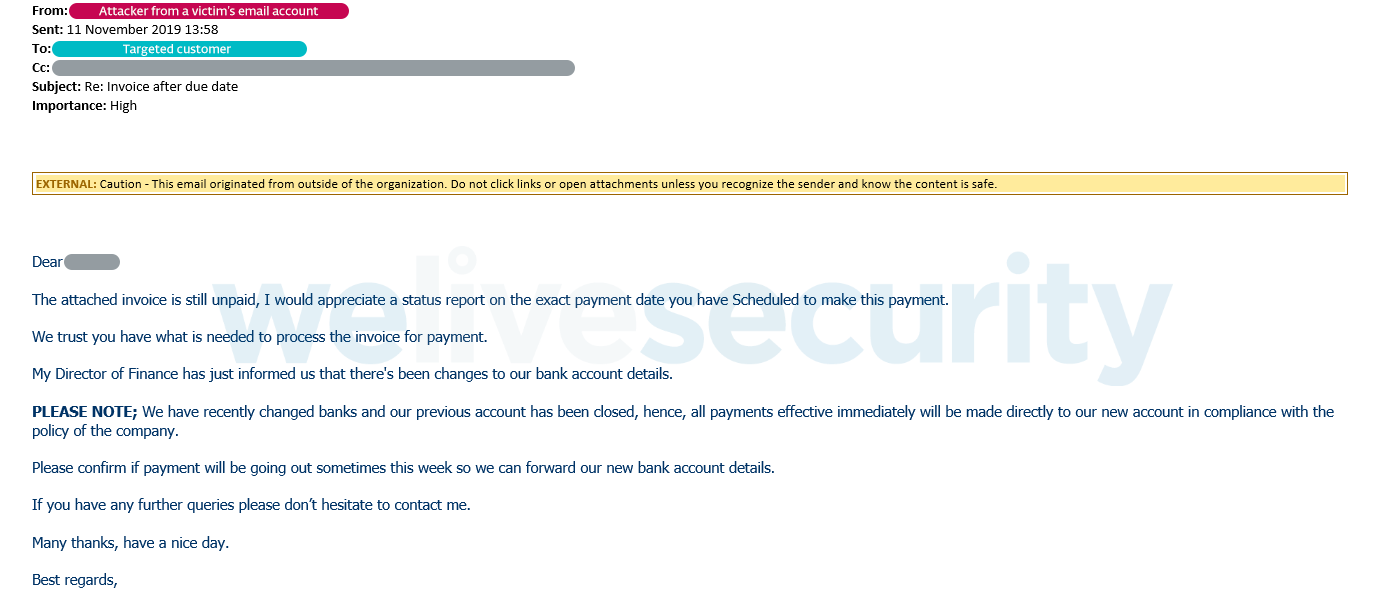

Zunächst versuchten die Angreifer, auf Basis der vorhandenen E-Mail-Kommunikation des Opfers, einen Kunden des Zielunternehmens dazu zu bringen, eine ausstehende Rechnung auf ihr Bankkonto zu überweisen (siehe Abbildung 5). Für die weitere Kommunikation mit dem Kunden verwendeten sie dann ihre eigene E-Mail-Adresse, die der des Opfers stark ähnelte.

Hier waren die Angreifer jedoch erfolglos. Anstatt die Rechnung zu bezahlen, antwortete der Kunde mit Nachfragen nach der angeforderten Summe. Als die Angreifer den Kunden zur Zahlung aufforderten, kontaktierte der Kunde die korrekte E-Mail-Adresse des Opfers bezüglich des Problems und löste Alarm auf Seiten des Opfers aus.

Abbildung 5. Business email compromise E-Mail, die von einem kompromittierten E-Mail-Konto eines Opfers gesendet wurde.

Hinweise auf die Angreifer

Obwohl unsere Untersuchung keine überzeugenden Beweise dafür liefert wer hinter dem Angriff steht, haben wir mehrere Hinweise auf eine mögliche Verbindung zur bekannten Lazarus-Gruppe gefunden. Insbesondere fanden wir Ähnlichkeiten bei der Angriffsausrichtung, der Verwendung gefälschter LinkedIn-Konten, der Entwicklungsumgebung und bei den verwendeten Anti-Analyse-Techniken. Außerdem haben wir eine Variante der Stufe-1-Malware gesehen, die ein Sample von Win32/NukeSped.FX enthielt, einem bösartigen Toolset gehört, das ESET der Lazarus-Gruppe zuschreibt.

Fazit

Laut unserer Untersuchung handelte es sich um eine äußerst zielgerichtete Operation, die sich durch eine überzeugende, auf LinkedIn aufsetzende Social-Engineering-Taktik, maßgeschneiderte modulare Malware und gerissene Tarnungs-Tricks auszeichnet. Interessanterweise hatten die Angreifer, obwohl die Operation In(ter)ception alle Anzeichen eines Cyberspionage-Angriffs trägt, auch finanziellen Gewinn als Ziel, wie der versuchte BEC-Angriff zeigt.

Besonderer Dank geht an Michal Cebák für seine Arbeit an dieser Untersuchung.

Eine vollständige Beschreibung der Angriffe sowie eine technische Analyse der zuvor nicht dokumentierten Malware und der Indicators of Compromise (IoCs) finden Sie in unserem Artikel Operation In(ter)ception: Targeted attacks against European aerospace and military companies.

Von den Angriffen gesammelte IoCs finden Sie auch im ESET GitHub-Repository.

MITRE ATT&CK techniques

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1194 | Spearphishing via Service | LinkedIn is used to contact the target and provide a malicious attachment. |

| Execution | T1059 | Command-Line Interface | cmd.exe used to create a scheduled task to interpret a malicious XSL script via WMIC. |

| T1106 | Execution through API | Malware uses CreateProcessA API to run another executable. | |

| T1086 | PowerShell | A customized .NET DLL is used to interpret PowerShell commands. | |

| T1117 | Regsvr32 | The regsvr32 utility is used to execute malware components. | |

| T1085 | Rundll32 | The rundll32 utility is used to execute malware components. | |

| T1053 | Scheduled Task | WMIC is scheduled to interpret remote XSL scripts. | |

| T1047 | Windows Management Instrumentation | WMIC is abused to interpret remote XSL scripts. | |

| T1035 | Service Execution | A service is created to execute the malware. | |

| T1204 | User Execution | The attacker relies on the victim to extract and execute a LNK file from a RAR archive received in an email attachment. | |

| T1220 | XSL Script Processing | WMIC is used to interpret remote XSL scripts. | |

| Persistence | T1050 | New Service | A service is created to ensure persistence for the malware. |

| T1053 | Scheduled Task | Upon execution of the LNK file, a scheduled task is created that periodically executes WMIC. | |

| Defense Evasion | T1116 | Code Signing | Malware signed with a certificate issued for “16:20 Software, LLC”. |

| T1140 | Deobfuscate/Decode Files or Information | certutil.exe is used to decode base64-encoded malware binaries. | |

| T1070 | Indicator Removal on Host | Attackers attempt to remove generated artifacts. | |

| T1036 | Masquerading | Malware directories and files are named as, or similar to, legitimate software or companies. | |

| T1027 | Obfuscated Files or Information | Malware is heavily obfuscated and delivered in base64-encoded form. | |

| T1117 | Regsvr32 | The regsvr32 utility is used to execute malware components. | |

| T1085 | Rundll32 | The rundll32 utility is used to execute malware components. | |

| T1078 | Valid Accounts | Adversary uses compromised credentials to log into other systems. | |

| T1220 | XSL Script Processing | WMIC is used to interpret remote XSL scripts. | |

| Credential Access | T1110 | Brute Force | Adversary attempts to brute-force system accounts. |

| Discovery | T1087 | Account Discovery | Adversary queries AD server to obtain system accounts. |

| T1012 | Query Registry | Malware has ability to query registry to obtain information such as Windows product name and CPU name. | |

| T1018 | Remote System Discovery | Adversary scans IP subnets to obtain list of other machines. | |

| T1082 | System Information Discovery | Malware has ability to gather information such as Windows product name, CPU name, username, etc. | |

| Collection | T1005 | Data from Local System | Adversary collects sensitive data and attempts to upload it using the Dropbox CLI client. |

| T1114 | Email Collection | Adversary has access to a victim’s email and may utilize it for a business email compromise attack | |

| Command and Control | T1071 | Standard Application Layer Protocol | Malware uses HTTPS protocol. |

| Exfiltration | T1002 | Data Compressed | Exfiltrated data is compressed by RAR. |

| T1048 | Exfiltration Over Alternative Protocol | Exfiltrated data is uploaded to Dropbox using its CLI client. | |

| T1537 | Transfer Data to Cloud Account | Exfiltrated data is uploaded to Dropbox. |