Vor ein paar Tagen erhielt ich von einem Kollegen eine Anfrage zu einer Mail, die ihn erreicht hatte. Zum Glück sind unsere Mitarbeiter entsprechend sensibilisiert und klicken weder auf Links, noch auf Mailanhänge unbekannter Absender. Das ist jedoch nicht in jedem Unternehmen der Fall. Die E-Mail ist für Angreifer weiterhin das beliebteste Mittel, um auf fremde Systeme und Unternehmensnetzwerke zu gelangen. Worauf sollten Anwender also achten? An einem aktuellen Beispiel erkläre ich, wie Spam-Mails entlarvt werden können.

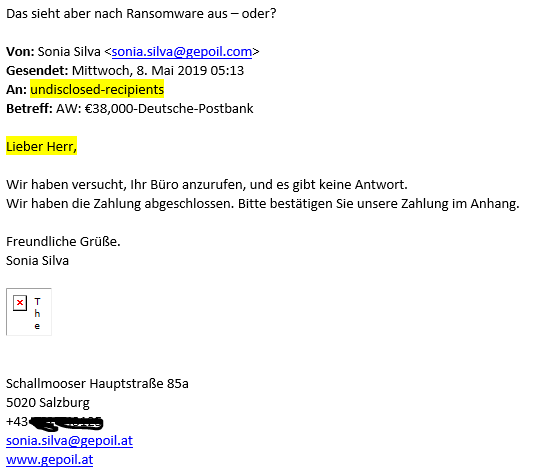

Als IT-Sicherheitsexperte hat man ein geübtes Auge, um die Mail als Fälschung zu erkennen. Der erste Schnellcheck zeigt, dass der Empfänger gar nicht persönlich angeschrieben wird. Gelb hervorgehoben sind die Indikatoren. „Undisclosed recipients“ bedeutet so viel wie „verborgene Empfänger“ – also haben mehrere diese Nachricht erhalten. Auch die Anrede mit „Lieber Herr,“ sollte die Adressaten misstrauisch werden lassen. Sicherlich wurde nicht der Name des Kollegen vergessen, sondern ist den Betrüger gar nicht bekannt. Bei Finanztransaktionen im fünfstelligen Bereich sollten sich die beteiligten Personen aber doch eigentlich kennen. An dieser Stelle ist der Betrugsversuch eigentlich schon entlarvt und Empfänger können die E-Mail löschen.

Die Nachricht hat aber in mir den Jagdinstinkt geweckt und ich stelle weitere Nachforschungen an – alles ohne einen einzigen Inhalt der Mail geklickt oder gar geöffnet zu haben! Hier also ein kleiner „Einsteigerkurs in Schadmail-Analyse“.

Vorbedingungen

Für eine möglichst ungefährliche und technisch nicht zu tiefe Analyse reicht es oft schon, das Betriebssystem zu wechseln. Da die meiste Schadsoftware für Windows Betriebssysteme entwickelt wird, ist ein guter Start, einen nicht produktiv genutzten Linux-Computer zu verwenden. In meinem Fall ist das ein altes MacBook Pro von 2009 mit aktuellem Ubuntu. Auch wenn die Neugierde groß ist: vor dem ersten Klick auf einen Link oder Mailanhang sollte man erst einmal genau hinschauen und recherchieren!

Die Recherche

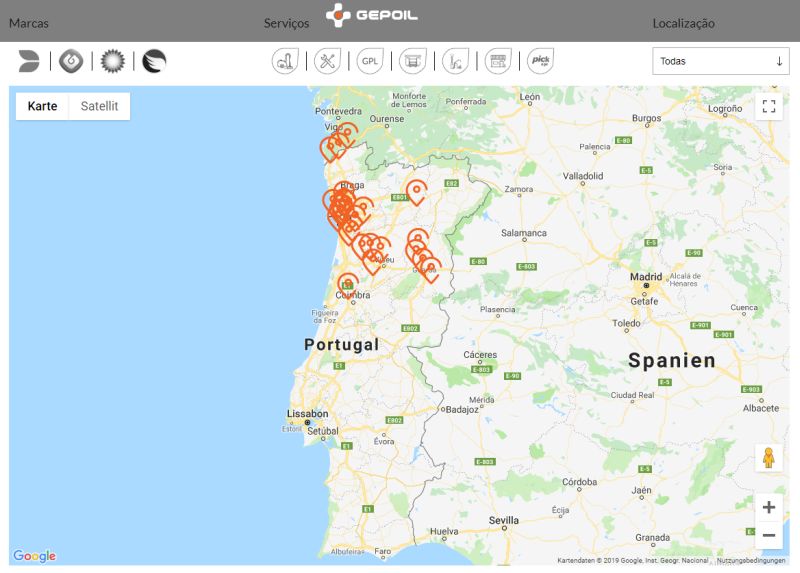

Die Mail kommt angeblich von gepoil.at – auch wenn immer öfter echte Adressen verwendet werden, gehört dieser Fall nicht dazu. Wir sehen also schnell, dass weder echte Profis am Werk sind, noch dass diese viel Ahnung zu haben scheinen. Die angebliche Webseite existiert nicht. Aber eine kurze Suche ergibt, dass eine Firma namens „Gepoil“ in Portugal existiert, die ein Tankstellennetz unterhält. Mein Arbeitskollege, der diese Mail erhalten hat, versicherte mir, dass er in letzter Zeit weder in Portugal gewesen ist, noch, dass er dort Tankkosten in Höhe von 38.000 Euro verursacht hätte.

Der Text der Mail gibt zudem vor, von einer Sonia Silva gesendet worden zu sein. Bei der Personensuche helfen uns soziale Medien. In diesem Falle, da ich die Person auch mit der Firma in Verbindung bringen möchte, wähle ich dafür das soziale Netzwerk „LinkedIn“. Auf Ergebnisse muss ich nicht lange warten – die Plattform kennt über 5000 Personen dieses Namens. Doch keine einzige Portugiesin oder Österreicherin arbeitet bei Gepoil.

Auch hier haben die Betrüger nachlässig gearbeitet. Die Glaubwürdigkeit der Mail ist spätestens jetzt bei null angelangt. Für diese Recherche hätte ein möglicher Empfänger keine IT-Kenntnisse haben müssen.

Der wirklich interessante Inhalt

Doch halt! Da fehlt ein Bild! Sollte ich es anklicken, um es nachzuladen? Nein, natürlich nicht. Es genügt, mit dem Mauszeiger über das fehlende Bild zu gehen, um in einem erscheinenden, kleinen Fenster die Adresse des Links angezeigt zu bekommen. Versierte Nutzer schauen sich den Quelltext der Mail an und gelangen zur selben Adresse: http://41.xxx.xxx.138:7700/Deutsche.DOC (Anm: Die Adresse wurde mit Absicht anonymisiert). Im Quelltext der Mail erkennt man auch gleich, warum das Bild nicht geladen wurde – die Programmierer haben statt eines absoluten Pfades zu einem Webserver einen relativen Pfad verwendet, der nun versucht, im temporären Verzeichnis des E-Mail-Clients das entsprechende Bild zu finden. Das liegt da natürlich nicht - wir lächeln süffisant. Der Link verdient jedoch unsere Aufmerksamkeit. Es führt zu einem Word-Dokument.

Die Analyse beginnt

Der Forschergeist in mir schreit laut: „Ich will das Dokument!“. Da wir aber nicht jeden Link, und schon gar keinen aus einer Spam-Mail, einfach aufrufen, nutzen wir den beliebten Onlinedienst VirusTotal. Hier bieten sich die Möglichkeiten, entweder bereits auf dem Rechner vorhandene, mögliche Schadsoftware zur Analyse hochzuladen oder Links zur Untersuchung einzutragen. In beiden Fällen prüft der Dienst eine statische Erkennung von ungefähr 70 Antimalware-Herstellern. Dies ist jedoch immer nur ein erster Anhaltspunkt und sagt rein gar nichts über Erkennungsleistung im Allgemeinen aus! Verhaltenserkennungen und Arbeitsspeicherüberwachung und vieles mehr, das eine moderne Sicherheitslösung ausmacht, kommen hier nicht zum Einsatz.

In unserem Fall ist die Lage recht eindeutig. Die Plattform kennt den Link bereits als Malware-Adresse und das verlinkte Dokument ist ebenfalls bereits analysiert worden.

Sag mir, wer du wirklich bist!

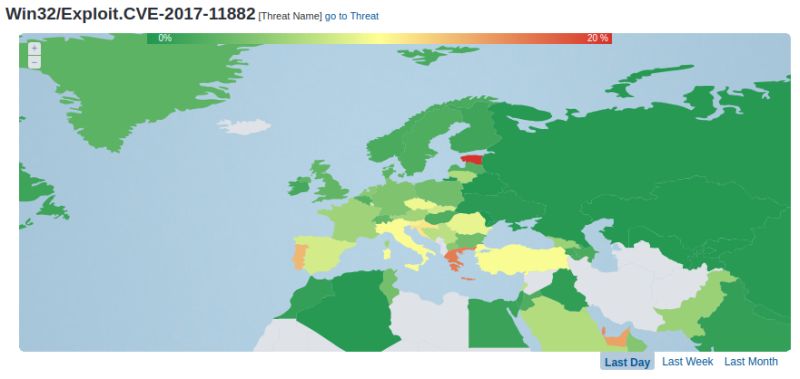

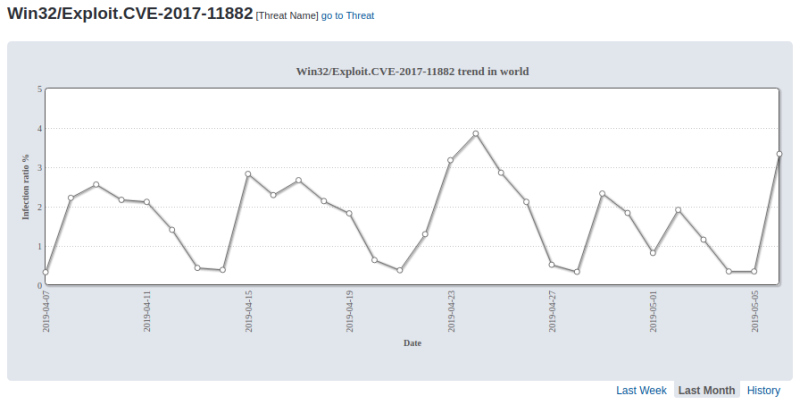

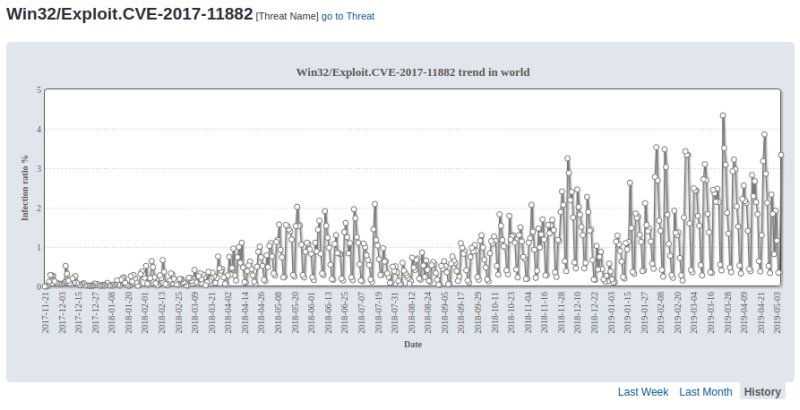

Das Urteil der Antiviren-Scanner sind recht eindeutig: das Word-Dokument enthält einen Exploit-Code zu einer bereits dokumentierten und gepatchten Office-Schwachstelle. Die zentrale „Schwachstellendatenbank“ CVE kennt diese als CVE-2017-11882. Die Lücke ist also von 2017, wurde im Januar 2018 geschlossen und betrifft eine Anfälligkeit in der Art und Weise, wie Office mit dem Speicher umgeht. Es braucht dazu keine Makros, weswegen das Deaktivieren derselben an dieser Stelle ausnahmsweise nicht hilft. Eine kurze, verständliche Zusammenfassung zur Lücke findet sich hier. Warum ist das wichtig zu wissen? Selbst Amateur-Kriminelle, wie im vorliegenden Fall, nutzen die Update-Faulheit der User und Unternehmen aus. Gerade in letzter Zeit wird diese spezielle Lücke immer wieder aktiv genutzt, um Schadcode aller Art zu verbreiten. Dies zeigen die Statistiken auf VirusRadar recht genau. Am häufigsten werden entsprechende Angriffsversuche im Baltikum von ESET Produkten geblockt. Im Schnitt rund 25% aller Meldungen stammen aus Lettland, Litauen oder Estland. Aber auch in Deutschland gehen im Schnitt 5% aller blockierten Angriffe auf das Exploit zurück.

Da ich nun recht genau weiß, womit ich es zu tun habe, und dass alle ESET Produkte das Exploit bereits seit dem 27.11.2017 erkennen können, wage ich mich daran, die Datei aus der Nähe zu betrachten und starte den Download auf mein Ubuntu-Linux-System. Siehe da: der Download ist sogar noch aktiv, was wieder gegen eine professionelle Aktion spricht. Profi muss man aber auch gar nicht sein. Im Schnitt kostet ein funktionierender Exploit im Darknet zwischen 5 und 7 US Dollar. Die Botnetze zum Spamversand mit entsprechend vorbereiteten Mailadressen sind ebenfalls für kleines Geld zu mieten. Je nach Größe und Output beginnen die Preise dafür bei 50 Dollar.

Don’t try this at home, Kids!

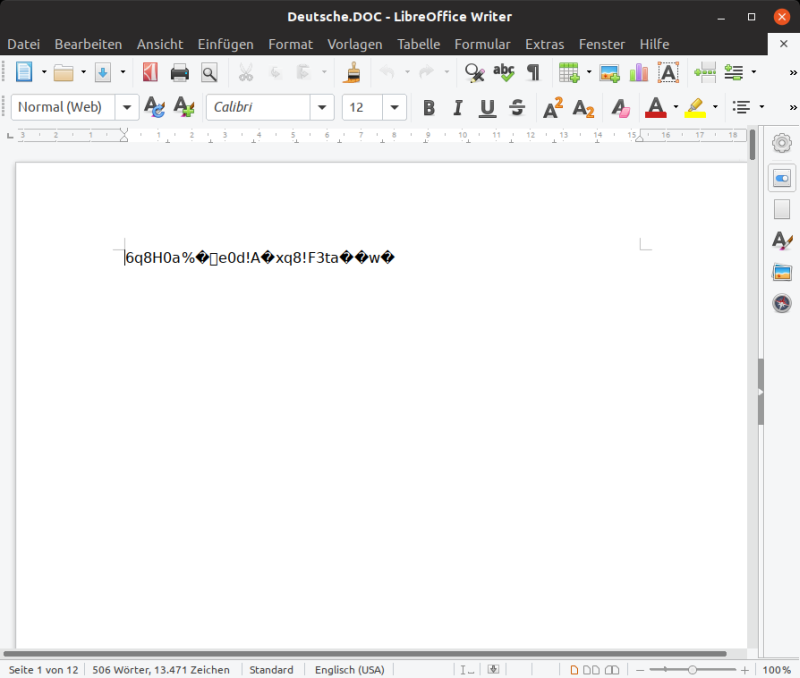

Da ich mein Linux betriebenes MacBook in einem separaten Netzwerk betreibe, keinerlei weitere Daten auf dem Gerät gespeichert und statt einem Microsoft Office ein LibreOffice installiert habe, wage ich den Doppelklick auf die „Deutsche.DOC“ und sehe – wirren Inhalt und kryptische Zeichen.

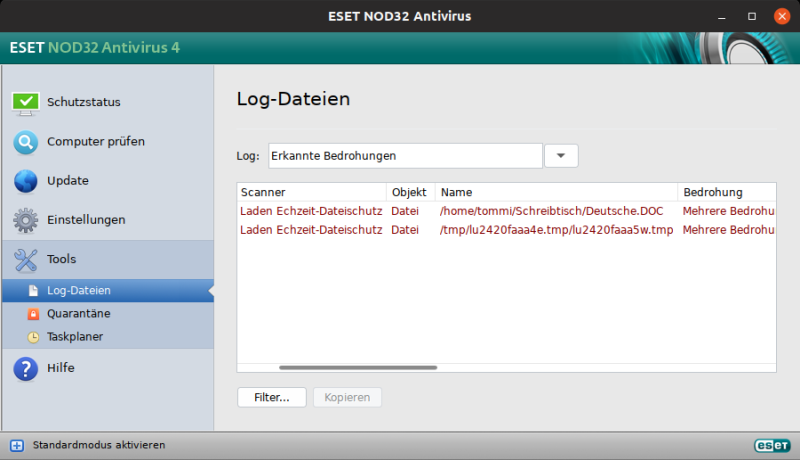

Bei einer professionellen Attacke, stünde hier ein höchst interessanter Text oder eine Rechnung mit einem Zusammenhang zur ursprünglichen Mail. Das soll den Nutzer vom Geschehen im Hintergrund ablenken. Die Überwachung des Hintergrundes übernimmt aber in diesem Falle ESET für mich. Mein Virenscanner für Linux erkennt die temporären Skripte, die vom Nutzer unbemerkt versuchen, die Schwachstelle auszunutzen. Die temporären Dateien werden also erkannt und gelöscht. Als ich das Dokument schließe, ist auch dieses sofort mit gelöscht.

Nun muss ich die Datei aus der Quarantäne wiederherstellen. Vor fünf Minuten habe ich noch selbst gesehen, dass die Bedrohung seit November 2017 erkannt wird. Zumindest dieser Beweis ist erbracht. Doch was will das Exploit tatsächlich tun?

Sag, was ist dein Begehr?

Da ich wenig Zeit und kein Wireshark oder andere Netzwerkanalyse-Tools zur Hand habe, benutze ich einen weiteren Onlinedienst. AnyRun stellt registrierten Nutzern (im Basispaket kostenlos) online virtuelle Maschinen bereit, auf denen sich die Samples hochladen, ausführen und analysieren lassen. Das habe ich mit unserer Datei ebenfalls gemacht und mir das Ergebnis angeschaut. Der interessierte Leser kann dies ebenfalls hier tun.

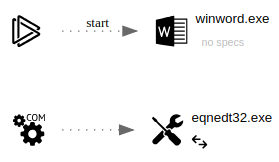

Das Tool bietet mir sogar eine schematische Darstellung der Abläufe, die die Beschreibungen des Exploits bestätigen:

Mein Interesse liegt aber vielmehr bei den hergestellten Netzverbindungen. AnyRun hat erkannt, dass über eine Namensauflösung beim URL-Kürzdienst bit.ly ein Server aufgerufen wird - http://45.xx.xx.154/30/Deutsche. Eine Analyse bei VirusTotal bringt keine verlässlichen Ergebnisse, also rufe ich die Adresse auf und stelle fest, dass im Ordner „Deutsche“ noch „30“ oder im Root außer eines Bildes einer ringbesetzten Schreibhand niemand mehr wohnt – von Schadsoftware ganz zu schweigen.

Schade, an dieser Stelle hatte ich mir erhofft herauszufinden, welcher eigentliche Schadcode nachgeladen und mit Systemrechten auf einem Windows-System ausgeführt werden sollte. Eine kurze Recherche hat von Passwort-Stealern bis zu Verschlüsselungstrojanern alle möglichen Ergebnisse gezeigt.

Fazit

Dieser Erfahrungsbericht dient auch so der Beantwortung gleich mehrerer Fragen:

- Woran erkenne ich gefälschte Mails?

- Wie kann ich gefährliche Inhalte in diesen Mails identifizieren?

- Wie kann ich diese analysieren – teils ohne Administrator-Berechtigungen und welche Online-Tools stehen mir dazu zur Verfügung?

- Wie sollte ich die Ergebnisse interpretieren?

- Welche Vorsichtsmaßnahmen sollte ich vorher ergreifen?

- Warum sind nicht nur Updates für Betriebssysteme, sondern auch Anwendersoftware extrem wichtig?

Ich hoffe, dass Sie diese kurze Einführung genossen und etwas dabei gelernt haben. Fehlt Ihnen etwas? Möchten Sie weitere Informationen zu diesem oder einem anderen Thema? Dann nutzen Sie die kostenfreie Kommentarfunktion unter diesem Artikel und lassen mich dies wissen!