Aus Sicherheitsgründen bestehen die Adressen von Kryptowährungs-Wallets aus langen Zeichenketten. Anstatt diese einzugeben, neigen Nutzer dazu, diese über die Zwischenablage zu kopieren und einzufügen. Eine Art von Malware, die man als „Clipper“ bezeichnet, nutzt genau dies aus. Sie fängt den Inhalt der Zwischenablage ab und verändert ihn zu dem, was der Angreifer möchte. Im Falle einer Transaktion von Kryptowährungen kann es so passieren, dass statt der eigentlich vom Nutzer gewollten Adresse die des Angreifers eingefügt wird.

Diese gefährliche Form von Malware konnte bereits 2017 auf Windows-Systemen entdeckt werden und im Sommer 2018 tauchten die ersten Android-Versionen in zwielichtigen App Stores auf.

Obwohl die Entwicklung nicht allzu lange zurück liegt, gehört diese Art von Angriffen bereits zum Kreis der etablierten Malware. ESET Forscher konnten im Jahre 2018 nachweisen, dass 3 solcher Schädlinge es sogar zu download.cnet.com geschafft hatten – einer der beliebtesten Download-Plattformen weltweit. Im letzten August dann wurde der erste Android Clipper überhaupt in Untergrundforen entdeckt und seitdem tauchte diese Art Malware in mehreren zweifelhaften App-Stores auf.

Kopieren & Stehlen - Android/Clipper.C Malware

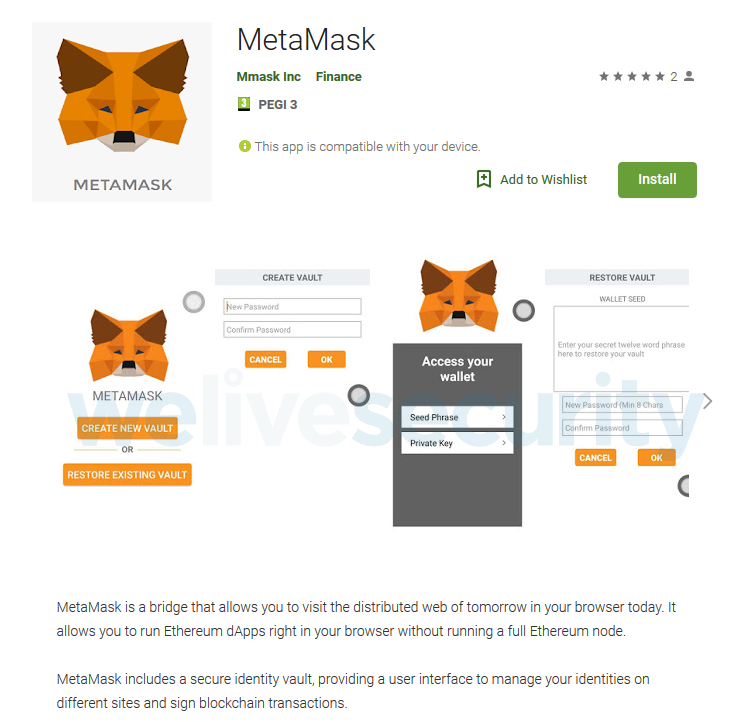

Der von ESET als Android/Clipper.C erkannte, neue Schädling ahmt einen legitimen Dienst namens MetaMask nach. Der Hauptzweck der Malware besteht darin, die Anmeldeinformationen und privaten Schlüssel des Opfers zu stehlen und die Kontrolle über dessen Ethereum Werte erlangt werden. Außerdem kann sie eine Bitcoin- oder Ethereum-Wallet-Adresse in der Zwischenablage durch die der Angreifer ersetzen.

Wir konnten Android/Clipper.C kurz nach dem Upload zu Google Play entdecken – genauer am 1. Februar 2019. Wir haben unsere Entdeckung dem Google Play Security Team gemeldet, welches kurz daraufhin die App entfernte.

Der Angriff gilt aktuell Nutzern, die eine mobile Version von MetaMask nutzen möchten. Dieser Dienst ermöglicht es, dezentrale Ethereum Anwendungen im Browser auszuführen. Dazu ist es nicht notwendig einen vollen Ethereum Knoten zu betreiben. Der Dienst wird dazu als Add-On für Chrome und Firefox angeboten. Eine mobile App existiert nicht.

Bereits vorher wurden mehrere bösartige Apps im Google Play Store entdeckt, die sich als MetaMask ausgaben. Sie haben jedoch bisher nur nach sensiblen Informationen für den Zugriff auf die Kryptowährungen der Opfer gesucht.

Sicherheitstipps gegen Clipper-Malware im Google Play Store

Diese erste Entdeckung von Clipper-Malware im Google Play Store verdeutlicht einmal mehr die Notwendigkeit, dass Android Nutzer sich mit den Security-Grundregeln beschäftigen sollten.

Um sich vor Clipper und anderer Malware zu schützen, sollten Sie:

- Android immer aktuell halten und eine vertrauenswürdige Schutz-App installieren

- Apps nur aus dem Google Play Store laden…

- …aber vorher sicherheitshalber die Webseite des App-Anbieters überprüfen, die in der Beschreibung der App verlinkt sein sollte. Existiert keine Webseite, sollten Sie das Angebot meiden.

Überprüfen Sie sorgfältig jeden Schritt bei der Übertragung von sensiblen Informationen und Werten. Beim Verwenden der Zwischenablage checken Sie ob die ausgefüllten Daten auch den gewollten entsprechen.

Indicators of compromise (IoCs)

Clipper-Malware

| Package Name | Hash |

|---|---|

| com.lemon.metamask | 24D7783AAF34884677A601D487473F88 |

BTC address: 17M66AG2uQ5YZLFEMKGpzbzh4F1EsFWkmA

ETH address: 0xfbbb2EF692B5101f16d3632f836461904C761965