Im Jahr 2016 fand ein Cyberangriff auf das Stromnetz der Ukraine statt. In Teilen Kiews gingen für eine Stunde die Lichter aus. Seitdem haben ESET-Forscher immer wieder Malware-Samples analysiert, die ESET als Win32/Industroyer erkennt. Diese Schadsoftware ist in der Lage, einen Angriff wie auf das ukrainische Stromnetz durchzuführen.

Die ESET-Experten für Cyber Security können noch nicht bestätigen, dass es sich bei dem Großversuch der Kriminellen um die gleiche Malware handelt, wie die, deren Samples sie nun analysiert haben. Unabhängig davon ist die Malware auf jeden Fall in der Lage, erhebliche Schäden an Stromversorgungssystemen zu verursachen. Außerdem kann die Schadsoftware auch für einen Cyberangriff auf andere Arten kritischer Infrastruktur umgerüstet werden.

Industroyer ist eine besonders gefährliche Bedrohung, da die Malware in der Lage ist, Schalter in Umspannwerken und Überstromschutzeinrichtung direkt zu beeinflussen. Dafür werden weltweit industrielle Kommunikationsprotokolle verwendet. Diese sind nicht nur in der Stromversorgungsinfrastruktur im Einsatz, sondern auch in Verkehrskontrollsystemen und in anderen kritischen Infrastrukturen wie Wasser und Gas.

Die Schalter und Schutzeinrichtungen sind digitale Äquivalente von analogen Schaltern; Technisch sind sie so konstruiert, dass sie verschiedene Funktionen besitzen. Die potenziellen Auswirkungen entstammen beispielsweise vom einfachen Ausschalten der Stromverteilung, von kaskadenförmigen Netzzusammenbrüchen oder von schwerwiegenden Beschädigungen der Hardware. Der Schweregrad kann von einer Umspannstation zur anderen variieren. Eine Störung solcher Systeme und Komponenten kann direkt oder indirekt das Funktionieren von lebenswichtigen Diensten beeinträchtigen.

Die Gefährlichkeit von Industroyer liegt in der Fertigkeit, Industrieprotokolle so zu verwenden, wie sie gedacht sind. Das Problem: Die Industrieprotokolle wurden vor Jahrzehnten entwickelt. Damals waren industrielle Systeme so ausgelegt, dass sie von der Außenwelt abgeschnitten waren. Deshalb konzipierten die Entwickler die Kommunikationsprotokolle auch nicht mit dem Gedanken der Sicherheit im Hinterkopf. Cyber-Kriminelle müssen also gar nicht nach Sicherheitslücken im Protokoll suchen, sondern ihrer Malware lediglich die Protokollsprache beibringen.

Der jüngste (größere) Stromausfall in der Ukraine geschah am 17. Dezember 2016 – fast ein Jahr nach der gut dokumentierten Cyberattacke, die einen Blackout bei rund 250.000 ukrainischen Haushalten am 23. Dezember 2015 hervorrief.

Im Jahr 2015 hatten Cyber-Kriminelle die Stromverteilungsnetzwerke mit der BlackEnergy-Malware und mit KillDisk sowie anderen bösartigen Komponenten infiltriert. Die Kriminellen missbrauchten die Fernzugriffssoftware, um die Arbeitsstationen der Betreiber zu kontrollieren und den Strom abzustellen. Abgesehen von der Ausrichtung auf das ukrainische Stromnetz gibt es keine offensichtlichen Code-Ähnlichkeiten zwischen BlackEnergy und Industroyer.

Struktur und Schlüsselfunktionen von Industroyer

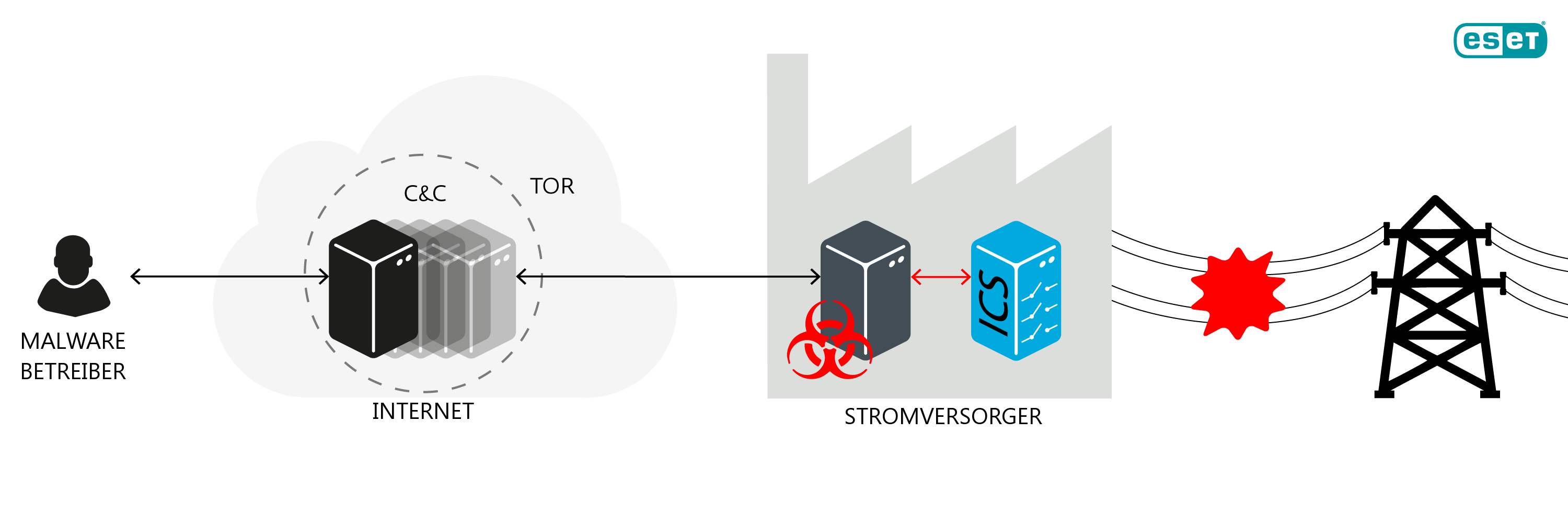

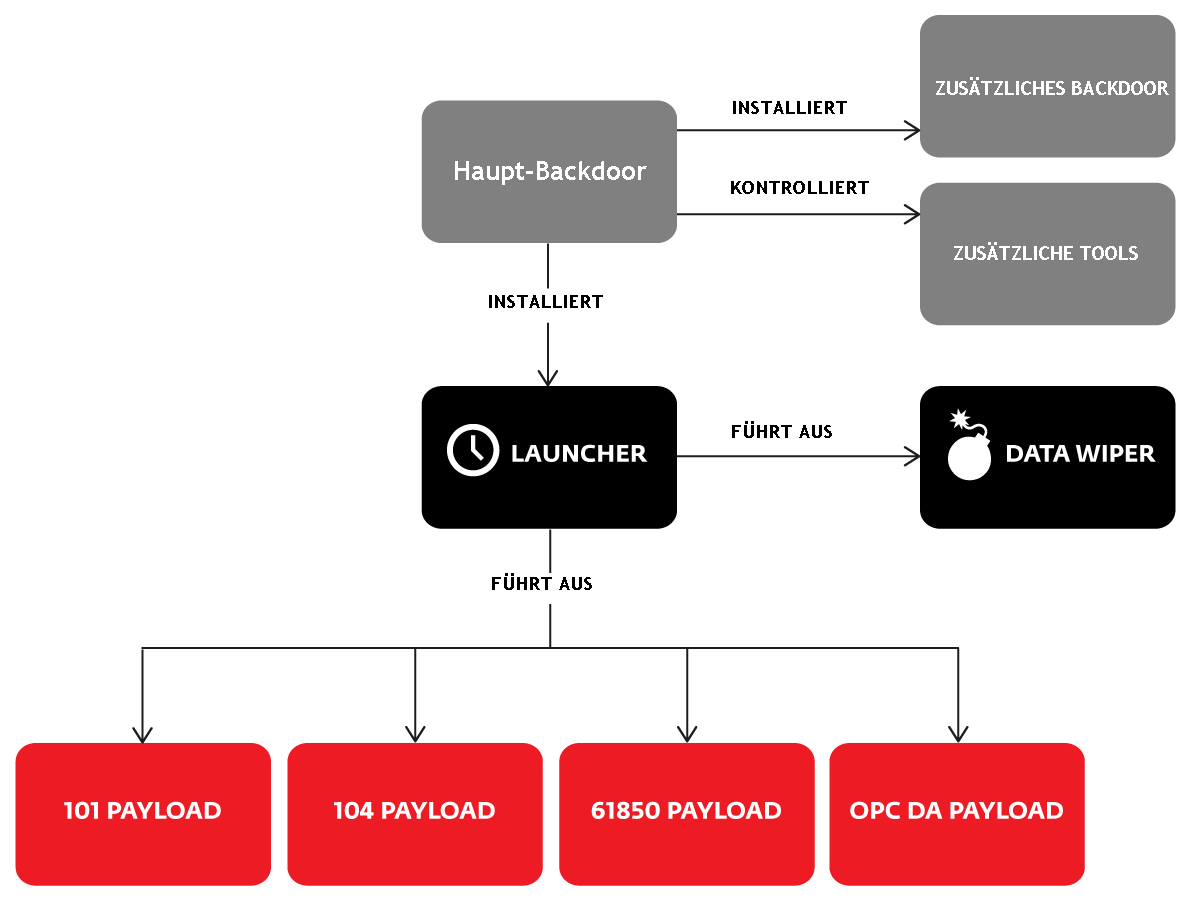

Industroyer ist eine modulare Malware. Seine Kernkomponente ist eine Backdoor, die von Angreifern benutzt wird, um den Angriff zu bewältigen: Die Backdoor installiert und steuert die anderen Komponenten und verbindet sich mit einem entfernten Server, um Befehle zu empfangen und den Angreifern Bericht zu erstatten.

Was Industroyer von anderer Malware abhebt, die es auf kritische Infrastrukturen abgesehen hat, ist die Verwendung von vier Nutzlastkomponenten (Payloads), die eine direkte Steuerung von Schaltern und Überstromschutzeinrichtungen an einer Stromverteilungsstation ermöglichen.

Jede dieser Komponenten zielt auf bestimmte Kommunikationsprotokolle, die in den folgenden Normen spezifiziert sind: IEC 60870-5-101, IEC 60870-5-104, IEC 61850 und OLE für Process Control Data Access (OPC DA).

Im Allgemeinen arbeiten die Nutzlasten in Stufen. Deren Ziel ist das Überwachen des Netzwerks. Im Anschluss erfolgt das Herausfinden relevanter Codes, die dann an die spezifischen industriellen Steuergeräte ausgegeben werden. Die Nutzlasten von Industroyer zeigen das fundierte Wissen der Malware Betreiber über industrielle Steuerungssysteme.

Die Malware enthält ein paar weitere Funktionen, die dazu bestimmt sind, sie geheim zu halten. Es soll gewährleiste werden, dass sich alle Spuren nach erledigter Arbeit von selbst löschen.

Zum Beispiel kann die Kommunikation mit den in TOR versteckten C&C-Servern auf die Nicht-Arbeitsstunden beschränkt werden. Außerdem schleust die Malware eine zusätzliche Hintertür – als Notepad-Anwendung getarnt– ein, um den Zugriff auf das Zielnetz wiederherzustellen, falls die Haupt-Backdoor aufgeflogen ist oder deaktiviert wurde.

Das „Data Wiper“-Modul wurde entworfen, um systemrelevante Registry-Schlüssel zu löschen, Dateien zu überschreiben sowie das System nicht mehr starten zu können und um eine Wiederherstellung komplizierter zu gestalten. Interessant ist der Port-Scanner, der das Netzwerk durchsucht und probiert, geeignete Computer zu finden: Die Angreifer entwickelten ihr eigenes benutzerdefiniertes Werkzeug anstatt vorhandene Software zu verwenden. Außerdem verfügt die Malware noch über ein weiteres Modul: dem Denial-of-Service-Tool. Das Cyberwerkzeug nutzt die CVE-2015-5374-Schwachstelle in Siemens SIPROTECT-Geräten aus, um Geräte zielgerichtet auszuschalten.

Schlussfolgerung

Industroyer ist eine sehr anpassbare Malware. Weil die Schadsoftware so universell ist, kann sie dazu verwendet werden, nahezu jedes industrielle Kontrollsystem mit den eigenen Kommunikationsprotokollen anzugreifen. Einige Komponenten in den von ESET-Forschern analysierten Samples wurden dazu entworfen, nur bestimmte Hardware zu erreichen. Beispielsweise sind das maßgeschneiderte „DATA-WIPING“-Modul und eine der Nutzlastkomponenten für den Einsatz gegen Systeme mit bestimmten industriellen Leistungsregelungsprodukten wie von ABB bestimmt. Die DoS-Komponente kompromittiert speziell Siemens SIPROTECT-Geräte, die in elektrischen Schaltanlagen und anderen verwandten Geräten zum Einsatz kommen.

Selbst wenn es grundsätzlich schwierig ist, einer bestimmten Malware einen Angriff zuzuweisen, ohne dass Vor-Ort-Analysen stattfinden, ist die Wahrscheinlichkeit für den Einsatz von Industroyer beim Angriff auf das ukrainische Stromnetz im Dezember 2016 sehr hoch. Angesichts der Tatsache, dass die Malware eindeutig die notwendigen Fertigkeiten besitzt, um einen solchen Angriff auszuführen, enthält sie außerdem einen Aktivierungszeitstempel vom 17. Dezember 2016 – den Tag des Stromausfalls.

Der Angriff auf das ukrainische Stromnetz 2016 erzeugte viel weniger Aufmerksamkeit, als der Angriff, der ein Jahr zuvor stattfand. Allerdings ist das am ehesten verwendete Tool, Win32/Industroyer, welches ein fortgeschrittenes Stück Malware in den Händen anspruchsvoller und entschlossener Angreifer darstellt.

Dank seiner Fähigkeit im System zu bestehen und wertvolle Informationen für die Optimierung der hochkonfigurierbaren Nutzlasten bereitzustellen, könnten Angreifer die Malware an jede Umgebung anpassen. Das macht sie extrem bedrohlich. Unabhängig davon, ob der jüngste Angriff auf das ukrainische Stromnetz ein Großversuch war, sollte er als Weckruf für die Verantwortlichen für die Sicherheit kritischer Infrastrukturen auf der ganzen Welt dienen.

Zusätzliche technische Details über die Malware und den IoCs finden Sie in unserem umfangreichen Whitepaper und auf Github. Für Anfragen, oder um Samples im Zusammenhang mit dem Thema einzureichen, kontaktieren Sie uns unter: threatintel@eset.com.