Frische News aus den ESET-Laboratorien. Die Forscher beobachten eine zunehmende Gefährdung, die von JS/Chromex.Submelius ausgeht. In Ländern wie Kolumbien, Peru, Ecuador und Chile lag das Erkennungsniveau für diese besondere Bedrohung im Verhältnis zu allen Bedrohungen der Länder bei bis zu 30% bzw. 40%.

Die Malware leitet den Browser des Benutzers auf eine bestimmte URL um, die schädliche Inhalte bereithält. Angesichts der hohen Erkennungsraten für diese Bedrohung, erklären wir kurz, wie die Malware den Chrome-Browser kompromittiert. Wir zeigen außerdem, wie man sich im Falle einer Kompromittierung verhält.

Ein Versprechen mit Konsequenzen

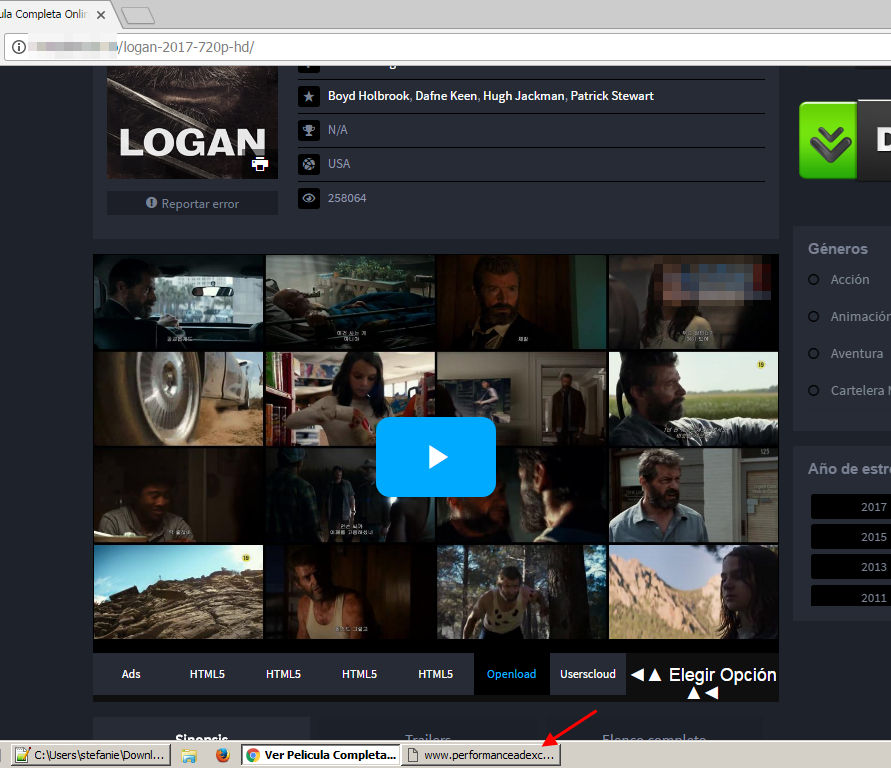

Die ESET-Forscher haben ein Beispiel für einen Weg der Kompromittierung über eine Seite ausfindig gemacht, über die Filme online gestreamt werden können. Entscheidet sich der User für das Abspielen und dem damit verbundenen Klicken auf eine der Abspiel-Optionen, öffnet sich fast unbemerkt ein neues Fenster des Browsers.

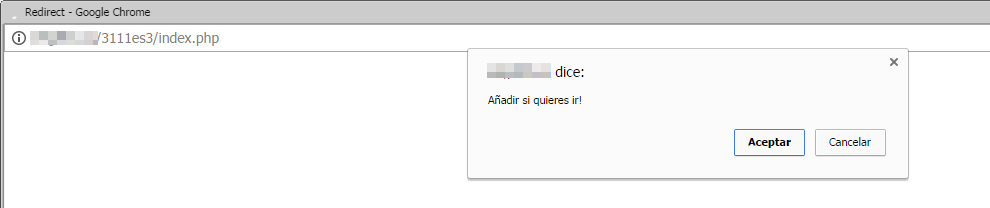

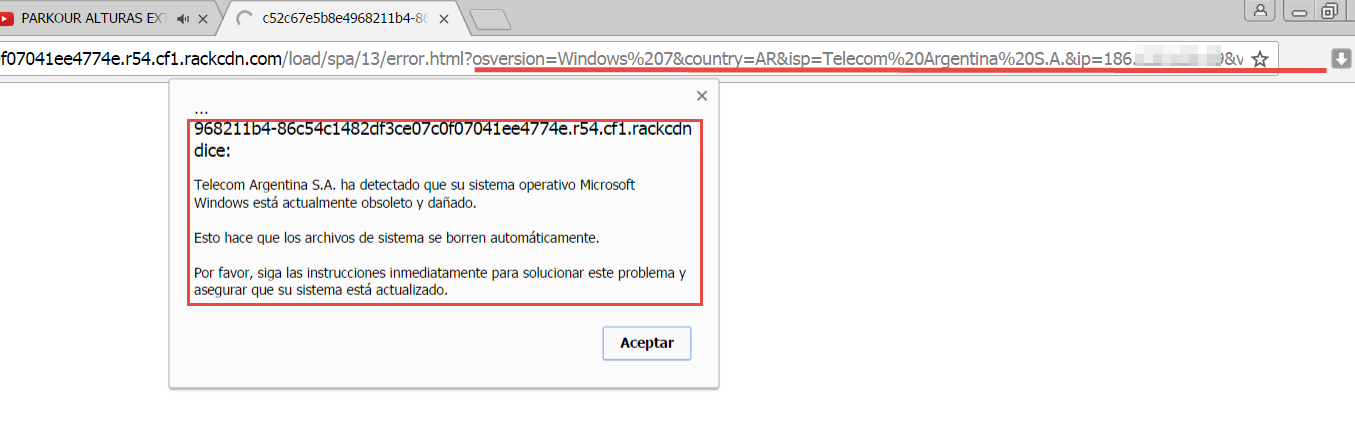

Jeder, der schon einmal so eine Webseite besucht hat, kennt diese ganz bestimmten Pop-Ups. Die nervigen Einblendungen drücken meistens aus, dass ein Virus gefunden wurde oder werben mit dem Geldverdienen von zu Hause aus. In dem vorliegenden Fall wird der User aber nicht auf eine andere Werbung umgeleitet, wie es bei den Pop-Ups üblich ist. Hier gelangt der User auf eine Website, auf der er auf eine URL klicken soll. Erst wenn er akzeptiert, verschwindet die Einblendung (unten zu sehen).

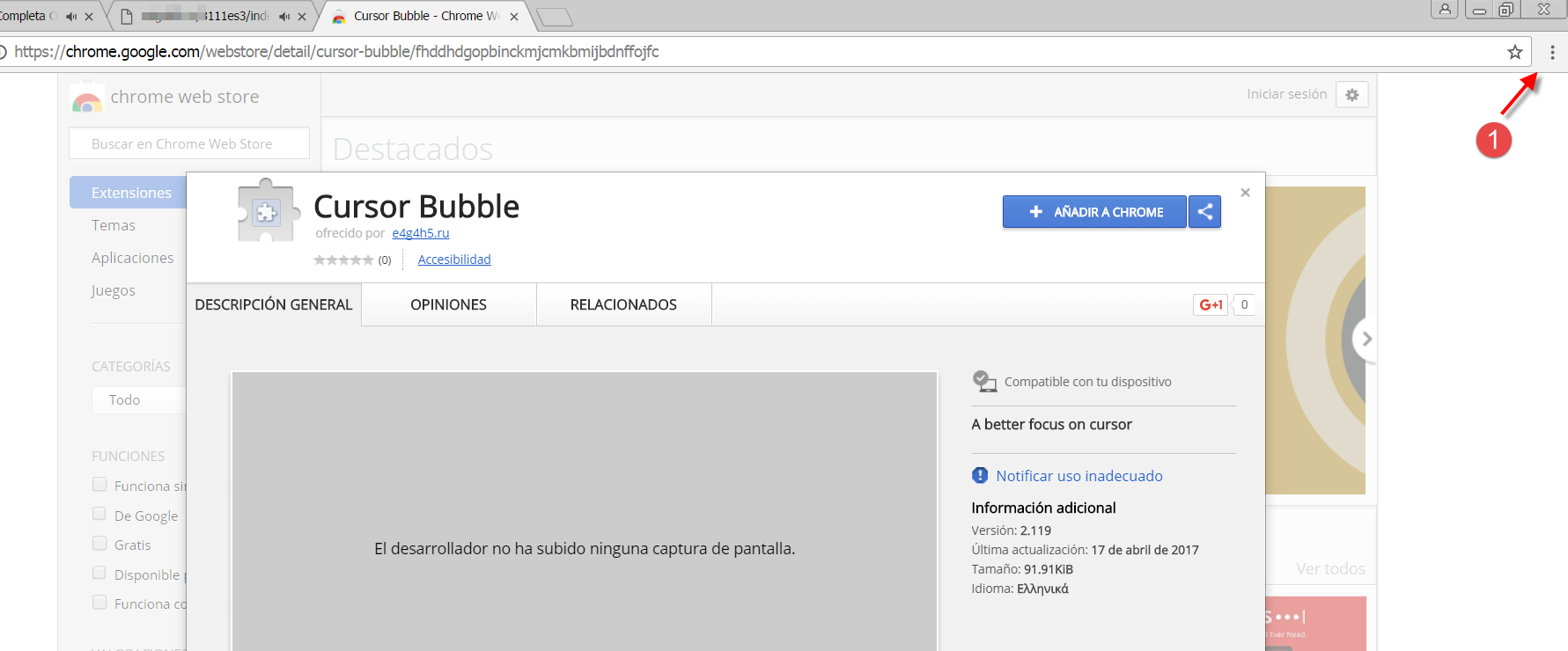

Diese neue Weiterleitung zeigt allerdings auf einen Download einer Erweiterung aus dem Chrome Web Store. Der folgende Screenshot zeigt, wie die Adresszeile des Browsers vor der Installation des schädlichen Plug-Ins aussehen könnte:

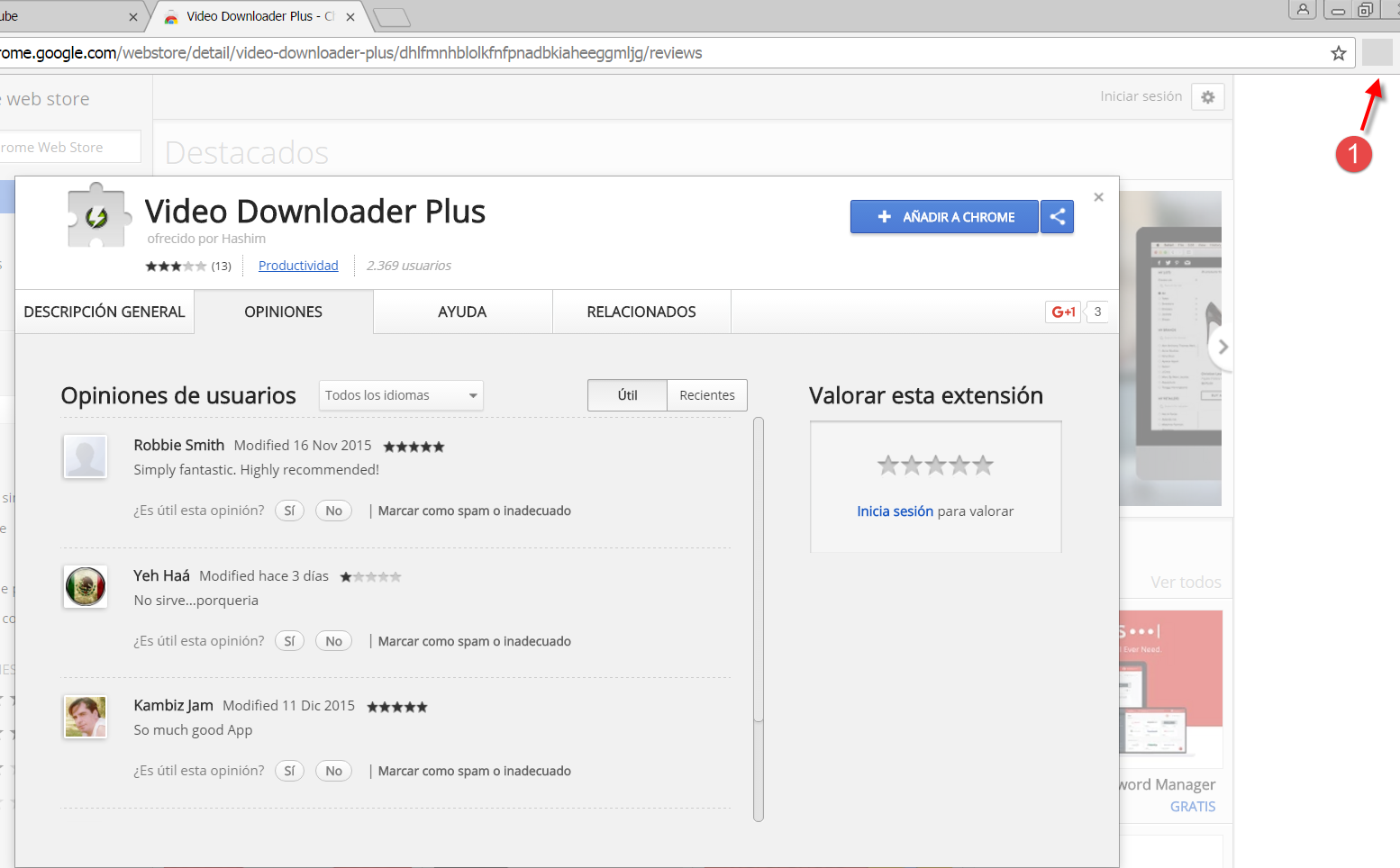

Akzeptiert der Nutzer den Download, erscheint neben der Adresszeile ein weiteres Feld mit dem Icon der Erweiterung. Beim Klicken auf das Icon gelangt man auf eine Webseite des Chrome Web Stores, die eine neue Erweiterung anzeigt. Diesmal weisen allerdings einige Kommentare darauf hin, dass die Erweiterung nutzlos sei.

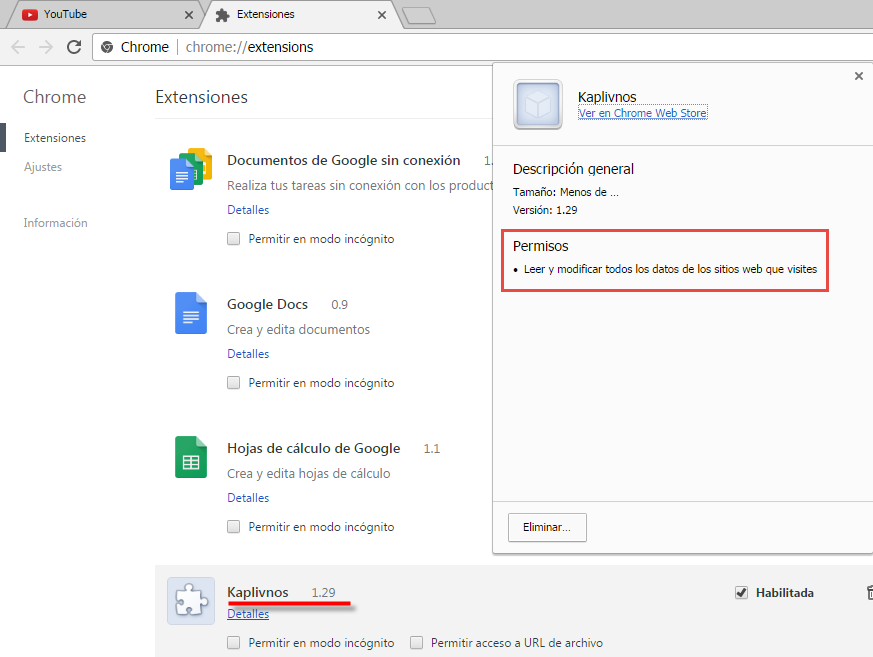

Beginnt der Film an dieser Stelle abzuspielen, ist der Browser des Nutzers bereits kompromittiert. Wenn wir uns nun die Erweiterungen unseres Chrome-Browsers genauer ansehen (in die Adresszeile «chrome://extensions» eingeben), finden wir die zuerst heruntergeladene Erweiterung. Heimlich hat sich die Extension die Berechtigung erschlichen, alle Daten von besuchten Webseiten zu lesen und zu ändern. Damit wird im Browser ein Hintertürchen geschaffen, so dass immer, wenn der User jetzt eine beliebige Seite besucht, ein Schadcode im Browser implementiert werden kann.

Beim Surfen im Internet öffnen sich dann unvermittelt neue Fenster, die Informationen über das laufende System beinhalten. Die neuen Fenster leiten den User auf andere Webseiten, die Schadcode, Werbung und andere Inhalte bereithalten. Damit beginnt eine Endlosschleife, aus der nur der Malware-Entwickler selbst profitiert.

Abhilfe für den Fall der Installation der schädlichen Erweiterung

Wer der schädlichen Erweiterung auf dem Leim gegangen ist, sollte diese schnellstmöglich wieder vom Chrome Browser deinstallieren. Dafür kopiert man einfach «chrome://extensions» in die Adresszeile des Browsers und bestätigt mit Enter. Wer die Erweiterung dort findet, löscht sie nun einfach.

Eine anschließende Vorsichtsmaßnahme ist die Überprüfung des Computers mit einer verlässlichen Antiviren Software. Damit können etwaige zusätzliche, heruntergeladene Malwareprogramme aufgespürt werden.

Gerade wer die in unserem Fall angesprochen Webseiten besucht, muss äußerste Vorsicht walten lassen. Es lohnt sich, einmal mehr darüber nachzudenken, auf was man klicken möchte. Allerdings haben wir auch schon Malware-Kampagnen in Verbindung mit YouTube, Facebook und anderen Webseiten gesehen, die auf ähnliche Weise funktionierten.

Die ESET-Forscher halten fest, dass diese Malware-Kampagne kein Einzelfall ist. In der Tat gibt es eine ganze Struktur an Umleitungen, die wir in einem zukünftigen, technischeren Artikel detaillierter betrachten werden.

Image credits: ©Roger Casas-Alatriste/Flickr