In diesem Blogpost stellen wir unser neuestes Whitepaper vor, das auf der Virus Bulletin 2025 präsentiert wurde. In diesem beschreiben wir detailliert die Operationen des mit Nordkorea verbündeten Bedrohungsakteurs namens DeceptiveDevelopment und seine Verbindungen zu nordkoreanischen IT-Arbeiterkampagnen. Das Whitepaper enthält alle technischen Details, einschließlich Malware-Analyse, Infrastruktur und OSINT-Ergebnisse. Hier fassen wir die wichtigsten Erkenntnisse zusammen und beleuchten die breiteren Auswirkungen dieser hybriden Bedrohung.

Die wichtigsten Punkte dieses Blogposts:

- Die Erfindung und der Schwerpunkt der Operationen basieren auf Social-Engineering-Methoden.

- Das Toolset von DeceptiveDevelopment ist meist plattformübergreifend und besteht aus anfänglich verschleierten bösartigen Skripten in Python und JavaScript, grundlegenden Hintertüren in Python und Go sowie einem Dark-Web-Projekt in .NET.

- Wir bieten Einblicke in operative Details nordkoreanischer IT-Mitarbeiter, wie Arbeitsaufgaben, Zeitpläne, Kommunikation mit Kunden usw., die aus öffentlichen Quellen stammen.

- Native, komplexere Windows-Hintertüren sind ein gelegentlicher Zusatz in der Ausführungskette und werden wahrscheinlich von anderen mit Nordkorea verbündeten Akteuren genutzt.

- DeceptiveDevelopment und die nordkoreanischen IT-Mitarbeiter haben unterschiedliche Ziele und Mittel, aber wir betrachten sie als eng miteinander verbunden.

Einführung

In diesem Blogpost untersuchen wir die DeceptiveDevelopment-Gruppe und das WageMole-Aktivitätscluster als zwei eng miteinander verbundene, mit Nordkorea verbündete Einheiten. WageMole ist eine Bezeichnung, die wir für Aktivitäten im Zusammenhang mit nordkoreanischen IT-Arbeitern übernommen haben. Während die Kampagnen beider Gruppen auf finanziellen Gewinn abzielen, spielt jede von ihnen eine andere, sich ergänzende Rolle im Verhältnis zur anderen:

- Die Betreiber von DeceptiveDevelopment geben sich als Personalvermittler aus und nutzen betrügerische Stellenangebote, um die Systeme von Arbeitssuchenden zu kompromittieren.

- Nordkoreanische IT-Mitarbeiter nutzen dann die von den DeceptiveDevelopment-Betreibern erlangten Informationen, um sich als Arbeitssuchende auszugeben. Um sich eine echte Stelle zu sichern, können sie verschiedene Taktiken anwenden, darunter Proxy-Interviews, die Verwendung gestohlener Identitäten und die Herstellung synthetischer Identitäten mit KI-gesteuerten Tools.

Zunächst stellen wir eine Reihe von Multiplattform-Tools vor, die von DeceptiveDevelopment verwendet werden: von einfachen, aber verschleierten Skripten wie BeaverTail und InvisibleFerret bis hin zu einem komplexen Toolkit, TsunamiKit, das sich um eine .NET-Backdoor dreht. Wir zeigen auch spezifische Verbindungen zwischen komplexeren Backdoors, die von DeceptiveDevelopment verwendet werden, AkdoorTea, Tropidoor und anderen auf APT ausgerichteten Operationen Nordkoreas auf. Als Nächstes beschreiben wir interessante Aspekte des Modus Operandi nordkoreanischer IT-Mitarbeiter, die wir aus öffentlich zugänglichen Quellen, vor allem aus unbeabsichtigt preisgegebenen Daten, Zeugenaussagen von Opfern und Untersuchungen unabhängiger Forscher, erhalten haben.

DeceptiveDevelopment

DeceptiveDevelopment ist eine mit Nordkorea verbündete Gruppe, die seit mindestens 2023 aktiv ist und sich auf finanziellen Gewinn konzentriert. Ihre Aktivitäten überschneiden sich mit Contagious Interview, DEV#POPPER und Void Dokkaebi. Die Gruppe zielt auf Softwareentwickler auf allen wichtigen Systemen - Windows, Linux und macOS - und insbesondere auf solche, die an Kryptowährungs- und Web3-Projekten arbeiten. Der Erstzugang erfolgt ausschließlich über verschiedene Social-Engineering-Techniken wie ClickFix und gefälschte Recruiter-Profile ähnlich der Operation DreamJob von Lazarus, um trojanisierte Codebases während inszenierter Bewerbungsgespräche zu liefern. Die typischsten Payloads sind die Infostealer BeaverTail, OtterCookie und WeaselStore sowie der modulare RAT InvisibleFerret.

Angriffsstrategie

Die Betreiber von DeceptiveDevelopment verwenden verschiedene Methoden, um ihre Opfer zu kompromittieren und verlassen sich dabei auf clevere Social-Engineering-Tricks. Über gefälschte und gekaperte Profile geben sie sich auf Plattformen wie LinkedIn, Upwork, Freelancer und Crypto Jobs List als Personalvermittler aus. Sie bieten gefälschte lukrative Jobangebote an, um das Interesse ihrer Zielpersonen zu wecken. Die Opfer werden aufgefordert, an einem Programmierwettbewerb oder einer Vorstellungsgesprächsaufgabe teilzunehmen. Die Aufgabe beinhaltet das Herunterladen eines Projekts von privaten GitHub-, GitLab- oder Bitbucket-Repositories. Diese Repositories enthalten trojanisierten Code, der oft geschickt in langen Kommentaren versteckt ist, die weit über den rechten Rand eines Codebrowsers oder Editorfensters hinaus angezeigt werden. Die Teilnahme an der Aufgabe löst die Ausführung von BeaverTail, der ersten Stufe der Malware, aus.

Neben diesen gefälschten Rekrutierungskonten wurde auch eine neue Social-Engineering-Technik namens ClickFix beobachtet. ClickFix in Verbindung mit DeceptiveDevelopment wurde erstmals von Sekoia.io im März 2025 gemeldet, als die Gruppe es als erste Zugangsmethode auf macOS- und Windows-Systemen einsetzte; im September 2025 entdeckte GitLab, dass es auch auf Linux-Systemen verwendet wurde. Die Angreifer leiten das Opfer auf eine gefälschte Website für ein Vorstellungsgespräch mit einem Bewerbungsformular, das es ausfüllen soll. Das Bewerbungsformular enthält einige langwierige Fragen zur Identität und zu den Qualifikationen des Bewerbers, was das Opfer dazu veranlasst, viel Zeit und Mühe in das Ausfüllen des Formulars zu investieren, und ihm das Gefühl gibt, dass es fast fertig ist und es daher eher in die Falle tappt. Im letzten Schritt des Antrags wird das Opfer aufgefordert, ein Video aufzunehmen, in dem es die letzte Frage beantwortet. Auf der Website erscheint ein Pop-up-Fenster, in dem der Jobsuchende aufgefordert wird, den Zugriff auf die Kamera zu gestatten. Aber die Kamera wird nie tatsächlich aufgerufen. Stattdessen erscheint eine Fehlermeldung, die besagt, dass der Zugriff auf die Kamera oder das Mikrofon derzeit blockiert ist, und die einen Link zur Behebung des Problems enthält. Dieser Link führt zu einem Popup-Fenster, das die ClickFix-Masche anwendet. Das Opfer wird je nach Betriebssystem angewiesen, ein Terminal zu öffnen und einen Befehl zu kopieren und einzufügen, der das Problem lösen soll. Anstatt jedoch die Kamera des Opfers zu aktivieren, lädt der Befehl Malware herunter und führt sie aus.

Werkzeugsatz

BeaverTail und InvisibleFerret

Der erste Hinweis auf Aktivitäten von DeceptiveDevelopment kam im November 2023, als Unit 42 die Kampagne Contagious Interview meldete; später brachten wir diese Kampagne mit der Gruppe in Verbindung. Einheit 42 prägte die Namen BeaverTail und InvisibleFerret für die beiden Malware-Familien, die in dieser Kampagne verwendet wurden. Wir haben diese Kampagne in unserem WeLiveSecurity-Blogpost vom Februar 2025 ausführlicher dokumentiert und analysiert, wie der Bedrohungsakteur diese beiden Malware-Familien einsetzt.

BeaverTail ist ein einfacher Infostealer und Downloader, der Daten aus Kryptowährungs-Geldbörsen, Schlüsselbunden und gespeicherten Browser-Logins sammelt. Wir haben Varianten dieser Malware beobachtet, die in JavaScript geschrieben sind und sich in gefälschten Job-Herausforderungen verstecken, und auch in C++, das das Qt-Framework verwendet und als Konferenzsoftware getarnt ist. Ihre Hauptfunktion ist das Herunterladen der zweiten Stufe der Malware InvisibleFerret. Ende 2024 tauchte eine neue Malware-Familie mit ähnlicher Funktionalität wie BeaverTail auf - sie wurde von NTT Security OtterCookie genannt. OtterCookie ist in JavaScript geschrieben und verwendet sehr ähnliche Verschleierungstechniken. Wir gehen davon aus, dass OtterCookie eine Weiterentwicklung von BeaverTail ist und von einigen Teams innerhalb von DeceptiveDevelopment anstelle des älteren BeaverTail verwendet wird, während andere Teams die ursprüngliche Codebasis weiter nutzen und modifizieren.

InvisibleFerret ist eine modulare, in Python geschriebene Malware mit mehr Möglichkeiten zum Informationsdiebstahl als BeaverTail, die Angreifern auch die Fernsteuerung ermöglicht. Sie enthält in der Regel die folgenden vier Module:

- ein Modul zum Stehlen von Browserdaten (extrahiert und exfiltriert von Browsern und Kryptowährungs-Wallets gespeicherte Daten),

- ein Payloadmodul (Fernzugriffstrojaner),

- ein Clipboard-Modul (das Keylogging- und Clipboard-Logging-Funktionen enthält) - in einigen Fällen wird es als Teil des Payload-Moduls verteilt, und

- ein AnyDesk-Modul (das das AnyDesk-Fernzugriffstool einsetzt, um dem Angreifer direkten Zugriff auf den angegriffenen Computer zu ermöglichen).

WeaselStore

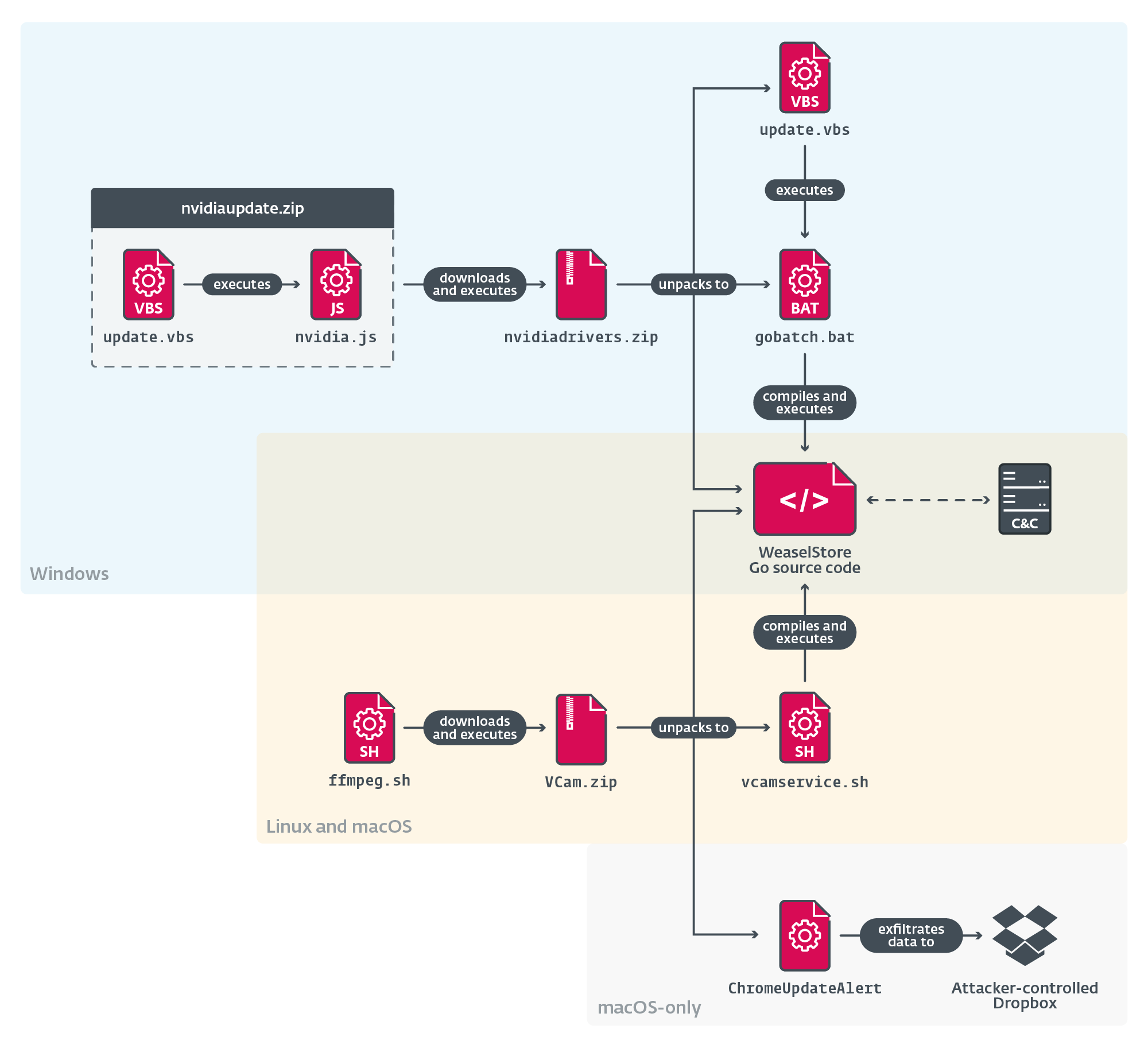

Mit der Weiterentwicklung von DeceptiveDevelopment und der Einbeziehung weiterer Teams in den Betrieb begannen diese Teams, die Codebasis nach ihren eigenen Bedürfnissen zu modifizieren und neue Malware-Tools einzuführen. Ein solches Beispiel ist eine Kampagne, die ESET-Forscher im August 2024 untersuchten. Zusätzlich zur herkömmlichen BeaverTail- und InvisibleFerret-Malware setzte das für die Kampagne verantwortliche Team eine unserer Meinung nach neue Malware ein, die wir WeaselStore nannten.

WeaselStore (auch GolangGhost und FlexibleFerret genannt) ist ein Multiplattform-Infostealer, der in Go geschrieben wurde. Im Mai 2025 berichtete Cisco Talos jedoch, dass WeaselStore in Python umgeschrieben wurde; sie nannten diese Malware PylangGhost. Da die Implementierung identisch ist, bezeichnen wir beide Implementierungen in diesem Blogpost der Einfachheit halber als WeaselStore.

Die Funktionalität von WeaselStore ist sowohl BeaverTail als auch InvisibleFerret sehr ähnlich, wobei der Schwerpunkt auf der Exfiltration sensibler Daten aus Browsern und Kryptowährungs-Wallets liegt. Sobald die Daten exfiltriert wurden, kommuniziert WeaselStore im Gegensatz zu herkömmlichen Infostealern weiterhin mit seinem C&C-Server und dient als RAT, der verschiedene Befehle ausführen kann.

Der interessanteste Aspekt von WeaselStore in Go ist, dass er in Form von Go-Quellcode zusammen mit den für die Erstellung und Ausführung erforderlichen Go-Umgebungs-Binärdateien auf das System des Opfers übertragen wird, so dass die Malware auf die drei wichtigsten Betriebssysteme - Windows, Linux und macOS - abzielt (siehe Abbildung 1). Der Installationsmechanismus unterscheidet sich je nach Betriebssystem des Opfers, aber in allen Fällen endet die Kette mit dem Herunterladen des Go-Quellcodes von WeaselStore und dem anschließenden Kompilieren und Ausführen mithilfe einer Go-Build-Umgebung, die ebenfalls mitgeliefert wird.

TsunamiKit

Im November 2024 lieferte eine neue Version der InvisibleFerret-Malware ein modifiziertes Browser-Datenstehlmodul. Dieses enthält zusätzlich zu seiner normalen Funktionalität einen bisher unbekannten, großen, verschlüsselten Block mit der ersten Stufe der Ausführungskette, die ein völlig neues Malware-Toolkit bereitstellt, das ebenfalls für den Diebstahl von Informationen und Kryptowährungen gedacht ist. Wir haben dieses Toolkit TsunamiKit genannt, da der Entwickler wiederholt "Tsunami" in den Namen seiner Komponenten verwendet hat (siehe Tabelle 1). Die Bedrohung wurde von Alessio Di Santo im November 2024 und von Bitdefender im Februar 2025 öffentlich gemeldet. Unser Whitepaper fügt den Kontext hinzu, indem es die Bedrohung in den allgemeinen Modus Operandi von DeceptiveDevelopment einordnet. Das Dokument geht auch auf die Details der komplexen Ausführungskette von TsunamiKit ein.

Tabelle 1. Komponenten der TsunamiKit Ausführungskette

| Component name | Description |

| TsunamiLoader | The initial stage, obfuscating and dropping TsunamiInjector. It contains a quote Sometimes you never know the value of a moment until it becomes a memory, often attributed to Dr. Seuss. |

| TsunamiInjector | Downloader of TsunamiInstaller. Also drops TsunamiHardener. |

| TsunamiHardener* | Referred to as TsunamiPayload in the code. Sets up persistence for TsunamiClient, and Microsoft Defender exclusions for TsunamiClient and the XMRig miner (one of TsunamiClient’s components). |

| TsunamiInstaller | .NET dropper of TsunamiClientInstaller and a Tor proxy. |

| TsunamiClientInstaller* | Fingerprints the system; downloads and executes TsunamiClient. |

| TsunamiClient | Complex .NET spyware; drops XMRig and NBMiner. |

* These components were originally both named TsunamiPayload; we have renamed them to avoid any confusion.

PostNapTea und Tropidoor

Im Laufe unserer Nachforschungen entdeckten wir ein interessantes Indiz, das DeceptiveDevelopment mit Nordkorea in Verbindung bringt. Im April 2025 berichteten die Forscher von Ahnlab über trojanisierte Bitbucket-Projekte, die BeaverTail und einen 64-Bit-Downloader namens car.dll oder img_layer_generate.dll enthielten. Während BeaverTail wie erwartet InvisibleFerret herunterlud, rief dieser neue Downloader eine speicherinterne Nutzlast ab, die von Ahnlab Tropidoor genannt wurde. Wir stellten fest, dass Tropidoor große Teile des Codes mit PostNapTea gemeinsam hat, einem Lazarus-RAT, das 2022 über einen Angriff auf südkoreanische Ziele verbreitet wurde. Tabelle 2 enthält einen Vergleich der beiden Payloads.

Tabelle 2. Vergleich der Paxloadinformationen von Tropidoor (DeceptiveDevelopment) und PostNapTea (Lazarus) (Sternchen kennzeichnen das Land einer VirusTotal-Meldung)

| Tropidoor | PostNapTea | |

| First seen | 2024-11-28 | 2022-02-25 |

| Targeted countries | Kenya*, Colombia*, Canada* | South Korea |

| Initial Access | Social engineering | Exploitation |

| Hash-based resolution of Windows APIs | Fowler–Noll–Vo | Fowler–Noll–Vo |

| String encryption | Plain + XOR-based | XOR-based |

| Encryption for network communication | Base64 + AES-128 | Base64 + AES-128 |

| Project | C DLL | MFC C++ DLL |

| Type of commands | Internal implementation of Windows commands | Internal implementation of Windows commands |

| Building environment | Visual Studio 2019, v16.11 | Visual Studio 2017, v15.9 |

| Configuration format | Binary | JSON |

| User-Agent (differences in reversed color) | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/112.0.0.0 Safari/537.36 Edg/112.0.1722.64 | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.114 Safari/537.36 |

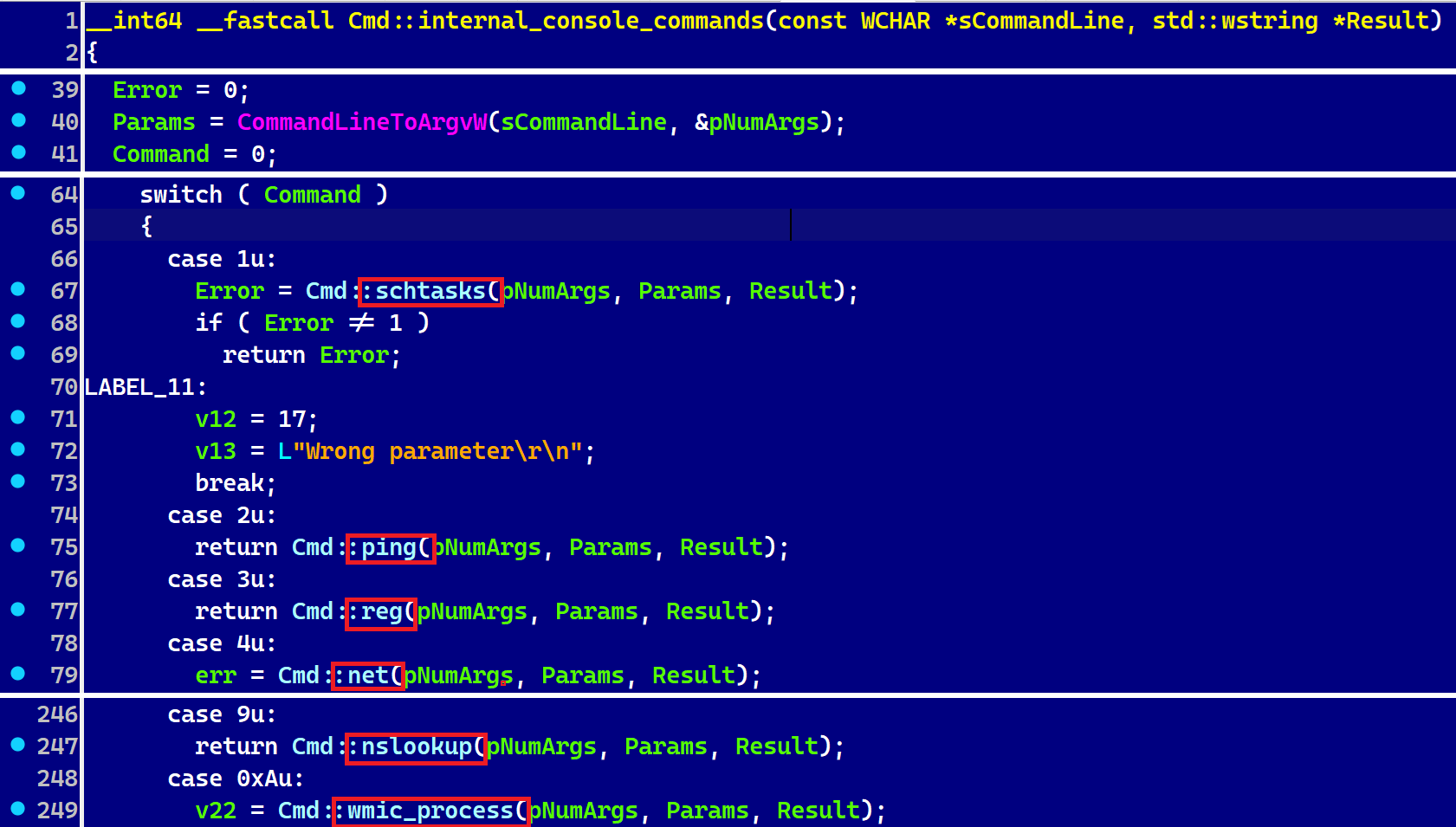

Tropidoor ist die anspruchsvollste Payload, die bisher mit der DeceptiveDevelopment-Gruppe in Verbindung gebracht wurde, wahrscheinlich weil sie auf Malware basiert, die von den technisch fortgeschritteneren Bedrohungsakteuren unter dem Lazarus-Dach entwickelt wurde. Einige der unterstützten Befehle sind in Abbildung 2 dargestellt.

Neue Erkenntnisse

Seit der Veröffentlichung unseres Whitepapers haben wir neue Erkenntnisse gewonnen, die die Verbindung zwischen den Aktivitäten von DeceptiveDevelopment und anderen von Nordkorea ausgehenden Cyberangriffen weiter stärken.

Wir haben entdeckt, dass das TsunamiKit-Projekt mindestens bis Dezember 2021 zurückreicht, als es bei VirusTotal unter dem Namen Nitro Labs.zip eingereicht wurde. Eine der Komponenten enthält den PDB-Pfad E:\Programmierung\The Tsunami Project\Malware\C#\C# Tsunami Dist Version 3.0.0\CTsunami\obj\Release\netcoreapp3.1\win-x64\\\System Runtime Monitor.pdb. Wir kommen zu dem Schluss, dass TsunamiKit wahrscheinlich eher eine Modifikation eines Dark-Web-Projekts als eine neue Kreation der Angreifer ist. Dies basiert darauf, dass TsunamiKit weitgehend vor dem ungefähren Beginn der DeceptiveDevelopment-Aktivitäten im Jahr 2023 entstand, dass ähnliche TsunamiKit-Nutzlasten ohne Anzeichen von BeaverTail in der ESET-Telemetrie beobachtet wurden und dass Cryptocurrency-Mining eine Kernfunktion von TsunamiKit ist.

AkdoorTea

Im August 2025 wurden eine BAT-Datei namens ClickFix-1.bat und ein ZIP-Archiv namens nvidiaRelease.zip auf VirusTotal hochgeladen. Die BAT-Datei lädt lediglich das Archiv herunter und führt die Datei run.vbs darin aus. Das Archiv enthält verschiedene legitime JAR-Pakete für das NVIDIA CUDA Toolkit sowie die folgenden bösartigen Dateien:

- shell.bat, ein trojanisiertes Installationsprogramm für Node.js, das anschließend ausgeführt wird.

- main.js, ein verschleiertes BeaverTail-Skript, das automatisch von Node.js geladen wird.

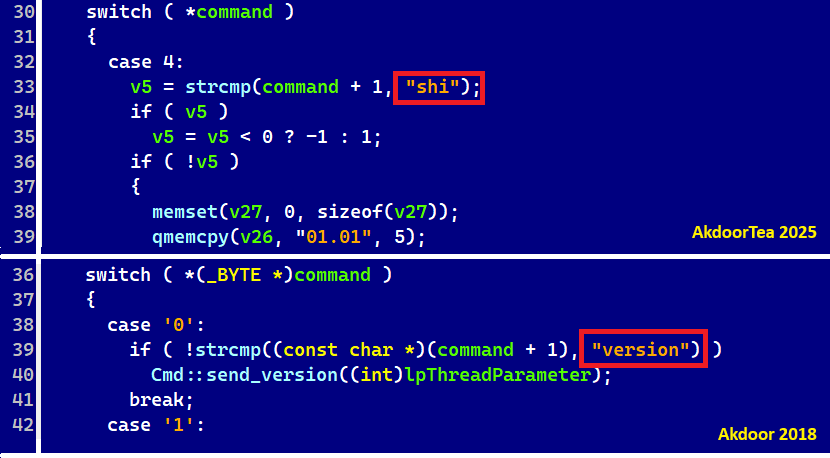

- drvUpdate.exe, ein TCP-RAT, dem wir den Codenamen AkdoorTea zuweisen, da er dem von AlienVault im Jahr 2018 gemeldeten Akdoor ähnelt (siehe Tabelle 3). Akdoor ist ein Erkennungsstammname von Ahnlab und kennzeichnet in der Regel eine aus Nordkorea stammende Nutzlast.

- run.vbs, ein VBScript, das das trojanisierte Installationsprogramm und AkdoorTea ausführt.

Tabelle 3. Vergleich der Varianten von AkdoorTea und Akdoor

| AkdoorTea 2025 | Akdoor 2018 | |

| Distribution name | drvUpdate.exe | splwow32.exe, MMDx64Fx.exe |

| Encryption | Base64 + XOR with 0x49 | Base64 + RC4 |

| Number of supported commands | 5 | 4 |

| C&C | 103.231.75[.]101 | 176.223.112[.]74 164.132.209[.]191 |

| Version | 01.01 | 01.01 |

Einer der Unterschiede zwischen AkdoorTea von 2025 und Akdoor von 2018 ist die Nummerierung der Befehle; siehe Abbildung 3. Außerdem heißt der Befehlsname "version" jetzt "shi".

Nordkoreanische IT-Arbeiter (alias WageMole)

Während unsere Nachforschungen zu DeceptiveDevelopment in erster Linie auf Daten aus unserer Telemetrie und dem Reverse-Engineering des Tool-Sets der Gruppe basieren, ist es interessant, die Beziehungen von DeceptiveDevelopment zu Betrugsoperationen nordkoreanischer IT-Arbeiter aufzuzeigen, die sich mit den Aktivitäten der Bedrohungsgruppen UNC5267 und Jasper Sleet überschneiden.

Laut einem Fahndungsplakat des FBI laufen die Kampagnen der IT-Mitarbeiter seit mindestens April 2017 und sind in den letzten Jahren immer stärker in Erscheinung getreten. Ein im Mai 2022 veröffentlichtes gemeinsames Gutachten beschreibt IT-Arbeiter-Kampagnen als koordinierte Bemühungen von mit Nordkorea verbündeten Personen, eine Anstellung bei ausländischen Unternehmen zu erhalten, deren Gehälter dann zur Finanzierung des Landes verwendet werden. Es ist auch bekannt, dass sie interne Unternehmensdaten stehlen und sie zur Erpressung von Unternehmen verwenden, wie das FBI im Januar 2025 bekannt gab.

Neben dem Einsatz von KI zur Erfüllung ihrer Aufgaben verlassen sie sich auch stark auf KI zur Manipulation von Fotos in ihren Profilbildern und Lebensläufen und führen sogar Gesichtstauschvorgänge in Echtzeit-Videointerviews durch, um wie die Persona auszusehen, die sie gerade verwenden, wie in einem Blogpost von Unit 42 im April 2025 ausführlicher beschrieben.

Einen Einblick in die Methodik gab ein DTEX-Bericht vom Mai 2025. Berichten zufolge arbeiten die IT-Mitarbeiter verstreut in zahlreichen Teams, die sich in der Regel in Ländern wie China, Russland und Südostasien befinden. Jedes Team arbeitet auf eine etwas andere Art und Weise, aber die Ziele und der Modus Operandi sind die gleichen: Sie geben sich mit gefälschten Dokumenten und Lebensläufen als ausländische Remote-Arbeiter aus und suchen nach einer Remote-Beschäftigung oder freiberuflichen Tätigkeit, um mit den Gehältern Geld zu verdienen.

Analyse von OSINT-Daten

Mehrere Forscher haben Verbindungen und Fälle von Informationsaustausch zwischen diesen IT-Arbeitern und DeceptiveDevelopment beobachtet. Im August 2024 veröffentlichte der Cybersecurity-Forscher Heiner García eine Untersuchung darüber, wie beide Gruppen E-Mail-Konten gemeinsam nutzen oder sich gegenseitig auf den GitHub-Profilen der gefälschten Anwerber und IT-Mitarbeiter folgen. Im November 2024 bestätigte Zscaler, dass von kompromittierten Opfern gestohlene Identitäten von Betrügern genutzt werden, um sich Remote-Jobs zu sichern. Daher können wir mit mittlerer Sicherheit davon ausgehen, dass diese Aktivitäten zwar von zwei verschiedenen Gruppen durchgeführt werden, diese aber höchstwahrscheinlich miteinander verbunden sind und zusammenarbeiten.

Darüber hinaus ist es uns gelungen, öffentlich zugängliche Daten zu sammeln, die Aufschluss über das Innenleben einiger IT-Arbeitsteams geben. Wir haben diese Informationen aus mehreren Quellen zusammengetragen (mit maßgeblicher Hilfe von @browsercookies auf X), darunter GitHub-Profile der IT-Mitarbeiter, die öffentlich zugängliche interne Daten und von Forschern öffentlich geteilte Inhalte enthalten. Dazu gehören Details zu ihren Arbeitsaufgaben, Zeitplänen, der Kommunikation mit Kunden und untereinander, E-Mails, verschiedene Bilder, die für Online-Profile verwendet werden (sowohl echte als auch gefälschte), gefälschte Lebensläufe und Textvorlagen, die bei der Arbeitssuche verwendet werden. Aufgrund von Vereinbarungen zur gemeinsamen Nutzung von Informationen geben wir die spezifischen Quellen der in unserer Analyse verwendeten Daten nicht bekannt. In unserem Whitepaper gehen wir auf diese Details ein und geben im Folgenden eine kompakte Zusammenfassung.

Die Analyse von gefälschten Lebensläufen und internen Unterlagen zeigt, dass IT-Mitarbeiter ursprünglich Jobs in den USA anstrebten, sich aber in letzter Zeit auf Europa, vornehmlich Frankreich, Polen, der Ukraine und Albanien, verlagert haben.

Jedes Team wird von einem "Chef" geleitet, der Quoten festlegt und die Arbeit koordiniert. Die Mitglieder verbringen täglich 10-16 Stunden damit, Aufträge zu akquirieren, Aufgaben zu erledigen und sich selbst weiterzubilden. Dies geschieht hauptsächlich in den Bereichen Webprogrammierung, Blockchain, Englisch und KI-Integration.

Sie verfolgen ihre Arbeit akribisch und verwenden gefälschte Identitäten, Lebensläufe und Portfolios, um sich für Jobs zu bewerben. In der Kommunikation mit Arbeitgebern geben sie vorgefertigte Antworten, um qualifiziert zu erscheinen.

Darüber hinaus verwenden sie vorgefertigte Skripte, um echte Personen als Stellvertreter zu rekrutieren, und bieten ihnen einen Teil des Gehalts an, um an Vorstellungsgesprächen teilzunehmen oder Arbeitsgeräte in weniger verdächtigen Ländern zu hosten. In einem Fall wurden ukrainische Entwickler aufgrund vermeintlicher Einstellungsvorteile angeworben.

Schlussfolgerung

Die TTPs von DeceptiveDevelopment veranschaulichen ein eher dezentrales, volumengesteuertes Modell ihrer Operationen. Obwohl es der Gruppe oft an technischer Raffinesse mangelt, kompensiert sie dies durch Größe und kreatives Social Engineering. Ihre Kampagnen zeugen von einem pragmatischen Ansatz: Sie nutzen Open-Source-Tools, verwenden verfügbare Dark-Web-Projekte weiter, adaptieren Malware, die sie wahrscheinlich von anderen mit Nordkorea verbündeten Gruppen gemietet haben, und nutzen menschliche Schwachstellen durch gefälschte Stellenangebote und Bewerbungsplattformen aus.

Die Aktivitäten der nordkoreanischen IT-Mitarbeiter stellen eine hybride Bedrohung dar. Bei diesem "Fraud-for-hire"-System werden klassische kriminelle Handlungen wie Identitätsdiebstahl und synthetischer Identitätsbetrug mit digitalen Werkzeugen kombiniert, so dass es sich sowohl um ein herkömmliches Verbrechen als auch um Cyberkriminalität (oder eCrime) handelt. Proxy-Interviews stellen ein ernsthaftes Risiko für Arbeitgeber dar, da ein illegaler Mitarbeiter, der aus einem sanktionierten Land eingestellt wird, nicht nur unverantwortlich oder leistungsschwach sein kann, sondern sich auch zu einer gefährlichen Insider-Bedrohung entwickeln könnte.

Unsere Ergebnisse verdeutlichen auch die unscharfen Grenzen zwischen gezielten APT-Aktivitäten und Cyberkriminalität, insbesondere die Überschneidungen zwischen den Malware-Kampagnen von DeceptiveDevelopment und den Operationen der nordkoreanischen IT-Mitarbeiter. Diese Taktiken mit doppeltem Verwendungszweck - die Kombination von Cyberdiebstahl und Cyberspionage mit Beschäftigungsbetrug außerhalb des Cyberspace - unterstreichen die Notwendigkeit für Verteidiger, umfassendere Bedrohungsökosysteme als isolierte Kampagnen zu betrachten.

Bei Fragen zu unserer auf WeLiveSecurity veröffentlichten Forschung kontaktieren Sie uns bitte unter threatintel@eset.com.ESET Research bietet private APT Intelligence Reports und Datenfeeds an. Wenn Sie Fragen zu diesem Service haben, besuchen Sie die ESET Threat Intelligence Seite.

IoCs

Dateien

Eine umfassende Liste von Kompromissindikatoren (Indicators of Compromise, IoCs) und Beispielen finden Sie in unserem GitHub-Repository.

| SHA-1 | Filename | Detection | Description |

| E34A43ACEF5AF1E5197D |

nvidiadrivers |

WinGo/DeceptiveDeve |

A trojanized project containing WeaselStore. |

| 3405469811BAE511E62C |

VCam1.update | WinGo/DeceptiveDeve |

A trojanized project containing WeaselStore. |

| C0BAA450C5F3B6AACDE2 |

VCam2.update | WinGo/DeceptiveDeve |

A trojanized project containing WeaselStore. |

| DAFB44DA364926BDAFC7 |

nvidia.js | JS/Spy.DeceptiveDeve |

WeaselStore downloader for Windows. |

| 015583535D2C8AB710D1 |

ffmpeg.sh | OSX/DeceptiveDeve |

WeaselStore downloader for OSX/Linux. |

| CDA0F15C9430B6E0FF1A |

DriverMinUpdate | OSX/DeceptiveDeve |

Fake prompt requesting user's login on macOS. |

| 214F0B10E9474F0F5D32 |

nvidiaupdate |

WinGo/DeceptiveDeve |

Compiled WeaselStore binary for Windows. |

| 4499C80DDA6DBB492F86 |

bow | Python/DeceptiveDeve |

InvisibleFerret. |

| B20BFBAB8BA732D428AF |

N/A | Python/DeceptiveDeve |

Browser-data stealer module of InvisibleFerret. |

| C6888FB1DE8423D9AEF9 |

Windows Update |

Python/TsunamiKit.A | TsunamiInjector. |

| 4AAF0473599D7E3A5038 |

Runtime Broker |

MSIL/DeceptiveDeve |

TsunamiInstaller. |

| 251CF5F4A8E73F8C5F91 |

Tsunami Payload |

MSIL/DeceptiveDeve |

TsunamiClientInstaller. |

| D469D1BAA3417080DED7 |

Tsunami Payload |

MSIL/DeceptiveDeve |

TsunamiClient. |

| 0C0F8152F3462B662318 |

Runtime Broker |

Win64/Riskware.Tor.A | Tor Proxy. |

| F42CC34C1CFAA826B962 |

autopart.zip |

Win64/DeceptiveDeve JS/Spy.DeceptiveDeve |

A trojanized project containing BeaverTail and a downloader of Tropidoor. |

| 02A2CD54948BC0E2F696 |

hoodygang.zip |

Win64/DDeceptiveDeve JS/Spy.DeceptiveDeve |

A trojanized project containing BeaverTail and a downloader of Tropidoor. |

| 6E787E129215AC153F3A |

tailwind.con |

JS/Spy.DeceptiveDeve |

A trojanized JavaScript containing BeaverTail. |

| FE786EAC26B61743560A |

tailwind.con |

JS/Spy.DeceptiveDeve |

A trojanized JavaScript containing BeaverTail. |

| 86784A31A2709932FF10 |

img_layer_gen |

Win64/DeceptiveDeve |

A downloader of the Tropidoor RAT. |

| 90378EBD8DB757100A83 |

N/A | Win64/DeceptiveDeve |

Tropidoor RAT. |

| C86EEDF02B73ADCE0816 |

drivfixer.sh | OSX/DeceptiveDeve |

A trojanized macOS installer and launcher of Node.js. |

| 4E4D31C559CA16F8B7D4 |

ClickFix-1 |

PowerShell/Decepti |

An initial stage on Windows: BAT downloading a malicious nvidiaRelease.zip archive. |

| A9C94486161C07AE6935 |

driv.zip |

JS/Spy.DeceptiveDeve OSX/DeceptiveDeve |

A ZIP archive containing BeaverTail. |

| F01932343D7F13FF1094 |

nvidiaRelease |

JS/Spy.DeceptiveDeve Win32/DeceptiveDeve VBS/DeceptiveDeve BAT/DeceptiveDeve |

A ZIP archive containing BeaverTail and AkdoorTea. |

| BD63D5B0E4F2C72CCFBF |

mac-v-j1722 |

OSX/DeceptiveDeve |

An initial stage on macOS: a bash script that downloads a malicious driv.zip archive. |

| 10C967386460027E7492 |

main.js | JS/Spy.DeceptiveDeve |

An obfuscated BeaverTail script, automatically loaded by Node.js. |

| 59BA52C644370B4D627F |

run.vbs | VBS/DeceptiveDeve |

A VBScript that executes AkdoorTea and shell.bat. |

| 792AFE735D6D356FD30D |

drvUpdate.exe | Win32/DeceptiveDeve |

AkdoorTea, a TCP RAT. |

Netzwerk

| IP | Domain | Hosting provider | First seen | Details |

| 199.188.200[.]147 | driverservice |

Namecheap, Inc. | 2025‑08‑08 | Remote storage for DeceptiveDevelopment. |

| 116.125.126[.]38 | www.royalsevr |

SK Broadband Co Ltd | 2024‑06‑25 | Remote storage for DeceptiveDevelopment. |

| N/A | n34kr3z26f3jz |

N/A | 2023‑10‑06 | TsunamiClient C&C server. |

| 103.231.75[.]101 | N/A | THE-HOSTING-MNT | 2025‑08‑10 | AkdoorTea C&C server. |

| 45.159.248[.]110 | N/A | THE-HOSTING-MNT | 2025‑06‑29 | BeaverTail C&C server. |

| 45.8.146[.]93 | N/A | STARK INDUSTRIES SOLUTIONS LTD | 2024‑10‑26 | Tropidoor C&C server. |

| 86.104.72[.]247 | N/A | STARK INDUSTRIES SOLUTIONS LTD | 2024‑10‑31 | Tropidoor C&C server. |

| 103.35.190[.]170 | N/A | STARK INDUSTRIES SOLUTIONS LTD | 2024‑06‑24 | Tropidoor C&C server. |

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit der Version 17 des MITRE ATT&CK Frameworks erstellt.

| Tactic | ID | Name | Description |

| Reconnaissance | T1589 | Gather Victim Identity Information | DeceptiveDevelopment steals victims' credentials to be used by WageMole in consequent social engineering. |

| Resource Development | T1585.001 | Establish Accounts: Social Media Accounts | Fake recruiter accounts created on LinkedIn, Upwork, Freelancer.com, etc. |

| T1586 | Compromise Accounts | Hijacked GitHub and social media accounts used to distribute malware. | |

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment | Fake job offers include attachments or links to malicious projects. |

| T1566.002 | Phishing: Spearphishing Link | ClickFix technique uses deceptive links to fake troubleshooting guides. | |

| Execution | T1204.001 | User Execution: Malicious Link | Victims are lured to fake job interview sites (e.g., ClickFix) that initiate malware download. |

| T1204.002 | User Execution: Malicious File | Trojanized coding challenges contain variants of BeaverTail. | |

| T1059 | Command and Scripting Interpreter | DeceptiveDevelopment uses VBS, Python, JavaScript, and shell commands for execution. | |

| Defense Evasion | T1078 | Valid Accounts | WageMole reuses stolen identities and credentials, especially for fake recruiter and GitHub accounts. |

| T1027 | Obfuscated Files or Information | Obfuscated malicious scripts are hidden in long comments or outside IDE view. | |

| T1055 | Process Injection | TsunamiKit uses injection techniques in its execution chain. | |

| T1036 | Masquerading | Malware disguised as legitimate software (e.g., conferencing tools, NVIDIA installers). | |

| T1497 | Virtualization/Sandbox Evasion | TsunamiKit includes environment checks and obfuscation to evade analysis. | |

| Collection | T1056.001 | Input Capture: Keylogging | InvisibleFerret includes clipboard and keylogging modules. |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | AkdoorTea, BeaverTail, and Tropidoor communicate with C&C servers over HTTP/S. |

| T1105 | Ingress Tool Transfer | BeaverTail downloads second-stage payloads like InvisibleFerret, TsunamiKit, or Tropidoor. |