Der ESET APT Activity Report Q2 2025-Q3 2025 fasst bemerkenswerte Aktivitäten ausgewählter Advanced Persistent Threat (APT)-Gruppen zusammen, die ESET Forscher von April bis September 2025 dokumentiert haben. Die Beobachtungen veranschaulichen die wichtigsten Trends und Entwicklungen, enthalten aber nur einen kleinen Teil der Cybersecurity-Intelligence-Daten, die den Kunden von ESETs APT-Reports zur Verfügung gestellt werden.

Russische Hacker sind vor allem in der EU und Ukraine aktiv

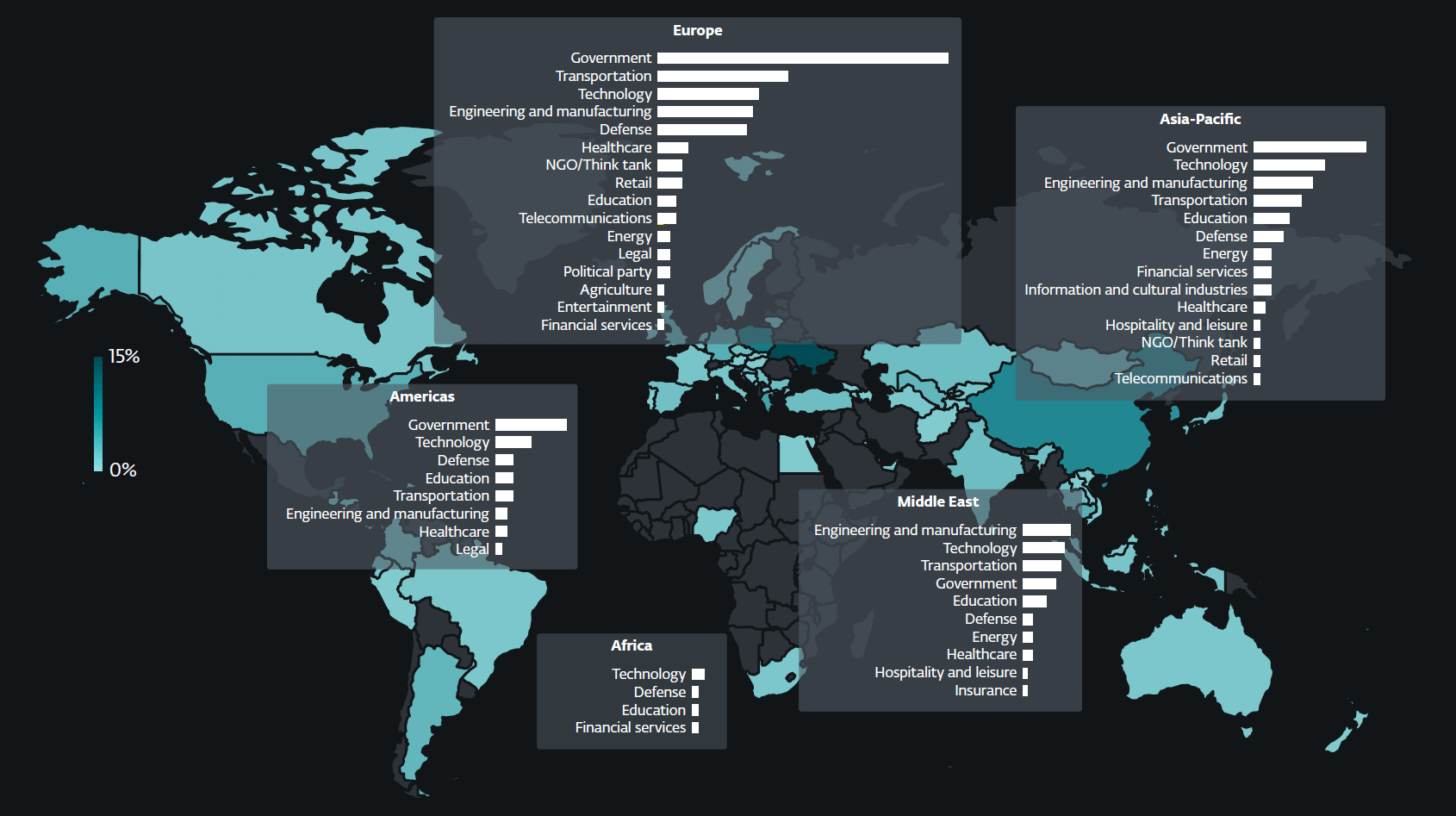

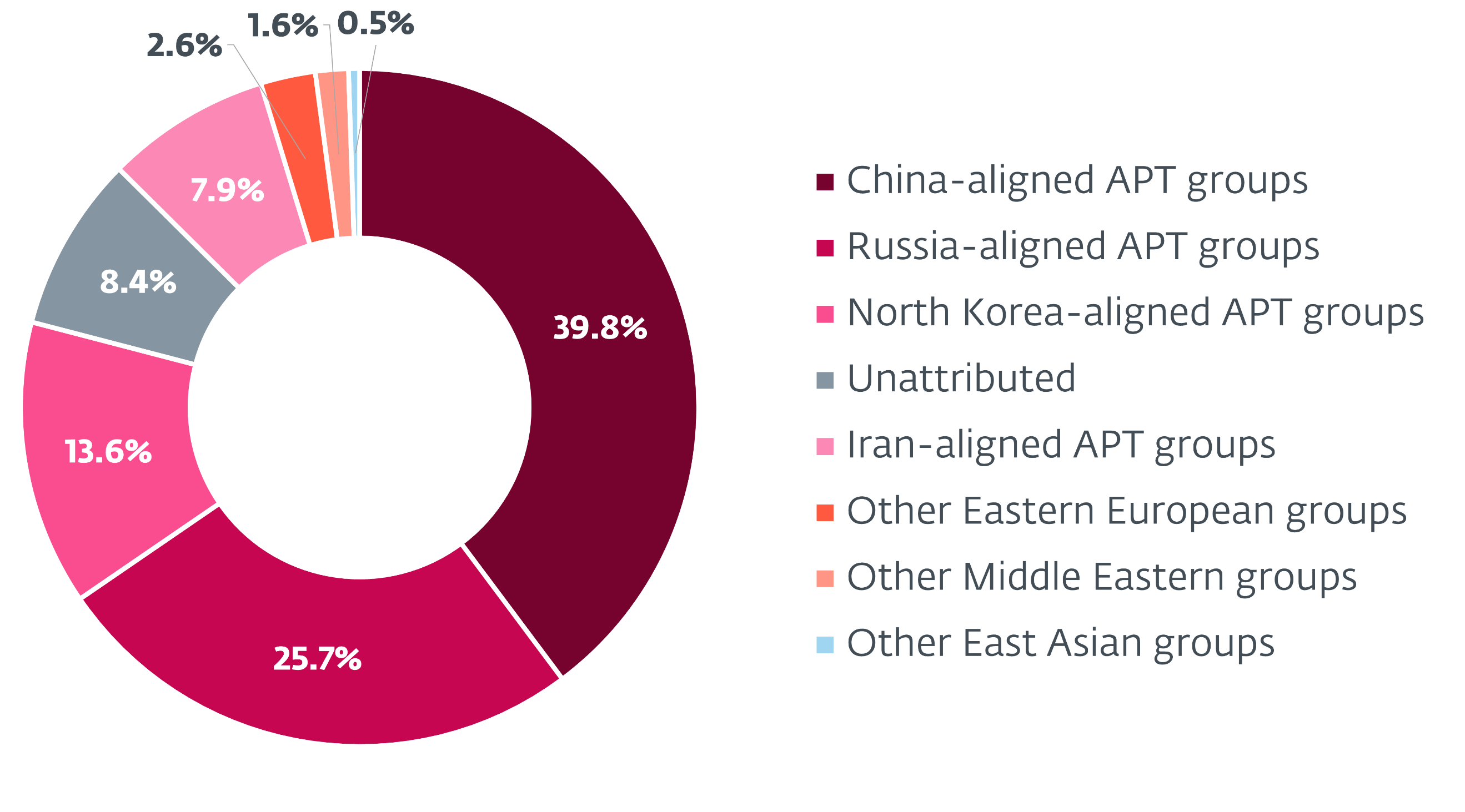

Die mit Russland verbündeten Gruppen konzentrierten sich weiterhin auf die Ukraine und Länder mit strategischen Verbindungen zur Ukraine, weiteten ihre Aktivitäten aber auch auf europäische Einrichtungen aus. Spearphishing ist nach wie vor die wichtigste Methode zur Kompromittierung. RomCom nutzte eine Zero-Day-Schwachstelle in WinRAR aus, um bösartige DLLs zu installieren und eine Reihe von Backdoors einzubauen. Wir haben diese Sicherheitslücke sofort an WinRAR gemeldet, wodurch der Hersteller umgehend einen Patch zur Verfügung stellte. Die Aktivitäten der Gruppe konzentrierten sich hauptsächlich auf den Finanz-, Fertigungs-, Verteidigungs- und Logistiksektor in der EU und Kanada. Gamaredon ist nach wie vor die aktivste APT-Gruppe, die es auf die Ukraine abgesehen hat, wobei die Intensität und Häufigkeit ihrer Aktivitäten deutlich zugenommen hat. Dieser Anstieg der Aktivitäten fiel mit einem seltenen Fall von Zusammenarbeit zwischen mit Russland verbündeten APT-Gruppen zusammen, als Gamaredon gezielt eine der Hintertüren von Turla einsetzte. Das Toolset von Gamaredon, das möglicherweise auch durch die Zusammenarbeit beflügelt wurde, entwickelte sich weiter, z. B. durch die Einbindung neuer File Stealer oder Tunneling-Dienste.

Sandworm konzentrierte sich, ähnlich wie Gamaredon, auf die Ukraine - allerdings mit dem Ziel der Zerstörung und nicht der Cyberspionage. Die Gruppe verwendete Datenlöschprogramme (ZEROLOT, Sting) gegen Regierungsstellen, Unternehmen in der Energie- und Logistikbranche und vor allem gegen den Getreidesektor - wahrscheinlich mit dem Ziel, die ukrainische Wirtschaft zu schwächen. Ein weiterer mit Russland verbündeter Bedrohungsakteur, InedibleOchotense, führte eine Spearphishing-Kampagne durch, die sich als ESET ausgab. Diese Kampagne umfasste E-Mails und Signalnachrichten, die ein trojanisiertes ESET Installationsprogramm enthielten, das zum Download eines legitimen ESET-Produkts zusammen mit der Kalambur-Backdoor führte.

Chinesische Hacker nehmen verstärkt Lateinamerika ins Visier

Während des Beobachtungszeitraums haben mit China verbündete APT-Gruppen die geopolitischen Ziele Pekings weiter vorangetrieben. Wir haben beobachtet, dass Gruppen wie PlushDaemon, SinisterEye, Evasive Panda und TheWizards zunehmend die Technik des "adversary-in-the-middle" sowohl für den Erstzugang als auch für laterale Bewegungen nutzen. Als Reaktion auf das strategische Interesse der Trump-Administration an Lateinamerika und möglicherweise auch unter dem Einfluss des anhaltenden Machtkampfs zwischen den USA und China begab sich FamousSparrow auf eine Tour durch Lateinamerika und nahm mehrere Regierungsstellen in der Region ins Visier. Mustang Panda blieb in Südostasien, den Vereinigten Staaten und Europa sehr aktiv und konzentrierte sich dabei auf die Sektoren Regierung, Maschinenbau und Seeverkehr. Flax Typhoon zielte auf den Gesundheitssektor in Taiwan ab, indem es öffentlich zugängliche Webserver ausnutzte und Webshells einsetzte, um seine Opfer zu kompromittieren. Die Gruppe unterhält häufig ihre SoftEther-VPN-Infrastruktur und hat außerdem begonnen, einen Open-Source-Proxy, BUUT, zu verwenden. In der Zwischenzeit hatte es Speccom auf den Energiesektor in Zentralasien abgesehen, mit dem mutmaßlichen Ziel, mehr Einblick in die von China finanzierten Operationen zu erhalten und Chinas Abhängigkeit von Importen auf dem Seeweg zu verringern. Eine der Hintertüren im Toolset der Gruppe, BLOODALCHEMY, scheint das bevorzugte Werkzeug mehrerer chinesischer Hackergruppen zu sein.

Iran und Norkorea gehen auf die Jagd nach Informationen

Wir beobachteten eine weitere Zunahme der Spearphishing-Aktivitäten der mit dem Iran verbündeten Gruppe MuddyWater. Die Gruppe hat die Technik des internen Versendens von Spearphishing-E-Mails - von kompromittierten Posteingängen innerhalb der Zielorganisation - mit einer bemerkenswert hohen Erfolgsquote übernommen. Andere mit dem Iran verbündete Gruppen blieben aktiv: BladedFeline übernahm eine neue Infrastruktur, während GalaxyGato eine verbesserte C5-Backdoor einsetzte. GalaxyGato führte außerdem eine interessante Wendung in seine Kampagne ein, indem es DLL-Suchaufträge entführte, um Anmeldedaten zu stehlen.

Mit Nordkorea verbündete Bedrohungsakteure hatten es auf den Kryptowährungssektor abgesehen und dehnten ihre Operationen auf Usbekistan aus - ein Land, das bisher nicht in ihrem Fokus stand. In den letzten Monaten haben wir mehrere neue Kampagnen dokumentiert, die von DeceptiveDevelopment, Lazarus, Kimsuky und Konni mit dem Ziel der Spionage, der Förderung der geopolitischen Prioritäten Pjöngjangs und der Generierung von Einnahmen für das Regime durchgeführt wurden. Kimsuky experimentierte mit der ClickFix-Technik, um diplomatische Einrichtungen, südkoreanische Denkfabriken und akademische Einrichtungen ins Visier zu nehmen, während Konni Social Engineering mit einem ungewöhnlichen Fokus auf macOS-Systeme einsetzte.

Newcomer setzen auf KI

Zu den bemerkenswerten Aktivitäten weniger bekannter Gruppen gehörte FrostyNeighbor, der eine XSS-Schwachstelle in Roundcube ausnutzte. Hiermit griff die Gruppe polnische und litauische Unternehmen mit Spearphishing-E-Mails an, die sich als polnische Unternehmen ausgaben. Die E-Mails enthielten eine auffällige Verwendung und Kombination von Aufzählungspunkten und Emojis, eine Struktur, die an KI-generierte Inhalte erinnert. Wir vermuten deshalb, dass KI bei der Kampagne zum Einsatz kam. Zu den übermittelten Nutzdaten gehörten ein Programm zum Stehlen von Anmeldeinformationen sowie eins zum Diebstahl von E-Mail-Nachrichten. Wir identifizierten im Irak auch eine bisher unbekannte Android-Spyware-Familie, die wir Wibag nannten. Wibag gibt sich als YouTube-App aus und zielt auf Messaging-Plattformen wie Telegram und WhatsApp sowie auf Instagram, Facebook und Snapchat ab. Zu seinen Fähigkeiten gehören Keylogging und die Exfiltration von SMS-Nachrichten, Anrufprotokollen, Standortdaten, Kontakten, Bildschirmaufzeichnungen sowie Aufzeichnungen von WhatsApp-Anrufen und normalen Telefonaten. Interessanterweise zeigt die Anmeldeseite für das Admin-Panel der Spyware das Logo des Iraqi National Security Service.

Die im ESET APT Activity Report Q2 2025-Q3 2025 beschriebenen bösartigen Aktivitäten werden von ESET-Produkten erkannt. Die geteilten Informationen basieren größtenteils auf proprietären ESET Telemetriedaten und wurden von ESET Forschern verifiziert.

Die ESET APT-Aktivitätsberichte enthalten nur einen Bruchteil der Cybersecurity-Intelligence-Daten, die in den ESET Threat Intelligence APT Reports bereitgestellt werden. Weitere Informationen finden Sie auf der ESET Threat Intelligence-Website.