Assim como a vida e o misterioso fim do Faraó Tutankhamon, também conhecido como Rei Tut, o cenário de ameaças na América Latina permanece envolto em mistérios. Isso se deve principalmente à limitada atenção global dada às campanhas maliciosas em evolução dentro da região. Embora eventos notáveis, como ataques a caixas eletrônicos, os trojans bancários originados no Brasil e as operações de ciberespionagem do Machete, tenham recebido cobertura da imprensa, estamos cientes de que há muito mais nessa história.

De maneira semelhante às escavações arqueológicas na tumba do Rei Tut que lançaram luz sobre a vida no antigo Egito, embarcamos em uma jornada para explorar ameaças cibernéticas menos divulgadas que afetam os países da América Latina. Nossa iniciativa, chamada Operação Rei Tut (O universo das ameaças), buscou explorar esse cenário significativo de ameaças. Em 5 de outubro, apresentamos os resultados de nossa análise comparativa na conferência Virus Bulletin 2023: o artigo completo da conferência pode ser lido aqui.

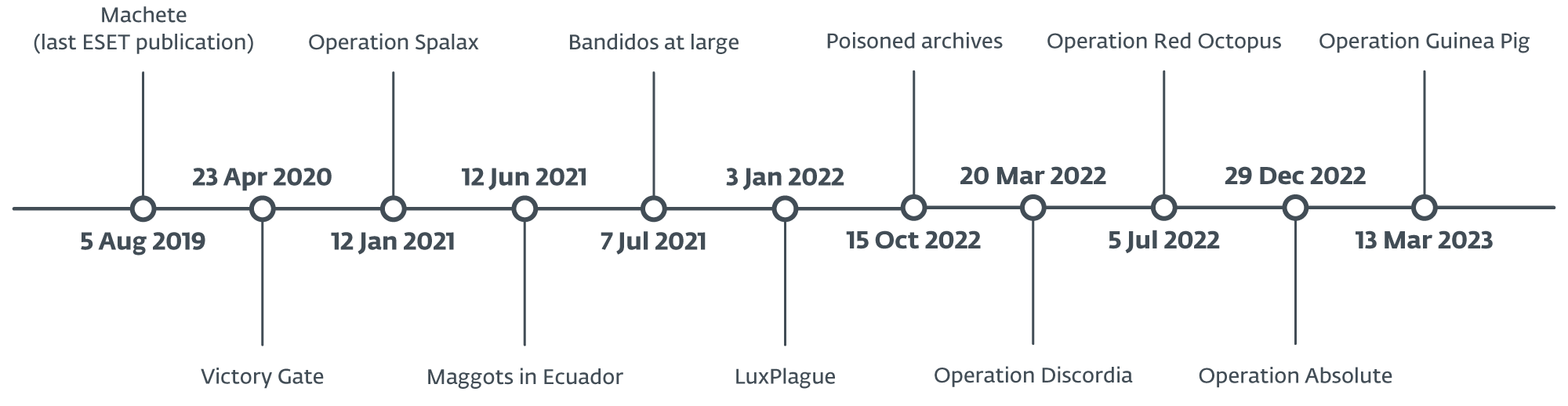

Na análise, optamos por revisitar várias campanhas publicamente documentadas que visavam a América Latina entre 2019 e 2023, conforme pode ser visto na linha do tempo abaixo. Todas essas atividades cibercriminosas são detectadas exclusivamente na América Latina e não estão associadas a crimeware global. Como cada uma dessas operações possui características únicas e não parece estar vinculada a nenhum ator de ameaças conhecido, é altamente provável que vários atores estejam envolvidos.

Nossa pesquisa revelou uma mudança significativa de crimeware simplista e oportunista para ameaças mais complexas. Notavelmente, observamos uma transição no foco do alvo, passando do público em geral para usuários de alto perfil, incluindo empresas e órgãos governamentais. Esses cibercriminosos continuamente atualizam suas ferramentas, introduzindo diferentes técnicas de evasão para aumentar o sucesso de suas campanhas. Além disso, eles expandiram seus negócios de crimeware além da América Latina, seguindo o padrão observado nos trojans bancários originados no Brasil.

Nossa comparação também mostra que a maioria das campanhas maliciosas vistas na região são direcionadas a usuários corporativos, incluindo setores governamentais, usando principalmente e-mails de spearphishing para alcançar potenciais vítimas, muitas vezes se passando por organizações reconhecidas em países específicos da região, especialmente órgãos governamentais ou fiscais.

A precisão e especificidade observadas nesses ataques indicam um alto nível de direcionamento, sugerindo que os cibercriminosos possuem conhecimento detalhado sobre suas vítimas pretendidas. Nessas campanhas, os atacantes utilizam componentes maliciosos como downloaders e droppers, geralmente criados em PowerShell e VBS.

Em relação às ferramentas usadas nessas operações maliciosas na América Latina, nossas observações indicam uma preferência por RATs, particularmente das famílias njRAT e AsyncRAT. Além disso, em campanhas direcionadas principalmente a órgãos governamentais, identificamos o uso de outras famílias de malware, como Bandook e Remcos, embora em menor escala.

Com base nas conclusões de nossa comparação, acreditamos que há mais de um grupo por trás da proliferação desses tipos de campanhas e que esses grupos estão buscando ativamente diferentes técnicas e maneiras para que suas campanhas sejam o mais bem-sucedidas possível. Além disso, suspeitamos que as disparidades socioeconômicas prevalentes na América Latina possam influenciar o modus operandi dos atacantes nesta região, embora esse aspecto em particular esteja além do escopo de nossa pesquisa. O artigo completo da conferência VB2023 sobre a Operação Rei Tut está disponível aqui.

Os indicadores de comprometimento (IoCs) estão disponíveis em nosso repositório no GitHub.