En julio de 2018 descubrimos que el backdoor Plead fue firmado digitalmente por un certificado de firma de código asociado a D-Link Corporation. Recientemente detectamos nueva actividad relacionada con el mismo malware y una posible conexión a un software legítimo desarrollado por ASUS Cloud Corporation.

El malware Plead es un backdoor que, de acuerdo a Trend Micro, es utilizado en ataques dirigidos por BlackTech, un grupo que está enfocado principalmente en tareas de espionaje en Asia.

La nueva actividad descrita en este artículo fue detectada por ESET en Taiwán, donde el malware Plead siempre ha sido mayormente desplegado.

¿Qué pasó?

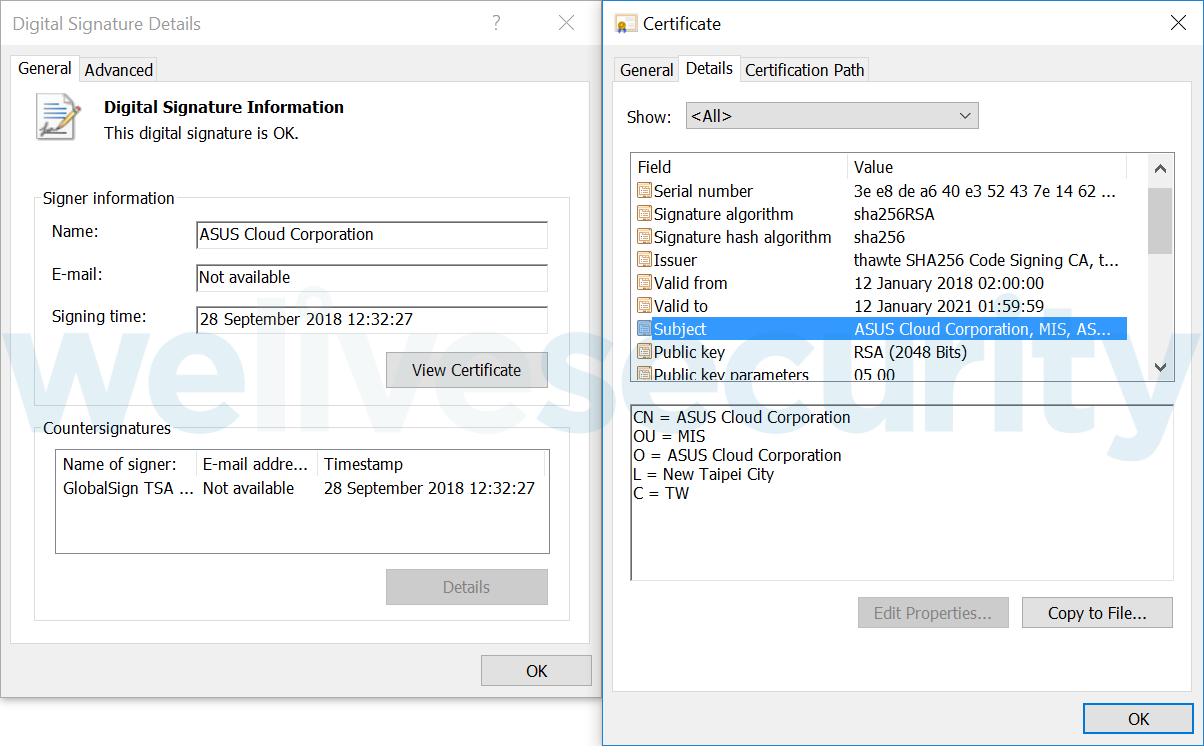

A finales de abril de 2019, investigadores de ESET observaron en su sistema de telemetría múltiples intentos de desplegar el malware Plead pero de una manera poco usual, ya que el backdoor era creado y ejecutado por un proceso legítimo nombrado AsusWSPanel.exe. Este proceso pertenece al cliente de Windows para un servicio de almacenamiento en la nube denominado ASUS WebStorage. Como se puede ver en la Figura 1, el archivo ejecutable es firmado digitalmente por ASUS Cloud Corporation.

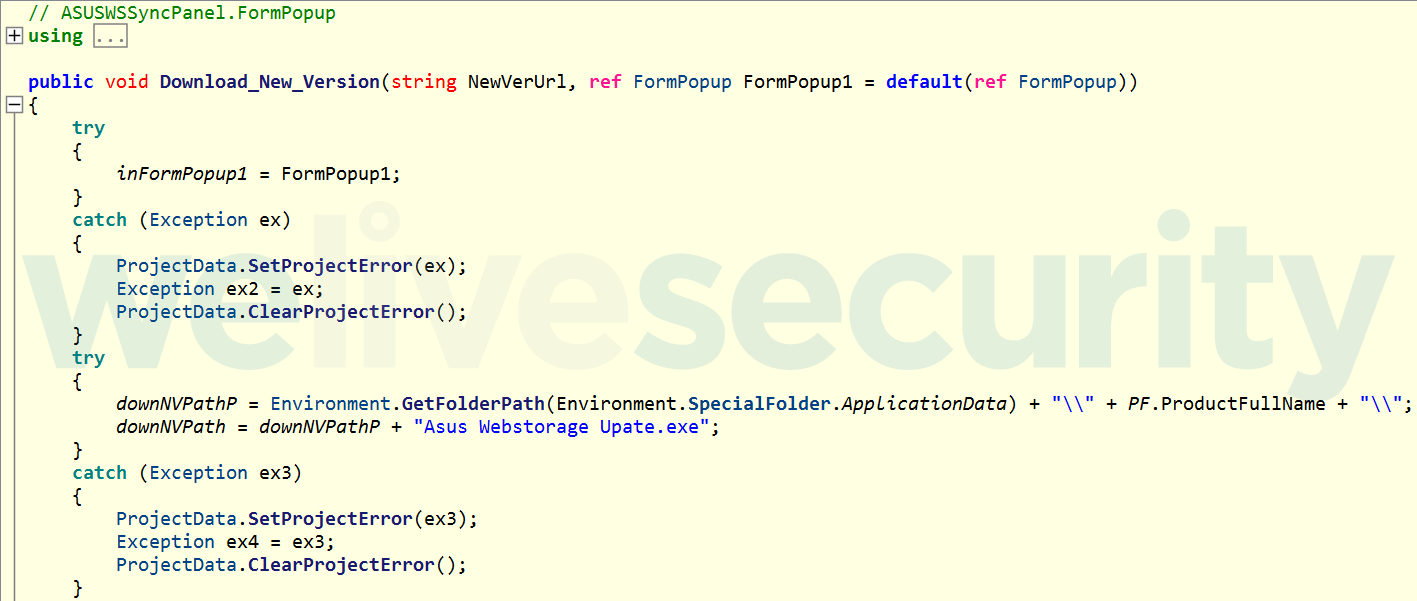

Todas las muestras de Plead presentan el siguiente nombre de archive Asus Webstorage Upate.exe [sic]. Nuestra investigación confirmó que el módulo AsusWSPanel.exe de ASUS WebStorage puede crear archivos con tal nombre de archivo durante el proceso de actualización del software, como se puede ver en la Figura 2.

Existen varias explicaciones posibles para intentar comprender por qué un software legítimo podría crear y ejecutar el malware Plead.

Escenario 1 – Ataques de cadena de suministro

Una cadena de suministro ofrece a los atacantes ilimitadas oportunidades para comprometer de forma silenciosa un largo número de blancos al mismo tiempo: esa es la razón por la que el número de ataques de cadena de suministro está incrementando. En los últimos años, investigadores de ESET analizaron casos como los de M.E.Doc, Elmedia Player, VestaCP, Statcounter, y la Industria de videojuegos.

Para los investigadores de malware, no siempre es sencillo detector y confirmar un ataque de cadena de suministro específico, ya que muchas veces no hay suficientes elementos que sirvan como evidencia para probar el ataque.

Cuando pensamos acerca de la posibilidad de un ataque de cadena de suministro a ASUS WebStorage, debemos tener en cuenta los siguientes puntos:

- Binarios legítimos de ASUS WebStorage fueron enviados a través del mismo mecanismo de actualización

- Actualmente, no tenemos conocimiento de que los servidores de ASUS WebStorage sean utilizados como servidores C&C o que hayan servido binarios maliciosos

- Atacantes utilizaron malware que opera de manera independiente en lugar de incorporar una funcionalidad maliciosa dentro de un software legítimo

Por lo tanto, consideramos menos probable la hipótesis de un posible ataque de cadena de suministro; aunque la realidad indica que tampoco podemos descartarlo por completo.

Escenario 2 – Ataque de Man in the Middle

El software ASUS WebStorage es vulnerable a un Ataque de Man in the Middle (MitM), que traducido al español, significa ataque de hombre en el medio o ataque de intermediario. Es decir que, la actualización del software es solicitada y transferida utilizando HTTP. Una vez que una actualización es descargada y está pronta para ser ejecutada, el software no valida su autenticidad antes de ejecutarla. Por lo tanto, si el proceso de actualización es interceptado por atacantes, éstos serán capaces de impulsar una actualización maliciosa.

Los investigadores de ESET están familiarizados con casos en los que el malware fue introducido mediante un ataque de Man in the Middle a nivel ISP, como fueron, por ejemplo, los casos de FinFisher, StrongPity2, y el de Turla mosquito.

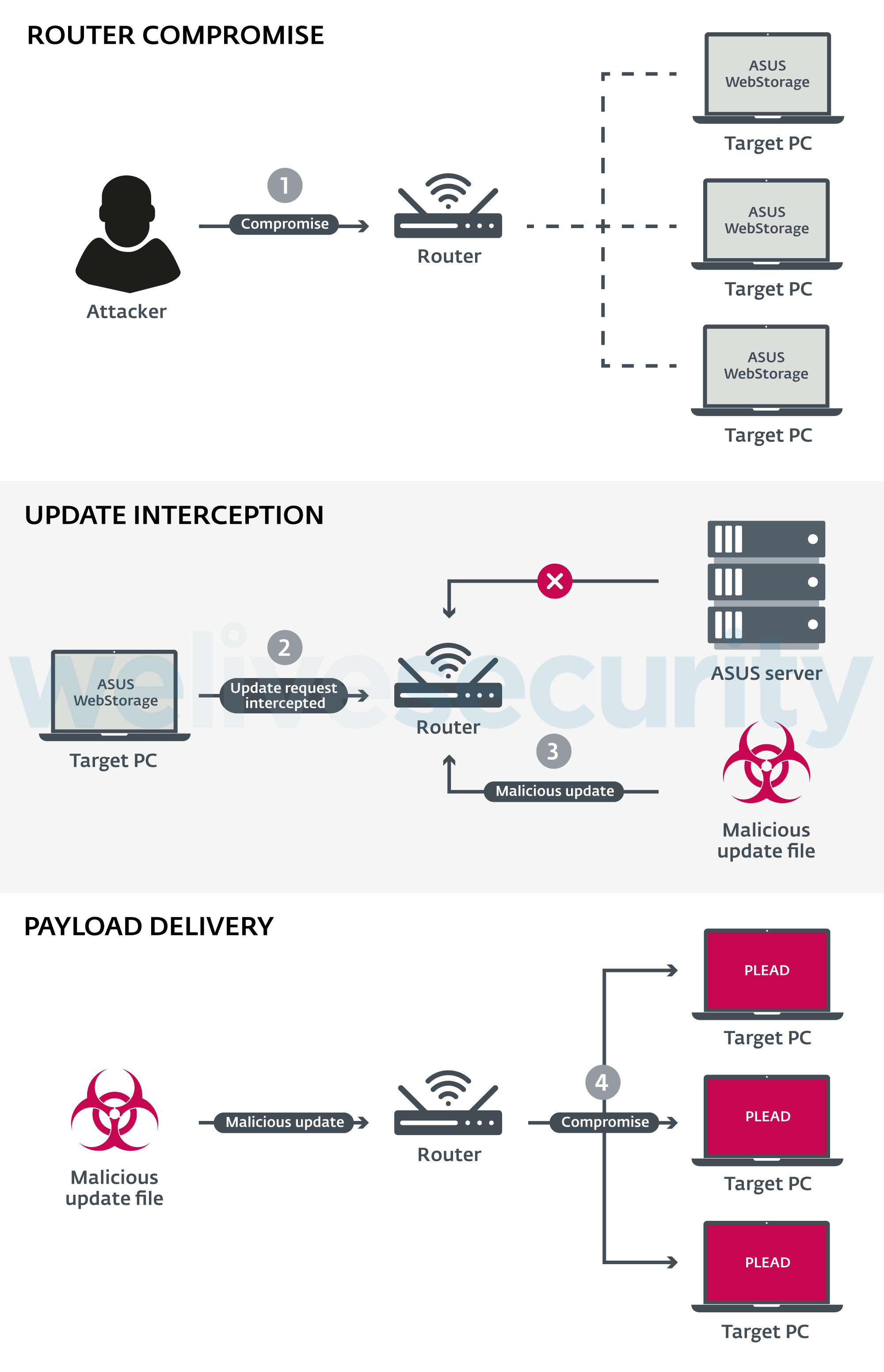

Según una investigación de Trend Micro, los atacantes detrás del malware Plead están comprometiendo routers vulnerables e incluso están utilizándolos como servidores C&C para el malware.

Nuestra investigación reveló que la mayoría de las organizaciones afectadas tienen routers elaborados por el mismo fabricante. Además, los paneles de administración de estos routers son accesibles desde Internet. Por lo tanto, creemos que un ataque de Man in the Middle a nivel de router es el escenario que se presenta como el más probable.

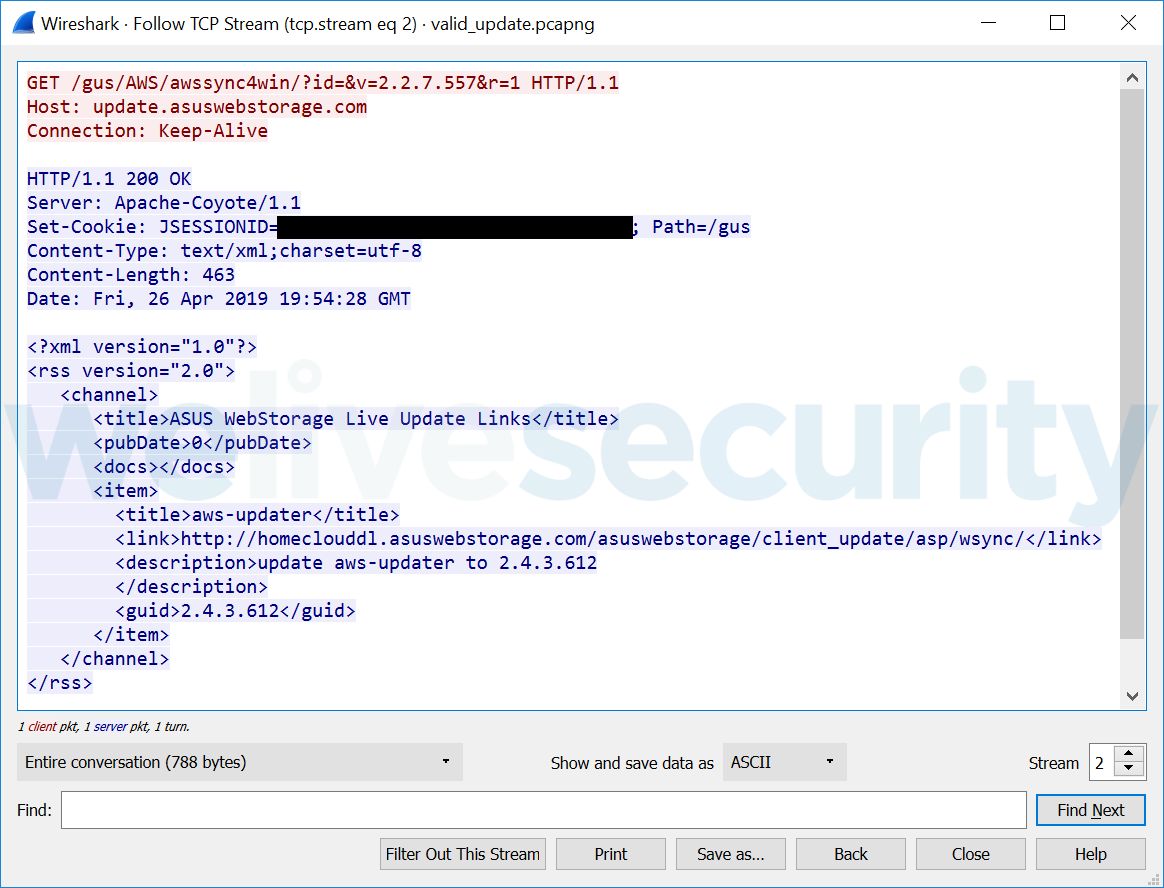

Como se mencionó anteriormente, el software ASUS WebStorage solicita una actualización utilizando HTTP. Específicamente, envía una solicitud al servidor update.asuswebstorage.com, el cual envía una respuesta en formato XML. Los elementos más importantes en la respuesta en XML son el guid y el link. El elemento guid contiene la versión actual disponible, mientras que el elemento link contiene la URL de descarga utilizada por la actualización. El proceso de actualización es simple: el software chequea si la versión instalada es anterior a la versión más reciente. En caso de que así sea, entonces solicita un binario utilizando la URL provista, como se puede ver en la Figura 3.

Figura 3. Una comunicación legítima durante una revisión de actualización del software ASUS WebStorage

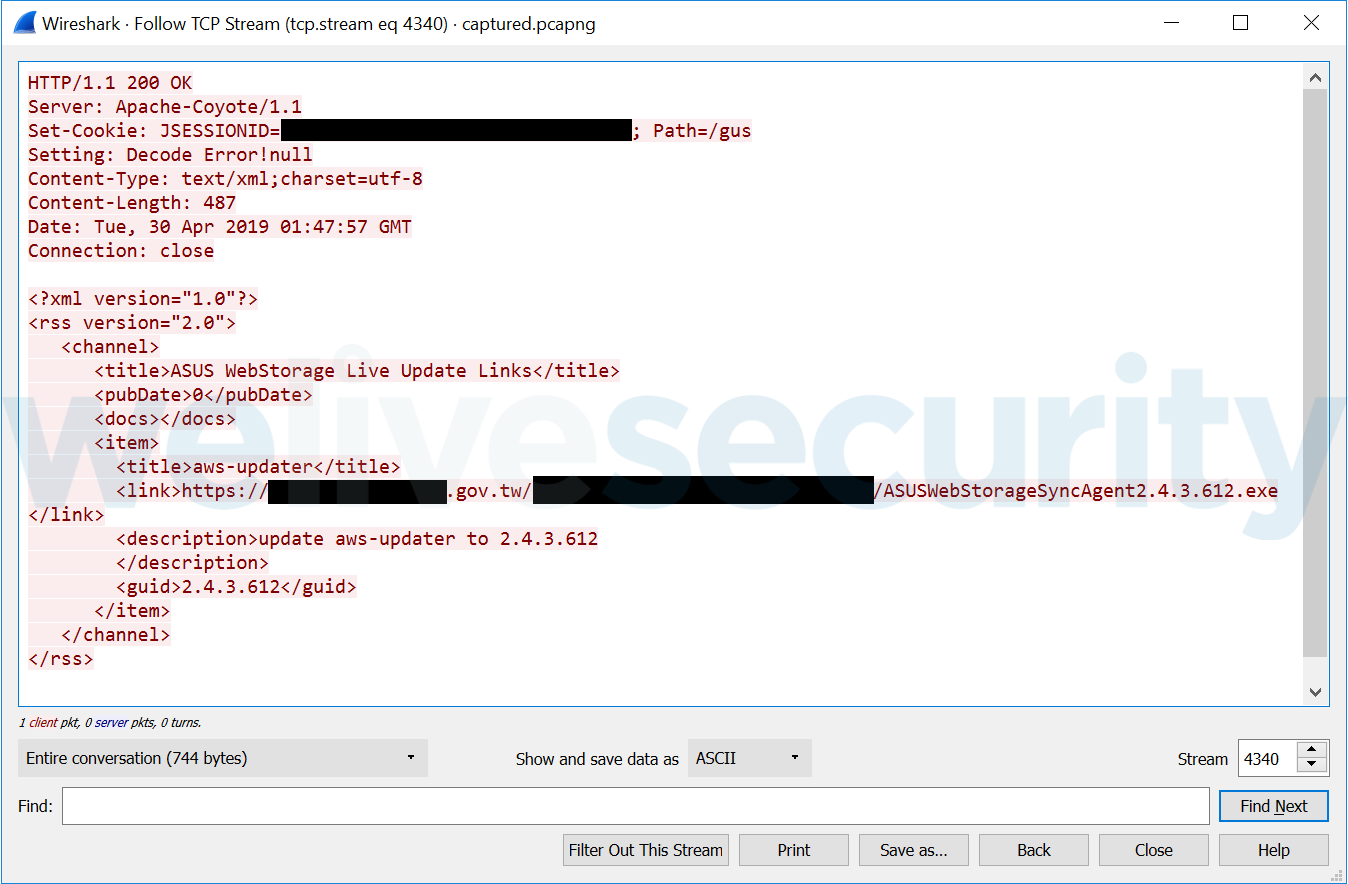

Por lo tanto, atacantes pueden activar la actualización mediante el reemplazo de estos dos elementos utilizando sus propios datos. Este es precisamente el escenario que actualmente hemos observado de manera activa. Como se puede observar en la Figura 4, los atacantes insertaron una nueva URL, la cual apunta hacia un archivo malicioso en un dominio gov.tw comprometido.

Figura 4. Una comunicación capturada durante una actualización maliciosa del software ASUS WebStorage

La ilustración en la Figura 5 demuestra cuál es el escenario más probable utilizado para insertar payloads maliciosos en blancos específicos a través de routers comprometidos.

Backdoor Plead

La muestra de Plead desplegada es un downloader de primera fase. Una vez ejecutado, descarga desde el servidor el archivo fav.ico, cuyo nombre imita el del servidor oficial de ASUS WebStorage: update.asuswebstorage.com.ssmailer[.]com

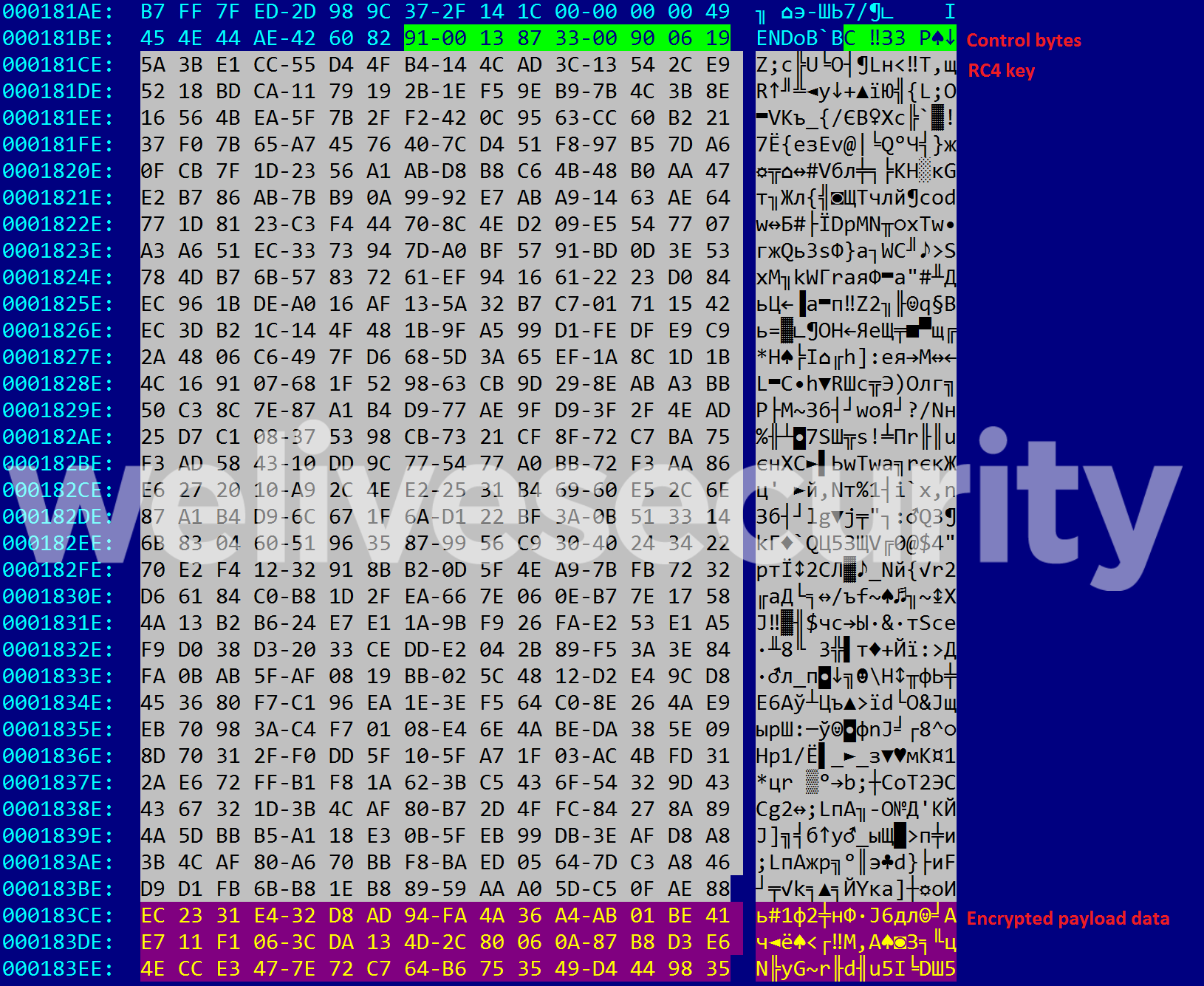

El archivo descargado contiene una imagen en formato PNG además de datos utilizados por el malware, los cuales están ubicados justo detrás de los datos PNG. La Figura 6 representa la secuencia de bytes específica que el malware busca, y luego utiliza los siguientes 512 bytes como llave de cifrado RC4 con el fin de descifrar el resto de los datos.

Los datos descifrados contienen un binario PE para Windows, el cual puede ser droppeado y ejecutado utilizando uno de los nombres de archivo y rutas absolutos:

- %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\slui.exe

- %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\ctfmon.exe

- %TEMP%\DEV[4_random_chars].TMP

Al escribirse a sí mismo en la carpeta de inicio Start Menu, el malware logra persistencia –será cargado cada vez que el usuario se registre en el sistema.

El ejecutable droppeado es un loader de segunda fase cuyo propósito es descifrar el shellcode de su recurso PE y ejecutarlo en memoria. Este shellcode carga un DLL de tercera fase cuyo propósito es obtener un módulo adicional de un servidor C&C y ejecutarlo. El DLL de tercera fase y el módulo descargado son analizados profundamente por JPCERT y publicados en su blog post (referido allí como “TSCookie”).

Conclusión

Los atacantes están constantemente buscando nuevas formas de desplegar su malware de una manera silenciosa. Hemos observado que cadena de suministro y ataques de Man in the Middle están siendo utilizados cada vez con más frecuencia por varios atacantes en distintas partes del mundo.

Esta es la razón por la que es muy importante que los desarrolladores de software no solo monitoreen a fondo sus propios entornos en busca de posibles intrusiones, sino que también es importante implementar mecanismos de actualización adecuados en sus productos que sean resistentes a ataques de Man in the Middle.

Previo a esta publicación, los investigadores de ESET notificaron a ASUS Cloud Corporation.

Por cualquier consulta o para enviar una muestra relacionada con este tema, por favor contáctenos a través de la siguiente dirección de correo: threatintel@eset.com.

Indicadores de Compromiso (IoCs)

| ESET detection names |

|---|

| Win32/Plead.AP trojan |

| Win32/Plead.AC trojan |

| Plead samples (SHA-1) |

|---|

| 77F785613AAA41E4BF5D8702D8DFBD315E784F3E |

| 322719458BC5DFFEC99C9EF96B2E84397285CD73 |

| F597B3130E26F184028B1BA6B624CF2E2DECAA67 |

| C&C servers |

|---|

| update.asuswebstorage.com.ssmailer[.]com |

| www.google.com.dns-report[.]com |

Técnicas de MITRE ATT&CK

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1203 | Exploitation for Client Execution | BlackTech group exploits a vulnerable update mechanism in ASUS WebStorage software in order to deploy Plead malware in some networks. |

| Persistence | T1060 | Registry Run Keys / Startup Folder | Plead malware might drop a second stage loader in the Start Menu's startup folder. |

| Defense Evasion | T1116 | Code Signing | Some Plead malware samples are signed with stolen certificates. |

| T1027 | Obfuscated Files or Information | Plead malware encrypts its payloads with the RC4 algorithm. | |

| Credential Access | T1081 | Credentials in Files | BlackTech can deploy a module that steals credentials from the victim's browser and email clients. |

| Discovery | T1083 | File and Directory Discovery | Plead malware allows attackers to obtain a list of files. |

| T1057 | Process Discovery | Plead malware allows attackers to obtain a list of running processes on a system. | |

| Command And Control | T1105 | Remote File Copy | Plead malware allows attackers to upload and download files from its C&C. |

| T1071 | Standard Application Layer Protocol | Plead malware uses HTTP for communication with its C&C. | |

| Exfiltration | T1041 | Exfiltration Over Command and Control Channel | Data exfiltration is done using the already opened channel with the C&C server. |