Hace poco más de un año analizábamos una variante de ransomware o “Virus de la Policía” que utilizaba un desagradable método. Con la intención de que los usuarios infectados pagaran por el rescate de su máquina eran amenazados con denuncias por supuesta tenencia de contenido pornográfico ilegal. La lógica del engaño era determinante: o aceptaban el chantaje o se enfrentaban a duras penas de cárcel.

Descargando aplicaciones maliciosas

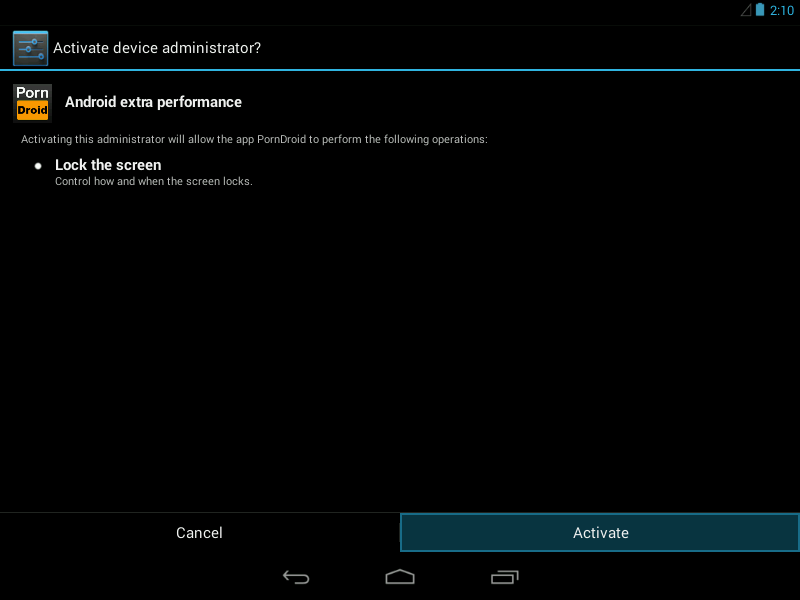

Gracias a la gran labor realizada por el investigador Kafeine, podemos ver que en esta ocasión los delincuentes han utilizado una aplicación con el sugerente nombre de “Porn Droid” (aunque seguramente haya más aplicaciones de diferente temática para conseguir más víctimas) que al ser instalada pide permisos para convertirse en administrador del sistema y bloquear la pantalla del dispositivo:

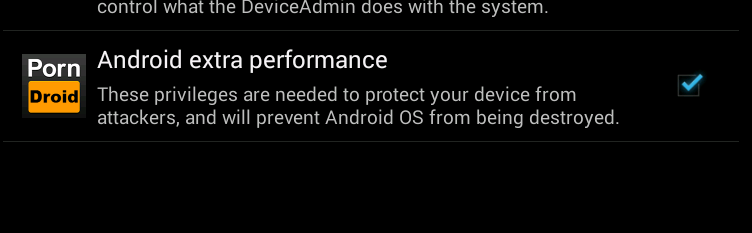

Resulta especialmente curioso que esta aplicación maliciosa intente justificar esta petición de permisos especiales para "proteger" el dispositivo de atacantes maliciosos o prevenir que el sistema Android sea destruido, tal y como se ve en la imagen a continuación:

Utilización de contenido ilegal para presionar al usuario

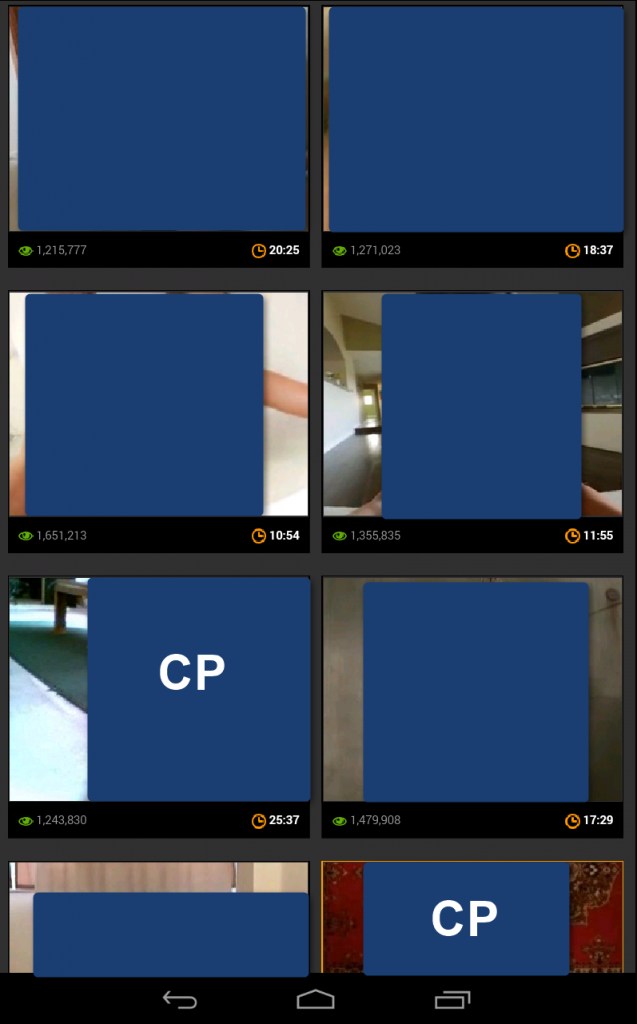

Si un usuario se ve infectado por este ransomware, se abrirá una página web en el navegador mostrando imágenes de pornografía infantil. Tal y como destaca el investigador mencionado, todas las imágenes están enlazadas a videos que se encuentran alojados en los servidores utilizados por estos delincuentes:

Bloqueo del dispositivo e instrucciones de pago

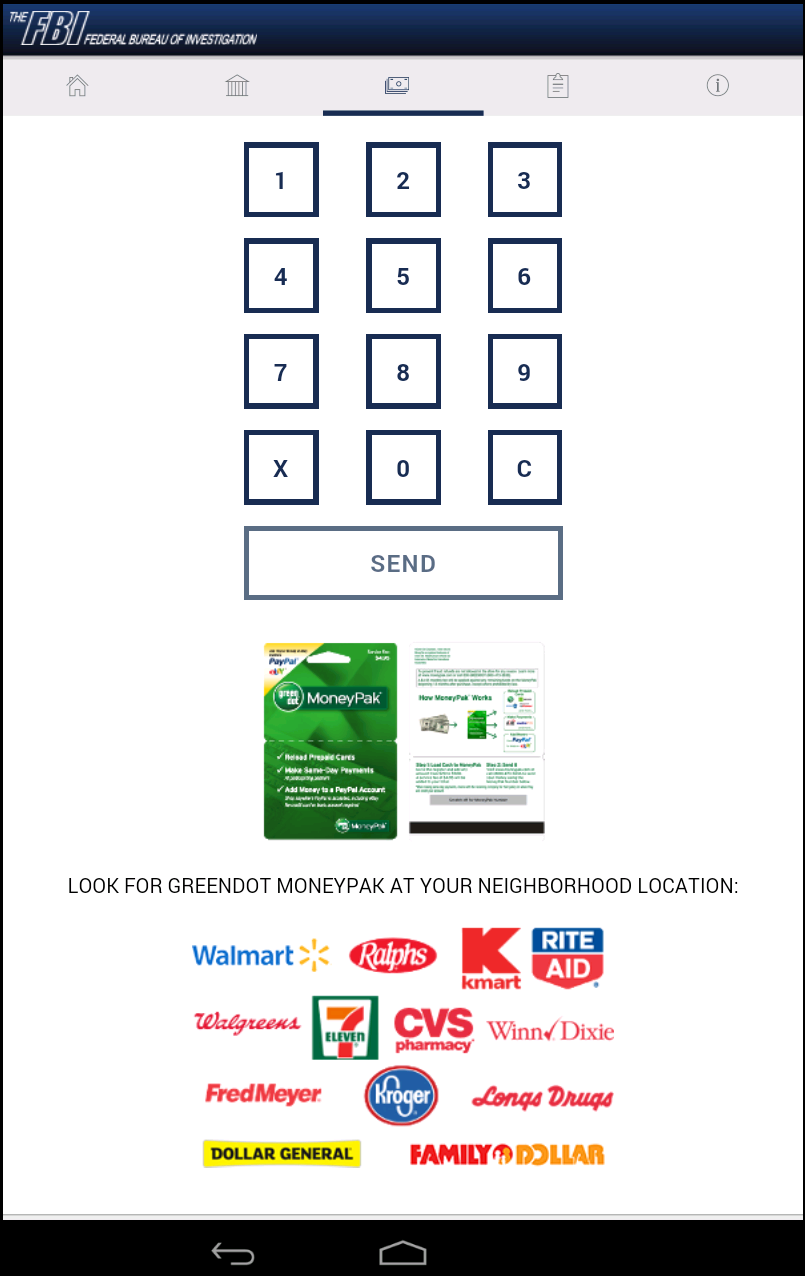

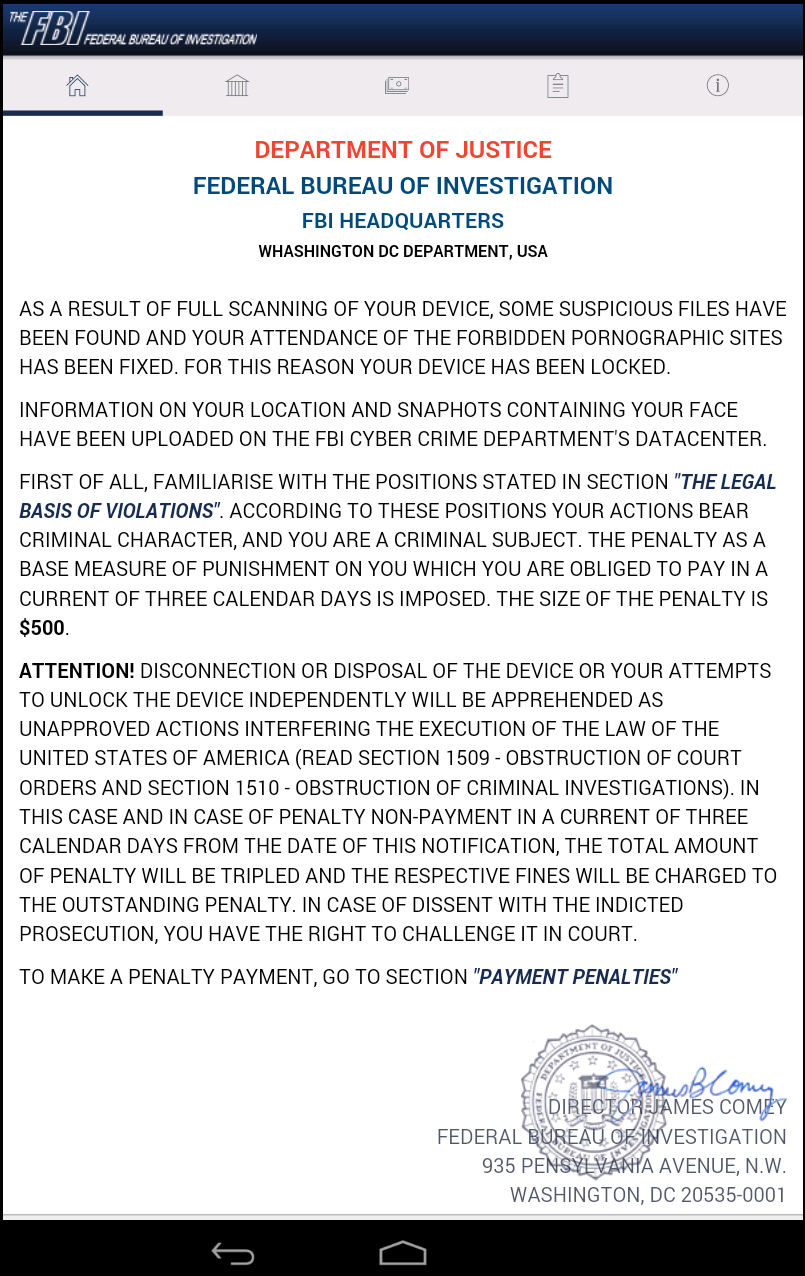

Tras mostrar estas imágenes desagradables, el usuario observará impotente cómo se le bloquea su dispositivo y se muestra un mensaje que simula provenir del FBI -tal como hacía Simplocker:

Por supuesto que se trata de un mensaje falso suplantando la identidad de esta conocida agencia de seguridad, pero los delincuentes confían en que, tras haber visto las desagradables imágenes, los usuarios infectados crean que están cometiendo un delito y cedan a las peticiones de pago de una multa. Este pago es más elevado que en ocasiones anteriores y pasa de los típicos 100 dólares o 100€ a 500 dólares, indicándole a la víctima las instrucciones sobre dónde adquirir una tarjeta prepagada con esa cantidad e introducir el código para que ese dinero sea enviado a los delincuentes:

Otras funcionalidades

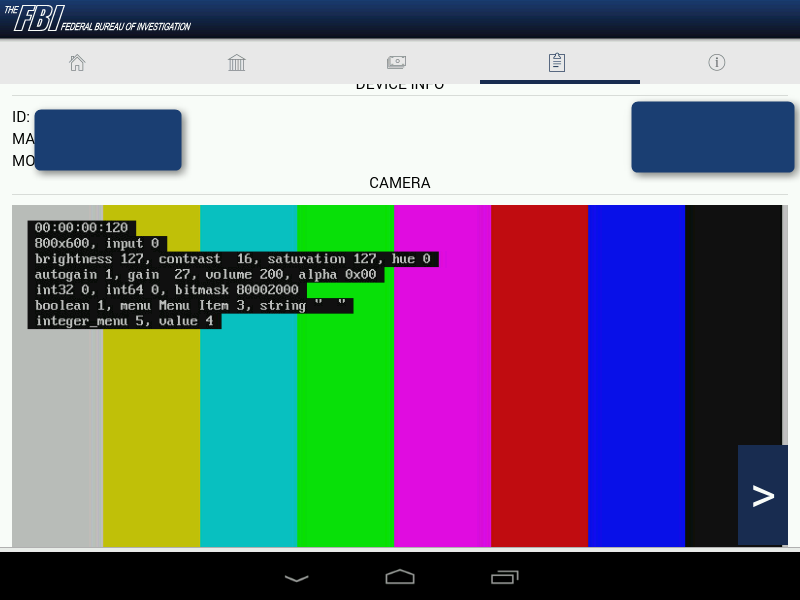

Con respecto a otras variantes de ransomware que hemos analizado hasta ahora en dispositivos Android, esta vuelve a utilizar la cámara frontal del dispositivo (si se encuentra presente) para grabar a la víctima y así hacerle creer que está siendo vigilado por las fuerzas de seguridad:

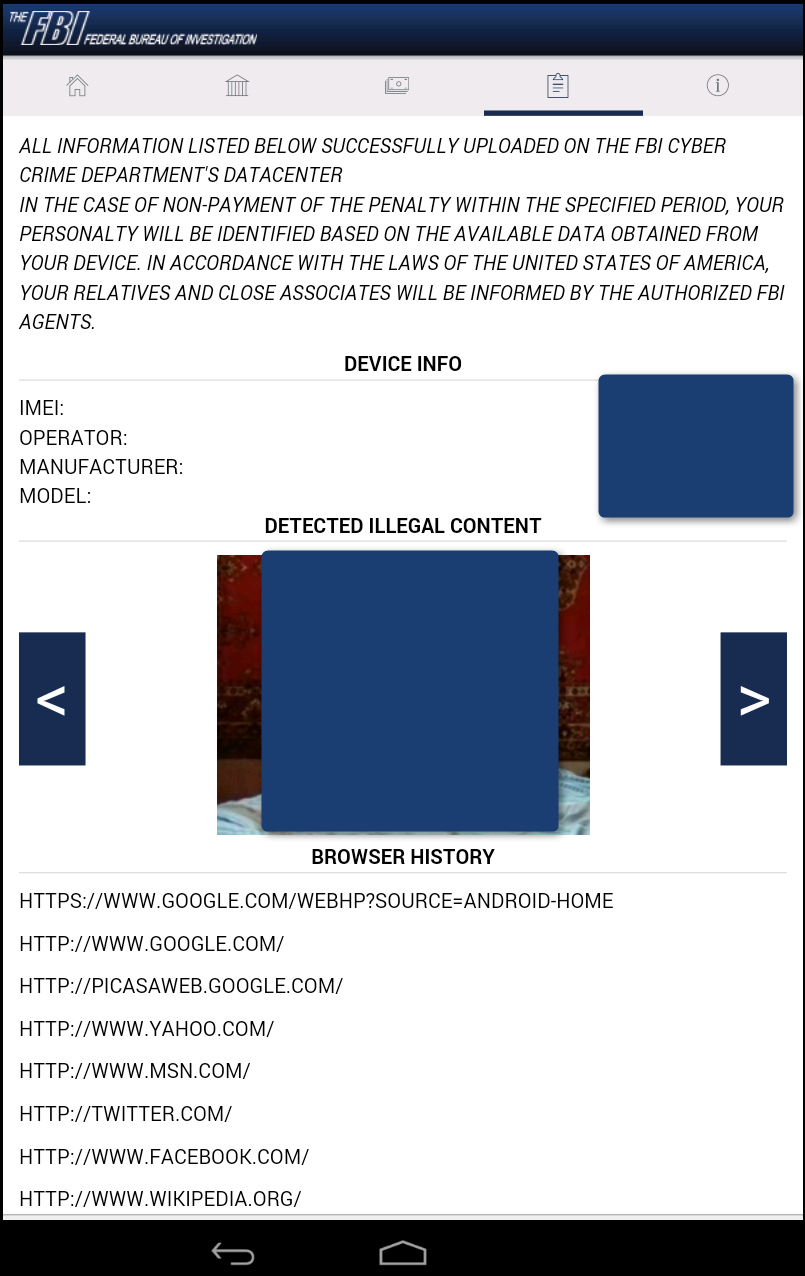

Además, como función adicional, esta variante incorpora un historial de navegación de la víctima junto a una de las imágenes de pornografía infantil, para hacerle creer que ha estado navegando por sitios webs con contenido ilegal, aunque estos sean perfectamente legales y reconocibles a simple vista.

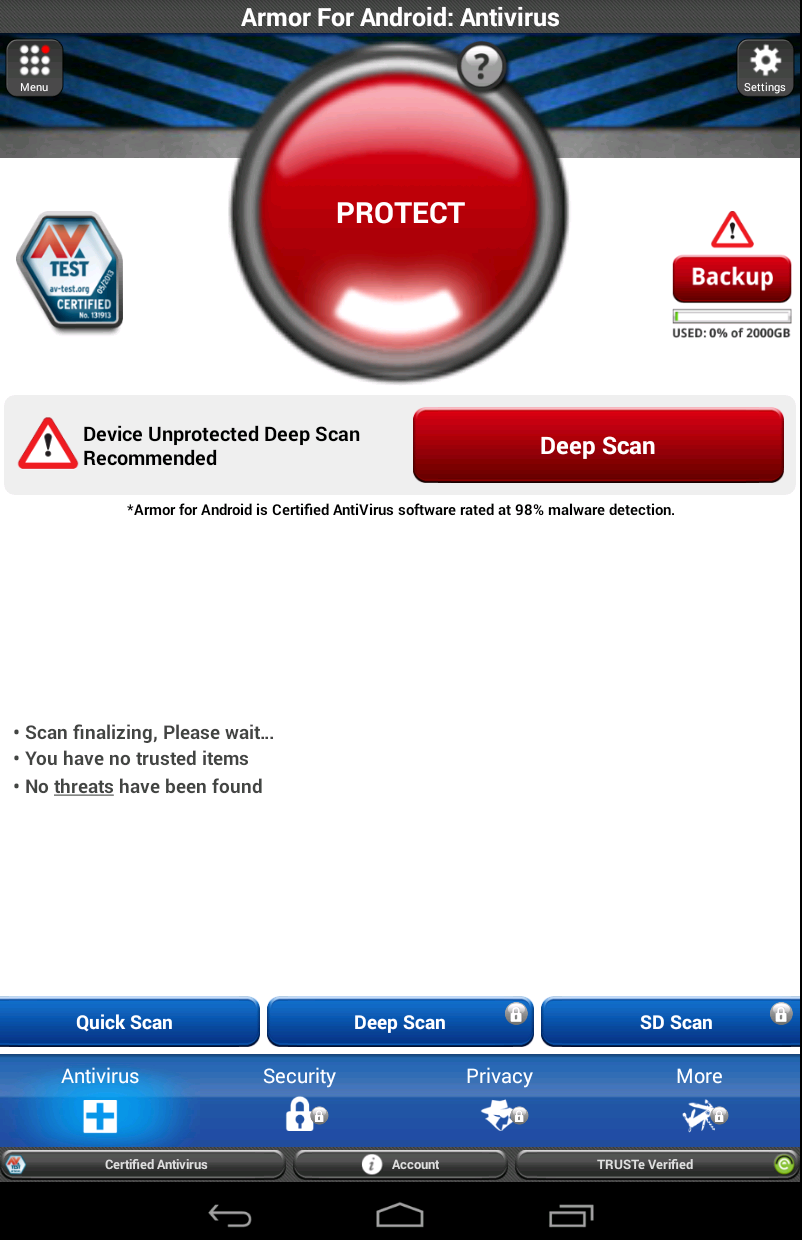

¿Y qué pasa si el usuario que se infecta no se encuentra en los Estados Unidos? En ese caso, el ransomware detecta su ubicación, muestra la web con las imágenes desagradables pero no bloquea el dispositivo. En su lugar, muestra una imagen de un falso antivirus para Android como el que vemos a continuación:

Conclusión

Como hemos venido diciendo en los últimos posts, donde hemos analizado esta amenaza para Android, el ritmo al que está evolucionando es bastante más rápido que su homónimo para sistemas de escritorio; algo lógico si tenemos en cuenta que los delincuentes ya cuentan con una experiencia previa. A pesar de que esta nueva variante está orientada a usuarios de Estados Unidos, es bastante probable que veamos versiones adaptadas a otros países relativamente pronto.

Aparte de condenar la deleznable utilización de imágenes de pornografía infantil, remarcamos que los usuarios deben ser precavidos a la hora de bajar aplicaciones, revisar los permisos que solicitan y sospechar si piden permisos especiales como convertirse en administrador del dispositivo. Estas medidas, junto a una solución de seguridad actualizada, pueden evitar tener que pasar por el mal trago de ver estas imágenes y tener que rescatar un dispositivo de las garras de los delincuentes.