Recientemente ESET ha analizado un troyano conocido como Android/Simplocker que escanea la tarjeta SD de un dispositivo con Android en busca de ciertos tipos de archivos, los cifra, y exige el pago de un rescate para descifrarlos. Constituye el primer malware de la familia Filecoder destinado al sistema operativo de Google.

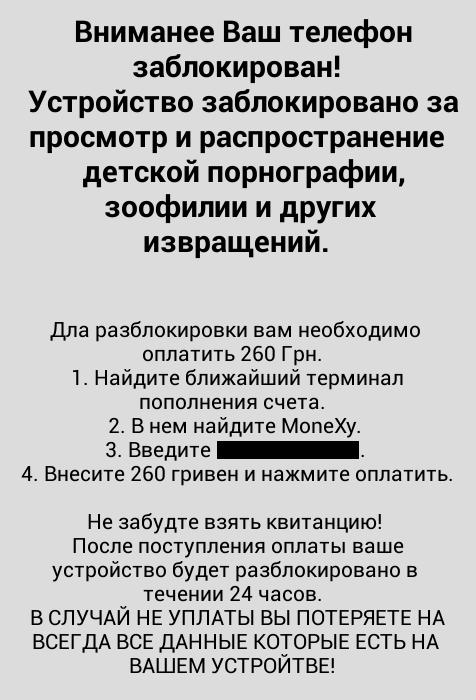

El siguiente mensaje es el que se muestra en pantalla una vez que Simplocker infectó al dispositivo:

Como podemos observar, el mensaje está escrito en ruso y el pago es exigido en grivnas ucranianas (o hryvnias), por lo que podemos asumir que la amenaza está dirigida a usuarios de esa región. Esto no nos sorprende, ya que los primeros troyanos SMS (incluido Android/Fakeplayer) allá por 2010 también se originaban en Rusia y Ucrania.

El mensaje se puede traducir a algo así:

CUIDADO su teléfono está bloqueado!

El dispositivo fue bloqueado por ver y distribuir pornografía infantil, zoofilia y otras perversiones.

Para desbloquear necesita pagar 260 UAH.

- Localice el punto de pago más cercano

- Elija MoneXy

- Ingrese {REDACTED}.

- Haga un depósito por 260 hryvnias, y presione pagar

No se olvide de tomar un comprobante!

Luego del pago el dispositivo se desbloqueará en el transcurso de 24 horas.

En caso de no PAGAR PERDERÁ TODOS LOS DATOS en el dispositivo!

El malware ordena a la víctima que pague utilizando MoneXy por obvias razones: no es tan fácil de rastrear como una tarjeta de crédito. El monto pedido equivale a alrededor de 20 dólares.

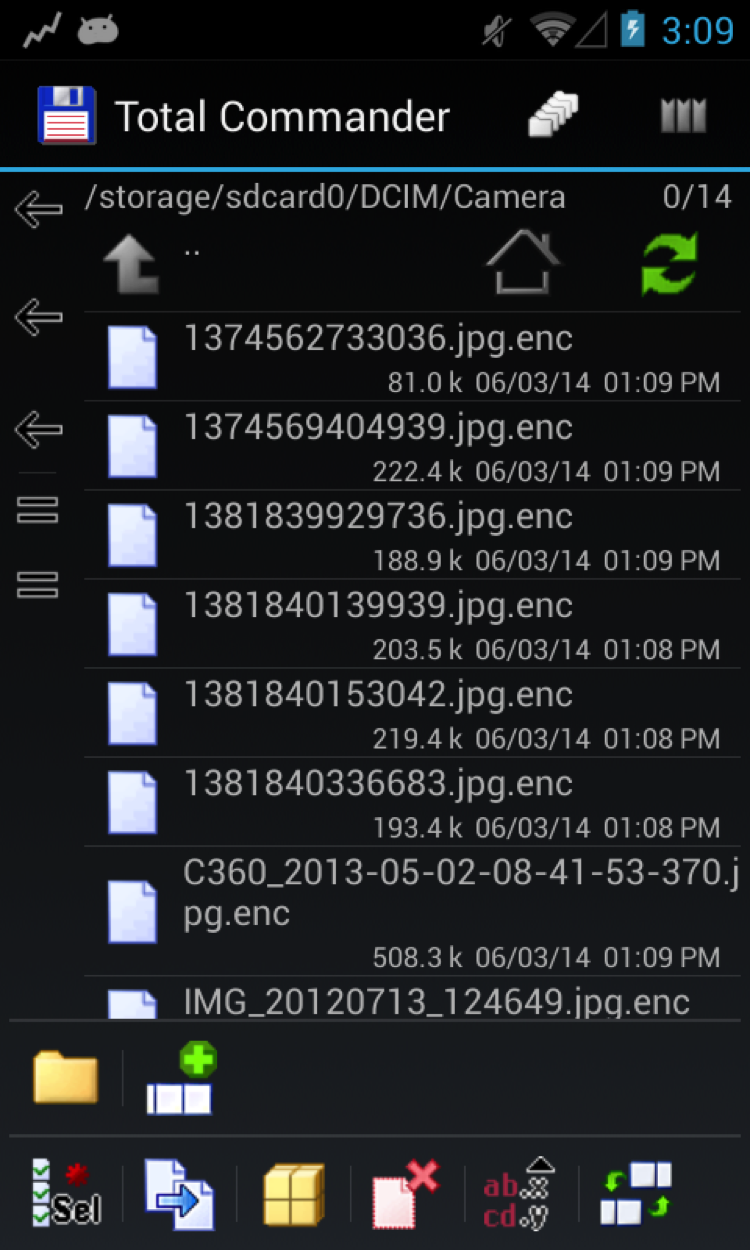

Android/Simplocker.A buscará cifrar imágenes, documentos o videos con las siguientes extensiones: JPEG, JPG, PNG, BMP, GIF, PDF, DOC, DOCX, TXT, AVI, MKV, 3GP y MP4, utilizando el cifrado AES.

La siguiente captura muestra archivos cifrados por este troyano:

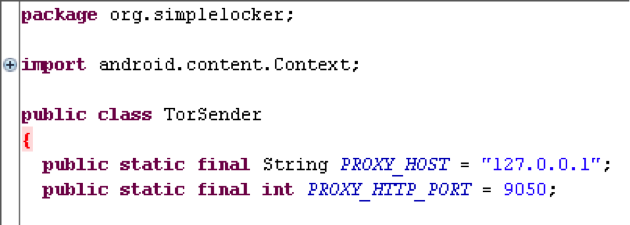

También contacta al servidor de Comando y Control (C&C) y manda información del dispositivo, como por ejemplo el número IMEI. Curiosamente, el servidor C&C está hosteado en un dominio .onion de TOR, con el objetivo de proteger el anonimato del atacante.

La siguiente captura muestra parte del código fuente de Simplocker.A para conectarse a TOR:

Como se puede observar, no hay ningún campo para ingresar el código que confirme el pago, como hemos visto en casos anteriores de ransomware para Windows. Por el contrario, el malware escucha a su servidor C&C a la espera de un comando, probablemente ejecutado luego de que el pago haya sido recibido, para descifrar los archivos.

La muestra que analizamos estaba en una aplicación llamada “Sex xionix”, que pudimos encontrar en la tienda oficial Google Play, y estimamos que su permanencia será de muy poco tiempo.

El mes pasado, se había reportado una variante de Reveton bajo la forma de un ransomware para Android, lo que demostraba una vez más cómo un malware de Windows evoluciona para alcanzar también el popular sistema operativo móvil.

Nuestro análisis de Android/Simplock.A sugiere que estamos lidiando con una prueba de concepto o un trabajo todavía en proceso; por ejemplo, la implementación del cifrado en este caso no se compara con la utilizada en el caso de Cryptolocker en Windows.

De todas formas, el malware es capaz de cifrar los archivos de un usuario, los cuales se podrían perder si la llave de descifrado no es proveída. Si bien posee la capacidad de descifrar los archivos, recomendamos no hacer el pago – no sólo porque esto motivaría a otros cibercriminales a continuar con este tipo de operaciones, sino también porque no hay garantía de que el atacante “cumpla su parte” del trato y realmente devuelva los archivos.

Por eso, recomendamos estar protegidos con una solución de seguridad para dispositivos móviles para prevenir este tipo de amenazas, y mantener las buenas prácticas de seguridad, como mantenerse alejado de aplicaciones o repositorios desconocidos, y mantener siempre un backup de la información actualizado. Teniendo un respaldo de los datos actualizado, cualquier troyano de la familia Filecoder, ya sea en Android, Windows o cualquier sistema operativo, no es más que una pequeña molestia.

Para saber más sobre Simplocker, no te pierdas este video:

Muestra analizada: SHA1: 808df267f38e095492ebd8aeb4b56671061b2f72