La última vez que escribimos sobre Simplocker, el primer ransomware para Android que cifra los archivos de los usuarios, examinamos las distintas variantes del malware y los diversos vectores de distribución que pudimos observar. Lo que en un principio parecía ser tan solo una prueba de concepto (principalmente debido a que el cifrado implementado por Simplocker “no es exactamente del nivel de la NSA”) resultó ser una amenaza real in-the-wild pese a sus limitaciones. Además, estuvo disponible para la venta en foros clandestinos.

La semana pasada detectamos una variante de este ransomware con algunas mejoras significativas:

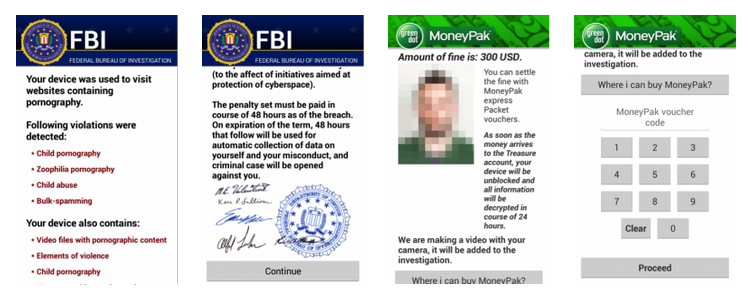

El primer cambio que llama la atención en Android/Simplocker.I es que el mensaje de rescate ahora aparece en inglés en vez de ruso. Se hace creer a la víctima que el FBI bloqueó el dispositivo por haber detectado actividad ilegal (pornografía infantil entre otras cosas); una conducta típica del ransomware policial que ya hemos visto tantas veces.

Ahora se pide un rescate de 300 dólares (en vez de los UAH 260/ EUR 16 / USD 21) y se le exige a la víctima que pague con un cupón de MoneyPak. Al igual que otras variantes anteriores de Simplocker, esta también emplea la táctica de intimidación scareware que muestra la imagen tomada por la cámara frontal del dispositivo.

Desde una perspectiva técnica, la funcionalidad de cifrado de archivos permanece prácticamente sin modificaciones, además de usar una llave de cifrado diferente, pero esta variante reciente de Simplocker incluye dos trucos adicionales para complicar un poco más la vida de las víctimas.

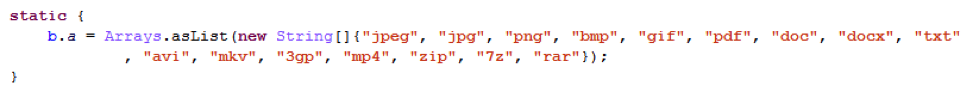

El primero es que, además de cifrar documentos, imágenes y videos en la tarjeta SD del dispositivo, el troyano ahora también cifra archivos comprimidos: ZIP, 7z y RAR. Esta "mejora" puede traer consecuencias muy molestas. Muchas de las herramientas Android para hacer copias de seguridad de archivos (cuyo uso nosotros recomendamos firmemente, por cierto) almacenan las copias de seguridad como archivos comprimidos. En caso de que el usuario se haya infectado con Android/Simplocker.I, estas copias de seguridad también quedarán cifradas.

El primero es que, además de cifrar documentos, imágenes y videos en la tarjeta SD del dispositivo, el troyano ahora también cifra archivos comprimidos: ZIP, 7z y RAR. Esta "mejora" puede traer consecuencias muy molestas. Muchas de las herramientas Android para hacer copias de seguridad de archivos (cuyo uso nosotros recomendamos firmemente, por cierto) almacenan las copias de seguridad como archivos comprimidos. En caso de que el usuario se haya infectado con Android/Simplocker.I, estas copias de seguridad también quedarán cifradas.

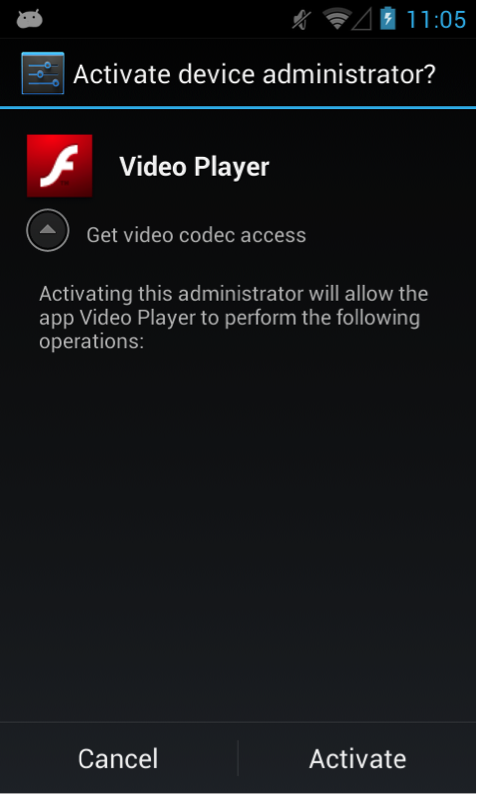

El segundo tr uco es que el malware ahora pide que lo instalen con derechos de administrador de dispositivo, lo que lo hace mucho más difícil de eliminar. Las aplicaciones legítimas con derechos de administrador de dispositivo utilizan estos permisos más amplios para realizar distintas actividades que suelen estar relacionadas con la seguridad. Por ejemplo, los administradores corporativos de Exchange son capaces de exigir el cumplimiento de las políticas de contraseñas, borrar datos remotamente en dispositivos perdidos o robados, entre otras cosas.

uco es que el malware ahora pide que lo instalen con derechos de administrador de dispositivo, lo que lo hace mucho más difícil de eliminar. Las aplicaciones legítimas con derechos de administrador de dispositivo utilizan estos permisos más amplios para realizar distintas actividades que suelen estar relacionadas con la seguridad. Por ejemplo, los administradores corporativos de Exchange son capaces de exigir el cumplimiento de las políticas de contraseñas, borrar datos remotamente en dispositivos perdidos o robados, entre otras cosas.

Android/Simplocker.I, al igual que otros tipos de ransomware para Android anteriores, solo usa esta funcionalidad para su propia protección, ya que el usuario primero debe revocar los derechos de administrador de dispositivo para poder desinstalarlo. Y es algo bastante difícil de hacer cuando el ransomware está bloqueando la pantalla.

Como es habitual, el troyano utilizará Ingeniería Social para engañar al usuario y lograr que lo instale (en la captura de pantalla de la izquierda se hace pasar por el reproductor de vídeos Flash).

Nuestras estadísticas de detección de Android/Simplocker hasta el día de hoy no indican que la amenaza se haya extendido mucho en los países de habla inglesa.

En caso de que tus archivos se hayan cifrado como resultado de una infección de Simplocker, puedes usar el módulo ESET Simplocker Decryptor actualizado para restaurarlos. Pero como siempre insistimos, recomendamos enfocarse en la prevención. Además, aunque puedes ser cuidadoso al instalar cualquier aplicación en tu dispositivo, debes ser extra cuidadoso cuando la aplicación instalada pide que le otorgues derechos de administrador de dispositivo.

Para saber más sobre Simplocker, no te pierdas este video:

Hash SHA1: 72ec80b52ad38417240801dba1a730ab9804a2f9