ACTUALIZACIÓN: nuestros desarrolladores han creado ESET Simplocker Decryptor, una herramienta fácil de usar para descifrar los archivos que Simplocker ha cifrado en un dispositivo.

Para instalar la aplicación, puedes descargarla desde Virus Radar o escanear el código QR que figura debajo. Debes permitir momentáneamente la instalación de aplicaciones desde fuentes desconocidas, en Ajustes -> Seguridad -> Fuentes desconocidas.

Desde nuestro descubrimiento inicial de Android/Simplocker, hemos observado una cantidad de variantes distintas, que se encuentran en aplicaciones para Android que descargan troyanos. Las diferencias radican mayormente en las siguientes características:

- Uso de TOR: algunas variantes usan un dominio .onion en la red TOR, mientras que otras usan uno de comando y control más convencional

- Distintas maneras de recibir el comando de descifrado “decrypt”, que indica que se pagó el rescate

- Distintas pantallas molestas, distintos tipos de rescate (y también distintas monedas: hemos encontrado grivnas ucranianas así como rublos rusos)

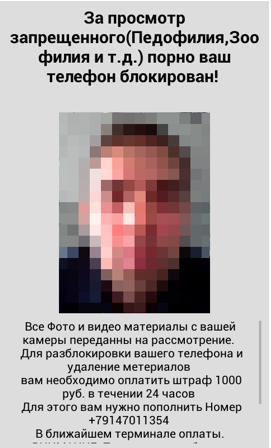

- Uso de imágenes: algunas muestran una fotografía de la víctima tomada por la cámara del teléfono para incrementar el factor de intimidación, como se ve en la siguiente imagen:

El enfoque que utiliza cifrado más simple mediante AES con una contraseña codificada de forma rígida sigue estando presente en la mayoría de las muestras encontradas in the wild y algunas variantes directamente ni siquiera contienen la funcionalidad codificadora de archivos (filecoder), y funcionan como ransomware del tipo pantalla de bloqueo.

Como mencionamos en publicaciones anteriores, la amenaza se centra esencialmente en Ucrania y Rusia. El malware muestra signos de ser una prueba de concepto, pero aún así se está propagando in the wild y puede provocarles dolores de cabeza a los usuarios infectados.

Una de las preguntas más importantes cuando se descubre un nuevo código malicioso tiene que ver con el vector (o los vectores) de infección, es decir, de qué formas puede introducirse en el dispositivo de la víctima. El sistema de alerta temprana ESET LiveGrid® demostró que Android/Simplocker utiliza varios vectores de infección. Los "típicos" giran en torno a la pornografía en Internet (algunas aplicaciones móviles maliciosas que se hacen pasar por vídeos para adultos, una aplicación móvil para visualizar vídeos para adultos, etc.) o a los juegos más populares como Grand Theft Auto: San Andreas, y así sucesivamente.

La siguiente es una captura de un falso sitio web para adultos que descarga Simplocker:

Sin embargo, notamos una técnica diferente de propagación que vale la pena mencionar: el uso de un componente descargador de troyanos (TrojanDownloader). El uso de estos últimos para descargar “dinámicamente” malware adicional en el sistema infectado constituye una práctica común en el mundo del malware dirigido a Windows y, a pesar de que no es el primer caso que encontramos, es igualmente notable en Android.

El uso de un TrojanDownloader es una estrategia diferente para introducir malware ilegalmente en un dispositivo Android si lo comparamos con los métodos tradicionales de Ingeniería Social (por ejemplo, mediante pornografía, como en el caso mencionado arriba) o con técnicas más sofisticadas que se basan en el aprovechamiento de vulnerabilidades de software.

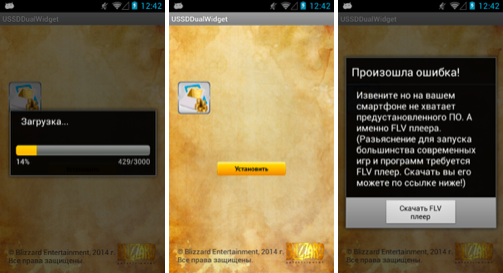

Uno de los que analizamos, detectado por ESET como Android/TrojanDownloader.FakeApp, intentaba engañar al usuario para que descargue un falso reproductor de vídeo, que, como habrás adivinado, se trataba del troyano Android/Simplocker. La razón por la cual la estrategia de usar un TrojanDownloader tiene mayores posibilidades de evadir el radar de seguridad para aplicaciones en el mercado de Android, e incluso escapar a la atención de un usuario más cuidadoso es porque:

- Lo único que hace la aplicación es abrir una URL fuera de la aplicación móvil -hecho que, en sí mismo, no constituye un comportamiento malicioso

- El descargador prácticamente no requiere permisos para aplicaciones que se consideren “potencialmente peligrosos”; por lo tanto, incluso un usuario que revise minuciosamente los permisos para aplicaciones móviles durante la instalación puede pasarlo por alto y aceptar la descarga

Sin ir más lejos, en el ejemplo analizado, la URL incluida en la aplicación móvil no conducía directamente al paquete malicioso SimplockerAPK. En cambio, el troyano se enviaba recién cuando lo redirigía el servidor bajo el control del atacante. Hay que cuidarse de esta técnica.

El TrojanDownloader descrito arriba se estaba haciendo pasar por una aplicación legítima denominada USSDDualWidget. Podemos verlo en la siguiente imagen:

Android/TrojanDownloader.FakeApp: 979020806f6fcb8a46a03bb4a4dcefcf26fa6e4c

Lecturas complementarias:

Simplocker, el primer ransomware para Android activado en TOR

Todo sobre Ransomware: guía básica y preguntas frecuentes

Cómo proteger tu Android de Filecoders como Simplocker

Para saber más sobre Simplocker, no te pierdas este video: