Nicht nur Webseiten und Apps, sondern auch Videospiele sind beliebte Ziele von Cyberkriminellen, die ihren Hunger nach mehr Punkten, Geld und Ruhm stillen sollen. Dass Gamer im Visier von Abzockern stehen, mag für manche auf den ersten Blick überraschend sein. Geht man in der Welt der Cybersecurity doch eher davon aus, dass sie dort zuschlagen, wo offensichtlich viel Geld zu holen ist, wie im Finanzsektor oder Einzelhandel. Oder Publicity durch Angriffe auf Medienunternehmen.

Trotz verschiedener Vorfälle scheinen Spiele-Hersteller als offensichtliches Ziel nicht wahrgenommen zu werden. Dabei spielte sich bei Sonys PlayStation Network 2011 einer der größten Datendiebstähle aller Zeiten ab. Insgesamt fischten die Kriminellen mehr als 77 Millionen Nutzer-Accounts und 12.000 Kreditkarteninformationen aus dem Netz. Die Firmenaktien gingen über Nacht völlig in den Keller.

Warum Spiele-Unternehmen?

Dafür gibt es mehrere Gründe. Zum einen versuchen die Angreifer, Profit aus digitalen Spielkopien oder -gegenständen (In Game Items) zu schlagen. Mit dem Diebstahl von den Spiele-Entwicklern selbst treiben es die Kriminellen auf die Spitze: Im April wurde ein Jugendlicher aus Indiana wegen der Verwicklung in einen Hacker-Ring schuldig gesprochen. Laut Gerichtsakte soll er Daten eines großen Spiele-Entwicklers im Wert von über 100 Millionen US-Dollar gestohlen haben.

Vor diesem Hintergrund lohnt es sich, fünf Angriffswege der Betrüger genauer unter die Lupe zu nehmen:

1. Störungen durch DDoS-Attacken

Denial-Of-Service- (DoS) oder Distributed Denial of Service (DDoS)-Angriffe werden oft zum Lahmlegen einer Webseite oder eines Webservices eingesetzt. Ziel ist es, den Webserver mit einer Flut an Anfragen und dadurch mit so viel Traffic zu überschwemmen, bis er „kollabiert“ und offline gehen muss.

Eine Reihe an so genannten Hacktivismus-Gruppen wie Lizard Squad hat in der Vergangenheit häufig zum Angriff geblasen – vorrangig gegen Spieledienste. Der wahrscheinlich prominenteste Vorfall in diesem Zusammenhang ist die Attacke auf die Online-Dienste Sony PlayStation Network und Microsoft Xbox Live an Weihnachten vorigen Jahres, die damit vollständig aus dem Verkehr gezogen wurden. Tausende Gamer konnten auf beide Services nicht mehr zugreifen.

Bereits bei dem Datendiebstahl von PlayStation Network im Jahr 2011 spielte ein DDoS-Angriff eine große Rolle. Der Security-Anbieter Incapsula berichtete außerdem, dass ein namenloser Spiele-Hersteller letztes Jahr mit einer 38 Tage anhaltenden DDoS-Attacke zu kämpfen hatte.

Glücklicherweise lassen sich DDoS-Angriffe schnell eindämmen und führen eher zu Verlegenheit als finanziellen Schäden oder Datenverlusten.

2. Datenklau durch gefälschte Webseiten

Malware wird Nutzern auf allen möglichen Webseiten untergejubelt, nicht nur auf eigens erstellten Fake-Seiten, sondern auch auf seriösen Webseiten renommierter Unternehmen, mit dem Ziel, die Daten von ahnungslosen Usern abzuzocken.

Laut Forbes wurde Amazons Live-Streaming Portal Twitch im März mit Schadsoftware verseucht. Viel häufiger versuchen Angreifer aber, auf direktem Wege Nutzer ohne ihr Wissen über manipulierte Seiten mit Malware zu infizieren, um ihre Login-Daten zu stehlen und ihre Malware auf andere Rechner zu verbreiten. Anfang des Jahres zum Beispiel wurde über eine gefälschte Steam-Seite schädlicher Code an den Mann gebracht. Vor kurzem erst war auch in seriös scheinenden Games wie Cowboy Adventure und Jump Chess Malware entdeckt worden.

3. An den Geldkragen über Ransomware & Scareware

Ransomware in einem Spiel? Kaum zu glauben? Doch im März dieses Jahres hatten Cyberkriminelle Spielerechner mit Ransomware infiziert. Die User mussten tatenlos zuschauen, wie ihre abgespeicherten Games unbrauchbar wurden. Einmal befallen, suchte die Schadsoftware gezielt nach Spielen auf dem PC und verschlüsselte die Dateien. Das Opfer musste im Tausch gegen diese Daten mindestens 500 US-Dollar in Bitcoins zahlen.

Laut verschiedenen Berichten waren etwa 40 Games betroffen, darunter sehr beliebte wie Call of Duty, World of Warcraft, Minecraft oder World of Tanks.

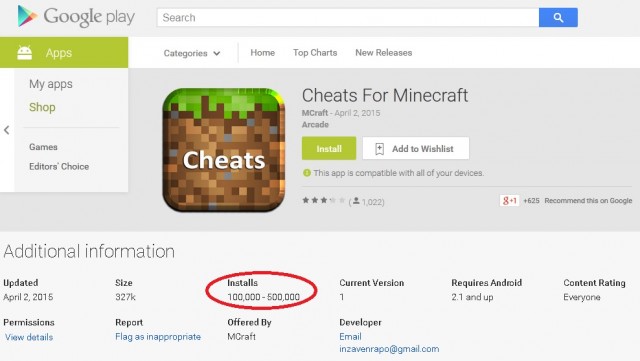

Angreifer versuchen auch, sich über Scareware-Apps zu bereichern. ESET entdeckte 33 mit Scareware infizierte Minecraft-Anwendungen im Google Play Store. In diesem Fall täuschen die Apps vor, Cheats für das Game zu sein und behaupten fälschlicherweise, dass der Rechner des Users mit Malware befallen sei. Das Problem ließe sich beseitigen – mit Aktivierung einer SMS. Ein teures Unterfangen, denn der im wahrsten Sinne des Wortes angebotene „Premiumdienst“ kostet den Nutzer 4,80 Euro wöchentlich.

4. Passwörter um jedem Preis

Internetkriminelle sind besonders an Passwörtern und Anmeldedaten interessiert und dies ist im Wesentlichen unabhängig von der Branche. Das stellen Gaming-Seiten von beispielsweise Sony und Ubisoft unter Beweis.

Viele Angreifer sind selber Zocker und sie wissen, dass es dort einiges zu holen gibt. Kein Wunder also, dass sie an Zugangsdaten von GTA oder Assassin’s Creed gelangen wollen.

Einfaches Passwortraten ist dafür ein gängiger Weg, allerdings setzen Cyberkriminelle auch auf so genannte Brute-Force-Attacken und versuchen, die Codes durch die Nutzung einer Passwort-Bibliothek zu knacken. Auch Keystroke-Logging, bei dem Tasturanschläge aufgezeichnet werden, ist eine beliebte Masche.

5. Mit Social Engineering geht alles

Angreifer spielen gern Social Engineering-Techniken wie Phishing aus, um ihre Opfer auszuspionieren und dann zu attackieren.

Zuerst spähen sie Twitter- oder Facebook-Profile aus, im Anschluss senden sie eine gezielte Phishing-E-Mail, die den Nutzer auf gefälschte Webseiten lenkt. Oder versenden in der E-Mail selbst einen malwareverseuchten Anhang.

Steam-User haben dies im letzten November schmerzlich herausfinden müssen, als sie in einer Phishing-E-Mail den kostenlosen Bildschirmschoner im Anhang öffneten und sich dadurch einen Trojaner auf ihren Rechner herunterluden.

Laut Dell kam die Phishing-Masche auch beim großflächigen Angriff der Threat Group-3279 (TG-3279) auf die Videospiele-Industrie zum Einsatz. Ziel war es, den Quellcode von Spielen zu stehlen, um die Games kostenlos nutzen zu können, Cheat-Tools zu entwickeln oder ihn an Mitbewerber zu verkaufen.

Entscheidend, so Dell, seien bei Social Engineering die damit verbundenen Ausspähungsaktionen im Vorfeld des Angriffs.