ESET-Produkte und -Forschungslabore schützen die ukrainische IT-Infrastruktur seit Jahren. Seit Beginn des Krieges im Februar 2022 haben wir eine große Anzahl von Angriffen durch mit Russland verbündete Gruppen verhindert und untersucht. Einige der interessantesten Ergebnisse haben wir auch auf WeLiveSecurity veröffentlicht:

- IsaacWiper und HermeticWizard: Neue Cyber-Angriffe in der Ukraine

- Industroyer2: Industroyer reloaded

- Ein Jahr Wiper-Attacken in der Ukraine

- Asylum Ambuscade: Crimeware oder Cyberspionage?

Obwohl unser Hauptaugenmerk nach wie vor auf der Analyse von Bedrohungen durch Schadsoftware liegt, haben wir eine Desinformationskampagne oder psychologische Operation (PSYOP) entdeckt, die darauf abzielt, Zweifel in den Köpfen von Ukrainern und ukrainischsprachigen Menschen im Ausland zu wecken.

Operation Texonto

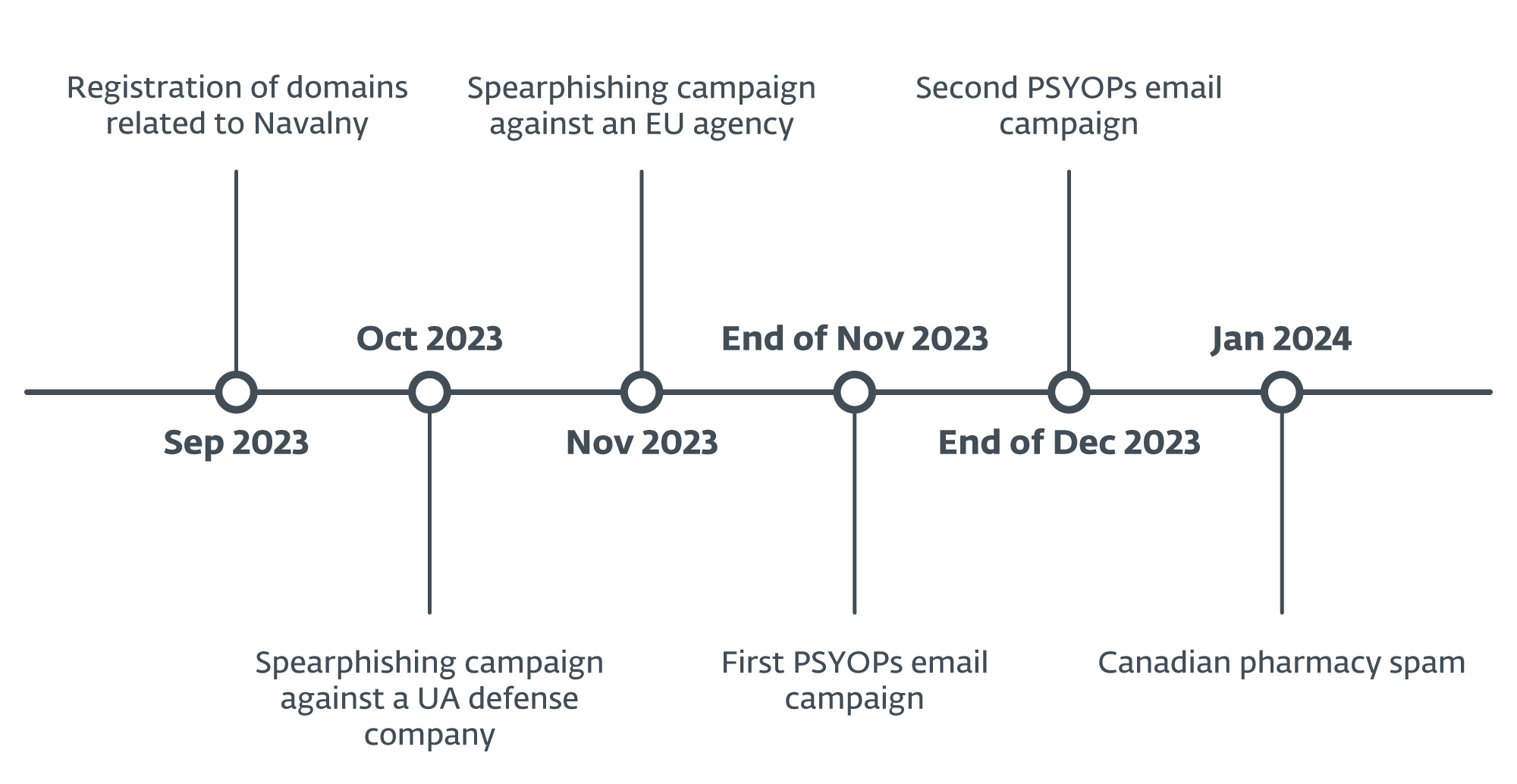

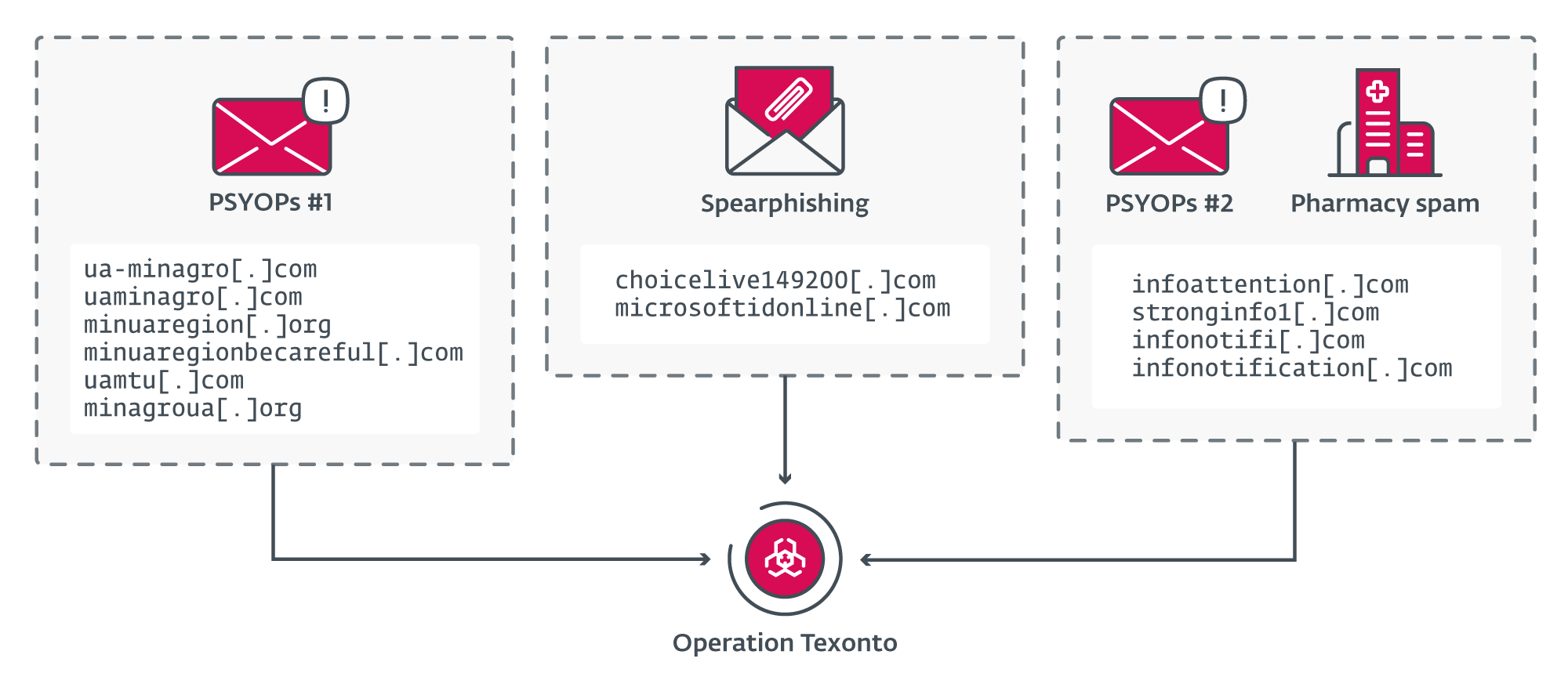

Bei der Operation Texonto handelt es sich um eine Desinformations-/PSYOP-Kampagne, bei der hauptsächlich Spam-Mails als Verbreitungsmethode eingesetzt werden. Überraschenderweise scheinen die Täter nicht die üblichen Kanäle wie Telegram oder gefälschte Websites zu nutzen, um ihre Botschaften zu verbreiten. Wir haben zwei verschiedene Wellen festgestellt - die erste im November 2023 und die zweite Ende Dezember 2023. Der Inhalt der E-Mails handelte von Heizungsunterbrechungen, Medikamenten- und Lebensmittelknappheit - also von typischen Themen der russischen Propaganda.

Zusätzlich zu der Desinformationskampagne haben wir eine Spearphishing-Kampagne entdeckt, die im Oktober 2023 auf ein ukrainisches Verteidigungsunternehmen und im November 2023 auf eine EU-Agentur abzielte. Ziel beider Kampagnen war es, Anmeldedaten für Microsoft Office 365-Konten zu stehlen. Dank der Ähnlichkeiten in der Netzwerkinfrastruktur, die bei diesen PSYOPs und Phishing-Operationen verwendet wurde, können wir sie mit hoher Wahrscheinlichkeit miteinander in Verbindung bringen.

Interessanterweise wurden dabei auch Domainnamen entdeckt, die Teil der Operation Texonto sind und mit internen russischen Themen wie Alexei Nawalny, dem bekannten russischen Oppositionsführer, der am 16.2.2024 im Gefängnis starb, in Verbindung stehen. Dies bedeutet, dass die Operation Texonto wahrscheinlich Spearphishing- oder Desinformationsoperationen umfasst, die auf russische Dissidenten abzielen. Zu diesen Domains gehören:

navalny-votes[.]netnavalny-votesmart[.]netnavalny-vote[.]net

Noch merkwürdiger ist, dass ein von den Angreifern betriebener E-Mail-Server, der für den Versand von PSYOP-E-Mails verwendet wurde, zwei Wochen später für den Versand typischer kanadischer Apotheken-Spams wiederverwendet wurde. Diese Art von illegalen Geschäften ist in der russischen Cybercrime-Gemeinschaft schon seit langem sehr beliebt, wie dieser Blogpost aus dem Jahr 2011 erläutert.

Abbildung 1 gibt einen Überblick über die wichtigsten Ereignisse der Operation Texonto.

Das seltsame Gebräu aus Spionage, Informationsoperationen und gefälschten Arzneimitteln kann uns nur an Callisto erinnern, eine bekannte, mit Russland verbündete Cyberspionagegruppe, gegen die das US-Justizministerium im Dezember 2023 Anklage erhoben hat. Callisto zielt auf Regierungsbeamte, Mitarbeiter von Denkfabriken und militärische Organisationen über Spearphishing-Websites ab, die so gestaltet sind, dass sie gängige Cloud-Anbieter imitieren. Die Gruppe hat auch Desinformationsoperationen durchgeführt, wie z. B. ein Dokumentenleck kurz vor den britischen Parlamentswahlen 2019. Schließlich führt das Ausweichen auf ihre alte Netzwerkinfrastruktur zu gefälschten Pharma-Domains wie musclepharm[.]top oder ukrpharma[.]ovh.

Es gibt zwar einige Gemeinsamkeiten zwischen der Operation Texonto und den Callisto-Operationen, aber wir haben keine technischen Überschneidungen festgestellt und können die Operation Texonto derzeit nicht einem bestimmten Akteur zuordnen. In Anbetracht der TTPs, der Ziele und der Verbreitung der Botschaften gehen wir jedoch davon aus, dass es sich um eine russisch-orientierte Gruppe handelt.

Phishing-Kampagne: Oktober-November 2023

Die Mitarbeiter eines großen ukrainischen Rüstungsunternehmens erhielten im Oktober 2023 eine Phishing-E-Mail, die angeblich von ihrer IT-Abteilung stammte. Die E-Mails wurden von it.[anonymisierter_firmenname]@gmail.com verschickt, einer E-Mail-Adresse, die höchstwahrscheinlich speziell für diese Kampagne eingerichtet wurde, und der Betreff der E-Mail lautete Запрошено утверждение:Планова інвентаризація (maschinelle Übersetzung aus dem Ukrainischen: Genehmigung erbeten: Geplante Inventur).

Der Inhalt der E-Mail ist der folgende:

У період з 02 жовтня по 13 жовтня співробітники відділу інформаційних технологій проводять планову інвентаризацію та видалення поштових скриньок, що не використовуються. Якщо Ви плануєте використовувати свою поштову адресу ([redacted_address]@[redacted_company_name].com) у майбутньому, будь ласка, перейдіть на веб-версію поштової скриньки за цим посиланням та увійдіть до системи, використовуючи свої облікові дані.Жодних додаткових дій не потрібно, Ваша поштова скринька отримає статус "підтверджений" і не буде видалена під час планової інвентаризації ресурсів. Якщо ця поштова адреса не використовується Вами (або її використання не планується в майбутньому), то в цьому випадку Вам не потрібно виконувати жодних дій - поштову скриньку буде видалено автоматично 13 жовтня 2023 року.З повагою,

Відділ інформаційних технологій.

In der Zeit vom 2. bis zum 13. Oktober werden Mitarbeiter der Abteilung Informationstechnologie eine geplante Inventarisierung und Entfernung ungenutzter Mailboxen durchführen. Wenn Sie vorhaben, Ihre E-Mail-Adresse ([anonymisierte_adresse]@[anonymisierter_firmenname].com) in Zukunft zu verwenden, gehen Sie bitte zur Webversion des Postfachs unter diesem Link und melden Sie sich mit Ihren Anmeldedaten an.Es sind keine weiteren Aktionen erforderlich, Ihr Postfach erhält den Status "bestätigt" und wird bei einer geplanten Ressourceninventur nicht entfernt. Wenn diese E-Mail-Adresse von Ihnen nicht verwendet wird (oder ihre Verwendung in Zukunft nicht geplant ist), brauchen Sie in diesem Fall nichts zu unternehmen - das Postfach wird am 13. Oktober 2023 automatisch gelöscht.Mit freundlichen Grüßen,Abteilung für Informationstechnologien.

Ziel der E-Mail ist es, die Zielpersonen dazu zu verleiten, auf за цим посиланням (Maschinenübersetzung: auf diesen Link) zu klicken, der zu https://login.microsoftidonline[.]com/common/oauth2/authorize?client_id=[redacted];redirect_uri=https%3a%2f%2foutlook.office365.com%2fowa%2f&resource=[redacted]&response_mode=form_post&response_type=code+id_token&scope=openid&msafed=1&msaredir=1&client-request-id=[redacted]&protectedtoken=true&claims=%7b%22id_token%22%3a%7b%22xms_cc%22%3a%7b%22values%22%3a%5b%22CP1%22%5d%7d%7d%7d&domain_hint=[redacted]&nonce=[redacted]&state=[redacted] (teils gekürzt/anonymisiert - "redacted"). Diese URL verweist auf die bösartige Domäne login.microsoftidonline[.]com. Beachten Sie, dass diese Domäne der offiziellen Domäne login.microsoftonline.com sehr ähnlich ist.

Wir konnten die Phishing-Seite noch nicht ausfindig machen, aber es handelte sich höchstwahrscheinlich um eine gefälschte Microsoft-Anmeldeseite, mit der die Anmeldedaten der Zielpersonen gestohlen werden sollten.

Für eine andere zur Operation Texonto gehörende Domain, choicelive149200[.]com, gab es zwei VirusTotal-Einträge(eins und zwei) für die URL https://choicelive149200[.]com/owa/auth/logon.aspx?replaceCurrent=1&url=https://hbd.eupolcopps.eu/owa/. Leider war die Seite zum Zeitpunkt der Analyse nicht mehr erreichbar, aber es handelte sich wahrscheinlich um eine Anmeldedaten-Phishing-Seite für die Outlook on the web/OWA-Webmail von eupolcopps.eu, dem EU-Koordinierungsbüro für die Unterstützung der palästinensischen Polizei. Beachten Sie, dass wir das E-Mail-Sample selbst leider nicht gesehen haben, sondern nur die an VirusTotal übermittelte URL.

Erste PSYOP-Welle: November 2023

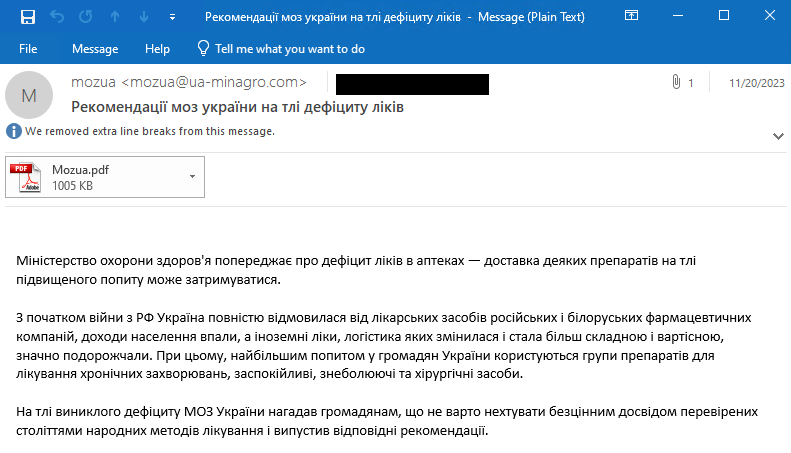

Am 20. November entdeckten wir die erste Welle von Desinformations-E-Mails mit einem PDF-Anhang, die an mindestens einige hundert Empfänger in der Ukraine geschickt wurden. Die E-Mails wurden an Mitarbeiter der ukrainischen Regierung, von Energieunternehmen und sogar an Privatpersonen versandt. Wir wissen nicht, wie die Liste der E-Mail-Adressen erstellt wurde.

Im Gegensatz zu der zuvor beschriebenen Phishing-Kampagne bestand das Ziel dieser E-Mails darin, Zweifel bei den Ukrainern zu säen. In einer E-Mail heißt es beispielsweise, dass es "in diesem Winter zu Heizungsunterbrechungen kommen könnte". Offenbar gab es in dieser speziellen Welle keinen bösartigen Link oder Malware, sondern nur Desinformation.

Abbildung 2 zeigt ein Beispiel für eine E-Mail. Der Betreff lautet "Рекомендації моз україни на тлі дефіциту ліків" (Maschinenübersetzung aus dem Ukrainischen: "Empfehlungen des Gesundheitsministeriums der Ukraine bei Arzneimittelknappheit") und die E-Mail wurde von mozua@ua-minagro[.]com gesendet. Beachten Sie, dass diese Adresse in den Feldern envelope-from und return-path zu sehen ist.

ua-minagro[.]com ist eine von den Angreifern betriebene Domäne, die in dieser Kampagne ausschließlich für den Versand von Desinformations-E-Mails verwendet wurde. Die Domain gibt sich als das Ministerium für Agrarpolitik und Ernährung der Ukraine aus, dessen legitime Domain minagro.gov.ua lautet.

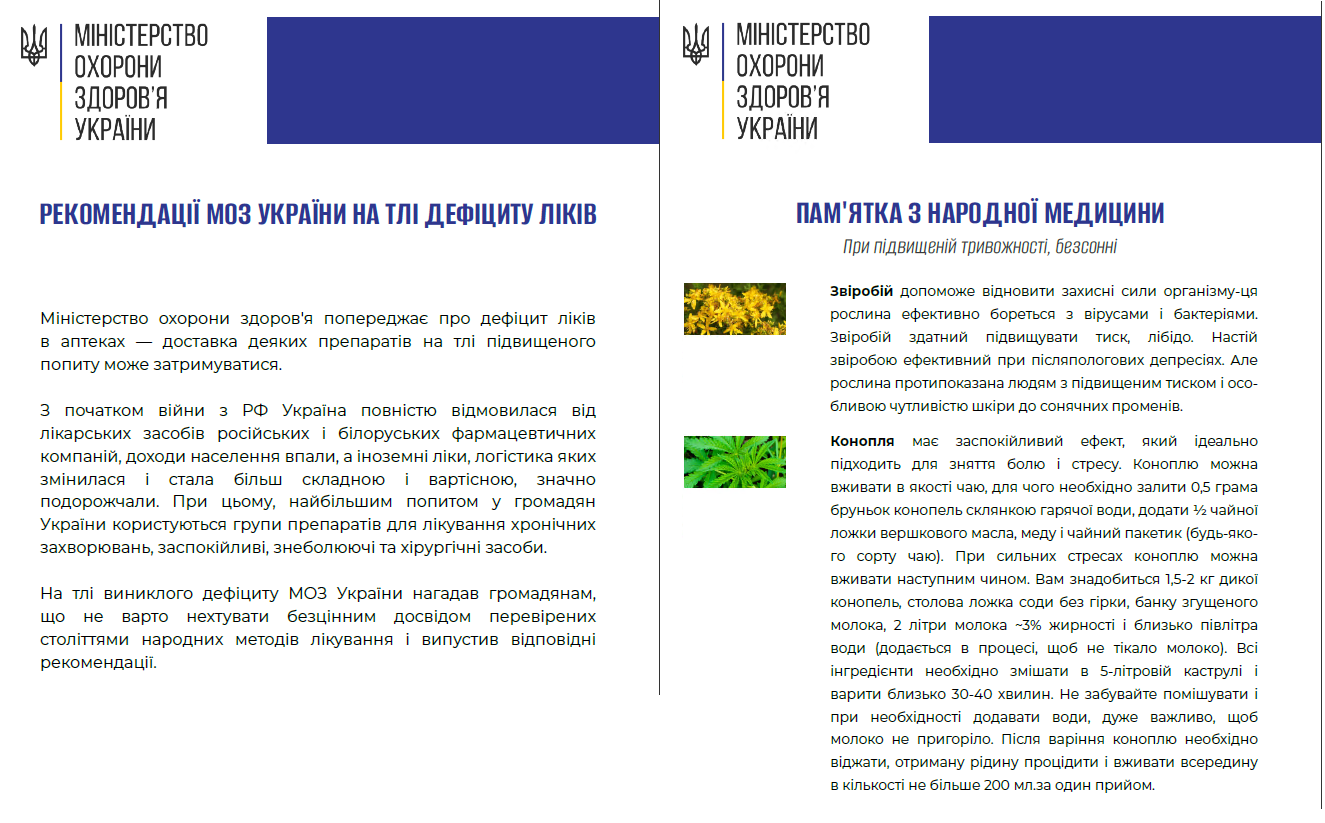

Der E-Mail ist ein PDF-Dokument angehängt, wie in Abbildung 3 dargestellt. Es ist zwar nicht per se bösartig, enthält aber ebenfalls Desinformationsnachrichten.

In dem Dokument wird das Logo des ukrainischen Gesundheitsministeriums missbraucht und erklärt, dass es in der Ukraine aufgrund des Krieges einen Mangel an Medikamenten gibt. Außerdem heißt es, dass die ukrainische Regierung die Einfuhr von Medikamenten aus Russland und Belarus verweigert. Auf der zweiten Seite wird erklärt, wie man einige Medikamente durch Pflanzen ersetzen kann.

Interessant ist, dass die E-Mail von einer Domain verschickt wurde, die sich als Ministerium für Agrarpolitik und Ernährung der Ukraine ausgibt, während der Inhalt von Arzneimittelknappheit handelt und das PDF das Logo des Gesundheitsministeriums der Ukraine missbraucht. Es handelt sich möglicherweise um einen Fehler der Angreifer oder zeigt zumindest, dass sie sich nicht um alle Details gekümmert haben.

Neben ua-minagro[.]com wurden in dieser Welle fünf weitere Domänen für den Versand von E-Mails verwendet:

uaminagro[.]comminuaregion[.]orgminuaregionbecareful[.]comuamtu[.]comminagroua[.]org

minuaregion[.]org und minuaregionbecareful[.]com geben sich als das Ministerium für die Reintegration der vorübergehend besetzten Gebiete der Ukraine aus. Dessen legitime Website ist allerdings https://minre.gov.ua/en/

uamtu[.]com gibt sich als das Ministerium für die Entwicklung von Gemeinden, Territorien und Infrastruktur der Ukraine aus, dessen rechtmäßige Website https://mtu.gov.ua lautet.

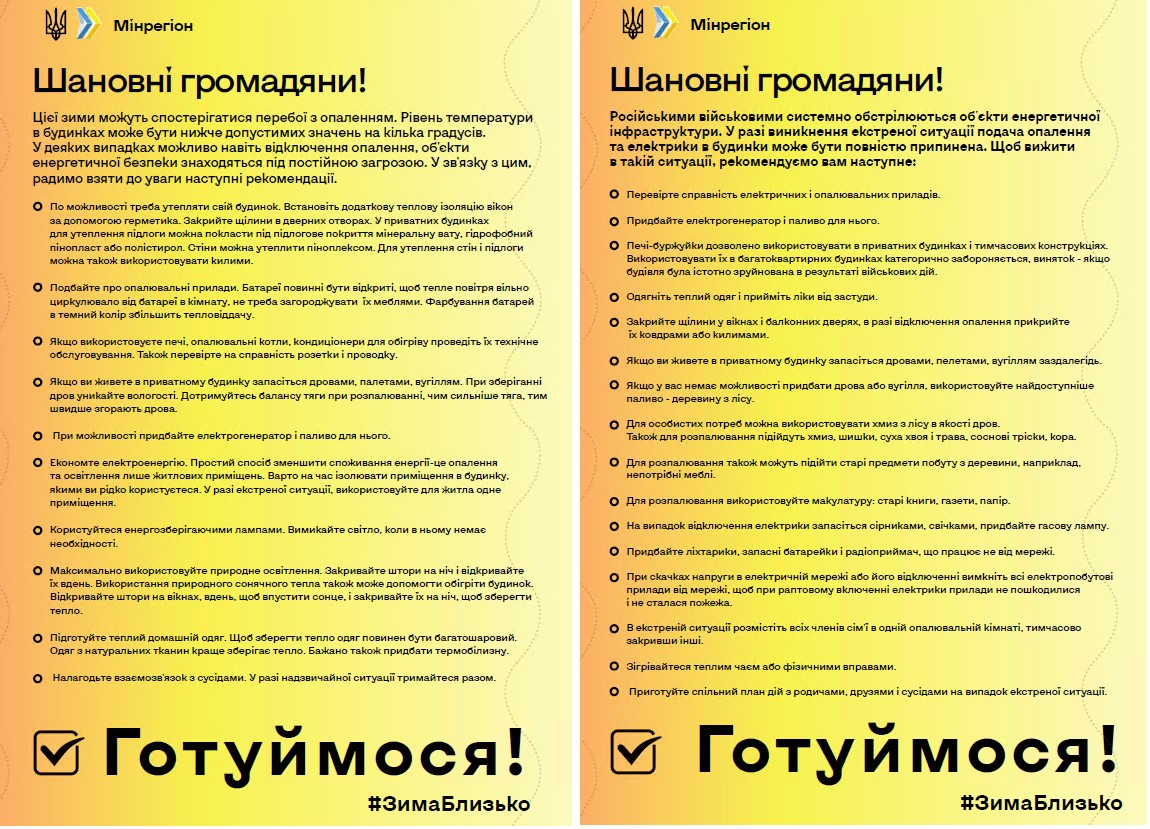

Wir haben drei weitere unterschiedliche E-Mail-Vorlagen identifiziert, die jeweils einen anderen E-Mail-Text und einen anderen PDF-Anhang enthalten. Eine Zusammenfassung finden Sie in Tabelle 1.

Tabelle 1. Desinformations-E-Mails

|

Email body |

Machine translation of the email body |

|

Російськими військовими системно обстрілюються об'єкти енергетичної інфраструктури. У разі виникнення екстреної ситуації подача опалення та електрики в будинки може бути повністю припинена. Щоб вижити в такій ситуації, рекомендуємо вам наступне: |

The Russian military is systematically shelling the energy facilities infrastructure. Heating supply in case of an emergency and electricity to homes may be completely cut off. To survive in such a situation, we recommend the following: |

|

Цієї зими можуть спостерігатися перебої з опаленням. Рівень температури в будинках може бути нижче допустимих значень на кілька градусів. У деяких випадках можливо навіть відключення опалення, об'єкти енергетичної безпеки знаходяться під постійною загрозою. У зв'язку з цим, радимо взяти до уваги наступні рекомендації. |

There may be heating interruptions this winter. Temperature level in houses can be several degrees below the permissible values. In some cases, it is even possible to turn off the heating, facilities energy security are under constant threat. In this regard, we advise you to take into account the following recommendations. |

|

Міністерство охорони здоров'я попереджає про дефіцит ліків в аптеках — доставка деяких препаратів на тлі підвищеного попиту може затримуватися. З початком війни з РФ Україна повністю відмовилася від лікарських засобів російських і білоруських фармацевтичних компаній, доходи населення впали, а іноземні ліки, логістика яких змінилася і стала більш складною і вартісною, значно подорожчали. При цьому, найбільшим попитом у громадян України користуються групи препаратів для лікування хронічних захворювань, заспокійливі, знеболюючі та хірургічні засоби. На тлі виниклого дефіциту МОЗ України нагадав громадянам, що не варто нехтувати безцінним досвідом перевірених століттями народних методів лікування і випустив відповідні рекомендації. |

The Ministry of Health warns of a shortage of medicines in pharmacies — delivery of some drugs against the background of increased demand may be delayed. With the beginning of the war with the Russian Federation, Ukraine completely refused Russian and Belarusian pharmaceutical drugs companies, incomes of the population fell, and foreign medicines, the logistics of which changed and became more complex and expensive, significantly became more expensive. At the same time, the greatest demand is from citizens. Ukraine uses groups of drugs for the treatment of chronic diseases, sedatives, pain relievers and surgical means. Against the background of the shortage, the Ministry of Health of Ukraine reminded citizens that you should not neglect the invaluable experience of the tested centuries of folk methods of treatment and released the appropriate ones recommended. |

|

Агресія Росії призвела до значних втрат в аграрному секторі України. Землі забруднені мінами, пошкоджені снарядами, окопами і рухом військової техніки. У великій кількості пошкоджено та знищено сільськогосподарську техніку, знищено зерносховища. До стабілізації обстановки Міністерство аграрної політики та продовольства рекомендує вам урізноманітнити раціон стравами з доступних дикорослих трав. Вживання свіжих, соковитих листя трав у вигляді салатів є найбільш простим, корисним і доступним. Пам'ятайте, що збирати рослини слід далеко від міст і селищ, а також від жвавих трас. Пропонуємо вам кілька корисних і простих у приготуванні рецептів. |

Russia's aggression led to significant losses in the agricultural sector of Ukraine. The lands are polluted by mines, damaged by shells, trenches, and the movement of military equipment. A large amount of agricultural machinery was damaged and destroyed, and granaries were destroyed. Until the situation stabilizes, the Ministry of Agrarian Policy and Food recommends diversifying your diet with dishes made from available wild herbs. Eating fresh, juicy leaves of herbs in the form of salads is the most simple, useful, and affordable. Remember that you should collect plants far from cities and towns, as well as from busy roads. We offer you several useful and easy-to-prepare recipes. |

Die zugehörigen PDF-Anhänge stammen angeblich vom ukrainischen Ministerium für Regionen (siehe Abbildung 4) und dem Landwirtschaftsministerium (siehe Abbildung 5).

Im letzten Dokument, das angeblich vom Landwirtschaftsministerium stammt, wird vorgeschlagen, "Taubenrisotto" zu essen, und es wird sogar ein Foto einer lebenden Taube und einer gekochten Taube gezeigt.....

Insgesamt stimmen die Botschaften mit den üblichen russischen Propagandathemen überein. Sie versuchen, der ukrainischen Bevölkerung weiszumachen, dass sie wegen des russisch-ukrainischen Krieges keine Medikamente, Lebensmittel und Heizungen mehr haben werden.

Zweite PSYOP-Welle: Dezember 2023

Etwa einen Monat nach der ersten Welle entdeckten wir eine zweite PSYOP-E-Mail-Kampagne, die sich nicht nur an Ukrainer, sondern auch an Menschen in anderen europäischen Ländern richtet. Die Ziele sind eher zufällig und reichen von der ukrainischen Regierung bis zu einem italienischen Schuhhersteller. Da alle E-Mails in ukrainischer Sprache verfasst sind, ist es offensichtlich, dass die ausländischen Ziele ukrainischsprachig sind. Laut ESET-Telemetrie haben in dieser zweiten Welle ein paar hundert Personen E-Mails erhalten.

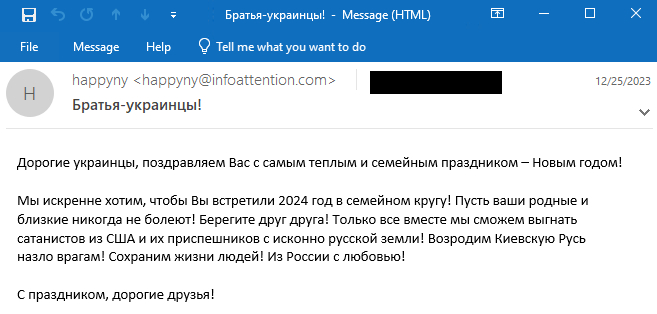

Wir haben zwei verschiedene E-Mail-Vorlagen in dieser Welle gefunden. Die erste wurde am 25. Dezember verschickt und ist in Abbildung 6 dargestellt. Wie bei der ersten Welle wurden die E-Mails von einem von den Angreifern betriebenen E-Mail-Server versandt, in diesem Fall infoattention[.]com.

Eine maschinelle Übersetzung des E-Mail-Textes lautet wie folgt:

Liebe Ukrainer, wir gratulieren Ihnen zum wärmsten und familiärsten Feiertag - dem Neujahrsfest!

Wir wünschen Ihnen von ganzem Herzen, dass Sie das Jahr 2024 mit Ihrer Familie feiern! Mögen Ihre Familie und Freunde nie krank werden! Kümmert euch umeinander! Nur gemeinsam werden wir in der Lage sein, die Satanisten aus den USA und ihre Lakaien von ursprünglich russischem Boden zu vertreiben! Lasst uns die Kiewer Rus trotz unserer Feinde wiederbeleben! Lasst uns das Leben der Menschen retten! Aus Russland mit Liebe!

Frohe Feiertage, liebe Freunde!

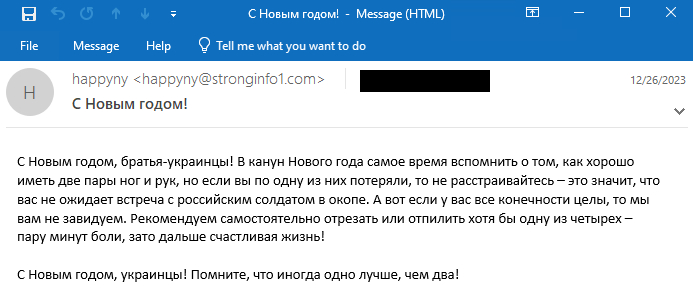

Die zweite E-Mail-Vorlage, die in Abbildung 7 dargestellt ist, wurde am 26. Dezember 2023 von einem anderen E-Mail-Server verschickt: stronginfo1[.]com. Bei dieser Welle wurden zwei weitere E-Mail-Adressen verwendet:

happyny@infonotifi[.]comhappyny@infonotification[.]com

Eine maschinelle Übersetzung des E-Mail-Textes lautet wie folgt:

Frohes neues Jahr, ukrainische Brüder! An Silvester ist es an der Zeit, sich daran zu erinnern, wie gut es ist, zwei Paar Beine und Arme zu haben, aber wenn ihr eines davon verloren habt, dann seid nicht traurig - das bedeutet, dass ihr keinen russischen Soldaten im Schützengraben treffen werdet. Und wenn alle Gliedmaßen unversehrt sind, dann beneiden wir Sie nicht. Wir empfehlen, mindestens eines der vier selbst abzuschneiden oder abzusägen - ein paar Minuten Schmerz, aber dann ein glückliches Leben!

Frohes neues Jahr, liebe Ukrainer! Denken Sie daran, dass manchmal einer besser ist als zwei!

Während die erste PSYOP-E-Mail-Kampagne im November 2023 recht gut vorbereitet war und speziell erstellte PDF-Dokumente enthielt, die einigermaßen überzeugend waren, ist diese zweite Kampagne eher einfach und düsterer in ihren Botschaften. Die zweite E-Mail-Vorlage ist besonders beunruhigend, da die Angreifer den Menschen vorschlagen, ein Bein oder einen Arm zu amputieren, um einen Militäreinsatz zu vermeiden. Insgesamt weist sie alle Merkmale von PSYOPs in Kriegszeiten auf.

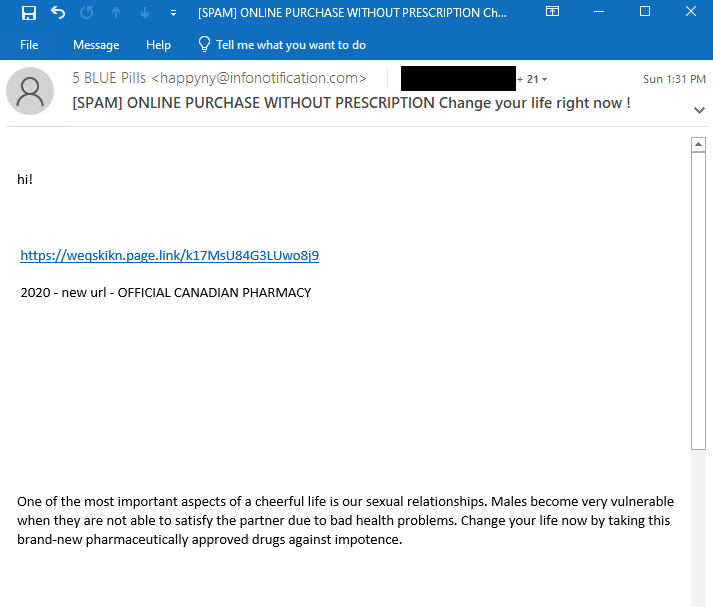

Kanadische Apotheken-Spam: Januar 2024

Eine der Domänen, die im Dezember 2023 zum Versand von PSYOP-E-Mails verwendet wurde, infonotification[.]com, wird seit dem 7. Januar 2024 für den Versand von Spam von angeblichen kanadischen Apotheken genutzt, was ziemlich überraschend ist.

Ein Beispiel ist in Abbildung 8 zu sehen. Der Link leitet auf die gefälschte kanadische Apotheken-Website onlinepharmacycenter[.]com weiter. Die Spam-Kampagne war einigermaßen umfangreich (mindestens Hunderte von Nachrichten), und Menschen in vielen Ländern erhielten solche E-Mails.

Die E-Mails wurden von happyny@infonotification[.]com verschickt, was in den Kopfzeilen der E-Mails verifiziert wurde:

Return-Path: <happyny@infonotification[.]com> Delivered-To: [redacted] [redacted] Received: from infonotification[.]com ([185.12.14[.]13]) by [redacted] with esmtps (TLS1.3:TLS_AES_256_GCM_SHA384:256) [redacted] Sun, 07 Jan 2024 12:39:10 +0000

Spam von gefälschten kanadischen Apotheken ist ein Geschäft, das traditionell von russischen Cyberkriminellen betrieben wird. In der Vergangenheit haben Blogger wie Brian Krebs ausführlich darüber berichtet, insbesondere in seinem Buch "Spam Nation".

Verbindungen zwischen diesen Spam-Kampagnen

Wir wissen zwar nicht, warum die Betreiber der PSYOP-Kampagnen beschlossen haben, einen ihrer Server für den Versand von gefälschtem Apotheken-Spam zu verwenden, aber es ist wahrscheinlich, dass sie erkannt haben, dass ihre Infrastruktur entdeckt wurde. Daher haben sie möglicherweise beschlossen, zu versuchen, die bereits verbrannte Infrastruktur zu Geld zu machen - entweder für ihren eigenen Profit oder um zukünftige Spionageoperationen oder PSYOPs zu finanzieren. Abbildung 9 gibt einen Überblick über die Verbindungen zwischen den verschiedenen Bereichen und Kampagnen.

Schlussfolgerung

Seit Beginn des Krieges in der Ukraine sind mit Russland verbündete Gruppen wie Sandworm damit beschäftigt, die ukrainische IT-Infrastruktur mithilfe von Wipern zu stören. In den letzten Monaten haben wir einen Anstieg der Cyberspionageoperationen beobachtet, insbesondere durch die berüchtigte Gamaredon-Gruppe.

Die Operation Texonto zeigt einen weiteren Einsatz von Technologien, um den Krieg zu beeinflussen. Wir haben einige typische gefälschte Microsoft-Anmeldeseiten gefunden, aber vor allem gab es zwei Wellen von PSYOPs über E-Mails, mit denen wahrscheinlich versucht wurde, die ukrainischen Bürger zu beeinflussen und Zweifel in den Köpfen von Ukrainern und ukrainischsprachigen Menschen im Ausland zu wecken.

Eine umfassende Liste von Indicators of Compromise (IoCs) und Samples finden Sie in unserem GitHub-Repository.

Bei Fragen zu unserer auf WeLiveSecurity veröffentlichten Forschung kontaktieren Sie uns bitte unter threatintel@eset.com.

ESET Research bietet private APT Intelligence Reports und Datenfeeds an. Wenn Sie Fragen zu diesem Service haben, besuchen Sie die ESET Threat Intelligence Seite.

IoCs

Dateien

|

SHA-1 |

Filename |

ESET detection name |

Description |

|

3C201B2E40357996B383 |

Minagroua111.pdf |

PDF/Fraud.CDY |

PDF used in an information operation against Ukraine. |

|

15BF71A771256846D44E |

Mozua.pdf |

PDF/Fraud.CDU |

PDF used in an information operation against Ukraine. |

|

960341B2C296C425821E |

Minregion.pdf |

PDF/Fraud.CDT |

PDF used in an information operation against Ukraine. |

|

BB14153040608A4F559F |

Minregion.pdf |

PDF/Fraud.CDX |

PDF used in an information operation against Ukraine. |

Netzwerk

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

N/A |

navalny-votes[.]net |

N/A |

2023-09-09 |

Domain related to Alexei Navalny. |

|

N/A |

navalny-votesmart[.]net |

N/A |

2023-09-09 |

Domain related to Alexei Navalny. |

|

N/A |

navalny-voting[.]net |

N/A |

2023-09-09 |

Domain related to Alexei Navalny. |

|

45.9.148[.]165 |

infoattention[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

Server used to send emails in Operation Texonto. |

|

45.9.148[.]207 |

minuaregionbecareful[.]com |

Nice IT Services Group Inc. |

2023-11-23 |

Server used to send emails in Operation Texonto. |

|

45.9.150[.]58 |

stronginfo1[.]com |

Nice IT Services Group Inc. |

2023-12-25 |

Server used to send emails in Operation Texonto. |

|

45.129.199[.]200 |

minuaregion[.]org |

Hostinger |

2023-11-21 |

Server used to send emails in Operation Texonto. |

|

45.129.199[.]222 |

uamtu[.]com |

Hostinger |

2023-11-20 |

Server used to send emails in Operation Texonto. |

|

46.249.58[.]177 |

infonotifi[.]com |

serverius-mnt |

2023-12-28 |

Server used to send emails in Operation Texonto. |

|

89.116.52[.]79 |

uaminagro[.]com |

IPXO LIMITED |

2023-11-17 |

Server used to send emails in Operation Texonto. |

|

154.49.137[.]16 |

choicelive149200[.]com |

Hostinger |

2023-10-26 |

Phishing server. |

|

185.12.14[.]13 |

infonotification[.]com |

Serverius |

2023-12-28 |

Server used to send emails in Operation Texonto. |

|

193.43.134[.]113 |

login.microsoftidonline[.]com |

Hostinger |

2023-10-03 |

Office 365 phishing server. |

|

195.54.160[.]59 |

minagroua[.]org |

BlueVPS |

2023-11-21 |

Server used to send emails in Operation Texonto. |

E-Mail-Adressen

minregion@uaminagro[.]comminregion@minuaregion[.]orgminregion@minuaregionbecareful[.]comminregion@uamtu[.]commozua@ua-minagro[.]commozua@minagroua[.]orgminagroua@vps-3075.lethost[.]netzwerkhappyny@infoaufmerksamkeit[.]comhappyny@stronginfo1[.]comhappyny@infonotifi[.]comhappyny@infonotification[.]com

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit der Version 14 des MITRE ATT&CK-Frameworks erstellt.

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Acquire Infrastructure: Domains |

Operators bought domain names at Namecheap. |

|

|

Acquire Infrastructure: Server |

Operators rented servers at Nice IT, Hostinger, Serverius, and BlueVPS. |

||

|

Initial Access |

Phishing |

Operators sent emails with disinformation content. |

|

|

Phishing: Spearphishing Link |

Operators sent emails with a link to a fake Microsoft login page. |

||

|

Defense Evasion |

Masquerading |

Operators used domain names similar to official Ukrainian government domain names. |