ESET-Forscher haben einen scheinbaren Watering-Hole-Angriff auf eine regionale Nachrichten-Website identifiziert, die Nachrichten über Gilgit-Baltistan liefert, eine umstrittene Region, die von Pakistan verwaltet wird. Wenn die Urdu-Version der Hunza News-Website auf einem mobilen Gerät geöffnet wird, bietet sie den Lesern die Möglichkeit, die Hunza News Android-App direkt von der Website herunterzuladen, doch die App hat bösartige Spionagefunktionen. Wir haben diese bisher unbekannte Spyware aufgrund ihres Paketnamens com.kamran.hunzanews Kamran genannt. Kamran ist ein gebräuchlicher Vorname in Pakistan und anderen Urdu sprechenden Regionen. Auf Farsi, das von einigen Minderheiten in Gilgit-Baltistan gesprochen wird, bedeutet er "erfolgreich" oder "Glück habend".

Die Website von Hunza News hat eine englische und eine Urdu-Version. Die englische Mobilversion bietet keine App zum Herunterladen. Die Urdu-Version für Mobiltelefone bietet jedoch die Möglichkeit, die Android-Spyware herunterzuladen. Es ist erwähnenswert, dass sowohl die englische als auch die Urdu-Desktop-Version ebenfalls die Android-Spyware anbieten, obwohl sie nicht mit Desktop-Betriebssystemen kompatibel ist. Wir haben die Website bezüglich der Android-Malware kontaktiert. Bis zur Veröffentlichung unseres Blogposts haben wir jedoch keine Antwort erhalten.

Die wichtigsten Punkte des Berichts:

- Die Android-Spyware, die wir Kamran genannt haben, wurde über einen möglichen Watering-Hole-Angriff auf die Website von Hunza News verbreitet.

- Die Malware zielt nur auf Urdu sprechende Nutzer in Gilgit-Baltistan, einer von Pakistan verwalteten Region.

- Die Kamran-Spyware zeigt den Inhalt der Hunza News-Website an und enthält benutzerdefinierten bösartigen Code.

- Unsere Recherchen haben ergeben, dass mindestens 20 mobile Geräte betroffen sind.

Nach dem Start fordert die bösartige Anwendung den Benutzer auf, ihr verschiedene Zugriffsrechte zu erteilen. Wird dies akzeptiert, sammelt sie Daten über Kontakte, Kalenderereignisse, Anrufprotokolle, Standortinformationen, Gerätedateien, SMS-Nachrichten, Bilder usw. Da diese bösartige App nie über den Google Play Store angeboten wurde und von einer unbekannten Quelle heruntergeladen wird, die von Google als "Unbekannt" bezeichnet wird, wird der Benutzer zur Installation dieser App aufgefordert, die Option zur Installation von Apps aus unbekannten Quellen zu aktivieren.

Die bösartige App erschien irgendwann zwischen dem 7. Januar 2023 und dem 21. März 2023 auf der Website; das Entwicklerzertifikat der bösartigen App wurde am 10. Januar 2023 ausgestellt. Zu dieser Zeit fanden in Gilgit-Baltistan Proteste aus verschiedenen Gründen statt, die Landrechte, Steuerfragen, anhaltende Stromausfälle und einen Rückgang der subventionierten Weizenlieferungen betrafen. Die Region, die in der Karte in Abbildung 1 dargestellt ist, untersteht der pakistanischen Verwaltung und besteht aus dem nördlichen Teil der größeren Region Kaschmir, die seit 1947 Gegenstand eines Streits zwischen Indien und Pakistan und seit 1959 zwischen Indien und China ist.

Überblick

Hunza News, wahrscheinlich benannt nach dem Hunza-Distrikt oder dem Hunza-Tal, ist eine Online-Zeitung, die Nachrichten aus der Region Gilgit-Baltistan liefert.

Die Region mit rund 1,5 Millionen Einwohnern ist berühmt für einige der höchsten Berge der Welt, darunter fünf der geschätzten "Achttausender" (Berge mit einer Höhe von mehr als 8.000 Metern über dem Meeresspiegel), vor allem der K2, und wird daher häufig von internationalen Touristen, Trekkern und Bergsteigern besucht. Aufgrund der Proteste im Frühjahr 2023 und weiterer Proteste im September 2023 haben die USA und Kanada Reisehinweise für diese Region herausgegeben, und Deutschland empfiehlt Touristen, sich über die aktuelle Lage zu informieren.

Gilgit-Baltistan ist auch wegen des Karakorum-Highways, der einzigen befahrbaren Straße zwischen Pakistan und China, ein wichtiger Verkehrsknotenpunkt, da er China durch den Zugang zum Arabischen Meer den Handels- und Energietransit ermöglicht. Der pakistanische Teil der Autobahn wird derzeit mit pakistanischer und chinesischer Finanzierung wiederaufgebaut und modernisiert. Die Autobahn wird häufig durch wetterbedingte Schäden oder Proteste blockiert.

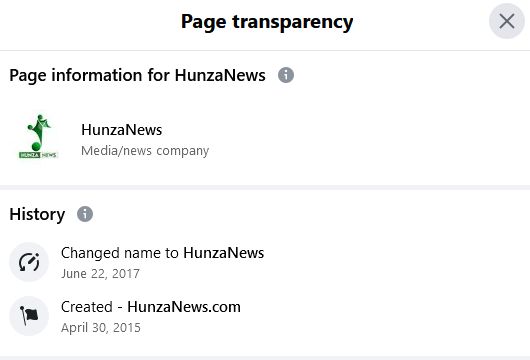

Die Website von Hunza News bietet Inhalte in zwei Sprachen: Englisch und Urdu. Neben Englisch hat Urdu in Pakistan den Status einer Nationalsprache, und in Gilgit-Baltistan dient es als gemeinsame Sprache oder Brückensprache für die interethnische Kommunikation. Die offizielle Domain von Hunza News ist hunzanews.net, die am 22. Mai 2017 registriert wurde und seither kontinuierlich Online-Artikel veröffentlicht, wie die Daten des Internet Archive für hunzanews.net belegen.

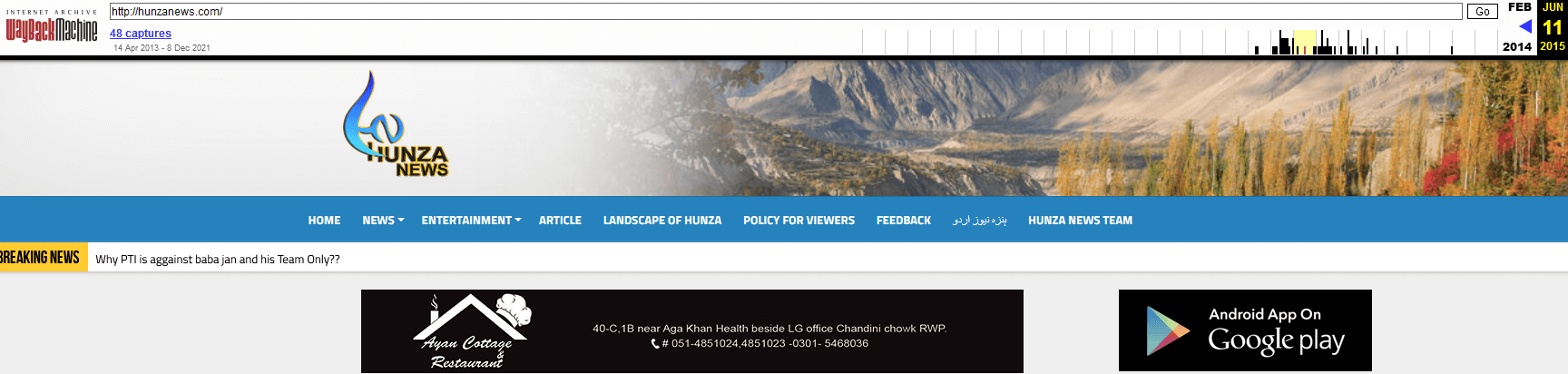

Vor 2022 nutzte diese Online-Zeitung auch eine andere Domain, hunzanews.com, wie aus den Informationen zur Seitentransparenz auf der Facebook-Seite der Website (siehe Abbildung 2) und den Internet Archive Records von hunzanews.com hervorgeht. Aus den Daten des Internet-Archivs geht außerdem hervor, dass hunzanews.com seit 2013 Nachrichten liefert. Daher veröffentlichte diese Online-Zeitung etwa fünf Jahre lang Artikel über zwei Websites: hunzanews.net und hunzanews.com. Das bedeutet auch, dass diese Online-Zeitung seit über 10 Jahren aktiv ist und Online-Leserschaft gewinnt.

Im Jahr 2015 begann hunzanews.com mit der Bereitstellung einer legitimen Android-Anwendung, wie in Abbildung 3 dargestellt, die im Google Play Store verfügbar war. Ausgehend von den verfügbaren Daten gehen wir davon aus, dass zwei Versionen dieser App veröffentlicht wurden, wobei keine der beiden bösartige Funktionen enthielt. Der Zweck dieser Apps bestand darin, den Lesern den Inhalt der Website auf benutzerfreundliche Weise zu präsentieren.

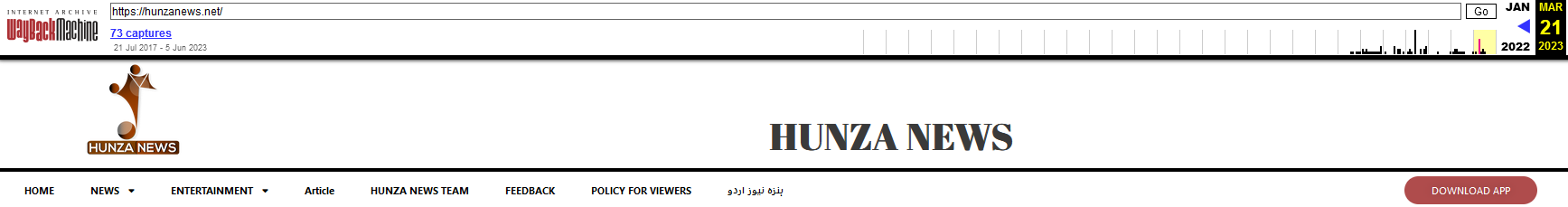

In der zweiten Jahreshälfte 2022 wurde die neue Website hunzanews.net optisch überarbeitet, einschließlich der Entfernung der Option zum Herunterladen der Android-App von Google Play. Außerdem wurde die offizielle App aus dem Google Play Store entfernt, wahrscheinlich aufgrund ihrer Inkompatibilität mit den neuesten Android-Betriebssystemen.

Einige Wochen lang, mindestens von Dezember 2022 bis zum 7. Januar 2023, gab es auf der Website keine Option zum Herunterladen der offiziellen mobilen App, wie in Abbildung 4 dargestellt.

Aus den Aufzeichnungen des Internet-Archivs geht hervor, dass die Website mindestens seit dem 21. März 2023 wieder die Möglichkeit bietet, eine Android-App herunterzuladen, die über die Schaltfläche DOWNLOAD APP zugänglich ist (siehe Abbildung 5). Für den Zeitraum zwischen dem 7. Januar und dem 21. März 2023 gibt es keine Daten, die uns helfen könnten, das genaue Datum des Wiederauftauchens der App auf der Website zu bestimmen.

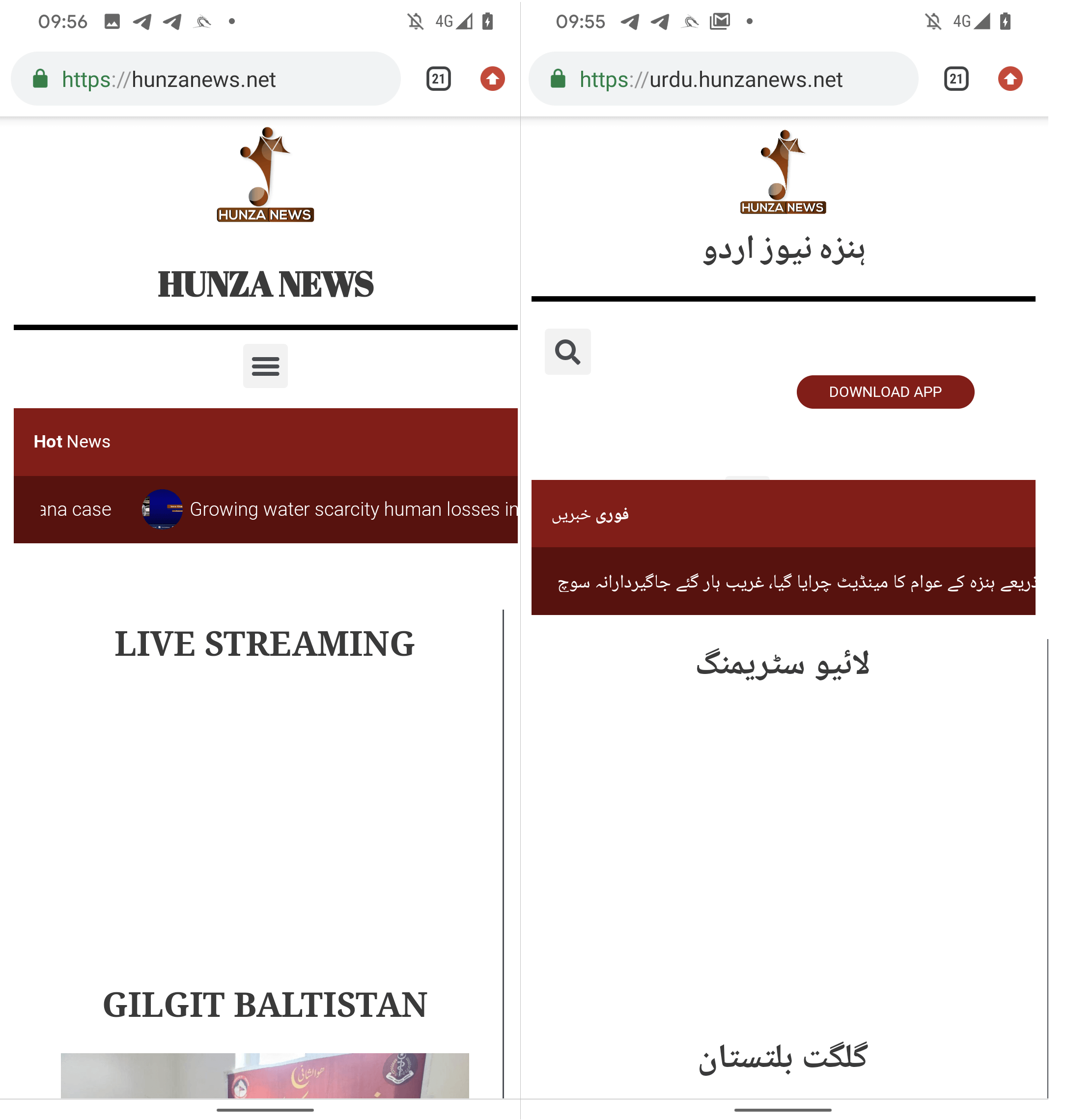

Bei der Analyse mehrerer Versionen der Website stießen wir auf etwas Interessantes: Wenn man die Website in einem Desktop-Browser in einer der beiden Sprachversionen von Hunza News - Englisch(hunzanews.net) oder Urdu(urdu.hunzanews.net) - aufruft, wird die Schaltfläche DOWNLOAD APP am oberen Rand der Webseite deutlich angezeigt. Bei der heruntergeladenen App handelt es sich um eine native Android-Anwendung, die nicht auf einem Desktop-Rechner installiert werden kann und diesen gefährdet.

Auf einem mobilen Gerät ist diese Schaltfläche jedoch ausschließlich auf der Urdu-Sprachvariante(urdu.hunzanews.net) sichtbar, wie in Abbildung 6 dargestellt.

Mit hoher Wahrscheinlichkeit können wir bestätigen, dass die bösartige App speziell auf Urdu sprechende Benutzer abzielt, die über ein Android-Gerät auf die Website zugreifen. Die bösartige App ist seit dem ersten Quartal 2023 auf der Website verfügbar.

Durch Klicken auf die Schaltfläche DOWNLOAD APP wird ein Download von https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk ausgelöst. Da diese bösartige App nie über den Google Play Store angeboten wurde und von einer Drittanbieterseite heruntergeladen wird, um diese App zu installieren, wird der Benutzer aufgefordert, die nicht standardmäßige Android-Option zur Installation von Apps aus unbekannten Quellen zu aktivieren.

Bei der bösartigen App mit dem Namen Hunza News handelt es sich um eine bisher unbekannte Spyware, die wir Kamran genannt haben und die im Abschnitt Kamran unten analysiert wird.

ESET Research hat sich bezüglich Kamran an Hunza News gewandt. Vor der Veröffentlichung unseres Blogposts haben wir keine Rückmeldung oder Antwort von Seiten der Website erhalten.

Viktimologie

Basierend auf den Ergebnissen unserer Untersuchung konnten wir mindestens 22 kompromittierte Smartphones identifizieren, von denen sich fünf in Pakistan befanden.

Kamran

Kamran ist eine bisher nicht dokumentierte Android-Spyware, die sich durch ihre einzigartige Codezusammensetzung von anderer, bekannter Spyware unterscheidet. ESET erkennt diese Spyware als Android/Spy.Kamran.

Wir haben nur eine Version einer bösartigen App identifiziert, die Kamran enthält, und zwar diejenige, die auf der Website von Hunza News zum Download bereitsteht. Wie im Abschnitt "Überblick" erläutert, können wir das genaue Datum, an dem die App auf die Hunza News-Website gestellt wurde, nicht angeben. Das zugehörige Entwicklerzertifikat (SHA-1: DCC1A353A178ABF4F441A5587E15644A388C9D9C), das zum Signieren der Android-App verwendet wird, wurde jedoch am 10. Januar 2023 ausgestellt. Dieses Datum bietet eine Untergrenze für den frühesten Zeitpunkt, zu dem die bösartige App erstellt wurde.

Im Gegensatz dazu wurden legitime Anwendungen von Hunza News, die früher auf Google Play verfügbar waren, mit einem anderen Entwicklerzertifikat signiert (SHA-1: BC2B7C4DF3B895BE4C7378D056792664FCEEC591). Diese sauberen und legitimen Anwendungen weisen keine Code-Ähnlichkeiten mit der identifizierten bösartigen Anwendung auf.

Beim Start fordert Kamran den Benutzer auf, den Zugriff auf verschiedene auf dem Gerät des Opfers gespeicherte Daten wie Kontakte, Kalenderereignisse, Anrufprotokolle, Standortinformationen, Gerätedateien, SMS-Nachrichten und Bilder zu genehmigen. Außerdem wird ein Fenster angezeigt, in dem der Benutzer die Möglichkeit hat, die Social-Media-Konten von Hunza News zu besuchen und entweder die englische oder die Urdu-Sprache zum Laden der Inhalte von hunzanews.net auszuwählen (siehe Abbildung 7).

Wenn die oben genannten Berechtigungen erteilt werden, sammelt die Kamran-Spyware automatisch sensible Benutzerdaten, darunter:

- SMS-Nachrichten

- Kontaktliste

- Anrufprotokolle

- Kalenderereignisse

- Gerätestandort

- Liste der installierten Anwendungen

- Empfangene SMS-Nachrichten

- Geräteinformationen

- Bilder

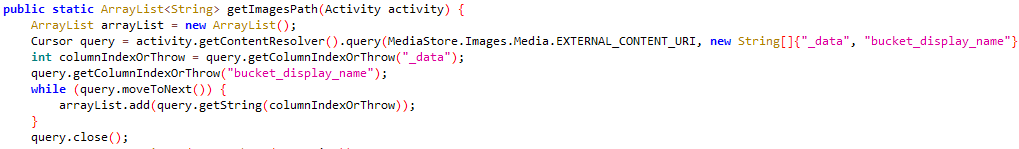

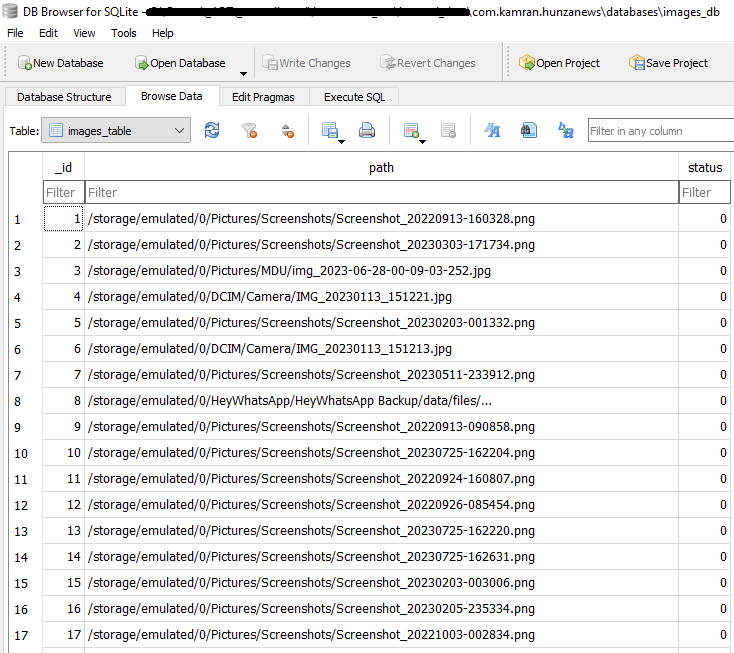

Interessanterweise identifiziert Kamran zugängliche Bilddateien auf dem Gerät (wie in Abbildung 8 dargestellt), ermittelt die Dateipfade für diese Bilder und speichert diese Daten in einer images_db-Datenbank, wie in Abbildung 9 dargestellt. Diese Datenbank wird im internen Speicher der Malware gespeichert.

Alle Arten von Daten, einschließlich der Bilddateien, werden auf einen fest kodierten Command-and-Control-Server (C&C) hochgeladen. Interessanterweise entschieden sich die Betreiber für Firebase, eine Webplattform, als C&C-Server: https://[GEKÜRZT].firebaseio[.]com. Der C&C-Server wurde an Google gemeldet, da die Plattform von diesem Technologieunternehmen bereitgestellt wird.

Es ist wichtig zu beachten, dass die Malware keine Fernsteuerungsfunktionen besitzt. Daher werden Benutzerdaten nur dann über HTTPS zum Firebase C&C-Server exfiltriert, wenn der Benutzer die App öffnet. Die Datenexfiltration kann nicht im Hintergrund erfolgen, wenn die App geschlossen ist. Kamran verfügt über keinen Mechanismus, der nachverfolgt, welche Daten exfiltriert wurden, und sendet daher wiederholt dieselben Daten sowie alle neuen Daten, die seinen Suchkriterien entsprechen, an seinen C&C.

Schlussfolgerung

Kamran ist eine bisher unbekannte Android-Spyware, die auf Urdu sprechende Menschen in der Region Gilgit-Baltistan abzielt. Unsere Nachforschungen haben ergeben, dass die bösartige App, die Kamran enthält, seit mindestens 2023 über einen Angriff auf eine lokale Online-Zeitung namens Hunza News verbreitet wird, bei dem es sich wahrscheinlich um einen Watering-Hole-Angriff handelt.

Kamran weist eine einzigartige Codebasis auf, die sich von anderer Android-Spyware unterscheidet und eine Zuordnung zu einer bekannten APT-Gruppe (Advanced Persistent Threat) verhindert.

Diese Untersuchung zeigt auch, dass es wichtig ist, immer wieder darauf hinzuweisen, wie wichtig es ist, Apps ausschließlich von vertrauenswürdigen und offiziellen Quellen herunterzuladen.

IoCs

Dateien

|

SHA-1 |

Package name |

Detection |

Description |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Spy.Kamran.A |

Kamran spyware. |

Netzwerk

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

34.120.160[.]131 |

[REDACTED].firebaseio[.]com |

Google LLC |

2023-07-26 |

C&C server. |

|

191.101.13[.]235 |

hunzanews[.]net |

Domain.com, LLC |

2017-05-22 |

Distribution website. |

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit der Version 13 des MITRE ATT&CK Frameworks erstellt.

|

Tactic |

ID |

Name |

Description |

|

Discovery |

Software Discovery |

Kamran spyware can obtain a list of installed applications. |

|

|

File and Directory Discovery |

Kamran spyware can list image files on external storage. |

||

|

System Information Discovery |

Kamran spyware can extract information about the device, including device model, OS version, and common system information. |

||

|

Collection |

Data from Local System |

Kamran spyware can exfiltrate image files from a device. |

|

|

Location Tracking |

Kamran spyware tracks device location. |

||

|

Protected User Data: Calendar Entries |

Kamran spyware can extract calendar entries. |

||

|

Protected User Data: Call Logs |

Kamran spyware can extract call logs. |

||

|

Protected User Data: Contact List |

Kamran spyware can extract the device’s contact list. |

||

|

Protected User Data: SMS Messages |

Kamran spyware can extract SMS messages and intercept received SMS. |

||

|

Command and Control |

Application Layer Protocol: Web Protocols |

Kamran spyware uses HTTPS to communicate with its C&C server. |

|

|

Web Service: One-Way Communication |

Kamran uses Google’s Firebase server as its C&C server. |

||

|

Exfiltration |

Exfiltration Over C2 Channel |

Kamran spyware exfiltrates data using HTTPS. |