A equipe de pesquisa da ESET detectou uma nova onda de ataques de ransomware a várias organizações na Ucrânia que compartilham diversos elementos em comum com campanhas anteriormente realizadas pelo grupo APT Sandworm.

Embora este ransomware, batizado pela ESET como RansomBoggs e escrito em .NET framework, seja novo, a forma como ele é implantado assemelha-se a alguns ataques que foram anteriormente atribuídos ao grupo Sandworm.

A ESET alertou a Computer Emergency Response Team of Ukraine (CERT-UA) sobre os ataques do RansomBoggs que foram detectados pela primeira vez no último dia 21 de novembro. De acordo com a variante, os produtos ESET detectam o RansomBoggs como MSIL/Filecoder.Sullivan.A e MSIL/Filecoder.RansomBoggs.A.

Sobre o RansomBoggs

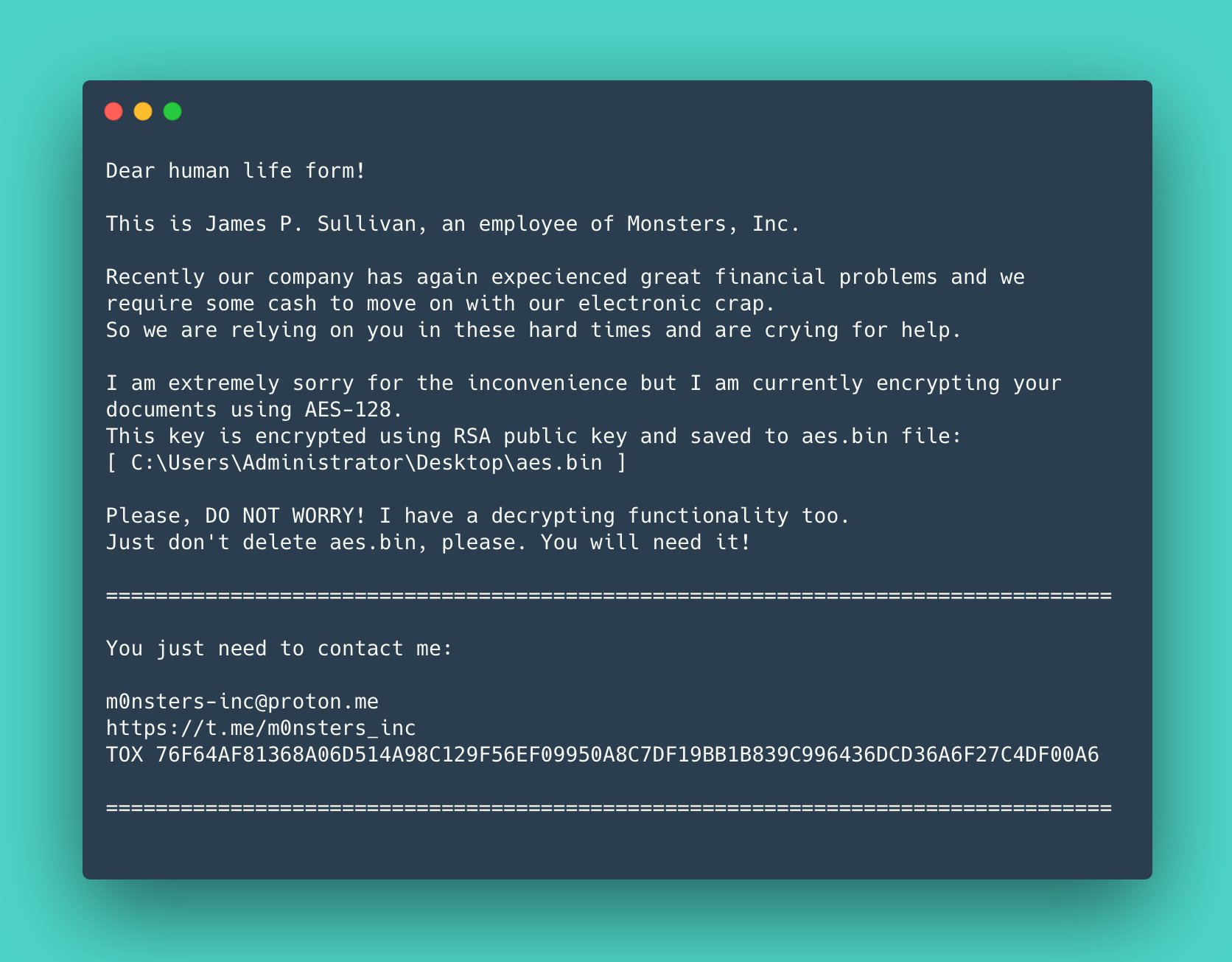

Na nota de resgate acima (SullivanDecryptsYourFiles.txt), os criadores do RansomBoggs fazem várias referências ao filme Monsters Inc., inclusive fazendo-se passar por James P. Sullivan, o protagonista do longa-metragem.

Uma vez lançado, o novo ransomware "gera uma chave aleatória e criptografa os arquivos usando AES-256 no modo CBC" - não o comprimento da chave AES de 128 bits mencionado na nota de resgate. Depois adiciona a extensão .chsch aos arquivos criptografados.

"A chave é então criptografada através de RSA e é escrita em aes.bin", explicou a equipe de pesquisa da ESET. De acordo com a variante, a chave pública RSA é codificada na própria amostra do malware ou fornecida como argumento.

Em termos de semelhanças com outros ataques do grupo Sandworm, o script do PowerShell utilizado para distribuir o RansomBoggs a partir do controlador de domínio é quase idêntico ao utilizado nos ataques do Industroyer 2 contra o setor elétrico ucraniano em abril deste ano. O mesmo script foi utilizado para distribuir o malware do tipo wipe chamado CaddyWiper que utilizou o loader ArguePatch e comprometeu várias dezenas de sistemas em um número limitado de organizações na Ucrânia em março deste ano.

Ucrânia sob ataque

O Sandworm tem uma longa história como responsável por alguns dos ataques cibernéticos mais perturbadores do mundo durante a última década. A última aparição do grupo ocorreu há apenas algumas semanas depois que a Microsoft o denunciou como o culpado pelo ransomware conhecido como "Prestige" que afetou várias empresas de logística na Ucrânia e Polônia no início de outubro.

Os ataques mencionados acima não geram uma imagem completa das várias ameaças que as organizações ucranianas enfrentaram neste ano. Para citar um exemplo, no dia 23 de fevereiro, poucas horas antes da Rússia invadir a Ucrânia, a telemetria da ESET detectou o HermeticWiper nas redes de várias organizações ucranianas. No dia seguinte, começou um segundo ataque com intenções destrutivas contra uma rede do governo ucraniano, desta vez através do IsaacWiper.

De fato, a Ucrânia tem sido alvo de uma série de ataques cibernéticos altamente perturbadores lançados pelo grupo Sandworm desde pelo menos 2014, incluindo o BlackEnergy, o GreyEnergy e a primeira iteração do Industroyer. O grupo também esteve por trás dos ataques do NotPetya que devastaram muitas redes corporativas na Ucrânia em junho de 2017, antes de se espalhar globalmente e causar estragos em muitas empresas ao redor do mundo.

Veja mais: Ciberataques às infraestruturas críticas de um país e suas consequências