El pasado 3 de abril publicamos el desafío ESET #41 en el que los participantes debían analizar algunos archivos para descubrir un mensaje oculto. Luego de haber anunciado la extensión del desafío hasta el 5 de mayo, hoy publicamos la solución y anunciamos quién fue ganador del premio. Tal como lo mencionamos en la actualización que realizamos el día 28 de abril, el primero en lograrlo obtiene un acceso para el curso “Introducción al Análisis de Malware” en la plataforma Academia ESET y una licencia de ESET Mobile Security para Android.

En esta oportunidad, solo una persona logró resolverlo a tiempo:

- Facundo Basso

Para recibir el premio, en este caso el ganador deberá comunicarse por mensaje privado a través de alguna de nuestras redes sociales, como Facebook, Twitter o Instagram, indicando su nombre y dirección de correo para que podamos hacer entrega del premio. Desde ya, agradecemos a todos los que participaron y dedicaron parte de su tiempo intentando resolver el desafío. A continuación, presentamos la solución al reto y los invitamos a participar de los próximos desafíos que estaremos publicando.

Resolución del desafío #41 de ESET

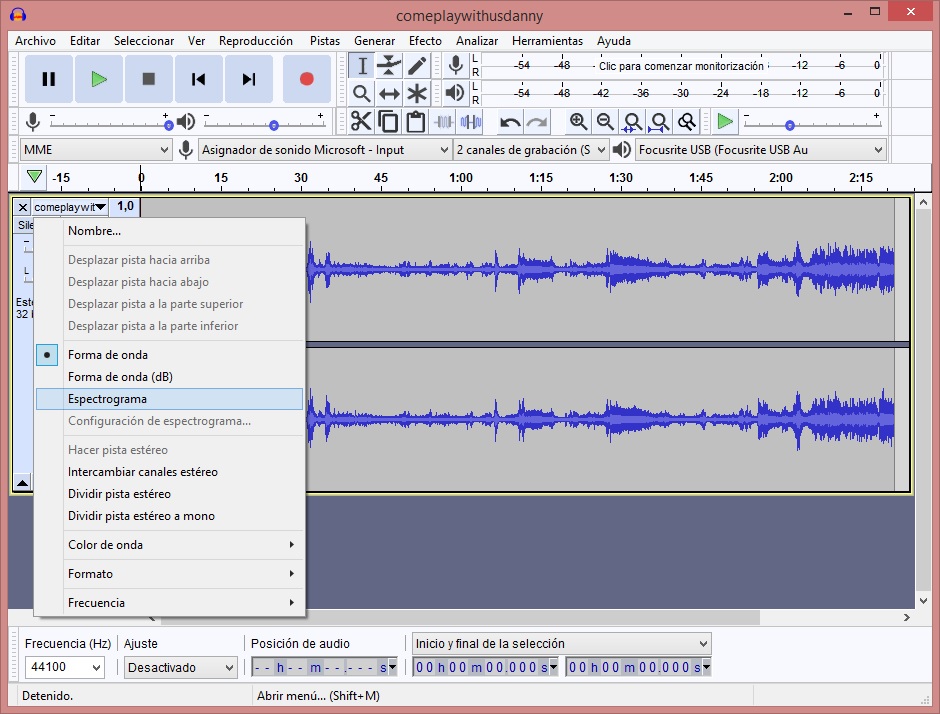

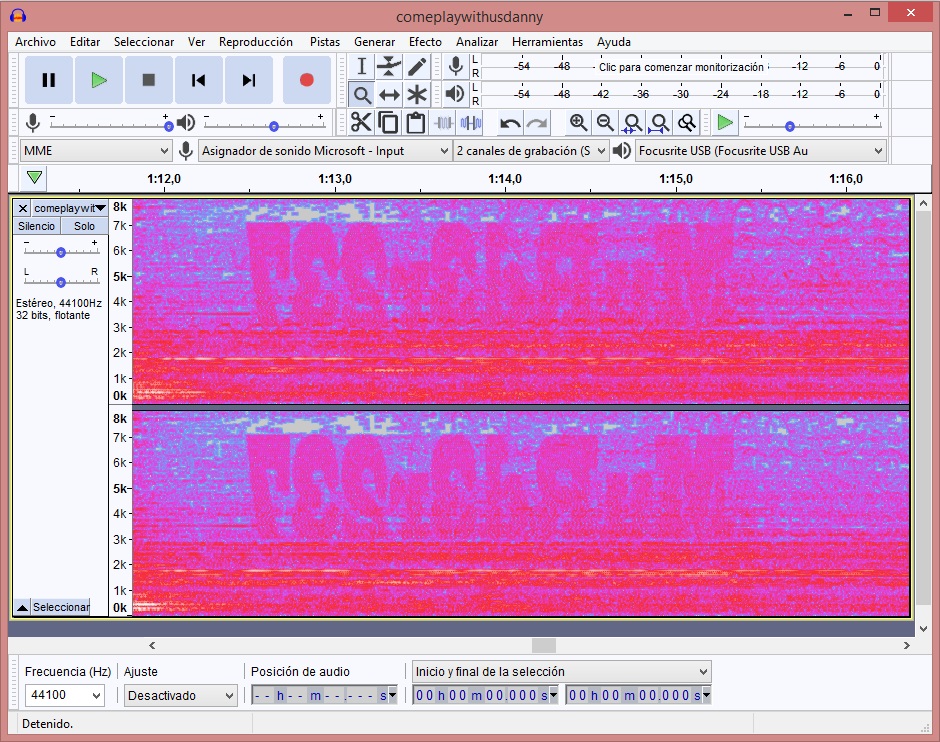

El video esconde dos contraseñas. Podemos encontrar una de ellas analizando el audio. Al reproducir el archivo se escucha con claridad que este contiene datos ocultos. Para analizar la pista de sonido podemos utilizar un editor como Audacity con los plugins de FFmpeg and LAME; de este modo, podremos obtener el audio solo arrastrando el video a la herramienta. También podríamos usar otro editor de video o algún servicio online para aislar el audio del video.

Una vez que tenemos el audio separado, podremos analizar cuidadosamente su espectrograma y hasta dar con una de las contraseñas, que se encuentra reflejada: MuRd3r237.

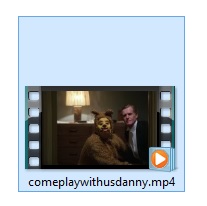

Quizás hayas intentado desempaquetar el segundo ZIP con esta clave. En tal caso, habrá sido en vano pues aún necesitamos otra contraseña. En el post del desafío dijimos que “se encuentra a simple vista, en una imagen que parece no encajar”. Si miramos con detenimiento, la miniatura de previsualización del video contiene un frame que no se encuentra en el vídeo en sí.

El siguiente paso será extraer esta imagen para ver qué secretos oculta. Podemos lograrlo con exiftools y el siguiente comando:

exiftool.exe -b -CoverArt comeplaywithusdanny.mp4 > thumbnail.jpg

Si analizamos con steghide el archivo veremos que contiene información oculta. Para extraerla, necesitaremos la contraseña que hallamos anteriormente.

steghide.exe extract -sf thumbnail.jpg -p "MuRd3r237" -xf data.txt

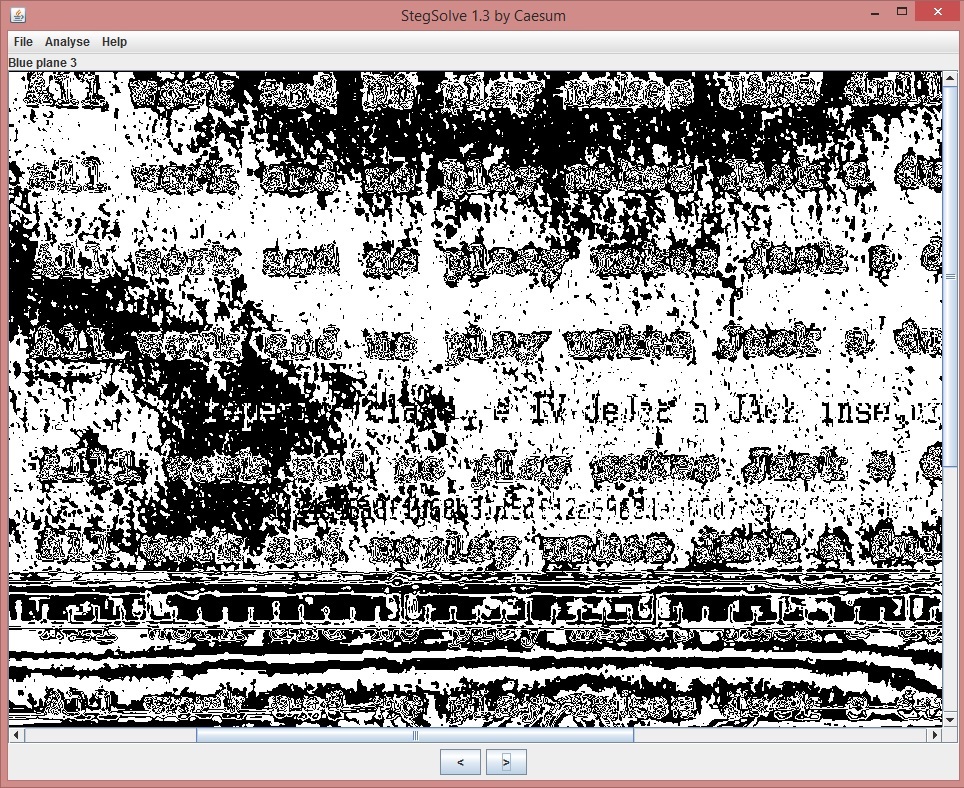

Dentro del archive data.txt encontraremos la contraseña del segundo ZIP: H3r3s_J0hnnY. Al desempaquetarlo encontraremos dos archivos. El primero es una imagen PNG que tras analizar con stegsolve pareciera ocultar un texto en su canal azul.

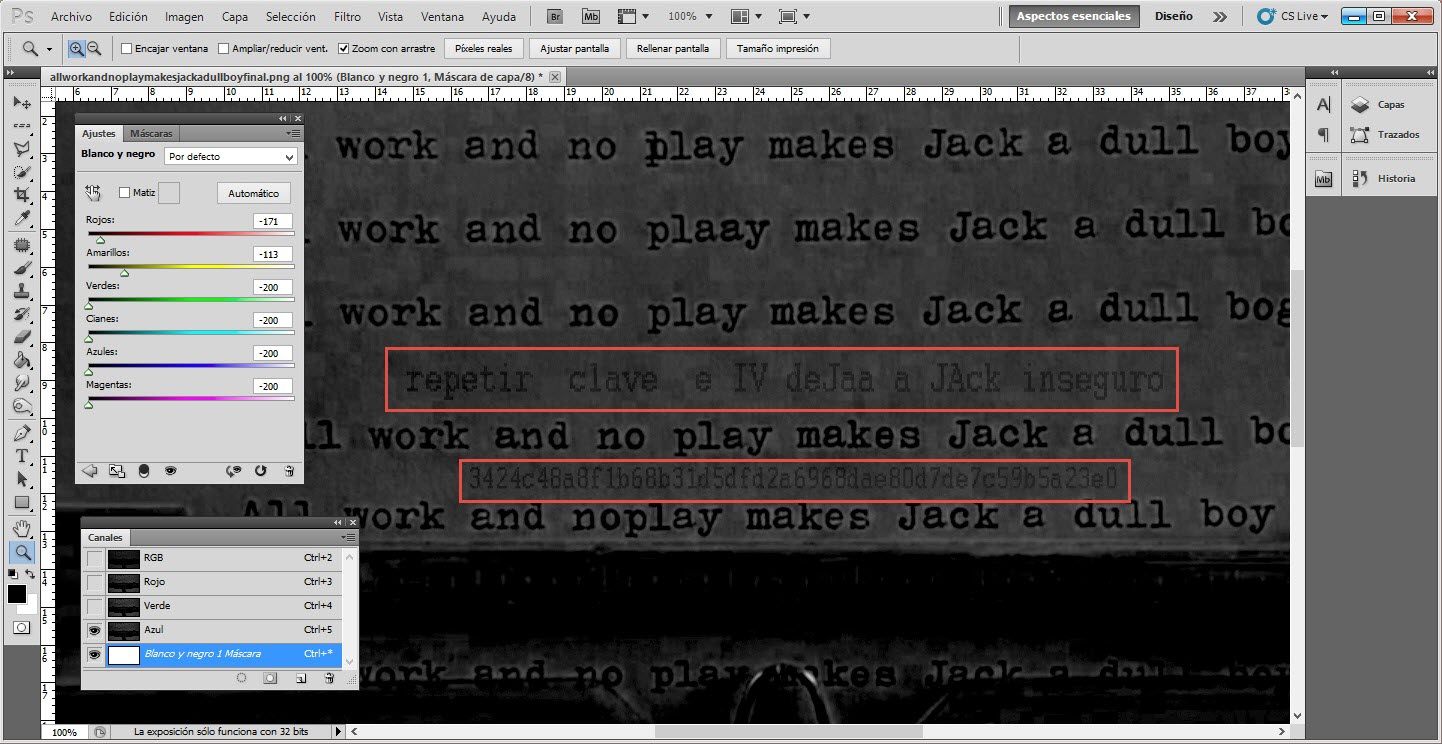

Si la abrimos con un editor de imágenes y jugamos con combinaciones de canales y colores, el texto se volverá visible. Entonces se nos indicará que el contenido del TXT incluido en el ZIP son textos que han sido cifrados con una misma clave e IV, y se nos otorgará la segunda parte del último CT.

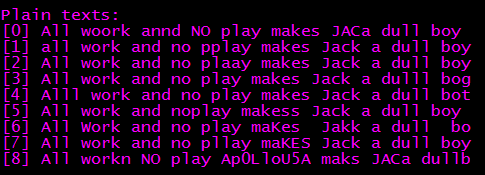

Finalmente, para encontrar la bandera deberemos aplicar un XOR sobre los diferentes textos cifrados, combinándolos según convenga, y teniendo en cuenta que las palabras clave parecen ser las variaciones de “All work and no play makes Jack a dull boy” que aparecen en la imagen y los nombres de archivo.

De este modo daremos con el flag final: Ap0LloU5A.