Esta semana, la acción coordinada de autoridades de aplicación de la ley dio de baja a la red fast-flux Avalanche. Durante años, esta red ha permitido a varios operadores de botnets beneficiarse de una capa adicional de protección contra interrupciones y listas negras de dominios.

Ayer sufrió un duro golpe. Autoridades alrededor del mundo lograron dar de baja algunos de sus dominios esenciales, aunque todavía resta terminar una tarea crucial: limpiar las secuelas. Y a ESET se le pidió ayuda en este aspecto. Incluso si no usas un producto de la compañía, puedes usar nuestra herramienta gratuita ESET Online Scanner, que es capaz de detectar y limpiar familias de malware que hayan sido distribuidas por esta red fast-flux o la hayan usado. Nuestra herramienta también está disponible en sitio del US-CERT.

ESET siempre se esfuerza por apoyar las operaciones de las autoridades de aplicación de la ley, dado que esto cumple uno de nuestros objetivos centrales: hacer a la Internet más segura. La experiencia muestra que este tipo de desmantelamiento es uno de los métodos más efectivos en los que se puede dañar a los criminales, reduciendo la rentabilidad de sus ataques, e incluso se puede llegar a la concreción de arrestos. Es por eso que lo consideramos una manera eficiente de hacer cambios duraderos y positivos al ecosistema de seguridad.

Si bien estas operaciones llevan mucho tiempo y esfuerzo, valen la pena cuando llega el momento de dar de baja la red cibercriminal. Como nuestros esfuerzos recientes contra Dorkbot y Mumblehard demuestran, estamos siempre felices de unir fuerzas contra algunas de las peores plagas de Internet.

¿Dijiste "red fast-flux"?

Una red fast-flux, como la que operaba el grupo Avalanche, puede ser definida como "una técnica DNS usada por botnets para esconder sitios de phishing y descarga de malware detrás de una red siempre cambiante de hosts comprometidos actuando como proxies".

Para ilustrar este concepto, usemos Win32/Wauchos (también conocida como Andromeda), ya que sabemos que algunos de sus C&C han estado usando esta red. Si una compañía de seguridad quisiera mapear la infraestructura del atacante para tratar de desmantelarla, el hecho de que está oculta detrás de diferentes capas de proxies hará que encontrar el C&C verdadero sea mucho más complicado.

¿Quién está usando esta red?

El operativo de esta semana apuntó a varias botnets que han usado a la red Avalanche. Estas son algunas familias de malware que usan o han usado este servicio:

- TeslaCrypt

- Nymaim

- CoreBot

- GetTiny

- Matsnu

- Rovnix

- URLZone

- QakBot (también conocida como Qbot, PinkSlip Bot)

Hay muchos tipos de malware usando este servicio, pero la mayoría son de los que roban credenciales, ransomware y troyanos bancarios. La variedad de familias de malware listadas arriba es un claro indicador de que esta red fast-flux se vende como servicio a otros cibercriminales.

¿Cómo puedo limpiar mi computadora?

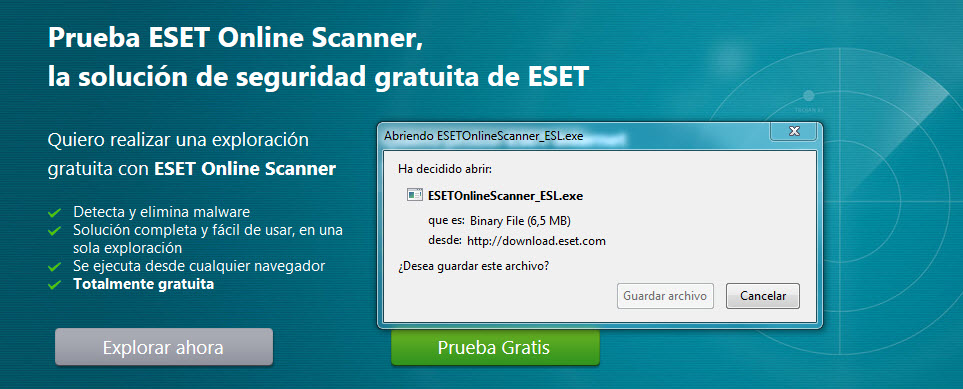

Si te preocupa que tu computadora haya sido afectada por una de las botnets que usaba esta red fast-flux, puedes descargar y ejecutar ESET Online Scanner, que revisará tu equipo y removerá cualquier cosa que pueda dañarlo. Su uso es totalmente gratuito y el proceso solo tomará unos minutos si sigues estos pasos:

1. Descarga y ejecuta ESET Online Scanner

2. Acepta los términos y condiciones

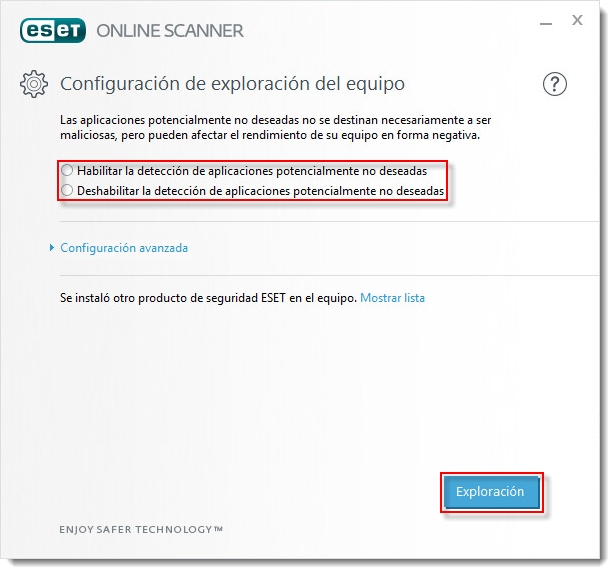

3. Opta por habilitar la detección de aplicaciones potencialmente no deseadas (PUA) y haz clic en Explorar para iniciar el análisis.

Puedes encontrar más información sobre cómo usar ESET Online Scanner en nuestra base de conocimiento.