ESET ha colaborado con Microsoft, CERT.PL y diversas agencias policiales de todo el mundo para interrumpir la actividad de la botnet Dorkbot mediante la redirección del tráfico de sus servidores de C&C (sinkholing). ESET compartió el análisis técnico, la información estadística sobre el malware utilizado y los dominios y direcciones IP de los servidores de Comando y Control conocidos. También aprovechamos nuestros conocimientos históricos de esta amenaza, dado que la hemos monitoreado durante mucho tiempo para proteger a nuestros usuarios de ella, como se puede ver en el paper de Pablo Ramos de ESET, que presentó en la conferencia de VirusBulletin 2012 en Dallas.

La operación dirigida por el FBI, Interpol y Europol interrumpe la infraestructura de Dorkbot incluyendo servidores de comando y control en Asia, Europa y América del Norte. Lo que es más, la operación ha llevado a la incautación de dominios, rompiendo así la capacidad de los operadores de la botnet de controlar las computadoras de sus víctimas.

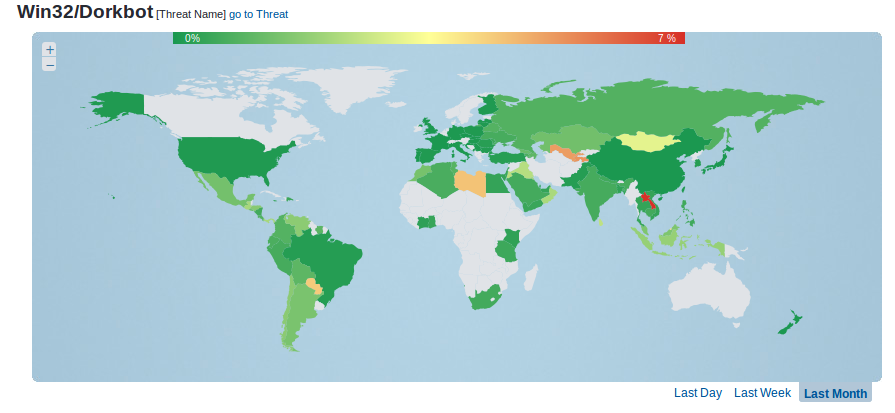

Como resultado de este esfuerzo, las agencias policiales de todo el mundo, con la ayuda de los investigadores de seguridad de Microsoft, anunciaron hoy la interrupción de la actividad de una de las familias de malware más ampliamente distribuidas: Win32/Dorkbot, que infectó a más de un millón de computadoras en cerca de 190 países.

Dorkbot, una botnet de tipo IRC

Win32/Dorkbot se distribuye a través de diversos canales como redes sociales, correo no deseado, medios extraíbles y exploit kits. Una vez instalado en la máquina, intenta anular el funcionamiento normal del software de seguridad bloqueando el acceso a sus servidores de actualización, y luego se conecta a un servidor IRC para recibir nuevos comandos.

Además de ser un ladrón de contraseñas dirigido a servicios populares como Facebook y Twitter, Dorkbot normalmente instala código malicioso de una de otras varias familias de malware poco después de obtener el control de un sistema determinado. Cabe destacar que Win32/Kasidet, un malware utilizado para realizar ataques DDoS, también llamado Neutrino bot, y Win32/Lethic, un conocido spambot, son dos de las amenazas que Dorkbot deja con más frecuencia en los sistemas infectados.

Durante todos estos años presenciamos muchas manifestaciones diferentes de Win32/Dorkbot y todavía sigue siendo una amenaza muy persistente. Como detectamos miles de ataques por semana en diversos países del mundo y recibimos nuevas muestras a diario, pensamos que sería bueno interrumpir la actividad de sus operaciones. Si crees que tu sistema podría estar infectado por Dorkbot, usa nuestra herramienta gratuita para desinfectarlo.

Win32/Dorkbot es un malware que estuvo circulando por varios años y que aún está afectando a una gran cantidad de sistemas.

Un diseño modular

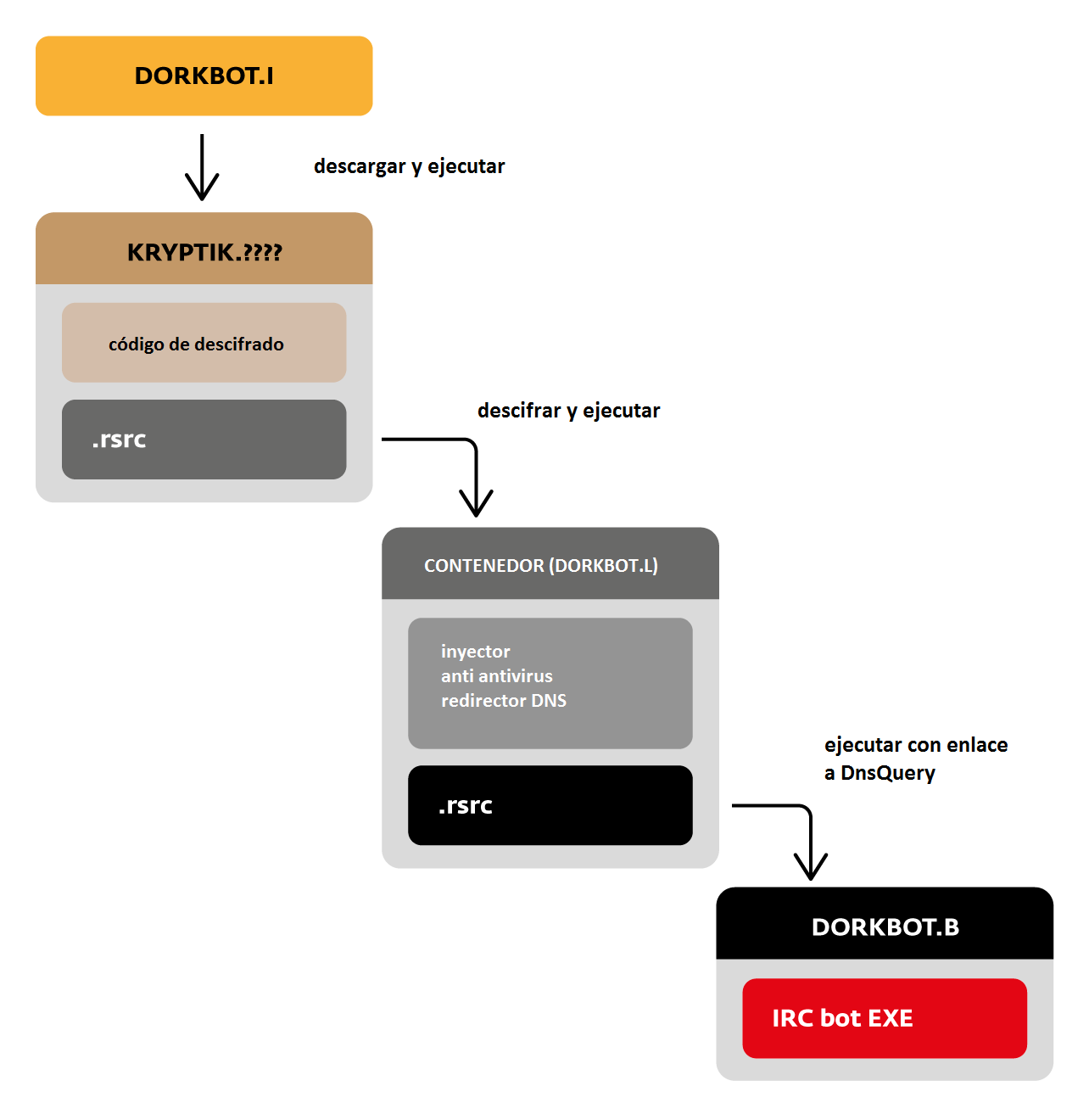

El siguiente diagrama explica mejor los diferentes módulos que componen las últimas versiones de las muestras de Dorkbot analizadas. También les servirá a los investigadores para comprender mejor la denominación de las distintas variantes de esta amenaza.

Tomemos un escenario típico de infección para ilustrar mejor el papel de cada módulo, específicamente cuando un usuario se infecta al ejecutar una muestra de Dorkbot ubicada en una memoria USB. Como Dorkbot busca los medios extraíbles conectados a un sistema infectado para replicarse, muchas de las detecciones se generan en muestras de Dorkbot ubicadas en dispositivos de este tipo. Se suelen encontrar dos tipos de archivos en los medios extraíbles insertados en un sistema infectado por Dorkbot: un dropper y archivos .LNK con nombres atractivos que apuntan al archivo malicioso.

Entonces, para volver a nuestro ejemplo, cuando el usuario ejecuta el dropper (detectado por ESET como Win32/Dorkbot.I) desde la memoria USB, éste primero intenta descargar el componente principal de Dorkbot poniéndose en contacto con un servidor de C&C codificado en forma rígida. El paquete descargado es un archivo altamente comprimido que termina descifrando y ejecutando Win32/Dorkbot.L, un contenedor utilizado para instalar el componente principal. Como se puede ver en la figura anterior, se ejecutará el componente principal IRC de Dorkbot, detectado por ESET como Win32/Dorkbot.B, y mientras tanto se creará el enlace a la API DnsQuery.

Esto es necesario porque el componente principal no contiene los verdaderos dominios del servidor de C&C. De hecho, cuando el componente IRC intenta resolver estos dominios a través de la API enlazada, el contenedor en cambio tratará de resolver uno de los muchos dominios que contiene. Este intrincado proceso hace que resulte aún más difícil obtener las direcciones reales de los servidores de C&C.

Una vez completada la instalación, el sistema intentará conectarse al servidor IRC, se unirá a un canal específico y esperará a que el botmaster le envíe comandos. Por lo general, el bot pronto recibe comandos para descargar y ejecutar otros programas maliciosos adicionales, como se explicó arriba.

Observaciones finales...

Dorkbot es una antigua botnet que se ha ido reinventando con el paso de los años. Su infraestructura de comando y control (C&C) es una de las muchas investigadas por ESET. Esta información es esencial para poder realizar un seguimiento de los cambios en el comportamiento del malware y para proporcionar datos útiles que ayuden a interrumpir su actividad y desmantelar la red.

Dorkbot emplea estrategias viejas para infectar sistemas nuevos. Los usuarios deben tener cuidado al abrir archivos ubicados en medios extraíbles, así como los archivos recibidos a través de correo electrónico o medios sociales. Si piensas que puedes estar infectado con Dorkbot, te ofrecemos nuestra herramienta gratuita. Los productos de ESET actualmente detectan miles de variaciones de Dorkbot, además de los diferentes programas maliciosos que esta botnet distribuye.

Un agradecimiento especial a Juraj Jánošík, Viktor Lucza, Filip Mazán, Pablo Ramos and Richard Vida por su ayuda en esta investigación.

Apéndice A

Ejemplo de direcciones URL atacadas por el ladrón de contraseñas Dorkbot

*paypal.*

*google.*

*aol.*

*screenname.aol.*

*bigstring.*

*fastmail.*

*gmx.*

*login.live.*

*login.yahoo.*

*facebook.*

*hackforums.*

*steampowered*

*no-ip*

*dyndns*

*runescape*

*.moneybookers.*

*twitter.com/sessions*

*secure.logmein.*

*officebanking.cl/*

*signin.ebay*

*depositfiles.*

*megaupload.*

*sendspace.com/login*

*mediafire.com/*

*freakshare.com/login*

*netload.in/index*

*4shared.com/login*

*hotfile.com/login*

*fileserv.com/login*

*uploading.com/*

*uploaded.to/*

*filesonic.com/*

*oron.com/login*

*what.cd/login*

*letitbit.net*

*sms4file.com/*

*vip-file.com/*

*torrentleech.org/*

*thepiratebay.org/login*

*netflix.com/*

*alertpay.com/login*

*godaddy.com/login*

*namecheap.com/*

*moniker.com/*

*1and1.com/xml/config*

*enom.com/login*

*dotster.com/*

*webnames.ru/*

*:2082/login* (posiblemente dirigido a cpanel)

*:2083/login* (posiblemente dirigido acpanel)

*:2086/login* (posiblemente dirigido a GNUnet)

*whcms*

*:2222/CMD_LOGIN* (posiblemente dirigido a DirectAdmin)

*bcointernacional*

*members.brazzers.com*

*youporn.*

*members*

Indicadores de sistemas comprometidos

| Indicadores de sistemas comprometidos | Valor |

|---|---|

| SHA1 de Win32/Dorkbot.I | 820B3E3726026AD973EA8AD4B2FE5A9CCC710C6C |

| SHA1 de Win32/Dorkbot.B | BA2AB99250B21E24258D0CFC30AC7DA058539A71 |