El ransomware es una amenaza de gran importancia que continúa creciendo con el paso del tiempo. Según el reciente análsis de mitad de año llevado a cabo por Cisco, ya domina el mercado de malware y es el tipo de malware más rentable de la historia.

si bien el ransomware criptográfico usa cifrado, no significa que este sea intrínsecamente malicioso

A esta altura, es muy poco probable que los lectores habituales de nuestro blog no sepan nada sobre el ransomware, ya que venimos siguiendo su desarrollo desde hace años y hemos publicado diversos posts, una infografía y un video que explican claramente su funcionamiento y las formas de evitarlo.

En síntesis, el ransomware utiliza una variedad de técnicas para bloquear el acceso al sistema o a los archivos de la víctima, y por lo general requiere el pago de un rescate para recuperar el acceso. Recientemente notamos un aumento significativo de un tipo muy particular, conocido como ransomware criptográfico.

En este artículo, veremos cómo esta variante emplea el cifrado y cómo evitar este tipo de amenaza.

Ransomware y cifrado

El cifrado es un elemento clave para el ransomware criptográfico, dado que su éxito depende totalmente de la capacidad del cifrado de bloquear los archivos o el sistema de archivos de las víctimas, y del hecho de que estas no tengan planes de recuperación, como backups de datos.

Pero esto no significa que el cifrado sea intrínsecamente malicioso. De hecho, es una herramienta poderosa y legítima empleada por individuos particulares, empresas y gobiernos para proteger los datos ante el acceso no autorizado:

Pero al igual que cualquier otra herramienta poderosa, el cifrado se puede usar indebidamente con fines maliciosos, y esto es exactamente lo que hace el ransomware criptográfico. Su propósito es "secuestrar" datos, y de ahí su nombre en inglés: "ransom" (rescate) y "ware" de software.

¿Por qué usa cifrado el ransomware criptográfico?

El cifrado garantiza la confidencialidad de los datos, permitiendo que solo quienes tienen la clave secreta puedan obtenerlos o acceder al contenido original, por lo que es un complemento perfecto para las necesidades del secuestrador.

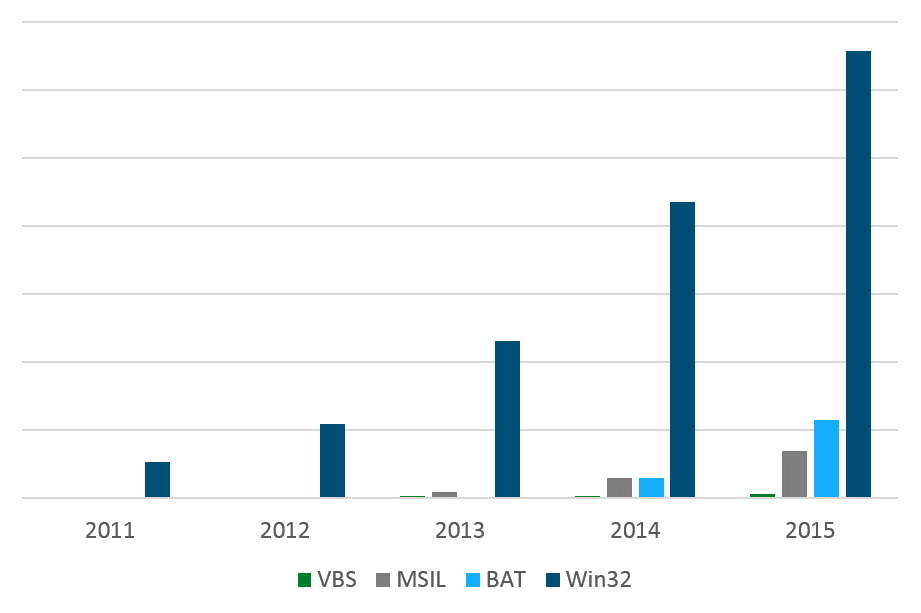

En análisis anteriores de ESET sobre la evolución del ransomware criptográfico, se demostró el lugar cada vez más importante que ocupa en el mundo de amenazas informáticas. El número de familias, variantes y plataformas atacadas aumentó significativamente desde 2011:

Imagen 2: Cantidad de programas de ransomware de cifrado de archivos para Windows desde 2011 hasta 2015

Una vez que el ransomware criptográfico se apodera de un sistema, se inicia el cambio de los archivos o las estructuras críticas del sistema de manera tal que solo se podrán volver a leer o utilizar tras restaurarlos a su estado original. Esto requiere el uso de una clave conocida únicamente por los delincuentes que operan el malware.

Este uso malicioso del cifrado y descifrado de datos es análogo a la toma de datos como rehenes y (con algo de suerte) su puesta en libertad. Por lo tanto, el cifrado se utiliza como medio para secuestrar los datos de las víctimas y extorsionarlas pidiendo el pago de un rescate a cambio de liberar los datos capturados.

El cifrado también se utiliza para asegurar la comunicación entre el malware y su servidor de comando y control (C&C), que en última instancia proporcionará la clave necesaria para descifrar los datos o recuperar la clave de descifrado, de modo de restaurar el sistema de archivos a su forma original sin cifrar.

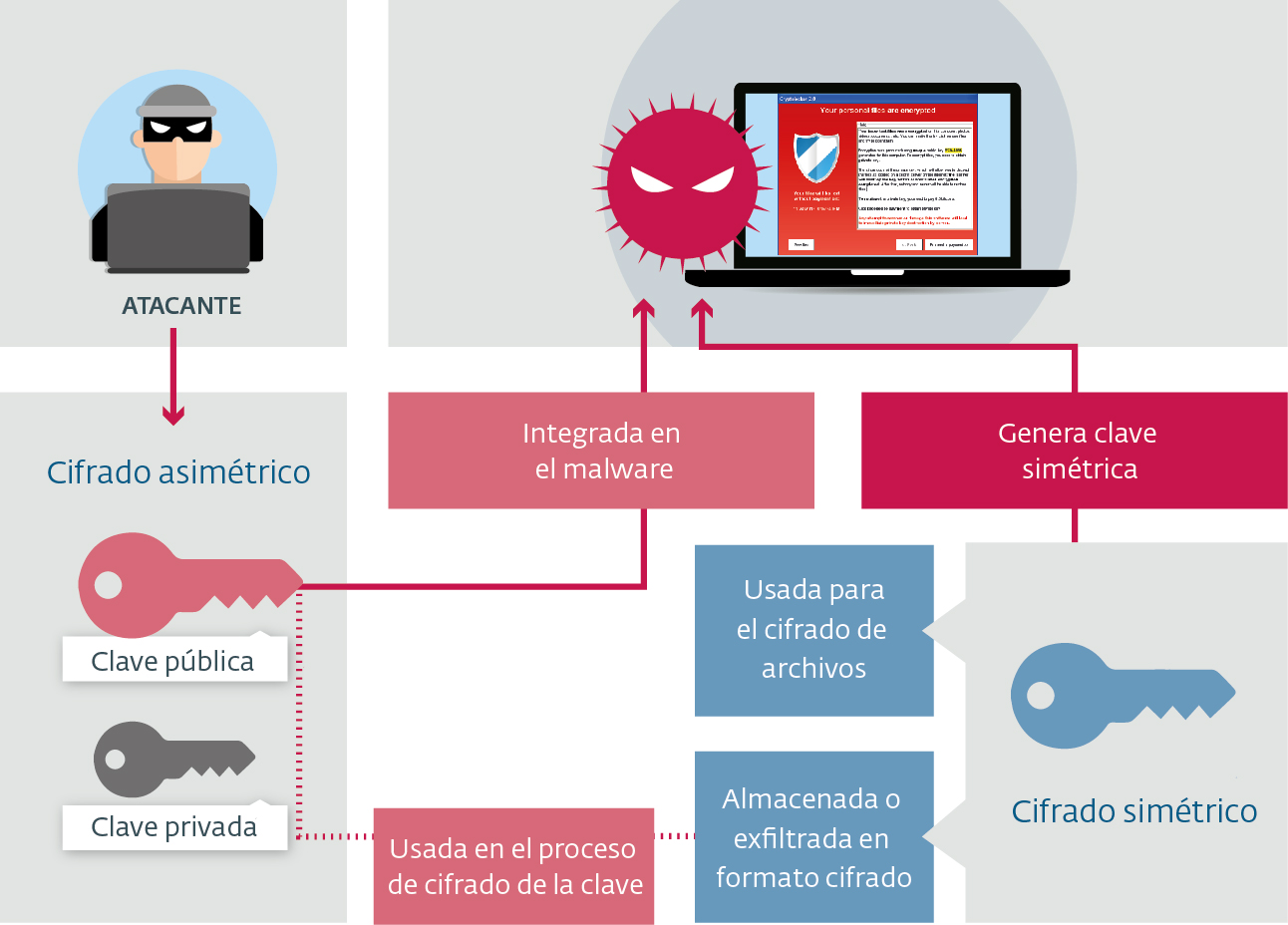

Las principales razones por las que se está usando el cifrado doble en la actualidad son el rendimiento y la comodidad. Al combinar el cifrado simétrico con el asimétrico, se obtiene lo mejor de ambos métodos, en una técnica similar a un sobre digital.

En el cifrado simétrico, se usa la misma clave secreta para cifrar y descifrar datos, mientras que el cifrado asimétrico implica el uso de una clave privada, únicamente conocida por su propietario, y una clave pública, que puede ser conocida por cualquier persona; el método de cifrado emplea la clave pública y el método de descifrado la privada.

El cifrado simétrico es útil para el ransomware criptográfico porque es muy eficiente en términos de rendimiento, permitiendo que el malware se ejecute en un tiempo razonable. Por su parte, el cifrado asimétrico es conveniente porque le permite al operador del malware proteger con una sola clave privada a una gran cantidad de víctimas, de lo contrario, necesitaría llevar un registro de las claves (simétricas) secretas para cada una de las víctimas.

Por lo tanto, para lograr el mejor rendimiento posible y mantener a su vez los beneficios del cifrado asimétrico, el ransomware criptográfico suele usar el cifrado simétrico para cifrar los archivos de las víctimas y el cifrado asimétrico para proteger la clave simétrica secreta.

Imagen 1: Esquema de cifrado doble en el ransomware criptográfico

La protección de la clave simétrica varía, pero lo más frecuente es que la clave pública del ransomware criptográfico esté incrustada en el malware o se obtenga del servidor de C&C, y que luego se use para cifrar directamente la clave simétrica o durante su proceso de cifrado. Tras el cifrado, la clave simétrica en general se extrae o se almacena en el sistema afectado.

Comunicación con los servidores de comando y control: evasión y confidencialidad

Podemos identificar al menos dos objetivos principales en la implementación de cifrado durante la comunicación entre el sistema infectado y el servidor de C&C: la evasión y la confidencialidad.

Las primeras familias y versiones de ransomware criptográfico priorizaban la confidencialidad en las comunicaciones con el servidor de C&C. Sin embargo, las familias y variantes más recientes han evolucionado y están adoptando estándares de cifrado de facto, como TLS.

De esta forma, la detección proactiva del nivel de red es mucho más difícil, ya que cuesta distinguir si el cifrado se está usando para proteger comunicaciones legítimas (como en operaciones bancarias online) o si se está utilizando para disfrazar comunicaciones con un servidor de C&C.

Cuando se utiliza el cifrado para la comunicación con el servidor de C&C, es necesario que la red de la víctima tenga funcionalidades adicionales para inspeccionar el tráfico de red. Por ejemplo, la inspección TLS puede ser proporcionada por sistemas IDS/IPS en la red que se encuentra entre la comunicación de los hosts internos con los servidores remotos. La inspección TLS también es posible en el nivel del host, dependiendo de las capacidades de la suite antimalware que se esté usando.

En los casos en que la red no tenga tales capacidades, el malware que usa cifrado para establecer la conexión con su servidor de C&C se ejecutará sin ser detectado hasta que se descubran los servidores de C&C y se agreguen a las listas negras de direcciones IP y dominios maliciosos. En consecuencia, este tipo de protección es principalmente reactiva.

Cómo evitar y combatir el ransomware criptográfico

ESET tiene un artículo con algunos buenos consejos para ayudar a evitar el ransomware criptográfico. Éstos son algunos:

- Usa una solución de seguridad confiable y habilita las medidas proactivas, como el sistema HIPS y la protección Anti-Phishing.

- Ten conductas seguras: configura el equipo para que muestre las extensiones ocultas de los archivos y no abras vínculos ni mensajes de origen desconocido.

En caso de que, a pesar de todas las precauciones tomadas, te infectes con un tipo de ransomware criptográfico, querrás haber hecho lo siguiente (de antemano):

- Tener un backup de tus archivos reciente, validado y offline, por lo que te conviene proyectar la creación de copias de seguridad en forma periódica. A tal fin, te será de utilidad nuestra Guía de backup.

- Evitar guardar las carpetas de backups en unidades asignadas en tu equipo. El ransomware criptográfico es capaz de cifrar los backups ubicados en carpetas que se encuentren en dispositivos USB, en la nube y en cualquier otro lugar al que se pueda acceder como carpetas del sistema.

Como último recurso, puedes tratar de descifrar tus archivos con las herramientas suministradas por los investigadores de seguridad para algunas familias específicas de ransomware criptográfico. ESET cuenta con herramientas de descifrado para varias familias y variantes de ransomware criptográfico para que recuperes tus datos cifrados sin tener que pagarles a los ciberdelincuentes.

Además, una iniciativa reciente de la Unidad Nacional contra Delitos de Alta Tecnología de la Policía Holandesa y el Centro Europeo de Ciberdelincuencia de Europol, en colaboración con las empresas de seguridad, también proporciona herramientas para ayudar a las víctimas de ransomware criptográfico.