Volvemos a la crónica tecnológica de Mr. Robot con el análisis del sexto capítulo de la segunda temporada. El inicio nos dejó bastante descolocados a casi todos los seguidores de la serie, especialmente por el cambio de registro. No vamos a entrar en detalles puesto que es una sorpresa que merece que cada uno vea libre de spoilers pero, personalmente, creo que es de lo mejor que se ha hecho en televisión en los últimos años.

A partir de este punto se comentan SPOILERS por lo que recomendamos leer solo si estás dispuesto a conocer algún que otro detalle del episodio Mr. Robot S02E06.

Curso acelerado de hacking

Tal y como vimos en el episodio anterior, el plan de Elliot para atacar a los agentes del FBI ubicados en las oficinas de E-Corp pasa por forzar a todos los dispositivos Android a que se conecten a una femtocelda maliciosa que realizará un ataque Man-In-The-Middle para capturar todo el tráfico e inyectar código malicioso.

Sin embargo, para que el plan funcione alguien debe de entrar en estas oficinas y colocar la femtocelda. Angela parece la mejor candidata, a pesar de no contar con los conocimientos necesarios. Es por eso que le aplican un curso acelerado en la nueva sede de FSociety, donde aprende a manejarse con Kali Linux y a configurar la femtocelda con OpenWRT.

Para quien no la conozca, OpenWRT es una distribución de Linux específicamente diseñada para routers y otros dispositivos, algo que puede ayudar a Elliot en su plan ya que le permite personalizar la femtocelda para que realice las acciones necesarias. El hecho de que Angela tenga que memorizar los comandos necesarios para configurar la femtocelda en tan poco tiempo aporta tensión a esta situación, tensión que, por otra parte, se podrían haber ahorrado si hubieran introducido todos los comandos a ejecutar en un único script y le hubieran dicho a Angela que solo tenía que ejecutar ese fichero.

Personalmente, pienso que esta complicación del proceso se ha creado para poder tener la excusa de un plan B, en el que se nos introducirá a un viejo conocido.

El pato acude al rescate

Como las conocimientos de Angela son limitados (al menos de momento), el grupo decide preparar un plan B, presentado en la forma de la conocida herramienta en forma de pendrive USB Rubber Ducky.

Esta herramienta ha sido utilizada durante los últimos años para introducir comandos en los sistemas a los que se conecta sin necesidad de estar usando un teclado. Los USB Rubber Ducky están diseñados para que el usuario cargue la lista de comandos a teclear en el sistema objetivo y estos se ejecutarán cuando se conecte el dispositivo en uno de los puertos USB.

Debido a que un dispositivo de este tipo es fácil de camuflar, especialmente si se conecta en la parte posterior de un ordenador de sobremesa, el atacante puede utilizarlo como keylogger capturando todo lo que el usuario escriba en esa computadora o para ejecutar comandos que abran una puerta trasera (backdoor) que le proporcione acceso a esa máquina e incluso control remoto de la misma.

Preparativos del ataque

Para que este complejo ataque al FBI tenga éxito, no basta con colocar la femtocelda maliciosa, ya que alguien tiene que estar conectado para interceptar el tráfico. Lógicamente, ningún miembro de FSociety puede acceder a las instalaciones de E-Corp, por lo que se decide realizar la conexión desde un hotel cercano.

Para evitar dejar rastro, Darlene decide acceder a una de las habitaciones de un modo peculiar. En lugar de ir a la recepción del hotel y solicitar la habitación, accede a una de las plantas, llama a una señora de la limpieza para que revise una habitación y, cuando esta sale, la distrae para clonar la banda magnética de la llave que utiliza para acceder a todas las habitaciones del hotel.

Esta técnica es perfectamente viable y aprovecha la investigación del hacker Sammy Kamkar a la hora de desarrollar el dispositivo MagSpoof, pensado originalmente para clonar tarjetas de crédito pero que también tiene otras aplicaciones como acabamos de comprobar.

Apuntando la antena a la femtocelda

Con Darlene finalmente en una habitación con vista directa a las oficinas de E-Corp, la pregunta que nos hacemos es cómo conseguirá conectarse a la femtocelda maliciosa desde esa distancia. Para eso utiliza una antena especial con forma de cilindro metálico que se conoce como antena Yagi o antena lata. Probablemente algunos de nuestros lectores reconocerán este tipo de antena e incluso puede que alguno se haya construido su propia versión casera usando una lata de Pringles.

Lo cierto es que con una antena de este tipo se aumenta notablemente el alcance a la hora de recibir las señales Wi-Fi y por eso es perfectamente posible que Darlene consigua conectarse a la femtocelda desde esa distancia. Pero antes Angela tiene que cumplir con su parte.

Para ello, una vez ha conseguido infiltrarse en las oficinas del FBI, Angela procede a configurar la femtocelda y después la conecta a un router oculto debajo de una mesa. A partir de ese momento, la femtocelda está interceptando las comunicaciones y enviándolas por Wi-Fi para que Darlene las capture a distancia.

Sin embargo, no todo iba a salir a pedir de boca y la femtocelda deja de emitir poco tiempo después de ser conectada. Es por eso que Darlene le pide a Angela que se vuelva a conectar desde su ordenador en E-Corp usando una versión de Kali Linux autoarrancable desde un USB. De esta forma y siguiendo las instrucciones paso a paso que Darlene le va proporcionando por teléfono, Angela intenta reiniciar la femtocelda, algo que parece funcionar sin problemas... hasta que alguien la interrumpe. Pero eso lo dejamos para el próximo capítulo.

Easter eggs cada vez más elaborados

Como ya sabréis, para los más curiosos el episodio no termina con la emisión porque todos incluyen algún tipo de sorpresa oculta o easter egg. En este nos encontramos con uno muy elaborado y es que, durante ese inicio “peculiar” del capítulo podemos ver una dirección IP camuflada en una señal de tráfico.

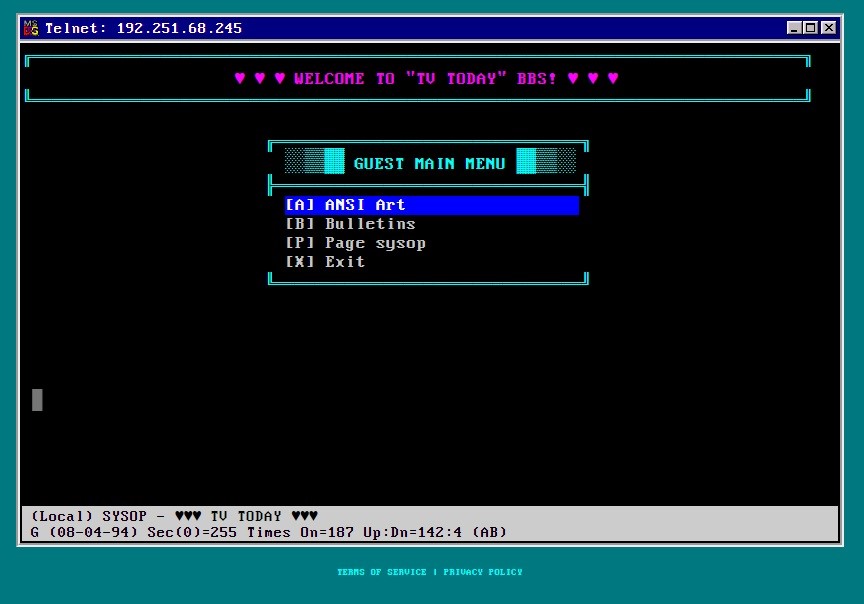

Si accedemos a esa IP se nos redigirá a un simulador de BBS, boletines de noticias y uno de los antecesores del Internet actual.

En ese BBS podremos navegar por varias opciones, una de ellas con una imagen de un conocido personaje de la televisión de finales de los '80, otra con varios mensajes dejados por otros usuarios y otra con la posibilidad de contactar con el administrador de la página (aunque esta función siempre devuelve error).

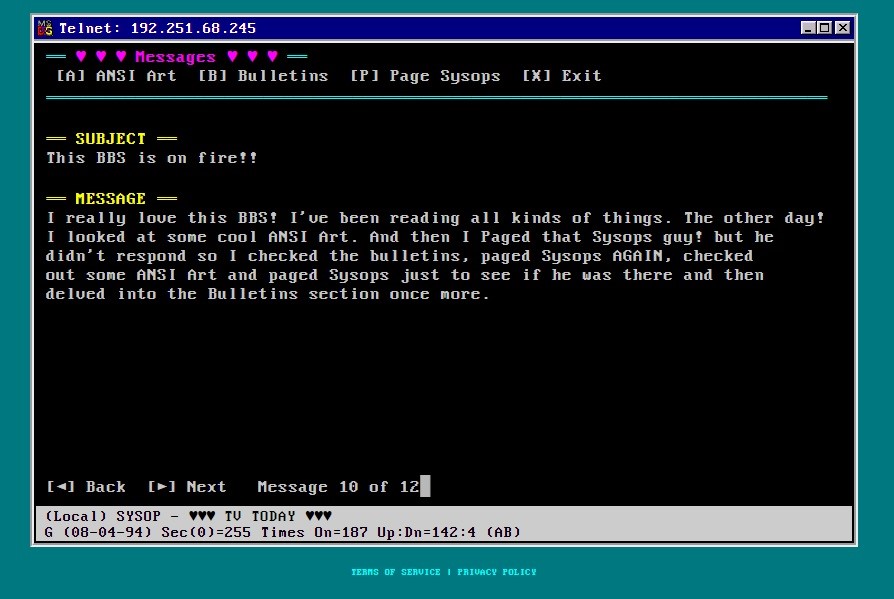

Sin embargo, uno de los mensajes dejados por otro usuario nos da pistas sobre una posible combinación a la hora de acceder a las opciones de este BBS, que puede servirnos para obtener información que no está visible a primera vista.

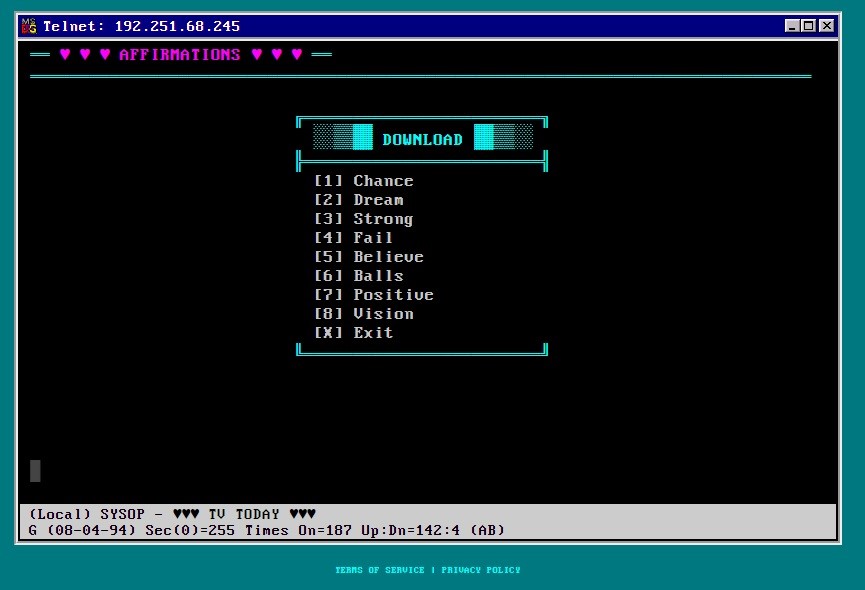

Si seguimos los pasos indicados nos aparecerá un menú secreto (¡un huevo de pascua dentro de un huevo de pascua!) con una serie de opciones que descargan imágenes motivacionales como las que hemos visto en algunos capítulos, especialmente en los que aparece el personaje de Angela.

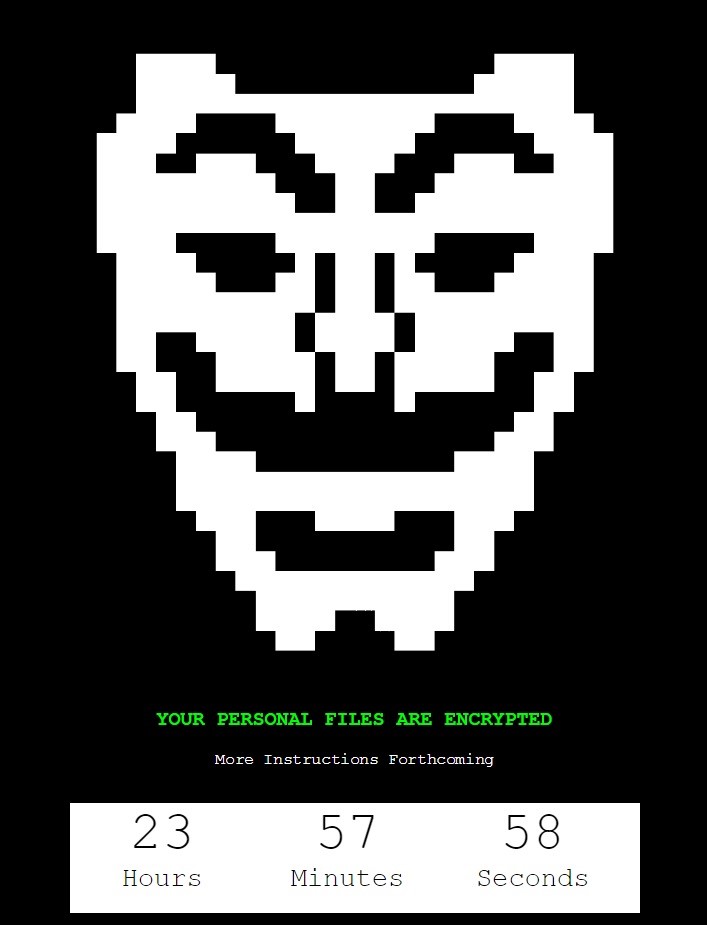

Por si fuera poco, algunos usuarios de Reddit también han descubierto que, cambiando algunos caracteres de la dirección donde se ubica este BBS, se accede a una web con un mensaje similar a los usados por el ransomware, con una cuenta atrás y una imagen animada que representa la máscara utilizada por FSociety.

¿Será el indicio de una nueva amenaza?

Conclusión

Como vemos, Mr. Robot sigue manteniendo el listón muy alto en lo que a referencias técnicas y de hacking se refiere. No solo consigue atraparnos con una trama de lo más intrigante sino que ha demostrado que sus asesores saben de lo que hablan, algo que pudimos comprobar en directo en la pasada DEF CON y de lo que os hablaremos próximamente.

Créditos imágenes: USA Network