Tras un parón obligado por nuestra asistencia a las conferencias de seguridad BlackHat y DEF CON en Las Vegas, donde por cierto se habló bastante de Mr. Robot (próximamente publicaremos un post especial hablando de ese tema) retomamos donde nos dejamos los análisis de los episodios. Esta segunda temporada va afianzando la idea de que es la serie que mejor ha reflejado hasta el momento la seguridad informática en la pequeña pantalla.

Recordad que a partir de este punto hay SPOILERS.

Los trabajos de Elliot

En la primera escena de este capítulo (S02E04) vemos cómo Darlene va a buscar a su hermano a su casa, en una época anterior a la incorporación de Elliot a la empresa Allsafe. En la conversación que mantienen salen a relucir temas como el trabajo que realiza Elliot como pentester en el “equipo rojo”.

Estar en el equipo rojo significa que forma parte del grupo de atacantes autorizados en un proceso de pentesting y que se enfrentan al equipo azul, que son los defensores. La finalidad de este proceso es poner a prueba los mecanismos de defensa de una empresa y hacerlos lo más seguros posibles.

Esta conversación desemboca en Elliot preguntándole a Darlene si debería aceptar el trabajo en AllSafe, puesto que considera que podía hacer de caballo de troya como parte de su plan de acabar con Evil Corp. La leyenda del caballo de troya es ampliamente conocida pero en el mundo de la seguridad informática normalmente hace referencia a los troyanos, el malware que simula ser algún programa útil para el usuario pero que, en realidad, solo quiere infectarle.

Tal y como ya vimos en la primera temporada, el plan de Elliot consiste en comenzar a trabajar para AllSafe, simulando llevar la seguridad de Evil Corp, y conseguir así acceder a la red de esta empresa para tumbarla.

Cupones gratis para Darlene

En esa misma escena del flashback, Darlene menciona el comando “init one” que también aparece como referencia en el título del episodio (eps2.2_init_1.asec). Este comando fue el primero que Elliot enseñó a Darlene y parece que ella lo usa como una palabra clave para pedir ayuda y conseguir que Elliot se centre en su objetivo. Pero vayamos al lado informático.

Este comando tiene su origen en los sistemas Unix y GNU/Linux para acceder a un modo como superusuario pero sin servicios de red. Sería algo parecido a iniciar un Windows en modo seguro sin conexión, destinado para resolver posibles problemas.

También durante esta escena Darlene comenta la posibilidad de pedir comida gratis a través del sitio web Postmates.com. Gracias a que ha conseguido introducir un proxy entre el APN (Nombre del Punto de Acceso) configurado en el móvil de su novio, cada vez que este pide comida los beneficios como afiliado se los queda Darlene, y por eso es ella quien recibe los cupones de 10 dólares. Esto nos recuerda al bug que Domino's tuvo que corregir ya que permitía recibir pizza gratis a domicilio, dado que no se hacían las validaciones correspondientes en el lado del servidor y los pagos se procesaban en el lado del cliente de la app.

Mostrar este tipo de errores de seguridad en una serie de alcance masivo es una buena forma de mostrar cuán descuidados pueden ser algunos al lanzar servicios y aplicaciones web.

Elliot vuelve a usar una computadora

Tras una intensa charla con su alter ego en la que está a punto de confesar su ataque a Evil Corp, Elliot decide ayudar a Ray a contactar con su hermana usando un canal IRC. Para ello, primero utiliza Putty para crear una conexión segura SSH a un sistema que puede estar en su casa o en otra ubicación segura. A continuación, ejecuta el cliente IRC Bitchx y lo utiliza para hablar con Darlene.

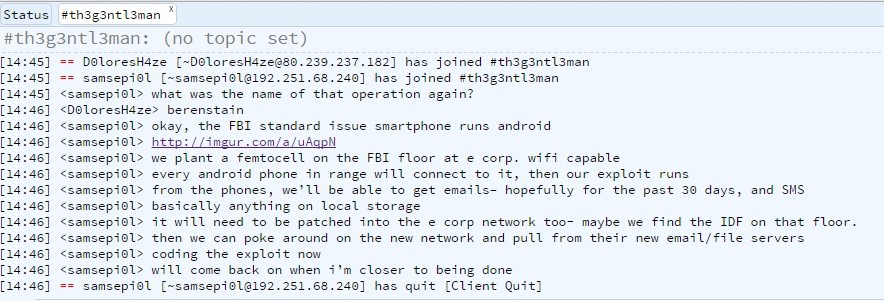

Darlene aprovecha para ponerle al día y avisarle que el FBI les pisa los talones, habiendo descubierto el salón recreativo que utilizaban como escondite. También se menciona la utilización de un software de vigilancia ilegal de nombre “Berenstain” y que hace alusíon a una teoría sobre universos paralelos. Este nombre también nos va a ayudar a sacar información del próximo punto.

El ataque al FBI: analizamos un easter egg de Mr. Robot

En la conversación por chat de Elliot y Darlene se comenta un plan para conseguir acceder a las redes del FBI y se menciona una noticia acerca de que esta organización va a dejar de utilizar dispositivos BlackBerry y va a migrar a Android:

Esto abre la puerta a muchos posibles vectores de ataque pero en el episodio no se da más información. Sin embargo, cada episodio de Mr. Robot esconde varios easter eggs (cosas que los creadores dejan escondidas a propósito) y hemos utilizado uno de ellos para saber más acerca de este tema. Si pausamos la imagen en algunas escenas en las que se observan documentos o pantallas, podremos ver cómo aparecen dominios y direcciones IP.

Algunas de ellas funcionan realmente y, por ejemplo, irc.eversible.co nos lleva a un canal de IRC simulado donde podemos obtener información de cómo Elliot piensa introducirse en la red del FBI. Para ello tan solo debemos responder adecuadamente a la pregunta que nos hace:

En esta conversación simulada podemos ver que Elliot planea utilizar una femtocelda (amplificador de señal) con conexión Wi-Fi en la planta del FBI que hay en el edifico de Evil Corp, consiguiendo así que todos los teléfonos Android dentro de su alcance se conecten a ella y permitiendo ejecutar un exploit, sin especificar cuál. Pero sea cual sea, será un programa que aprovechará un agujero de seguridad.

Elliot planea entonces conseguir e-mails, SMS y cualquier otra información útil generada durante los últimos 30 días y que esté almacenada en el dispositivo. También menciona la necesidad de utilizar la red de Evil Corp, posiblemente usando una centralita que les permita husmear dentro de esta nueva red y robar información desde sus servidores de correo y fichero.

Sin duda, una manera muy inteligente de conectar con la audiencia que, tal como hemos visto en la pasada Comic-Con y DEF CON, es numerosa y está muy interesada en seguir las aventuras de Elliot en la pequeña pantalla.

Créditos imagen: USA Network