Terminó el segundo trimestre de 2016 y te traemos un nuevo resumen de amenazas, en el que repasaremos los 7 casos más resonantes que pasaron por los Laboratorios de Investigación de ESET en el mundo.

En líneas generales, podemos decir que el ransomware sigue evolucionando con nuevas variantes y funcionalidades más complejas, y que los scams, por más anticuados que parezcan, siguen siendo una buena opción para los cibercriminales.

1. Millones y millones de contraseñas de redes sociales filtradas

Una masiva filtración de contraseñas de redes sociales, que estaban disponibles en el mercado negro, destapó la existencia de un denominador común: en todos los casos había ocurrido un incidente informático alrededor de 2013. Como resultado, entre mayo y junio de 2016 se filtraron bases de datos que incluían contraseñas de usuarios de LinkedIn, Myspace y Tumblr.

También circularon claves de Twitter, aunque la compañía aseguró que no fue atacada y que deben haberse robado de brechas en otros sitios o a través de malware.

Peor aún fue enterarnos de que las claves utilizadas eran obsoletas, débiles, fácilmente adivinables y se repetían en más de uno de estos sitios. Así, por ejemplo, las contraseñas filtradas de LinkedIn eran del tipo "password" y "123456", lo cual es ciertamente decepcionante.

2. Petya y Jigsaw, nuevas variantes de ransomware

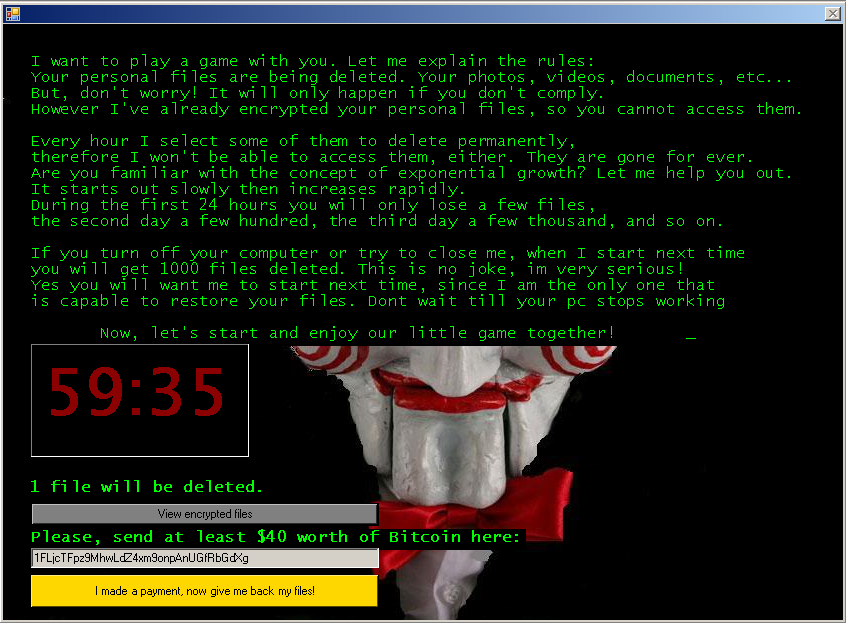

Si bien no alcanzaron grandes niveles de detección, fue interesante analizar a estos nuevos ransomware ya que presentaban características y funcionalidades no muy habituales - aunque esto no significó que fuesen efectivas.

En el caso de Jigsaw, la verdadera amenaza era que a cada hora se iban eliminando algunos de los ficheros cifrados, mientras el malware usaba tácticas que generaban ansiedad en las víctimas y algo de horror inspirado en la película Saw. Afortunadamente, ya hay herramientas de descifrado disponibles para revertir sus acciones.

Por su parte, Petya apunta especialmente a personal de recursos humanos de empresas alemanas, aprovechando que estos profesionales están acostumbrados a recibir correos con adjuntos de orígenes desconocidos. Pero los cibcercriminales no pusieron tanto empeño a su diseño, por lo que rápidamente también apareció una herramienta de descifrado.

3. Cybergate: espionaje en Latinoamérica

A través de una falsa notificación bancaria sobre un estado de cuenta, los cibercriminales buscaban engañar a usuarios centroamericanos para infectar sus sistemas con una variante de un RAT conocido como Cybergate, detectado por ESET como Win32/Remtasu.AP. Su objetivo es controlar los sistemas afectados, principalmente para el robo de información y el uso de keyloggers.

Esta fue una más de las campañas que, durante los últimos meses, el Laboratorio de Investigación de ESET Latinoamérica analizó, descubriendo similitudes en sus objetivos y forma de operar.

4. Un generador de bitcoins bajo la lupa

MSIL/Injector.ABW afecta casi de manera exclusiva a Perú y tiene como objetivo la generación de bitcoins en los equipos afectados y el robo de información. La amenaza se mantuvo activa por más de tres años, abusando de los recursos de las computadoras infectadas para robar más de 138 bitcoins en el período de mayor actividad registrado.

5. Operación Groundbait

Investigadores de ESET descubrieron otra operación de espionaje cibernético en Ucrania, llamada Operación Groundbait. Posiblemente tiene motivos políticos, ya que sus objetivos principales son los separatistas que operan contra el gobierno, funcionarios públicos, políticos y periodistas, entre otros.

Y aunque los atacantes parecen estar más que nada interesados en los separatistas y en los gobiernos autodeclarados de las zonas de Ucrania oriental que están en guerra, también hubo otros objetivos ucranianos, entre los que se incluyen funcionarios públicos, políticos y periodistas.

Los hallazgos de este caso fueron publicado en el paper "Operación Groundbait: análisis de un kit de herramientas para espionaje cibernético".

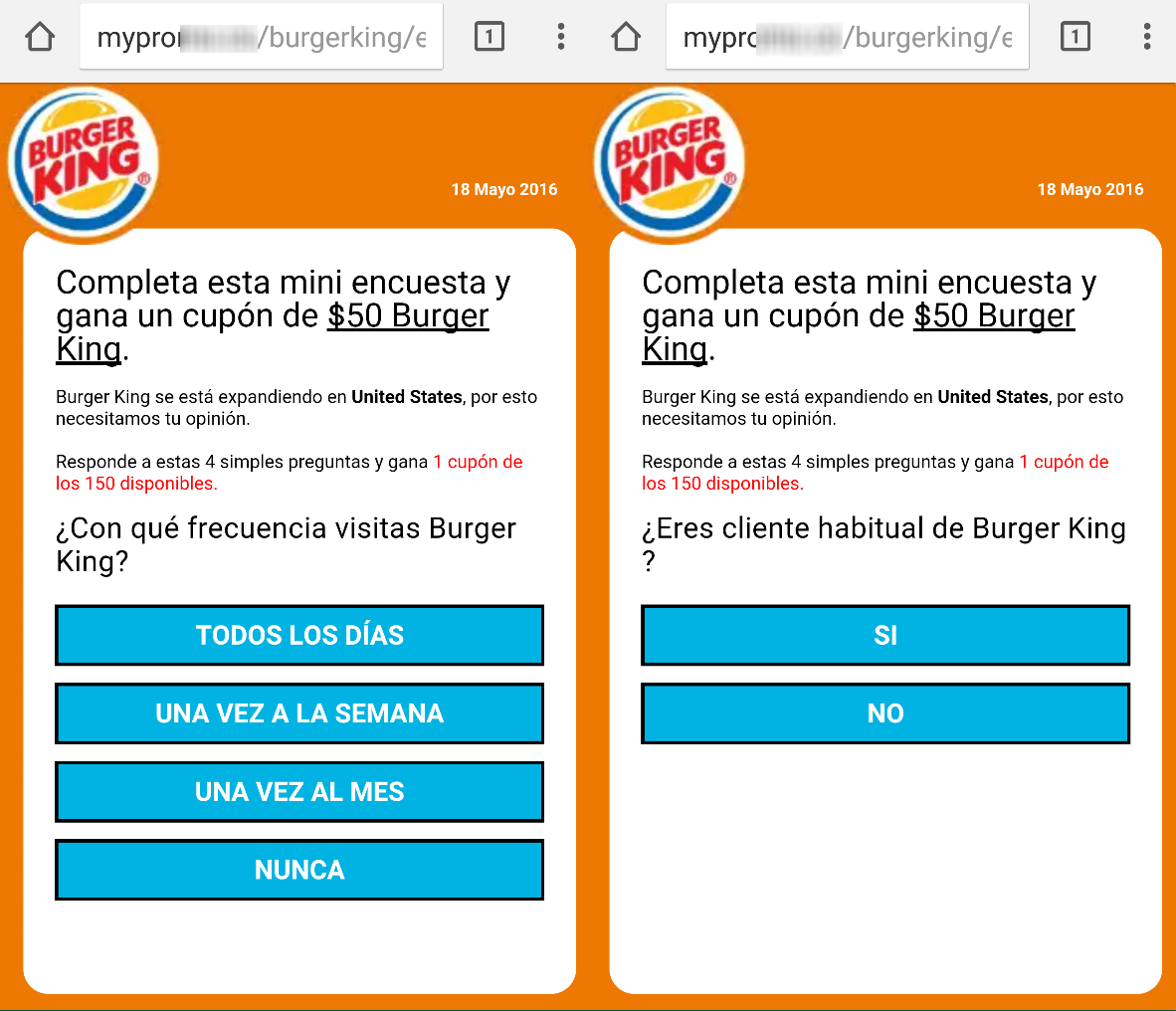

6. ¿Demasiado bueno para ser cierto? Descuento en Burger King y anteojos Ray-Ban con descuento

Una falsa encuesta que promete un descuento en Burger King circulaba por WhatsApp, suscribiendo a las personas que ingresaran sus datos a servicios que no solicitaron. Y dado que se propaga entre contactos de la aplicación de mensajería, son las propias víctimas del engaño los actores principales en la propagación de la campaña. Hallamos casos en español, portugués, inglés, italiano y alemán.

Por otro lado, alertamos sobre una oleada de publicaciones engañosas en Facebook, de mano de cibercriminales que engañan a usuarios para que visiten falsas tiendas en línea de Ray-Ban. Claro que la compañía no está detrás de estas falsas ofertas y, en definitiva, los datos de las tarjetas de crédito de las víctimas quedan expuestos.

Vimos estos sitios fraudulentos en diversos idiomas: español, inglés, francés, eslovaco y chino, entre otros.

7. Al fin, esas funcionalidades que esperabas en Facebook y WhatsApp... ¿o no?

Hay veces en que los cibercriminales no tienen que ser demasiado ingeniosos para crear engaños efectivos y pueden valerse de ejemplos "clásicos". Vimos dos:

Estas supuestas funcionalidades nuevas en aplicaciones populares no son más que señuelos para lograr que la mayor cantidad posible de personas haga clic, comparta, etiquete a sus amigos y así se propaguen las campañas. El objetivo suele ser la recolección de perfiles para su venta, o la suscripción a servicios de SMS Premium.

Este segundo trimestre no hace más que confirmarnos que viejos trucos siguen funcionado y que, por lo tanto, lo más importante es la protección, la prevención y la correcta identificación de engaños para poder evitarlos.