Además de los conflictos armados en Ucrania oriental, en los últimos años el país se ha estado enfrentado a un número significativamente elevado de ciberataques dirigidos, también conocidos como amenazas persistentes avanzadas (APT, por sus siglas en inglés).

Después de BlackEnergy, que facilitó los infames ataques que dieron lugar a graves cortes del suministro eléctrico para cientos de miles de civiles ucranianos, y la Operación Potao Express, donde los atacantes intentaban recopilar datos confidenciales protegidos con TrueCrypt pertenecientes a objetivos de alto valor, los investigadores de ESET han descubierto otra operación de espionaje cibernético en Ucrania: la Operación Groundbait.

Se trata de una campaña activa de espionaje cibernético en Ucrania, posiblemente con motivos políticos. Sus objetivos principales son los separatistas que operan contra el gobierno, funcionarios públicos, políticos y periodistas, entre otros.

Los descubrimientos de ESET sobre esta operación, basados en la investigación de la familia de malware Prikormka, están disponibles en el white paper "Operación Groundbait: análisis de un kit de herramientas para espionaje cibernético".

Espionaje cibernético dirigido a los separatistas

Lo que distingue en particular a la Operación Groundbait de las demás es que principalmente ha estado atacando a los separatistas de las repúblicas populares autodeclaradas de Donetsk y de Lugansk, que actúan contra el gobierno.

Aunque los atacantes parecen estar más que nada interesados en los separatistas y en los gobiernos autodeclarados de las zonas de Ucrania oriental que están en guerra, también hubo otros objetivos ucranianos, entre los que se incluyen funcionarios públicos, políticos y periodistas, entre otros.

¿Por qué elegimos el nombre Groundbait?

Estas actividades de ciberespionaje se llevaron a cabo utilizando una familia de malware que ESET detecta como Win32/Prikormka. El malware hasta ahora ha logrado eludir la atención de los investigadores antimalware desde al menos el año 2008.

El vector de infección para propagar el malware consiste principalmente en correos electrónicos de phishing, que suele ser lo más común en los ataques dirigidos. En el transcurso de nuestra investigación, observamos un gran número de muestras. Cada una de ellas incluía un ID de campaña, un nombre de archivo atractivo para despertar el interés de las víctimas y documentos señuelo sobre diversos temas relacionados con la situación geopolítica actual de Ucrania y la guerra en la región del Donbáss.

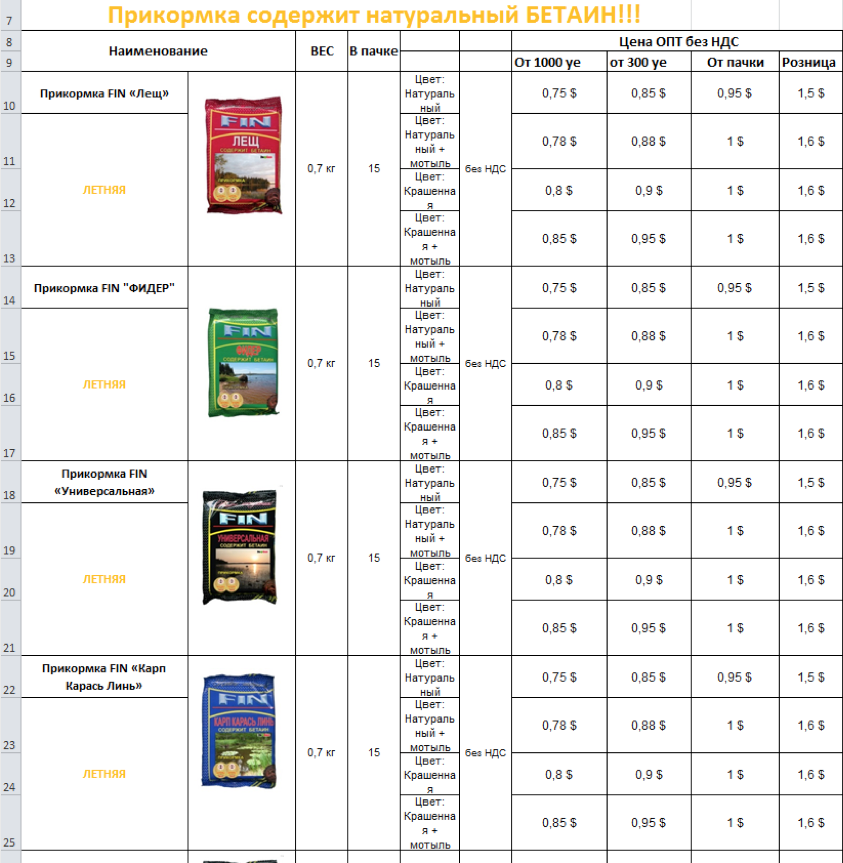

Elegimos el nombre "Groundbait" ("cebo para pesca" en inglés) porque es la traducción de la palabra rusa Prikormka (Прикормка), dado que es el desconcertante nombre del archivo señuelo empleado en una de las campañas más significativas, que utilizaba temas relacionados con el conflicto armado. El nombre del archivo del malware era prikormka.exe y mostraba una lista de precios de cebo para pesca, un documento señuelo cuya elección hasta el momento no hemos sido capaces de explicar.

Desde el punto de vista técnico, el malware tiene una arquitectura modular, lo que les permite a los atacantes expandir su funcionalidad y robar una gran variedad de información y archivos confidenciales de los objetivos bajo vigilancia cibernética.

¿Quién está detrás de esta operación?

Como es habitual en el mundo de la ciberdelincuencia y los ataques APT, es complicado atribuirle a alguien el origen del ataque, ya que cuesta encontrar evidencia concluyente. Nuestra investigación demostró que es muy probable que los atacantes operen desde Ucrania.

Sean quienes sean, si nos basamos en los tipos de objetivos elegidos (en su mayoría separatistas en las repúblicas populares autodeclaradas de Donetsk y Lugansk) parece razonable suponer que esta operación de espionaje cibernético tiene motivaciones políticas.

Cualquier otro intento de atribución en este punto sería una mera especulación. Es importante tener en cuenta que, además de los separatistas, los objetivos de esta campaña también son funcionarios públicos, políticos y periodistas ucranianos. También habría que contemplar la posibilidad de que se trate de una operación de bandera falsa.

Groundbait, una investigación detallada

Nuestro exhaustivo whitepaper incluye más información sobre las campañas de la Operación Groundbait, así como los detalles técnicos del malware Prikormka e información adicional sobre la operación de espionaje cibernético en curso.

Los Indicadores de sistemas comprometidos (IOC) que se pueden utilizar para identificar una infección están disponibles en el whitepaper o en GitHub. Ante cualquier duda o para enviar muestras relacionadas con este tema, escríbenos a: threatintel@eset.com.