Ya debes estar acomodándote de vuelta en el trabajo después de las vacaciones por las fiestas, pero ¿estás listo para 2016? Espero que estés cómodamente sentado porque, desde el punto de vista de la seguridad, va a ser un viaje lleno de baches.

Microsoft

Ayer fue el primer martes del mes y ya sabes lo que eso significa - Patch Tuesday o, como Microsoft preferiría que lo llamaras, “Update Tuesday”. Como de costumbre, ha emitido un conjunto de boletines de seguridad.

En total, los parches corrigen 26 vulnerabilidades en un amplio grupo de productos incluyendo Windows 10, Microsoft Office, Silverlight, Internet Explorer y el sucesor de Internet Explorer, Microsoft Edge. De los nueve boletines emitidos por Microsoft, seis son descritos como críticos y, si no se aplican los parches, dejan la puerta abierta a cibercriminales para que exploten vulnerabilidades con el fin de ejecutar código en forma remota.

En otras palabras, un atacante podría engañar a tu computadora para que ejecute malware sin que necesariamente te des cuenta de que algo extraño está sucediendo.

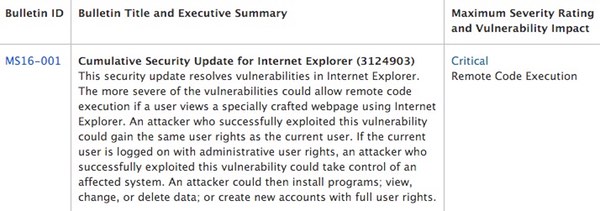

Esa es precisamente la amenaza corregida por el boletín de seguridad MS16-001, probablemente el más crítico de todos, ya que podía significar que tu computadora se infectara con malware si eras engañado a visitar un sitio falsificado con Internet Explorer.

Como mencionó Aryeh Goretsky ayer al analizar las versiones antiguas de Internet Explorer que quedarán sin soporte de Microsoft, estas son las últimas actualizaciones de seguridad que se emitirán para varias versiones de Internet Explorer en varias versiones de Windows:

| Sistema operativo | Versión de Internet Explorer con soporte (al 12/01/2016) |

|---|---|

| Windows Vista SP2 | Internet Explorer 9 |

| Windows Server 2008 SP2 | Internet Explorer 9 |

| Windows 7 SP1 | Internet Explorer 11 |

| Windows Server 2008 R2 SP1 | Internet Explorer 11 |

| Windows Server 2012 | Internet Explorer 10 |

| Windows 8 | Microsoft recomienda actualizar a Windows 8.1 |

| Windows 8.1* | Internet Explorer 11 |

| Windows Server 2012 R2* | Internet Explorer 11 |

| Windows 10* | Internet Explorer 11 |

| Windows Server 2016 Preview* | Internet Explorer 11 |

*Denota sistema operativo que vino con Internet Explorer 11 de fábrica

Está claro que Microsoft se inclina a que usuarios hogareños y corporativos migren a Windows 10 y Microsoft Edge, y con sus anuncios y acciones está enviando un mensaje claro de que el uso continuado de versiones antiguas de Internet Explorer podría dejar a las computadoras en riesgo de ataque.

Si no estás listo todavía para actualizar Internet Explorer o migrar a un navegador de otra empresa, el artículo antes referenciado de Aryeh brinda buenos consejos para reducir los riesgos en versiones inseguras y sin soporte de Internet Explorer.

Curiosamente, una mirada rápida a los nombres de los boletines (MS16-001, MS16-002, MS16-003, MS16-004, MS16-005, MS16-006, MS16-007, MS16-008, MS16-010) muestra que falta algo. ¿Dónde está la vulnerabilidad que se corrigió en MS16-009, cualquiera sea?

Solo puedo asumir que Microsoft decidió retirarlo, presumiblemente porque encontró un bug o conflicto de software que podría haber causado más problemas que el agujero de seguridad que el parche trataba de arreglar. No hay dudas de que el parche faltante saldrá a la luz en las próximas semanas, pero mientras tanto, considera aplicar estas actualizaciones de seguridad tan pronto como sea posible y explora tus opciones en lo que refiere a la actualización o migración de Internet Explorer si es necesario.

Adobe

Claro que Microsoft no es la única que está lanzando actualizaciones regulares para proteger a sus usuarios de vulnerabilidades. Ayer, Adobe también emitió sus últimos parches para Adobe Reader y Acrobat, corrigiendo varias fallas críticas de ejecución de código que podían ser explotadas por un atacante para infectar e infiltrarse en computadoras Windows y Mac OS X vulnerables.

Irónicamente, se reportó que incluso el software que Adobe usa para descargar actualizaciones, Adobe Download Manager, tenía una vulnerabilidad que podía permitir que se ejecutara código no autorizado.

La buena noticia es que se cree que ninguna de las vulnerabilidades ha sido explotada in the wild, pero esa no es excusa para tratarlas como si no fueran importantes, porque eso podría cambiar muy rápidamente.

Como con los parches de Microsoft, sería prudente que te asegures de que tus sistemas están actualizados con lo último de Adobe tan pronto como te sea posible.

Claro que no todas las empresas estarán en condiciones o con intenciones de implementar parches de seguridad en toda su red sin las pruebas pertinentes. Ha habido demasiadas instancias en el pasado en las que las actualizaciones causaron conflictos de software (probablemente el motivo por el cual MS16-009 fue demorado) que terminaron causando mayores dolores de cabeza que los problemas que trataban de resolver.

El secreto para proteger tu negocio es adoptar una defensa en capas, usando variadas tecnologías. Aplicar parches es, por supuesto, una parte importante de esa defensa, pero si estás protegiendo un gran número de computadoras sería inteligente hacerlo en etapas hasta que te sientas confiado.

Si todo esto no te estaba manteniendo lo suficientemente ocupado, no te preocupes: es muy probable que haya una actualización para Java por parte de Oracle la semana que viene...