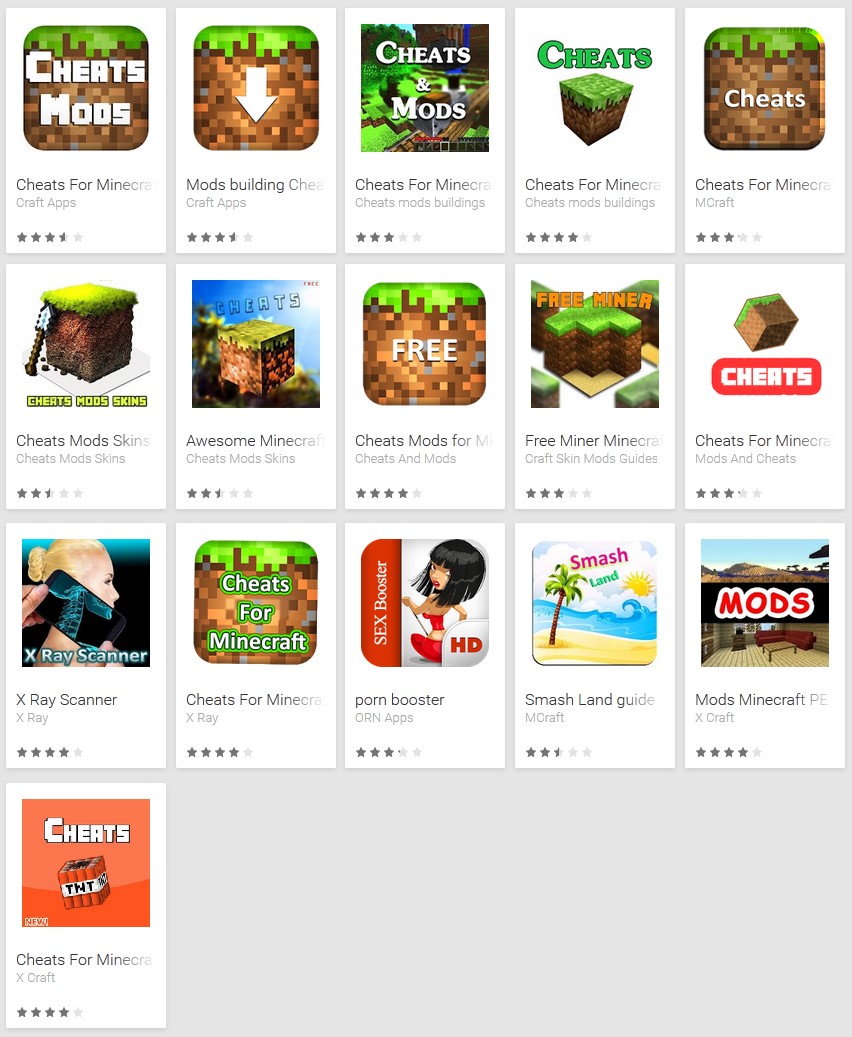

Descubrimos más de 30 aplicaciones de tipo scareware disponibles para descargar desde la tienda oficial Google Play Store. Más de 600.000 usuarios de Android descargaron estas aplicaciones maliciosas, que se hacían pasar por trucos para el popular juego Minecraft.

En la actualidad, no es nada fácil que se filtre una aplicación maliciosa en la tienda oficial de Google Play. Bouncer, el sistema de Google que analiza automáticamente las aplicaciones en busca de malware, ayuda a reducir la cantidad de archivos maliciosos presentes en la tienda oficial de aplicaciones para móviles.

No obstante, algunos de ellos de vez en cuando se salen con la suya, como lo demostró nuestro reciente descubrimiento de más de 30 aplicaciones de tipo scareware (programas intimidatorios) que se subieron a la tienda Google Play en el transcurso de los últimos 9 meses.

La mayoría de las aplicaciones falsas se hacían pasar por trucos para el popular juego Minecraft. Todas las aplicaciones descubiertas eran falsas, es decir que no contenían ninguna de las funcionalidades que prometían y solo mostraban banners para hacerles creer a los usuarios que el sistema Android estaba infectado con un “virus peligroso”. Luego hacían que los usuarios activaran una suscripción mediante un mensaje de SMS con tarifa Premium que les costaría 4,80 euros semanales para quitar los supuestos virus.

Todas las aplicaciones de scareware se comportaban de modo similar, las únicas diferencias parecían ser los nombres y los íconos de las aplicaciones. A pesar de que se subieron a la tienda desde cuentas de desarrolladores diferentes, suponemos que todas fueron creadas por la misma persona.

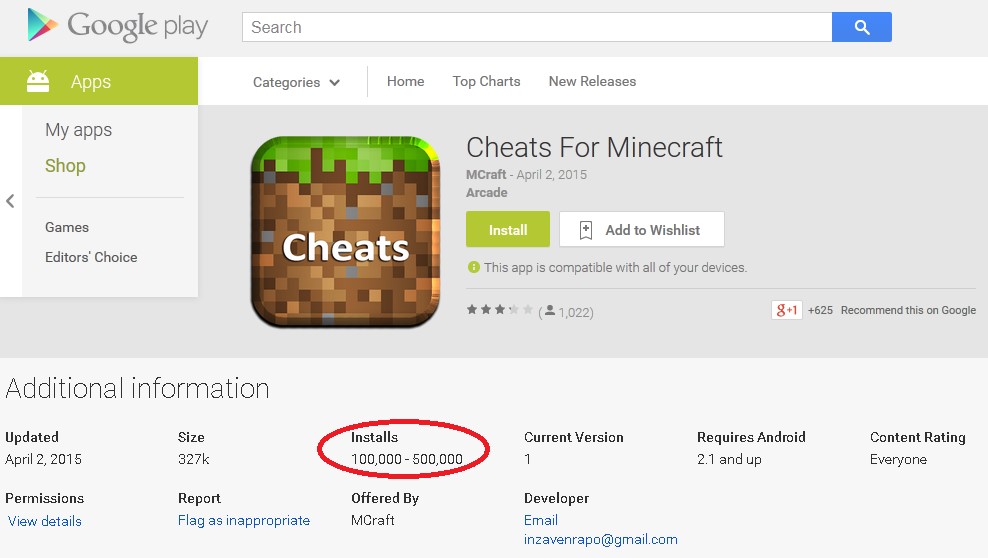

Las primeras se subieron a la tienda en agosto de 2014. Mientras estuvieron online, recibieron bajos puntajes de los usuarios y comentarios negativos. Aún así, según los datos publicados en Google Play Store, varias de estas aplicaciones se instalaron entre 100.000 y 500.000 veces, y la cantidad total de instalaciones entre las 33 aplicaciones de scareware oscila entre 660.000 y 2.800.000.

El software de seguridad de ESET detecta esta amenaza como Android/FakeApp.AL. Después de recibir nuestra notificación, Google quitó las aplicaciones indicadas de su tienda.

Análisis

Luego de su instalación, la apariencia y el comportamiento son similares. Los íconos de las aplicaciones se asemejan a los del juego oficial Minecraft.

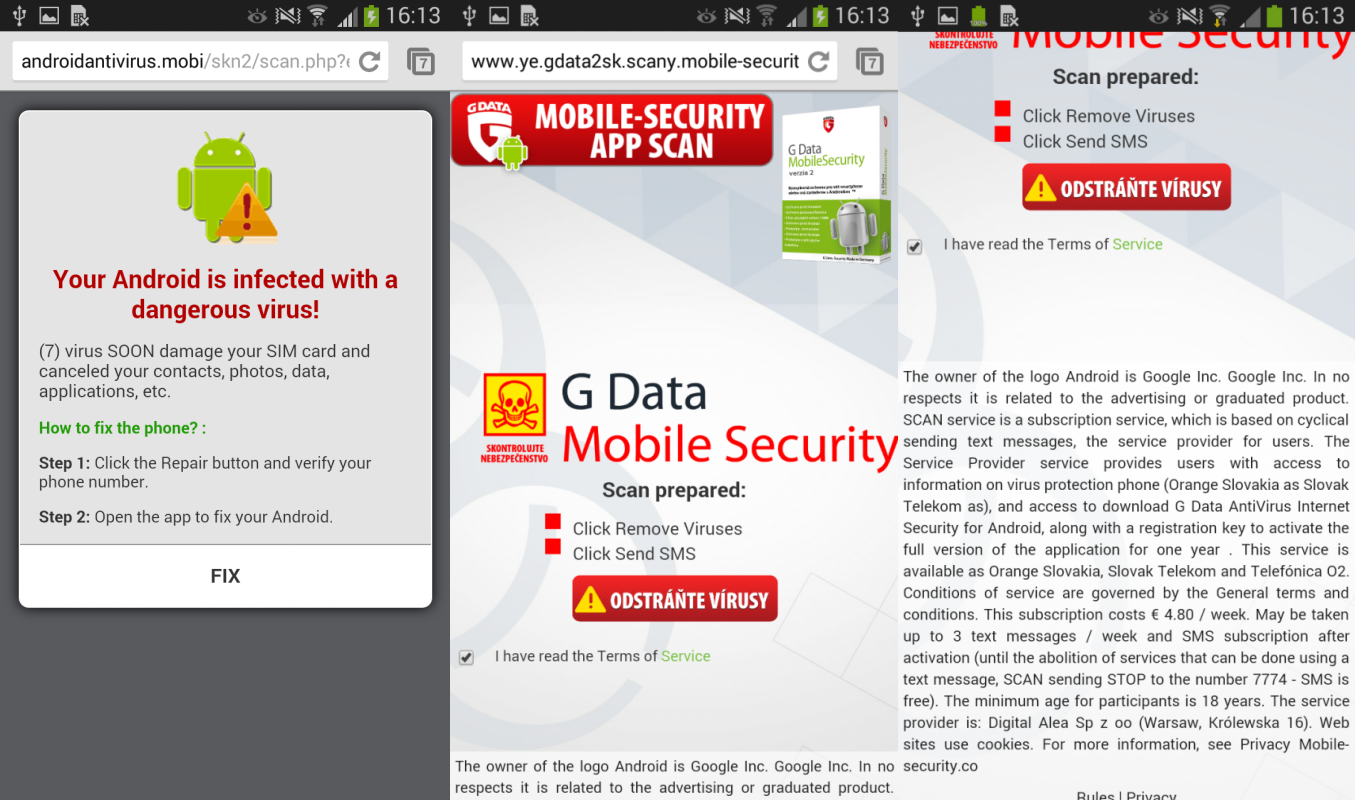

Tras iniciar, la pantalla completa se cubre de banners publicitarios intermitentes. La aplicación en sí muestra tres botones: Start (Comenzar), Options (Opciones) y Exit (Salir), pero no cumplen ninguna función, dado que los botones no están implementados en el código.

El idioma de los mensajes publicitarios de scareware se basa en la ubicación geográfica del dispositivo, una práctica muy común del ransomware.

Cualquier interacción del usuario con la aplicación (ya sea haciendo clic en los botones Start, Options o Exit, o en uno de los numerosos banners publicitarios) lo conduce a una ventana emergente de advertencia donde se indica que el dispositivo está infectado con un virus y le da a la víctima la posibilidad de eliminarlo.

Si se hace clic en el mensaje de advertencia, el usuario accede a la siguiente fase de la estafa: se abren distintos sitios web con más mensajes que buscan asustar y causar alarma. Uno de ellos en particular intenta hacerse pasar por una página legítima del fabricante de antivirus G-Data.

En la etapa final de la estafa, el scareware prepara un SMS en la aplicación predeterminada del sistema. El texto del SMS aparece como un mensaje de activación del supuesto producto antivirus. La aplicación no cuenta con los permisos necesarios para mandar el SMS por sí misma; por eso depende de su efectividad para engañar al usuario y lograr que éste lo haga manualmente, recurriendo a técnicas de Ingeniería Social. Si el usuario cae en la trampa, le costará 4,80 euros por semana.

Cabe notar que la página web falsa no tiene ninguna relación con el software de seguridad G Data legítimo.

Conclusión

El daño que puede llegar a hacer este malware para Android quizá no sea tan grave como el del malware para cifrar archivos Android/Simplocker; sin embargo, el peligro de esta amenaza radica en que parece haber sido descargada por casi tres millones de usuarios desde la tienda oficial Google Play Store.

El sistema Bouncer de Google se ha estado utilizando desde fines de 2011 en todas las aplicaciones que se suben a la tienda y logró reducir la cantidad de aplicaciones maliciosas en aproximadamente 40%. En marzo de 2015, Google anunció que todas las aplicaciones comenzarán a ser analizadas también por personas. Esta decisión debería aumentar la seguridad y seguir reduciendo la cantidad de aplicaciones maliciosas en Google Play.

De todas formas, los usuarios de Android pueden evitar efectivamente la instalación de aplicaciones maliciosas o no deseadas. Para ello, deben abstenerse de descargar aplicaciones desde fuentes no oficiales y mantener actualizado el software de seguridad en su Android (ESET Mobile Security, por ejemplo). También se recomienda tomarse más tiempo para leer los comentarios de las personas que ya instalaron la aplicación y tener en cuenta qué permisos solicita durante su instalación.

Sigue leyendo: 8 consejos para determinar si una aplicación para Android es legítima