L'industrie de la cybercriminalité a coûté au monde trois billions de dollars en 2015 et il est prévu que ce montant passera à six billions de dollars d'ici 2021, selon ce poste 2018 Cybersecurity Ventures. Lorsque nous parlons de coût, nous parlons de toutes les dépenses engagées à la suite d'un incident. Dans une attaque de rançongiciel, par exemple, ce n'est pas seulement le paiement de la rançon qui compte, mais aussi tous les coûts liés à la perte de productivité, à l'amélioration des politiques de sécurité, aux investissements technologiques et à la dégradation de l'image de l'entreprise, pour ne citer que quelques exemples.

Bien sûr, nous savons que la cybercriminalité en tant que service n'a rien de nouveau. Les criminels offrent leurs produits ou leurs infrastructures sur le marché noir à un prix. Mais qu'est-ce qu'ils offrent et combien cela coûte-t-il? Nous avons passé un peu de temps à naviguer sur le dark web pour trouver les réponses à ces questions.

Les rançongiciels en tant que service

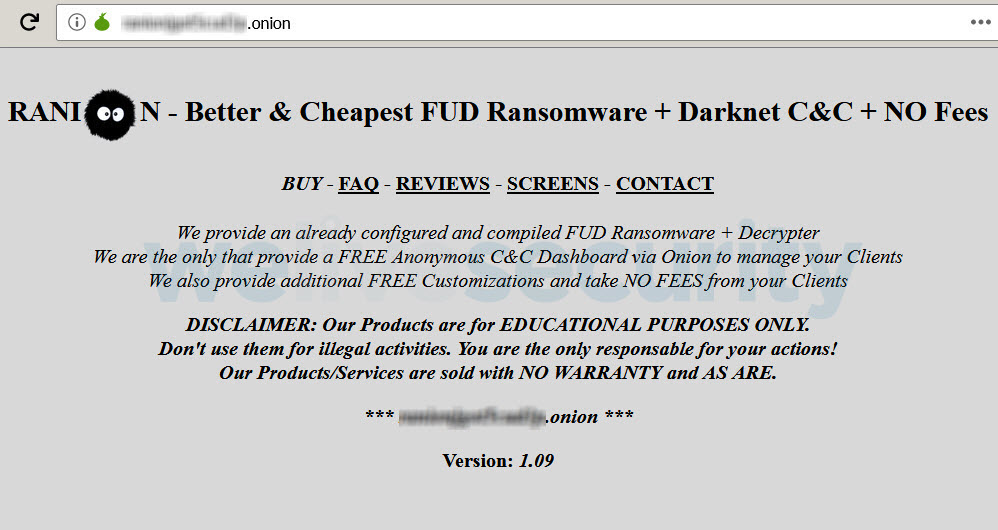

Un large éventail de rançongiciels sont en vente sur le Web sombre, tout comme s'il s'agissait de la vente de logiciels légaux. Mises à jour, support technique, accès aux serveurs C&C, et une gamme de plans de paiement sont quelques-unes des fonctionnalités proposées.

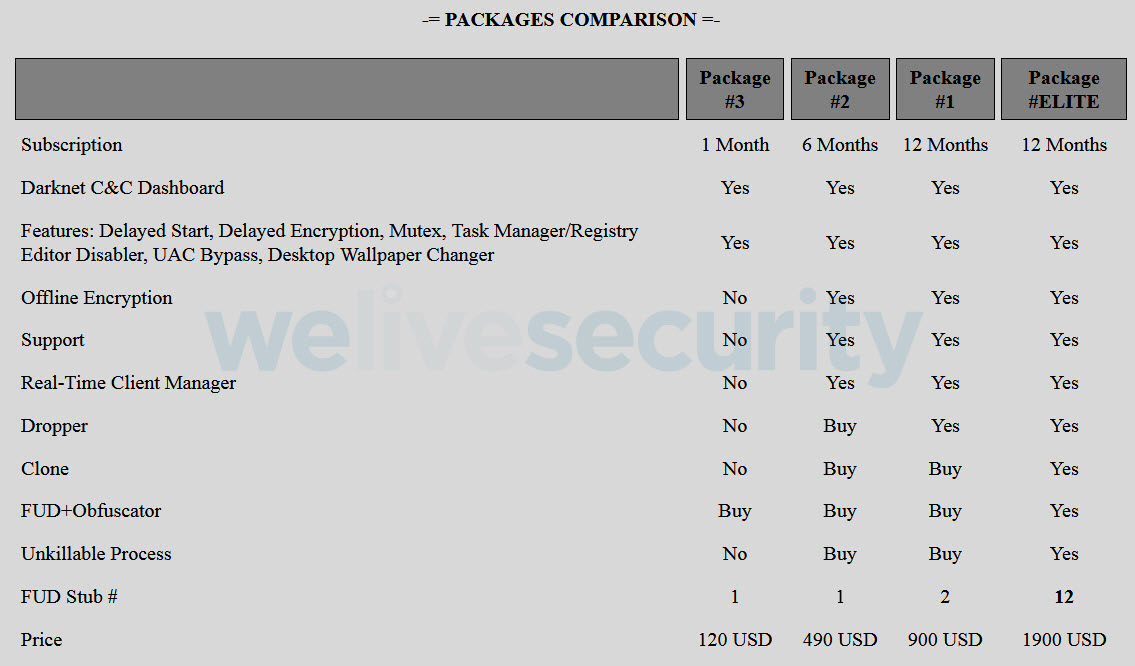

L'un des rançongiciels offerts est Ranion, dont le modèle de paiement est basé sur un abonnement mensuel et annuel. Il existe différents plans d'abonnement disponibles à différents prix, le moins cher étant de 120 $ US pour seulement un mois et le plus cher étant de 900 $ US pour un an, qui peut atteindre 1900 $ US si vous ajoutez d'autres fonctionnalités à l'exécutable du rançongiciel.

Un autre modèle de paiement que les cybercriminels utilisent pour vendre leurs rançongiciels est d'offrir gratuitement les logiciels malveillants et l'infrastructure C&C dans un premier temps, mais d’exiger en contrepartie une part de tout paiement reçu des victimes.

Quelle que soit la stratégie utilisée, nous constatons que quiconque souhaite être engagé pour ces services doit également s'occuper de la propagation du malware. En d'autres termes, ils auraient besoin d'obtenir la rançon de leurs victimes, par exemple, en lançant des campagnes de spam par courrier électronique ou en accédant à des serveurs vulnérables via RDP.

Vendre l'accès aux serveurs

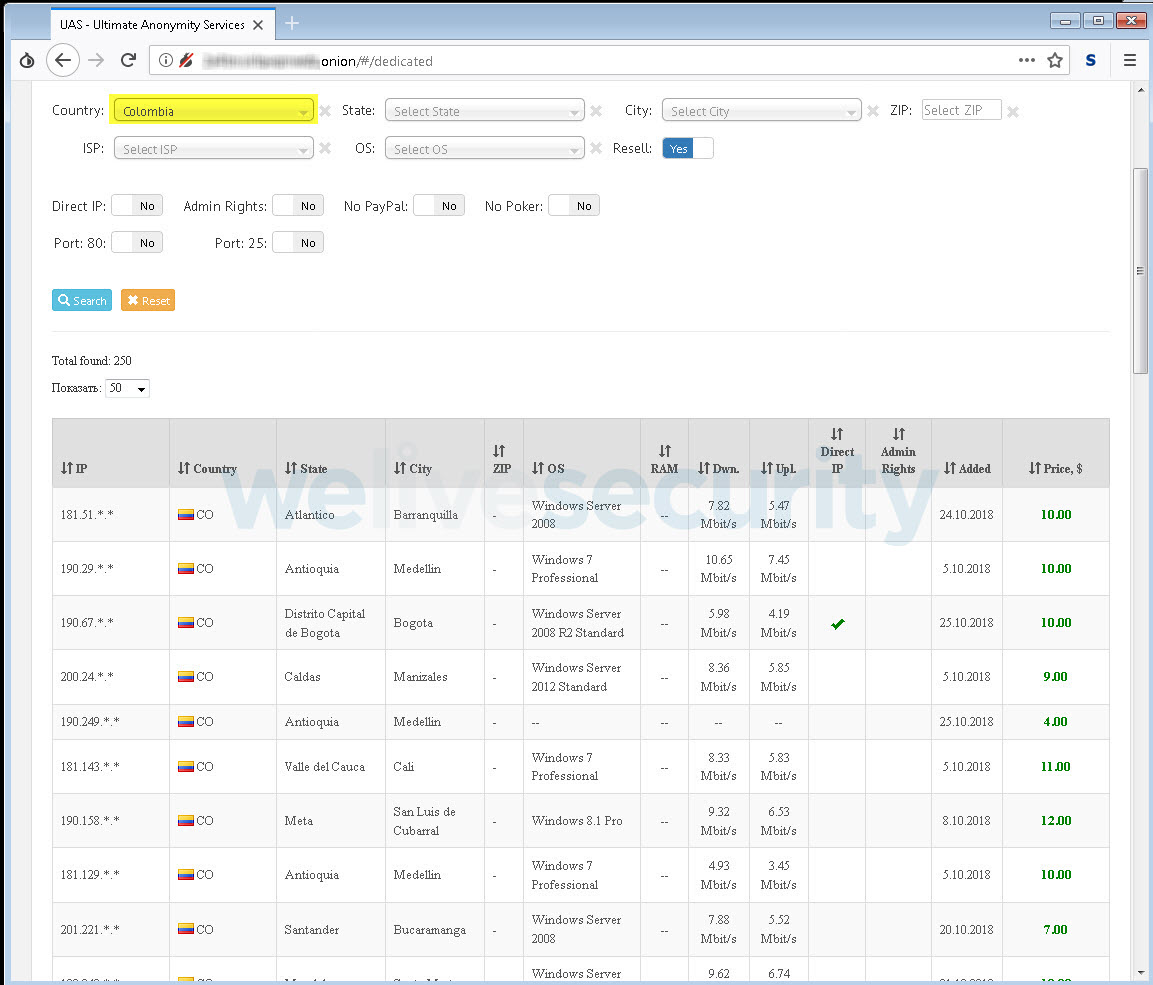

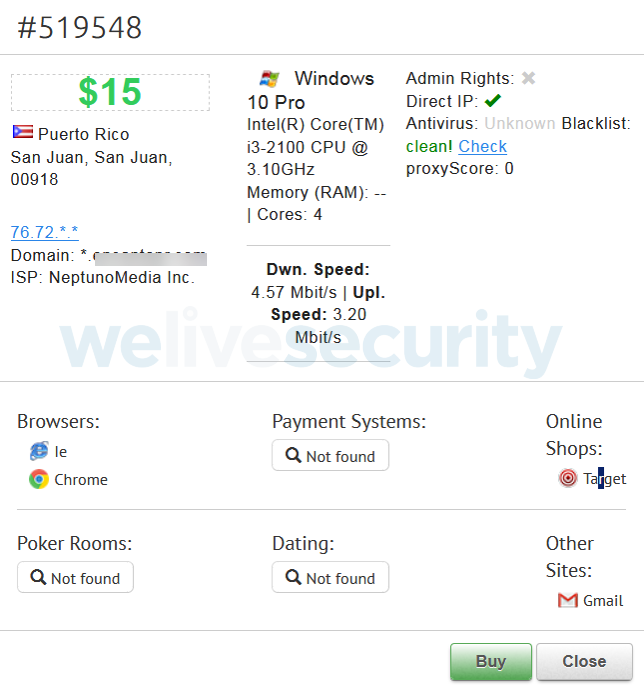

Il existe divers services sur le dark weboffrant des informations d'identification qui donnent accès à des serveurs dans différentes parties du monde via le protocole RDP (Remote Desktop Protocol). Les prix sont de l'ordre de 8-15 $ US par serveur et vous pouvez effectuer une recherche par pays, par système d'exploitation, et même par les sites de paiement auxquels les utilisateurs ont accédé depuis ce serveur.

Dans l'image ci-dessus, nous pouvons voir comment le filtrage a été utilisé pour montrer seulement les serveurs situés en Colombie, et qu'il y a 250 serveurs disponibles. Pour chaque serveur, certains détails sont fournis, qui peuvent être vus dans l'image suivante.

Après l'achat d'un tel accès, un cybercriminel pourrait alors l'utiliser pour exécuter des rançongiciels ou peut-être pour installer des logiciels malveillants plus discrets, tels que des chevaux de Troie bancaires ou des logiciels espions.

Location d'infrastructures

Certains criminels qui ont développé des botnets, ou des réseaux d'ordinateurs compromis, louent leur puissance de calcul pour envoyer des spams ou lancer des attaques DDoS.

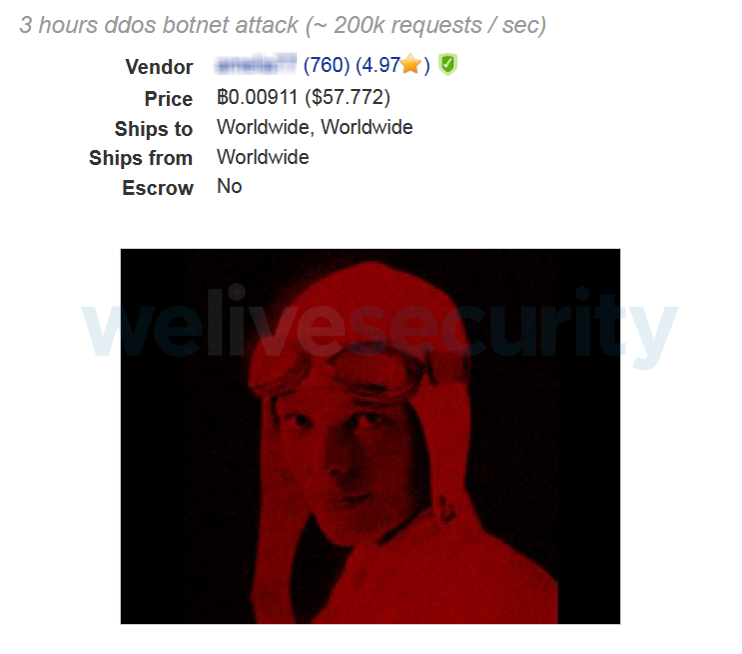

Pour les attaques par déni de service, le prix varie en fonction de la durée de l'attaque (de 1 à 24 heures) et du trafic que le botnet est capable de générer pendant cette période. L'image ci-dessous montre un exemple de 60 $ US pour trois heures.

Image 5 - Exemple d'un utilisateur offrant de louer son infrastructure pour exécuter des attaques DDoS

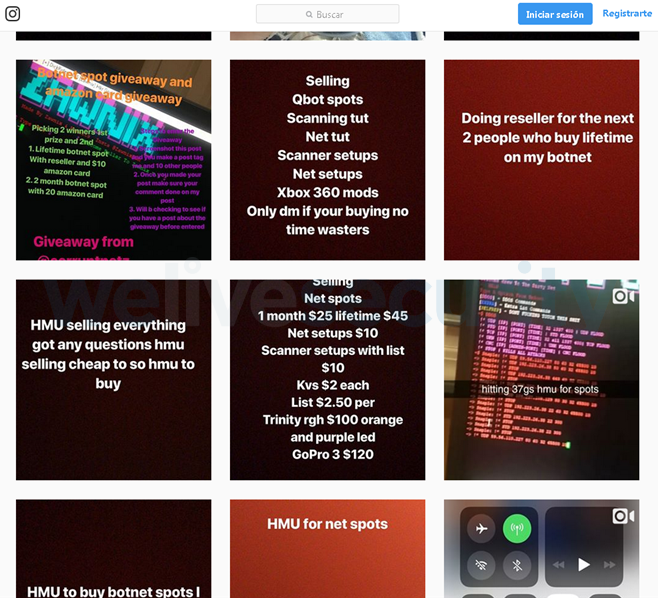

Vous pouvez même voir de jeunes adolescents et adultes proposer de louer leurs (mini) botnets, permettant principalement d'attaquer des serveurs utilisés par des jeux en ligne comme Fortnite. Ils utilisent les réseaux sociaux pour se faire connaître et ils ne semblent pas particulièrement préoccupés par l'anonymat. Souvent, ils offrent aussi la vente de comptes volés.

Vente de comptes PayPal et de cartes de crédit

Les cybercriminels qui lancent avec succès des attaques d'hameçonnage ne prennent généralement pas le risque d'utiliser eux-mêmes les comptes volés. Il est déjà suffisamment rentable et beaucoup plus sûr pour eux de revendre les comptes à d'autres criminels. Comme nous pouvons le voir sur l'image suivante, ils facturent généralement environ 10 % du crédit total disponible sur le compte volé.

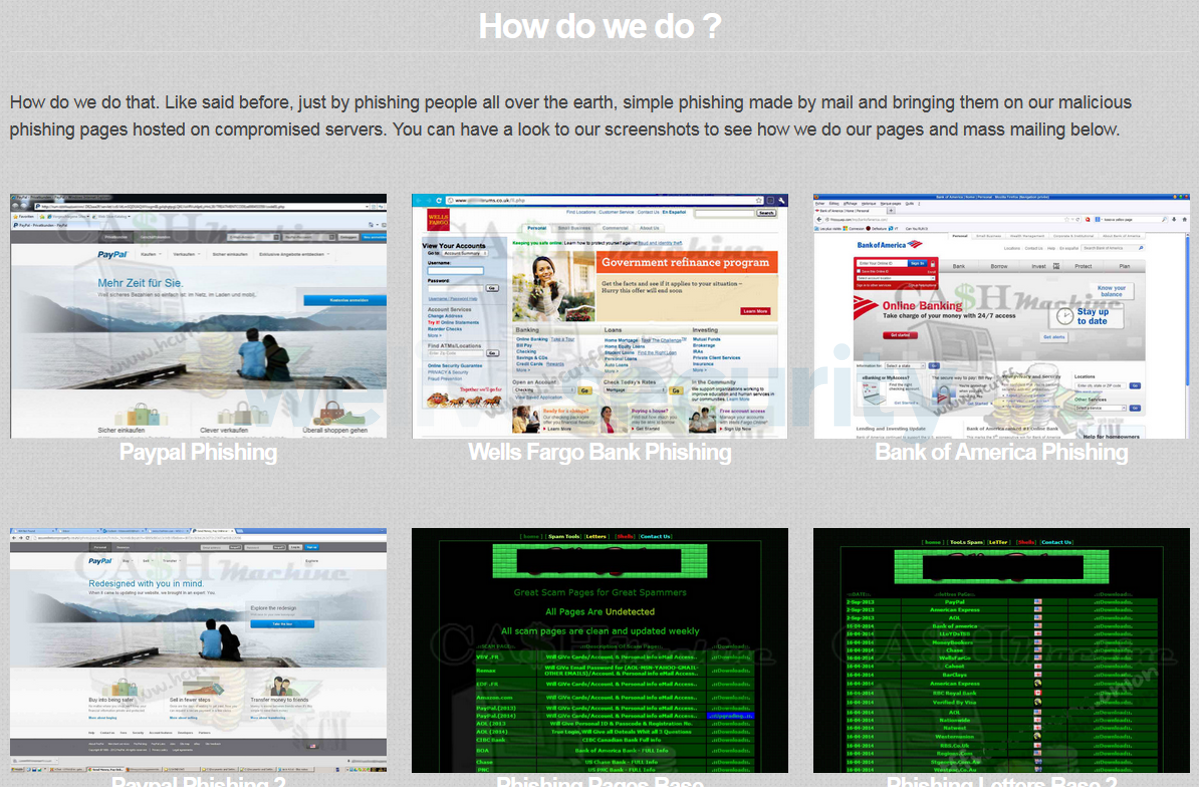

Certains vendeurs montrent avec fierté les outils et les faux sites qu'ils utilisent pour faire de l'hameçonnage.

On voit donc que les cybercriminels, cachés par des outils qui leur donnent un certain degré d'anonymat, ont mis sur pied une industrie criminelle rentable, qui comprend tout, de la publicité et du marketing au service à la clientèle en passant par les mises à jour et les manuels d'utilisation. Il convient toutefois de noter qu'au sein de cet écosystème criminel, il y a beaucoup de clients internes, et le véritable profit est réalisé par les gros poissons qui ont déjà une infrastructure ou un service bien établi.

Comme l'a mentionné Tony Anscombe, évangéliste de la sécurité d'ESET, lors de sa présentation à Segurinfo 2018, « l'industrie des logiciels malveillants a cessé d'être perturbatrice et présente maintenant des caractéristiques similaires à celles d'une entreprise de logiciels. » En d’autres mots, les logiciels, produits et services offerts par les cybercriminels dans cette industrie bénéficient maintenant de processus établis pour les ventes, le marketing et la distribution.