Al igual que la vida y la misteriosa desaparición del faraón Tutankamón, también conocido como el Rey Tut, el panorama de las amenazas en América Latina (LATAM) está envuelto en misterio. Principalmente por la escasa atención mundial sobre la evolución de las campañas maliciosas en la región. Si bien algunos acontecimientos notables como los ataques a cajeros automáticos, los troyanos bancarios nacidos en Brasil y las operaciones de ciberespionaje Machete acapararon la atención de los medios de comunicación, somos conscientes de que hay más en la historia.

Así como las excavaciones arqueológicas de la tumba del Rey Tut arrojaron luz sobre la antigua vida egipcia, nos embarcamos en un viaje para profundizar en las ciberamenazas menos publicitadas que afectan a los países latinoamericanos.

Nuestra iniciativa, denominada Operación Rey TUT (The Universe of Threats), explora este importante panorama de amenazas. El 5 de octubre, presentamos los resultados de nuestro análisis comparativo en la conferencia Virus Bulletin 2023: el documento completo de la conferencia puede leerse aquí.

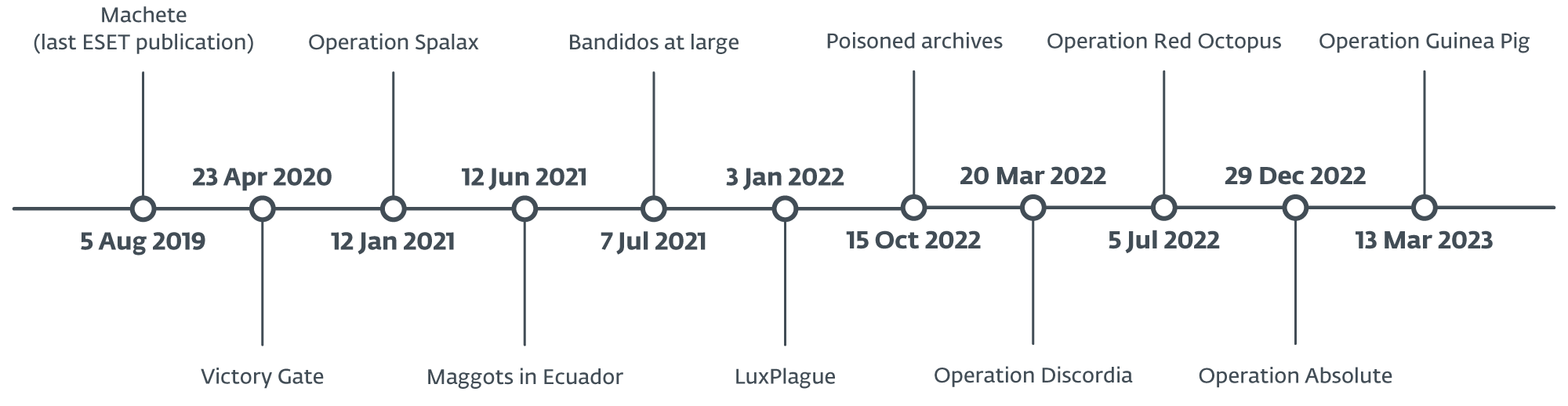

En el análisis, elegimos observar varias campañas documentadas públicamente dirigidas a la región latinoamericana entre 2019 y 2023, como se puede ver en la línea de tiempo a continuación.

Todas estas actividades cibercriminales se detectan exclusivamente en América Latina y no están asociadas con el crimeware global. Dado que cada una de estas operaciones tiene sus propios rasgos únicos y no parece estar vinculada a ningún actor de amenazas conocido, es muy probable que haya múltiples actores en juego.

Nuestra investigación reveló un cambio notable del crimeware simplista y oportunista a amenazas más complejas. En particular, hemos observado una transición en los objetivos, pasando de un enfoque en el público en general, a usuarios de alto perfil —incluyendo empresas y entidades gubernamentales—. Estos actores de amenazas actualizaron continuamente sus herramientas, e introdujeron diferentes técnicas de evasión para aumentar el éxito de sus campañas. Además, expandieron su negocio de crimeware más allá de Latinoamérica, lo que refleja el patrón observado en los troyanos bancarios nacidos en Brasil.

Nuestra comparación también muestra que la mayoría de las campañas maliciosas observadas en la región están dirigidas a usuarios empresariales, incluidos los sectores gubernamentales, empleando principalmente correos electrónicos de spearphishing para llegar a las víctimas potenciales, a menudo haciéndose pasar por organizaciones reconocidas dentro de países específicos de la región, en particular entidades gubernamentales o fiscales.

La precisión y especificidad observadas en estos ataques apuntan a un alto nivel de focalización, lo que indica que los actores de la amenaza tienen un conocimiento detallado de sus víctimas. En estas campañas, los atacantes utilizan componentes maliciosos como descargadores y droppers, creados principalmente en PowerShell y VBS.

En cuanto a las herramientas utilizadas en estas operaciones maliciosas en América Latina, nuestras observaciones indican una preferencia por los RAT, en particular de las familias njRAT y AsyncRAT. Adicionalmente, en campañas dirigidas principalmente a entidades gubernamentales, hemos identificado el uso de otras familias de malware como Bandook y Remcos, aunque en menor medida.

Basándonos en las conclusiones resultantes de nuestra comparación, creemos que hay más de un grupo detrás de la proliferación de este tipo de campañas y que estos están buscando activamente diferentes técnicas y formas para que sus campañas tengan el mayor éxito posible. Además, sospechamos que las disparidades socioeconómicas que prevalecen en América Latina pueden influir en el modus operandi de los atacantes de esta región, aunque este aspecto concreto queda fuera del alcance de nuestra investigación.

La ponencia completa de la conferencia VB2023 sobre la operación King TUT está disponible aquí.

Los indicadores de compromiso (IoC) están disponibles en nuestro repositorio de GitHub.

Para consultas sobre nuestras investigaciones publicadas en WeLiveSecurity, ponte contacto con nosotros en threatintel@eset.com.

ESET Research ofrece informes privados de inteligencia APT y feeds de datos. Para cualquier consulta sobre este servicio, visita la página de ESET Threat Intelligence .