ESET-Forscher haben eine aktive Transparent Tribe-Kampagne identifiziert, die hauptsächlich auf indische und pakistanische Android-Nutzer abzielt - vermutlich mit einer militärischen oder politischen Ausrichtung. Die Opfer wurden wahrscheinlich mit einer "Honigfalle" angelockt, bei der sie zunächst auf einer anderen Plattform kontaktiert und dann überzeugt wurden, vermeintlich "sicherere" Apps zu verwenden, zu deren Installation sie dann verleitet wurden. Die Kampagne, die wahrscheinlich seit Juli 2022 aktiv ist, hat CapraRAT-Backdoors über mindestens zwei ähnliche Websites verbreitet, die die Malware als angeblich unverfälschte Versionen dieser sicheren Messaging-Apps ausgaben.

Wichtigste Punkte dieses Blogposts:

- Diese Transparent Tribe-Kampagne richtet sich hauptsächlich an indische und pakistanische Bürger, möglicherweise mit militärischem oder politischem Hintergrund.

- Die Android-Backdoor CapraRAT wurde über trojanisierte sichere Messaging- und Anruf-Apps wie MeetsApp und MeetUp verbreitet; die Backdoor kann alle sensiblen Informationen von den Geräten ihrer Opfer stehlen.

- Diese trojanisierten Anwendungen konnten von Websites heruntergeladen werden, die sich als offiziell ausgaben. Wir gehen davon aus, dass die Zielpersonen mit einem "Romance Scam" auf diese Websites gelockt wurden.

- Durch die mangelhafte Sicherheit dieser Apps wurden personenbezogene Daten der Nutzer offengelegt, so dass wir 150 Opfer geografisch lokalisieren konnten.

- CapraRAT wurde auf einer Domain gehostet, die zu einer IP-Adresse führte, die bereits zuvor von Transparent Tribe verwendet wurde.

Kampagnenübersicht

Neben der funktionierenden Chat-Funktionalität der legitimen Originalanwendung enthalten die trojanisierten Versionen bösartigen Code, den wir als den der Backdoor CapraRAT identifiziert haben. Transparent Tribe, auch bekannt als APT36, ist eine Cyberspionage-Gruppe, von der bekannt ist, dass sie CapraRAT verwendet; wir haben in der Vergangenheit auch gesehen, dass ähnliche Köder gegen ihre Ziele eingesetzt wurden. Die Backdoor ist in der Lage, Screenshots und Fotos anzufertigen, Telefonanrufe und Umgebungsgeräusche aufzuzeichnen und andere sensible Informationen zu stehlen. Die Backdoor kann auch Befehle zum Herunterladen von Dateien, zum Tätigen von Anrufen und zum Senden von SMS-Nachrichten empfangen. Die Kampagne ist sehr zielgerichtet, und nichts deutet darauf hin, dass diese Apps jemals auf Google Play verfügbar waren.

Wir haben diese Kampagne bei der Analyse eines auf Twitter geposteten Samples identifiziert, das aufgrund der übereinstimmenden Snort-Regeln für CrimsonRAT und AndroRAT von Interesse war. Snort-Regeln identifizieren und warnen vor bösartigem Netzwerkverkehr und können so geschrieben werden, dass sie eine bestimmte Art von Angriff oder Malware erkennen.

CrimsonRAT ist eine Windows-Malware, von der bekannt ist, dass sie nur von Transparent Tribe verwendet wird. Im Jahr 2021 begann die Gruppe, die Android-Plattform ins Visier zu nehmen und verwendete eine modifizierte Version eines Open-Source-RAT namens AndroRAT. Es weist Ähnlichkeiten mit CrimsonRAT auf und wurde von Trend Micro in deren Untersuchungen als CapraRAT bezeichnet.

MeetsApp

Basierend auf dem Namen des Android Package Kit (APK) trägt die erste bösartige Anwendung den Namen MeetsApp und behauptet, sichere Chat-Kommunikation zu ermöglichen. Wir konnten eine Website finden, von der dieses Sample heruntergeladen worden sein könnte (meetsapp[.]org); siehe Abbildung 1.

Die Download-Schaltfläche dieser Seite führt zu einer Android-App mit demselben Namen; leider ist der Download-Link nicht mehr aktiv (https://phone-drive[.]online/download.php?file=MeetsApp.apk). Zum Zeitpunkt dieser Recherche wurde phone-drive[.]online zu 198.37.123[.]126 aufgelöst, was dieselbe IP-Adresse ist wie phone-drive.online.geo-news[.]tv, die in der Vergangenheit von Transparent Tribe als Host für seine Spyware verwendet wurde.

MeetUp

Die Analyse der Webseite zur Verteilung von MeetsApp ergab, dass einige ihrer Ressourcen auf einem anderen Server mit einem ähnlichen Domainnamen - meetup-chat[.]com - gehostet wurden, der einen ähnlichen Servicenamen verwendet. Auf dieser Website wurde auch eine Android-Messaging-App, MeetUp, zum Herunterladen angeboten, die denselben Paketnamen (com.meetup.app) wie MeetsApp und dasselbe Website-Logo trägt (siehe Abbildung 2).

Attribution zu Transparent Tribe

Beide Apps - aus dem Tweet und aus dem Sample, das von meetup-chat[.]com heruntergeladen wurde - enthalten denselben CapraRAT-Code, kommunizieren mit demselben C&C-Server (66.235.175[.]91:4098), und ihre APK-Dateien sind mit demselben Entwicklerzertifikat signiert.

Wir sind daher der festen Überzeugung, dass beide Websites von demselben Bedrohungsakteur erstellt wurden; beide Domänen wurden etwa zur gleichen Zeit registriert - am 9. Juli und am 25. Juli 2022.

Beide Anwendungen basieren auf demselben legitimen Code, der mit dem Backdoor-Code von CapraRAT trojanisiert wurde. Die Nachrichtenfunktionalität scheint entweder von dem Bedrohungsakteur entwickelt oder online gefunden (vielleicht gekauft) worden zu sein, da wir ihren Ursprung nicht identifizieren konnten. Bevor die App verwendet werden kann, müssen die Opfer Konten erstellen, die mit ihren Telefonnummern verknüpft sind und eine SMS-Verifizierung erfordern. Sobald dieses Konto erstellt ist, fordert die App weitere Berechtigungen an, die den vollen Funktionsumfang der Backdoor ermöglichen, z. B. den Zugriff auf Kontakte, Anrufprotokolle, SMS-Nachrichten, externen Speicher und Audioaufnahmen.

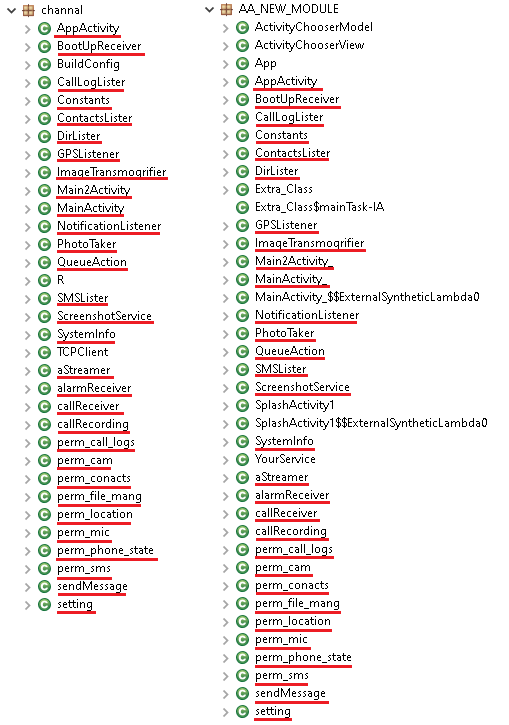

Die Domain phone-drive[.]online, auf der die bösartige MeetsApp-APK platziert wurde, wurde etwa zur gleichen Zeit auf dieselbe IP-Adresse aufgelöst wie die Domain phone-drive.online.geo-news[.]tv, die in der vergangenen, von Transparent Tribe gesteuerten Kampagne verwendet wurde, wie von Cisco berichtet. Außerdem wurde der bösartige Code der analysierten Samples in der von Trend Micro gemeldeten früheren Kampagne gesehen, in der CapraRAT verwendet wurde. In Abbildung 3 sehen Sie auf der linken Seite einen Vergleich der bösartigen Klassennamen von CapraRAT aus dem Jahr 2022-01 und seiner neueren Variante mit denselben Klassennamen und Funktionen.

Abbildung 3. Vergleich der bösartigen Klassennamen von älterem CapraRAT (links) und neuerer Version (rechts)

Ziele

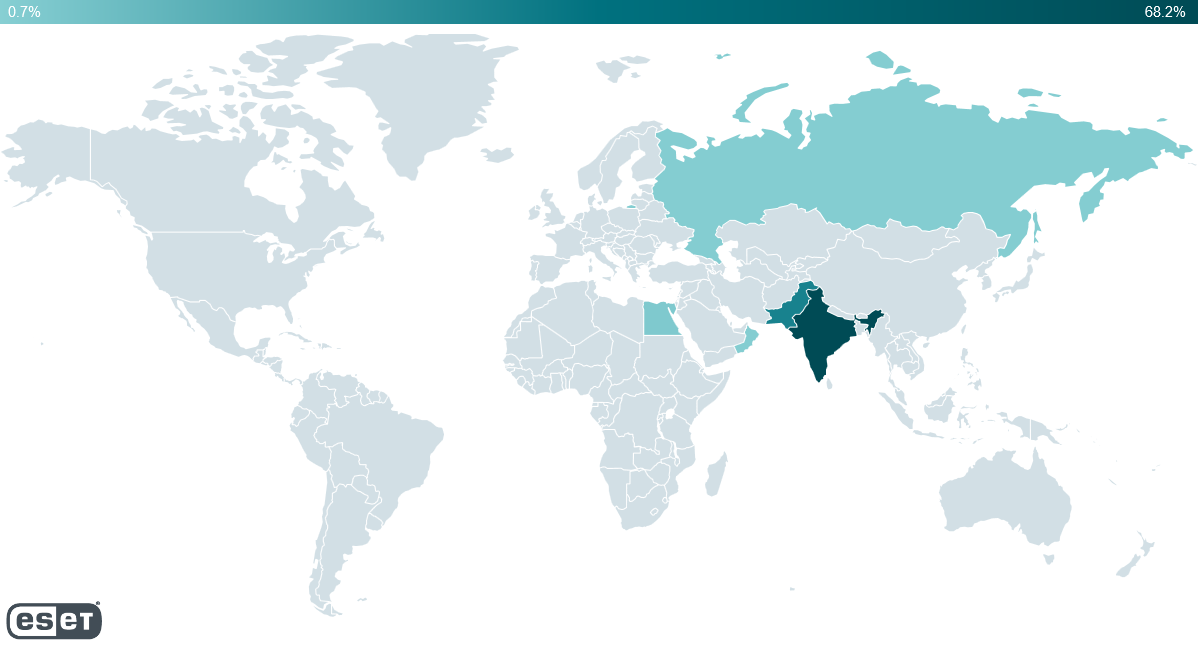

Während unserer Untersuchung führten Schwachstellen in der operativen Sicherheit dazu, dass einige Opferdaten offengelegt wurden. Diese Informationen ermöglichten es uns, über 150 Opfer in Indien, Pakistan, Russland, Oman und Ägypten zu lokalisieren (siehe Abbildung 4).

Unseren Recherchen zufolge wurden die potenziellen Opfer durch eine "Honigfalle" zur Installation der App gelockt, bei der sie höchstwahrscheinlich zunächst auf einer anderen Plattform kontaktiert und dann zur Nutzung der "sichereren" MeetsApp- oder MeetUp-App überredet wurden. Wir haben bereits gesehen, dass solche Köder von den Betreibern von Transparent Tribe gegen ihre Zielpersonen eingesetzt wurden. Es ist in der Regel nicht schwer, eine Handynummer oder eine E-Mail-Adresse zu finden, über die sie den ersten Kontakt herstellen können.

Technische Analye

Erster Zugriff

Wie oben beschrieben, war die bösartige MeetUp-App unter meetup-chat[.]com verfügbar, und wir glauben mit großer Sicherheit, dass die bösartige MeetsApp unter meetsapp[.]org verfügbar war. Keine der beiden Apps wurde automatisch von diesen Adressen aus installiert; die Opfer mussten sich aktiv entscheiden, die Apps manuell herunterzuladen und zu installieren. In Anbetracht der Tatsache, dass nur eine Handvoll Personen kompromittiert wurde, gehen wir davon aus, dass die potenziellen Opfer sehr gezielt und mit Hilfe von Romance-Scams angelockt wurden, wobei die Betreiber von Transparent Tribe höchstwahrscheinlich den ersten Kontakt über eine andere Messaging-Plattform hergestellt haben. Nachdem sie das Vertrauen der Opfer gewonnen hatten, schlugen sie vor, zu einer anderen - angeblich sichereren - Chat-App zu wechseln, die auf einer der bösartigen Verbreitungswebseiten verfügbar war.

Es gab keine Anzeichen dafür, dass die App bei Google Play verfügbar war.

Toolset

Nachdem sich das Opfer bei der App angemeldet hat, beginnt CapraRAT mit seinem C&C-Server zu interagieren, indem es grundlegende Geräteinformationen sendet und darauf wartet, Befehle zur Ausführung zu erhalten. Auf der Grundlage dieser Befehle ist CapraRAT in der Lage, folgendes zu stehlen:

- Anrufliste

- Adressbuch

- SMS Nachrichten

- aufgezeichnete Anrufe

- aufgezeichnete Umgebungsgeräusche

- von CapraRAT erstellte Screenshots

- von CapraRAT erstellte Fotos

- Liste der Dateien auf dem Gerät

- spezielle Dateien des Geräts

- Gerätestandort

- Liste laufender Apps

- Inhalte der Benachrichtigungen anderer Apps

Es kann auch Befehle empfangen, um eine Datei herunterzuladen, eine installierte Anwendung zu starten, eine laufende Anwendung zu beenden, einen Anruf zu tätigen, SMS-Nachrichten zu senden, empfangene SMS-Nachrichten abzufangen und ein Update herunterzuladen und das Opfer aufzufordern, es zu installieren.

Fazit

Die von Transparent Tribe betriebene Mobilkampagne ist nach wie vor aktiv und gibt sich als zwei Messaging-Anwendungen aus, die als Tarnung für die Verbreitung der Android-Backdoor CapraRAT dienen. Beide Anwendungen werden über zwei ähnliche Websites vertrieben, die laut ihrer Beschreibung sichere Nachrichten- und Anrufdienste anbieten.

Transparent Tribe lockt seine Opfer wahrscheinlich mit Romance-Scam-Ködern zur Installation der App und kommuniziert weiterhin mit ihnen über die bösartige App, um sie auf der Plattform zu halten und ihre Geräte für den Angreifer zugänglich zu machen. CapraRAT wird aus der Ferne gesteuert und kann auf der Grundlage der Befehle des C&C-Servers sensible Informationen von den Geräten seiner Opfer exfiltrieren.

Die Betreiber dieser Apps wiesen mangelhafte Sicherheitsvorkehrungen auf, was dazu führte, dass personenbezogene Daten der Opfer für unsere Forscher über das offene Internet zugänglich waren. Dadurch war es möglich, einige Informationen über die Opfer zu erhalten.

ESET Research offers private APT intelligence reports and data feeds. For any inquiries about this service, visit the ESET Threat Intelligence page.

IoCs

Files

| SHA-1 | Package name | ESET detection name | Description |

|---|---|---|---|

| 4C6741660AFED4A0E68EF622AA1598D903C10A01 | com.meetup.chat | Android/Spy.CapraRAT.A | CapraRAT backdoor. |

| 542A2BC469E617252F60925AE1F3D3AB0C1F53B6 | com.meetup.chat | Android/Spy.CapraRAT.A | CapraRAT backdoor. |

Network

| IP | Provider | First seen | Details |

|---|---|---|---|

| 66.235.175[.]91 | N/A | 2022-09-23 | C&C. |

| 34.102.136[.]180 | GoDaddy | 2022-07-27 | meetsapp[.]org – distribution website. |

| 194.233.70[.]54 | 123-Reg Limited | 2022-07-19 | meetup-chat[.]com – distribution website. |

| 198.37.123[.]126 | Go Daddy | 2022-01-20 | phone-drive[.]online – APK file hosted website. |

| 194.233.70[.]54 | Mesh Digital Limited | 2022-09-23 | share-lienk[.]info – APK file hosting website. |

MITRE ATT&CK techniques

This table was built using version 12 of the MITRE ATT&CK framework.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Persistence | T1398 | Boot or Logon Initialization Scripts | CapraRAT receives the BOOT_COMPLETED broadcast intent to activate at device startup. |

| T1624.001 | Event Triggered Execution: Broadcast Receivers | CapraRAT functionality is triggered if one of these events occurs: PHONE_STATE, NEW_OUTGOING_CALL, BATTERY_CHANGED, or CONNECTIVITY_CHANGE. | |

| Discovery | T1420 | File and Directory Discovery | CapraRAT can list available files on external storage. |

| T1424 | Process Discovery | CapraRAT can obtain a list of running applications. | |

| T1422 | System Network Configuration Discovery | CapraRAT can extract IMEI, IMSI, IP address, phone number, and country. | |

| T1426 | System Information Discovery | CapraRAT can extract information about the device including SIM serial number, device ID, and common system information. | |

| Collection | T1533 | Data from Local System | CapraRAT can exfiltrate files from a device. |

| T1517 | Access Notifications | CapraRAT can collect notification messages from other apps. | |

| T1512 | Video Capture | CapraRAT can take photos and exfiltrate them. | |

| T1430 | Location Tracking | CapraRAT tracks device location. | |

| T1429 | Audio Capture | CapraRAT can record phone calls and surrounding audio. | |

| T1513 | Screen Capture | CapraRAT can record the device’s screen using the MediaProjectionManager API. | |

| T1636.002 | Protected User Data: Call Logs | CapraRAT can extract call logs. | |

| T1636.003 | Protected User Data: Contact List | CapraRAT can extract the device’s contact list. | |

| T1636.004 | Protected User Data: SMS Messages | CapraRAT can extract SMS messages. | |

| Command and Control | T1616 | Call Control | CapraRAT can make phone calls. |

| T1509 | Non-Standard Port | CapraRAT communicates with its C&C over TCP port 4098. | |

| Impact | T1582 | SMS Control | CapraRAT can send SMS messages. |