Völlig unerwartet beginnt das Smartphone oder Tablet auf einmal zu sprechen. Eigentlich ein echt cooles Feature, oder? Das ist zumindest solange der Fall, bis man realisiert, dass die weibliche Stimme gerade zur aufgespielten Android-Ransomware „gratuliert“ hat. Die Ansage auf Chinesisch gibt zu verstehen, dass das Entsperren 40 Yuan (etwa 5,50€) kostet.

Auf diese Weise präsentierte ein erst kürzlich zur Jisut Ransomware-Familie zugestoßenes Mitglied (hier speziell Android/LockScreen.Jisut) seine „sprachlichen Fähigkeiten“. ESET erkennt die Malware meistens als Android/Lockerpin im Hinblick auf die anderen besonderen Merkmale – der Fertigkeit, den eigentlich schützenden Smartphone-Sperrbildschirm zurückzusetzen.

Wie funktioniert die sprechende Android-Ransomware

Die sprechende Android-Malware verbreitet sich durch einen schädlichen Dropper, der die Nutzlast entschlüsselt und ausführt. Der kompromittierende Prozess wird mit dem manuellen Öffnen der boshaften App und dem Klicken auf den “Click for free activation”-Button am unteren Bildschirmrand initiiert.

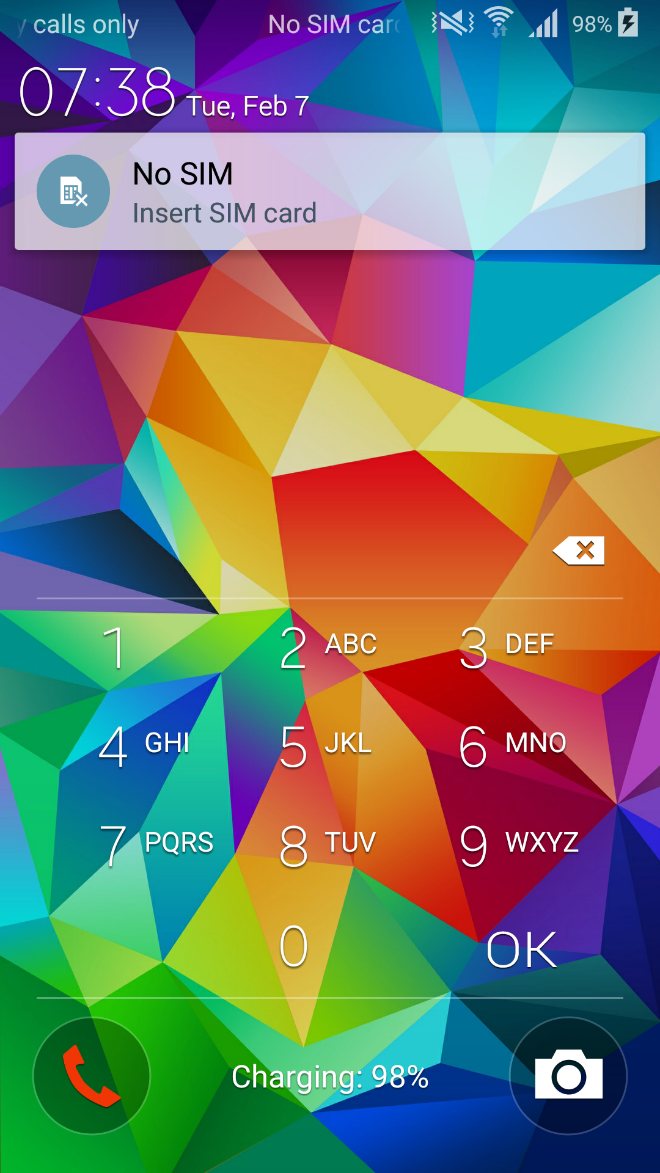

Abbildung 1: Sprechende Jisut Malware ahmt Lockerpin nach und ändert die originale PIN, um den User auszuloggen.

Im Anschluss soll das Opfer der Anwendung Admin-Rechte einräumen. Dadurch lässt sich die App schwerer deinstallieren und entfernen. Obendrein wird das Endgerät gesperrt und eine Sprachnachricht abgespielt.

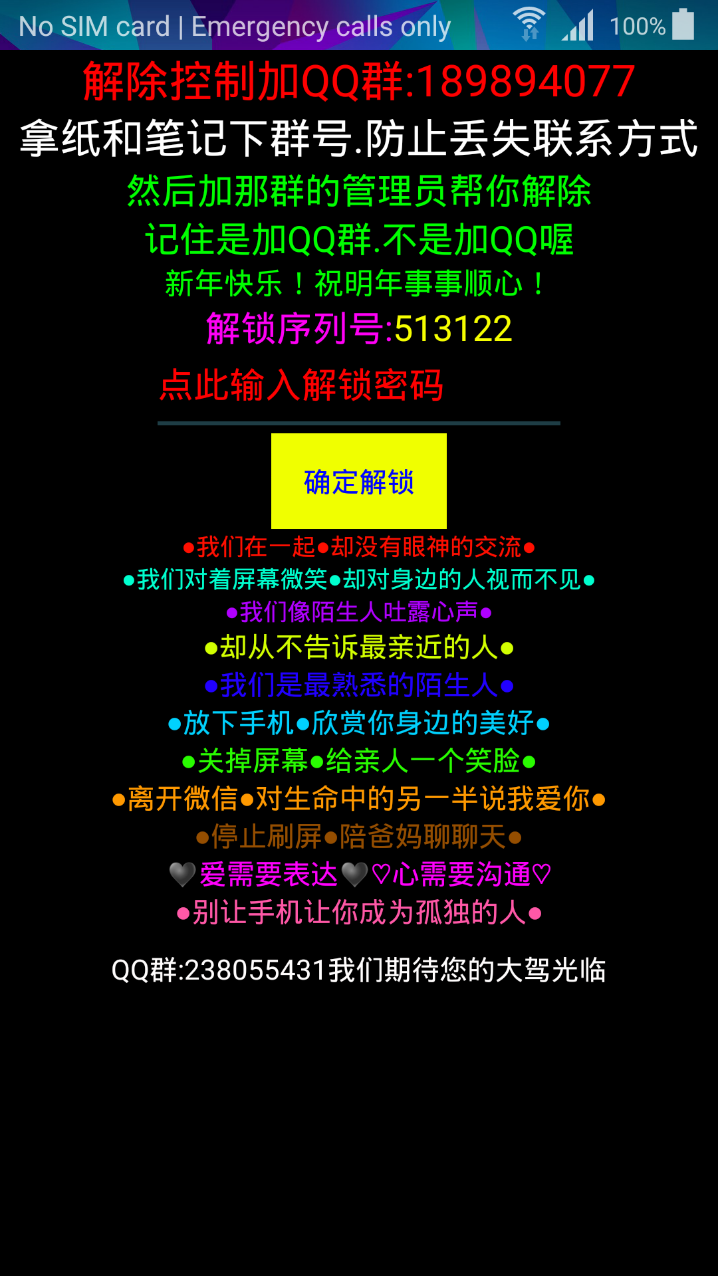

Neben der Erpressung hat die sprechende Ransomware auch noch andere Intentionen. Zum Beispiel versucht sie Login-Daten für das chinesische Social Network QQ abzugreifen. Die Malware blendet dafür einen gefälschten Login-Screen ein, der dem originalen recht nahekommt. Username und Passwort werden direkt an die Angreifer gesendet.

Dieser Aktivität folgt eine Lösegeldforderung und eine Information über das weitere Vorgehen erscheint auf dem Bildschirm. Die Situation ist nun aussichtslos. Selbst wenn der User es irgendwie schafft, die Nachricht zu schließen, verschlimmert sich das Ganze bloß noch. Denn dann nutzt die Malware das Sicherheitsbordmittel des Smartphones – die PIN-Sperre – und erstellt einen neuen, für den Nutzer unbekannten PIN-Code.

Abbildung 2: Gefälschter QQ Login-Screen möchte Nutzerdaten kapern.

Abbildung 3: Lock-Screen mit Lösegeldforderung

Android-Ransomware liegt im Trend der Cyber-Kriminellen

Die sprechende Jisut Android-Ransomware ist nur eine Malware-Variante aus dem letzten Jahr. Insgesamt verdoppelte sich die Ransomware-Entdeckungsrate von ESET gegenüber 2015. Nicht jede Ransomware besitzt auch einen "Erpressungscharakter". Teilweise wurde bloß versucht, eine App oder einen Quellcode zu verkaufen. Andere hatten es nur auf das dauerhafte Sperren von mobilen Endgeräten abgesehen, ohne ein Lösegeld zu verlangen.

Varianten, die gezielt ein Lösegeld forderten, versuchten den Zahlungsprozess so einfach wie möglich zu gestalten. Die Ransomware-Entwickler integrierten teilweise die Option einer direkten Bezahlung oder ermöglichten das Hinterlassen einer Nachricht.

Die Mehrheit der Jisut-Ransomwares verändern lediglich das Hintergrundbild oder geben eine Audiodatei wieder. Das bestärkt uns im Glauben, dass die Malware nicht nur für finanzielle Zwecke, sondern auch als „Scherz-Software“ programmiert wurde.

Die Jisut-Familie ist in China am weitverbreitetsten und höchstwahrscheinlich das Werk einer Gang. Allerdings sorgen sie sich nicht sehr um ihre Anonymität. Einige nervende Ransomware-Screens aus der Vergangenheit enthielten Kontaktinformationen, die auf das chinesische Social Network QQ hinwiesen. Jisut-Opfer sollten die Entwickler auf diese Weise kontaktieren, um wieder Zugang zu ihren Dateien zu erlangen. Wenn die Informationen im Social Network QQ stimmen, sie die Gang-Mitglieder zwischen 17 und 20 Jahre alt.

Die ersten Varianten von Android/LockScreen.Jisut erschienen in der ersten Hälfte des Jahres 2014. Seitdem haben wir Hunderte von Varianten gesehen, die unterschiedlichste Lösegeld-Nachrichten anzeigen – alle basieren jedoch auf der gleichen Code-Vorlage. Neben dem Ransomware-Feature muss auch erwähnt werden, dass einige Varianten SMS-Nachrichten an alle Kontakte im Telefonbuch schicken. Das soll der Verbreitung dienen.

Wer mehr über Ransomware auf Android-Geräten erfahren möchte, sollte einmal einen Blick in das kürzlich erschienene ESET Whitepaper werfen.

Wie werde ich Android/LockScreen.Jisut wieder los?

Im Folgenden stellen wir drei Möglichkeiten vor, wie man im Falle einer Kompromittierung mit Android/LockScreen.Jisut fertig wird.

- Unter Einstellungen > Sicherheit > Geräteadministratoren können die Admin-Rechte einer App manuell entzogen werden. Danach kann die Anwendung unter Einstellungen > Anwendungsmanager deinstalliert werden. In der Vergabe von Admin-Rechten liegt das eigentliche Problem, warum User Ransomware-Apps nicht deinstallieren können.

- Erfahrene User, die ihr Android-Gerät gerootet haben, können mit eingeschalteten Debug-Modus über die Kommandozeile des PCs versuchen, die App zu deinstallieren.

- Die letzte Option ist der Hard Reset bzw. der Factory Reset. Das setzt das Android-Gerät in den funktionsfähigen Zustand der Auslieferung zurück. Das heißt aber auch, dass alle Bilder, Videos und Kontaktdaten verloren sind.