Bereits seit einiger Zeit können wir die Evolution und zunehmende Massenverbreitung von Android-Ransomware beobachten. Nachdem die anfänglichen Ransomware-Familien vortäuschten, eine Antiviren-Software zu sein und den Bildschirm des Geräts sperrten (zum Beispiel Android Defender), haben wir im vergangenen Jahr mit Simplocker die erste Ransomware für Android gesehen, die tatsächlich Dateien des Nutzers verschlüsselte. Und nun haben ESET-Researcher die erste Android-Ransomware mit Display sperrender Funktion entdeckt, die sich in freier Wildbahn befindet und die Kontrolle über die PIN-Sperrung auf dem Gerät des Opfers übernimmt.

Bei früheren Versionen von Android-Trojanern mit Sperrfunktion war die Vorgehensweise relativ simpel. Im Vordergrund des Bildschirms wurde die Lösegeldforderung einfach in endloser Dauerschleife angezeigt. Zwar waren einige Mechanismen zum Selbstschutz implementiert, dennoch war es nicht allzu schwierig, die Malware wieder loszuwerden und das Gerät nutzbar zu machen. Dafür konnte man die Android Debug Bridge (ADB) verwenden oder aber die Admin-Rechte deaktivieren und die schädliche App im abgesicherten Modus deinstallieren.

Leider haben die Malware-Autoren keine Mühen gescheut und diese neue Android-Ransomware mit Sperrfunktion entwickelt, die ESET als Android/Lockerpin.A erkennt. Ohne Root-Rechte oder eine andere Form von Sicherheitsmanagement-Lösung gibt es keinen Weg, den Zugriff wiederzuerlangen, ohne das Gerät auf den Werkszustand zurückzusetzen. Dabei gehen allerdings alle Daten verloren.

Zudem nutzt diese Ransomware ziemlich fiese Tricks, um Admin-Rechte zu erlangen sowie zu behalten und somit eine Deinstallation des Schädlings zu verhindern. Das ist der erste Fall, bei dem wir ein solch aggressives Vorgehen bei einer Android-Malware beobachten können.

Analyse

Der Versuch, nach erfolgreicher Installation Admin-Rechte zu erhalten, ist ein zunehmender Trend bei Android-Malware-Autoren. Denn hierdurch ist es sehr viel schwieriger, die Infektion wieder loszuwerden. Die älteren Versionen der Android/Locker-Familie haben sich – genauso wie viele andere Android-Trojaner – darauf verlassen, dass der Nutzer freiwillig und unwissentlich diese erweiterten Rechte aktiviert.

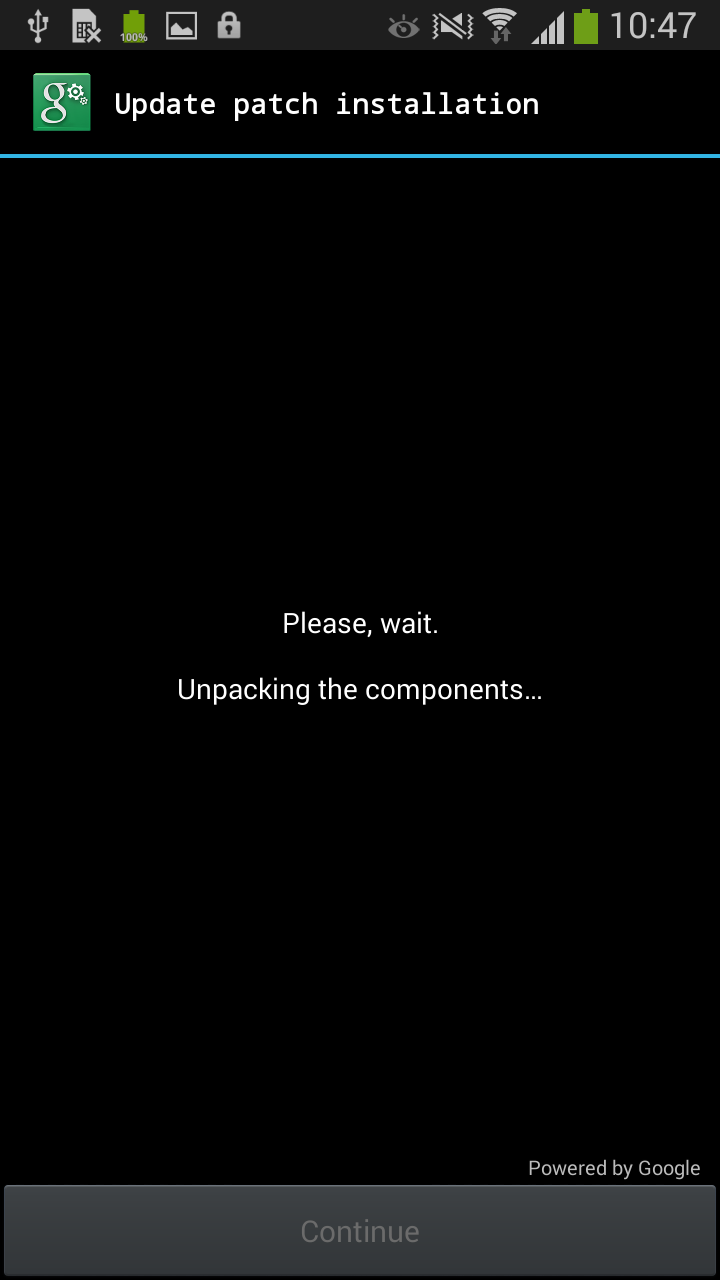

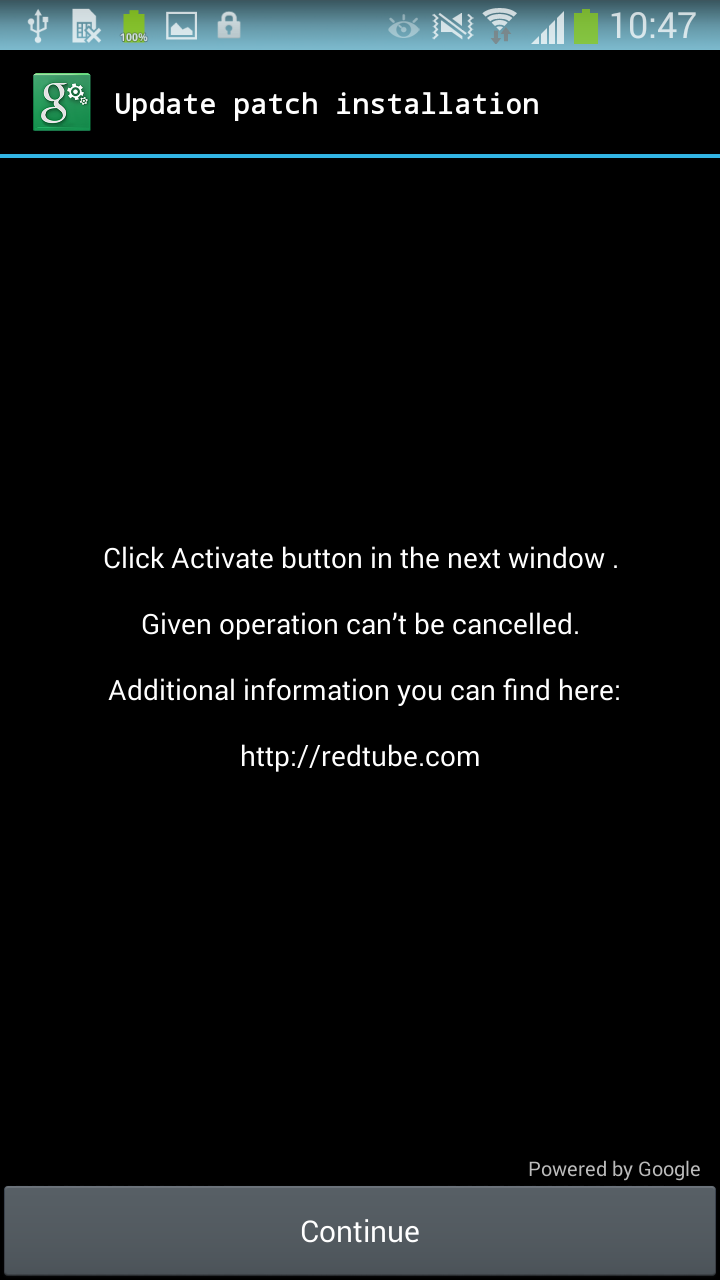

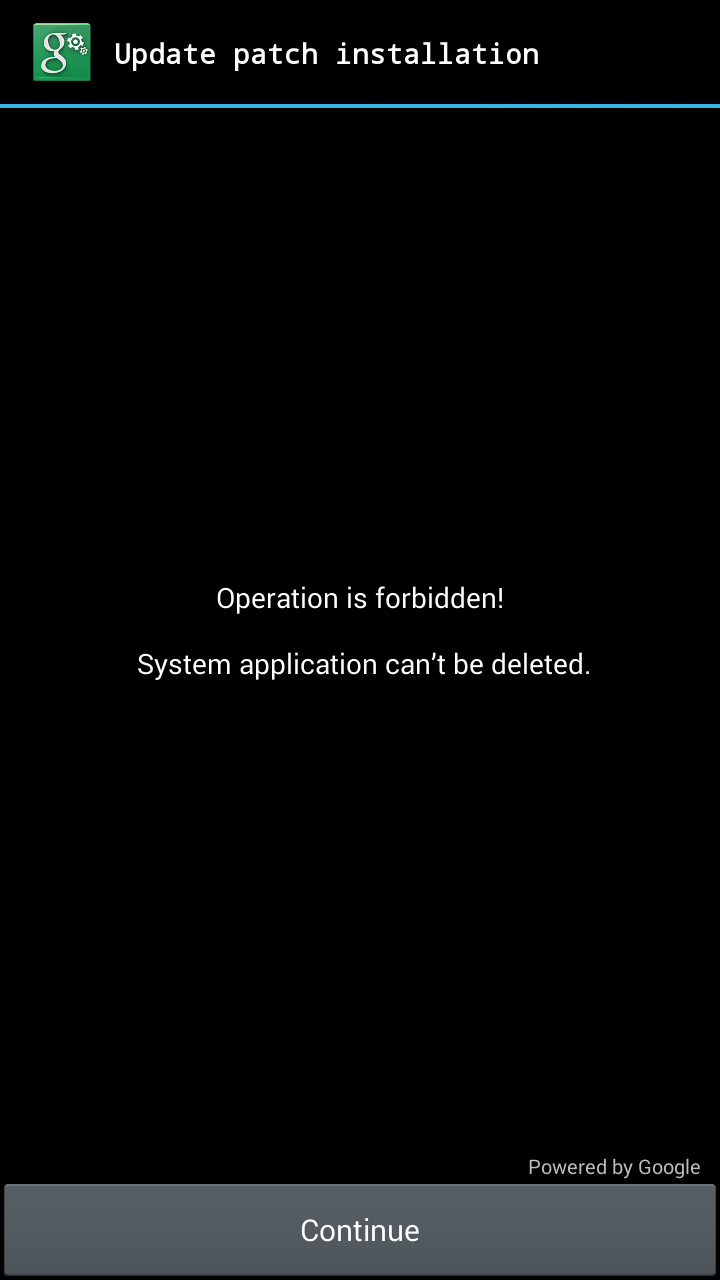

Die neueste Version geht hier sehr viel heimlicher vor. Das Aktivierungsfenster wird mit einem anderen schädlichen Fenster des Trojaners überlagert, das sich als „Update Patch Installation“ tarnt. Während sich das Opfer durch die harmlos anmutende Installation klickt, werden im Hintergrund gleichzeitig die Admin-Rechte aktiviert.

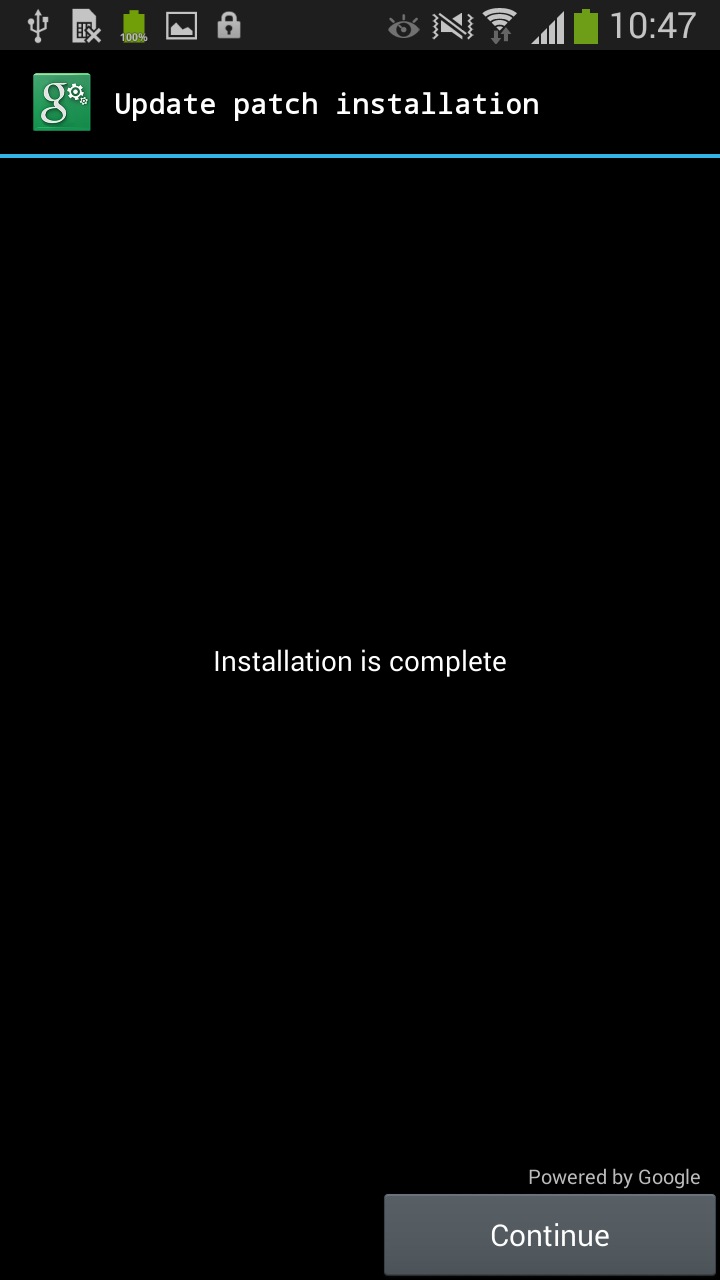

Ist die vermeintliche Update-Installation abgeschlossen, ist das Gerät des Nutzers dem Untergang geweiht: Die Trojaner-App hat sich die Admin-Rechte geschnappt und kann das Gerät nun sperren – und noch viel schlimmer: Sie kann eine neue PIN für die Entsperrung des Bildschirms erstellen.

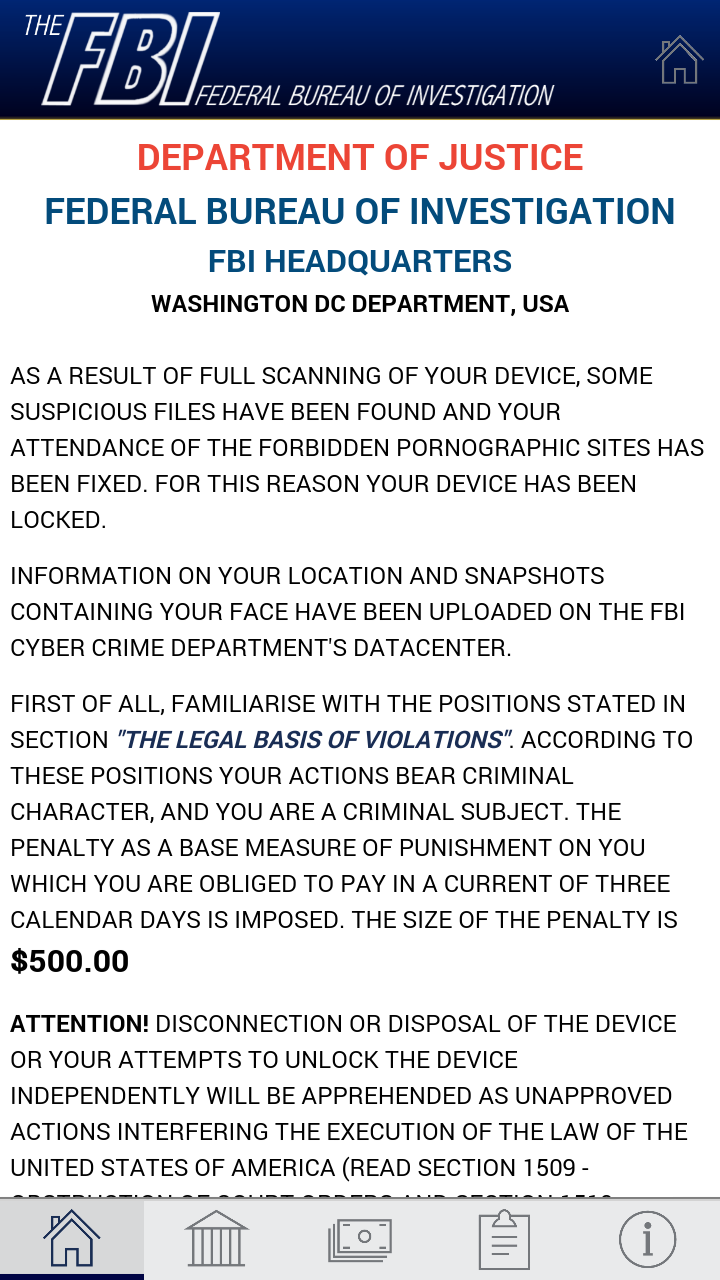

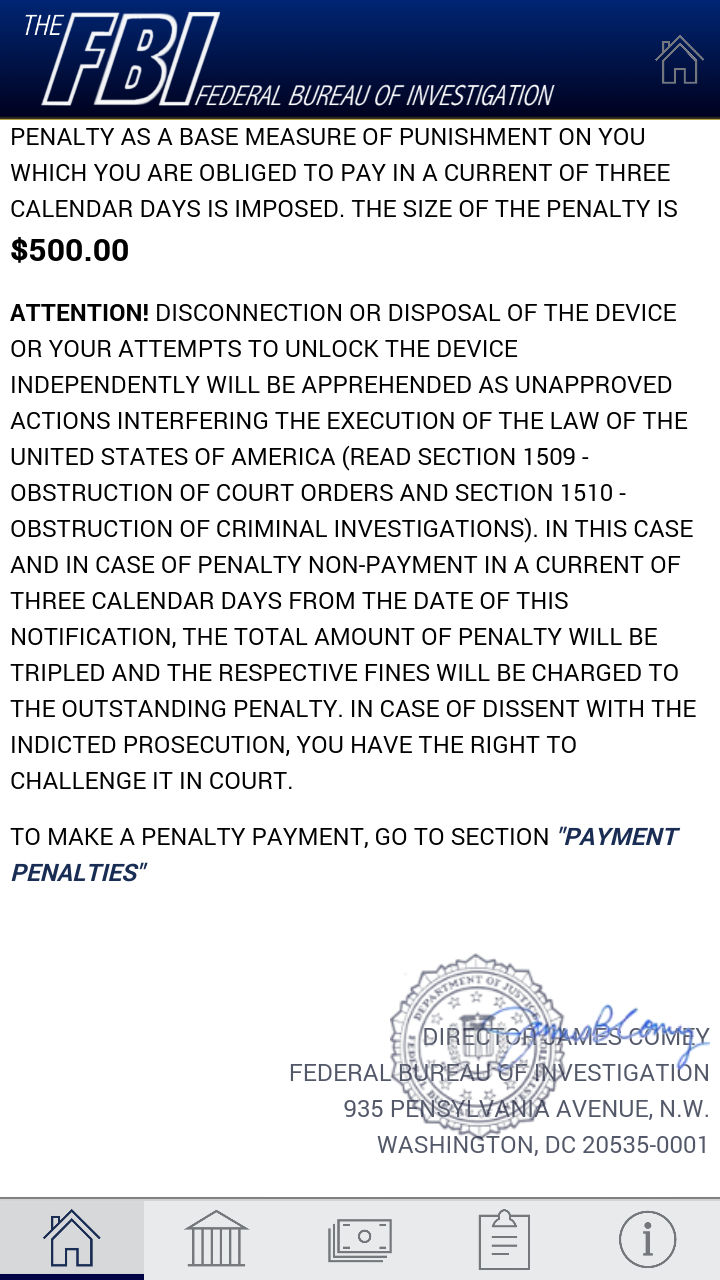

Kurze Zeit später erscheint auf dem Display eine vermeintlich vom FBI stammende Meldung, in der der Nutzer aufgefordert wird, eine Strafe in Höhe von 500 US-Dollar zu bezahlen. Grund hierfür sei die unzulässige Sichtung und Speicherung pornografischer Inhalte.

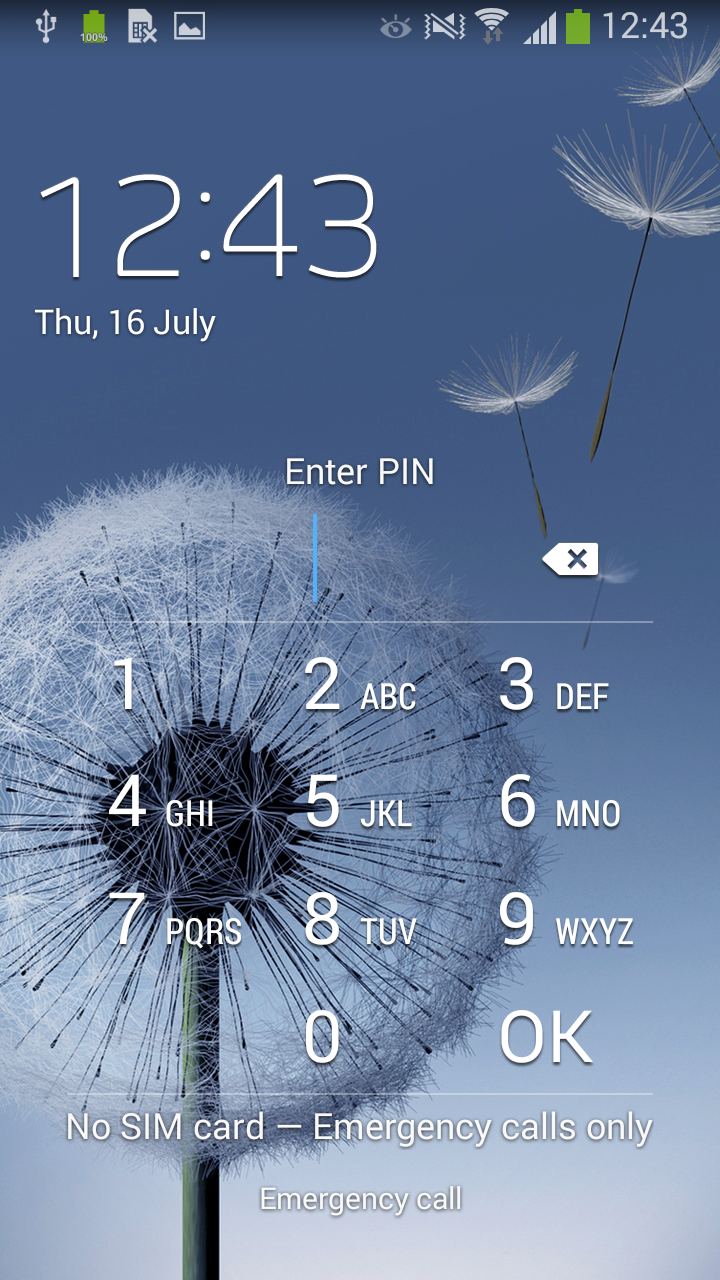

Nachdem diese falsche Meldung angezeigt wurde, wird das Display gesperrt. Der Nutzer kann Android/Lockerpin.A nur deinstallieren, indem er entweder den abgesicherten Modus startet und die Android Debug Brdige (ADB) nutzt. Nach der Deinstallation wird die PIN allerdings zurückgesetzt und zufällig generiert. Der Nutzer hat also weiterhin keinen Zugang zu seinem Gerät. Auch der Angreifer kennt die PIN nicht, sodass er ebenfalls keine Möglichkeit mehr hat, die Sperrung rückgängig zu machen. Der einzige Weg, wieder Zugriff auf das Gerät zu erlangen, besteht nun darin, es auf den Werkszustand zurückzusetzen.

Abbildung 3: Gesperrtes Display

Das Gerät ist also permanent gesperrt und kann ohne Root-Rechte oder Brute-Force-Angriff nicht wieder entsperrt werden.

Selbstverteidigungs-Mechanismus der Ransomware

Nicht nur die neue und ausgeklügelte Art und Weise, wie Android/Lockerpin.A an Admin-Rechte gelangt, ist bemerkenswert, sondern auch die aggressiven Mechanismen, durch die sichergestellt wird, dass es diese auch behält. Der Versuch, die Admin-Rechte der Malware zu deaktivieren, wird scheitern, weil der Trojaner eine Rückruffunktion enthält, sodass die Rechte umgehend wieder aktiviert werden.

Versucht ein Nutzer, die Malware zu entfernen, wird – wie schon bei der ursprünglichen Installation des Schädlings – wiederum das Fenster mit „Update Patch Installation“ angezeigt (Abbildung 4), welches das Admin-Fenster überlagert. Klickt der Nutzer auf „Continue“, werden die erweiterten Rechte einfach aufs Neue aktiviert.

Abbildung 4: Überlagerte Aktivitäten

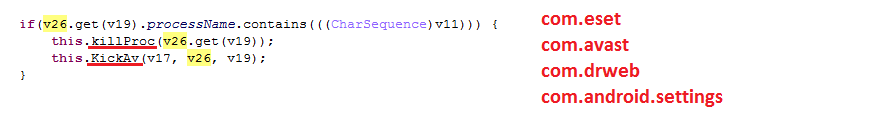

Darüber hinaus versucht die Ransomware, laufende AV-Prozesse zu stoppen, sobald der Nutzer die Admin-Rechte deaktivieren will. Dabei konzentriert sich die Malware auf drei mobile Antiviren-Anwendungen: ESET Mobile Security sowie die Sicherheitslösungen von Avast und Dr.Web.

Abbildung 5: Versuch, laufende Prozesse zu stoppen

Mit der Suche nach com.android.settings soll die standardmäßige Deinstallation über den in Android eingebauten Anwendungs-Manager verhindert werden.

Dank unserer eigenen Selbstschutz-Mechanismen wird die Malware bei dem Versuch, ESET Mobile Security zu stoppen oder zu entfernen, allerdings erfolglos bleiben.

Verbreitungsmechanismen und Statistiken

Der Trojaner wird vor allem über Social-Engineering-Tricks verbreitet. Hierbei tarnt sich die Ransomware als eine App für pornografische oder andere Arten von Videos mit Inhalten für Erwachsene. Die Anwendung nennt sich selbst „Porn Droid“.

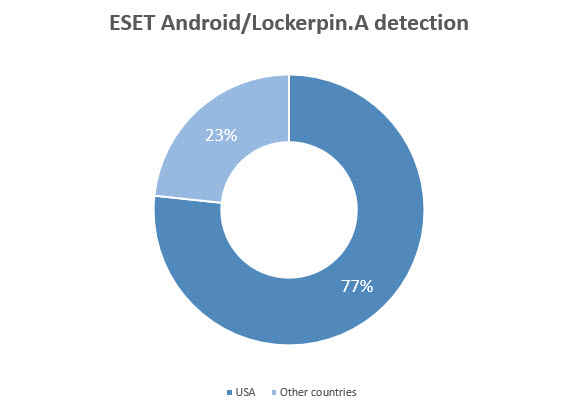

Laut den Statistiken von ESET LiveGrid® befinden sich die meisten infizierten Android-Geräte in den USA, mit einem Anteil von mehr als 75 Prozent. Das entspricht auch dem Trend, dass sich Malware-Autoren nicht mehr vorrangig auf russische oder ukrainische Nutzer konzentrieren, sondern zunehmend amerikanische User malträtieren. Grund hierfür ist vermutlich, dass sie sich hier eine größere Beute versprechen.

Das Gerät entsperren

Das Gerät entsperren

Nur wenn das Gerät gerootet ist oder eine MDM-Lösung enthält, kann die installierte PIN entfernt werden und der Nutzer Zugang zu seinem Gerät erlangen, ohne es auf den Werkszustand zurücksetzen zu müssen. Ist das Gerät gerootet, kann der Nutzer sich mit der ADB verbinden und die Datei eintfernen, in der die PIN gespeichert ist. Hierfür muss auf dem Gerät allerdings die Funktion USB-Debugging aktiviert sein (Einstellungen → Entwickleroptionen → USB Debugging).

Anschließend muss er die folgenden Befehle ausführen, um die PIN- oder Passwort-Sperrung zu entfernen. Dann kann der Nutzer wieder auf sein Gerät zugreifen. In manchen Fällen ist vorher ein Neustart notwendig.

> adb shell

> su

> rm /data/system/password.key

Fazit

Im offiziellen Google Play Store ist diese schädliche App nicht verfügbar. Wenn du deine Anwendungen also nur hier herunterlädst und Angebote in unseriösen Stores oder Foren meidest, kannst du dich also bereits relativ gut vor einer Infizierung mit dieser Android-Ransomware schützen. Zudem solltest du eine Antiviren-Lösung auf deinem Mobilgerät installieren und darauf achten, dass sie stets auf dem aktuellen Stand ist. ESET Mobile Security erkennt die Bedrohung als Android/Lockerpin.A.