Nach dem bereits in der vergangenen Woche Teil I veröffentlicht wurde, folgt nun Teil II der Untersuchungen der ESET-Forscher. Es geht dabei um die berüchtigte Hackergruppe Sednit, die mehr als 1000 hochrangige Einzelpersonen mit Phishing-Attacken und Zero-Day Exploits angriffen.

Die Sednit-Gruppe ist auch unter den Pseudonymen APT28, Fancy Bear, Pawn Storm und Sofacy bekannt. Alle Mitglieder sind sehr erfahren und deren kriminelle Aktivitäten reichen zurück bis in das Jahr 2004. Sie spezialisieren sich auf anspruchsvolle Angriffe, die typische Netzwerksicherheitsvorkehrungen von Unternehmen umgehen.

Der zweite Teil des Forschungsberichts lautet: En Route with Sednit: Observing the Comings and Goings. ESETs Forscher haben sich die von der Hackergruppe Sednit verwendeten Spionage-Software einmal genauer angesehen. Sednits E-Spionage Toolkit wird nur an Personen von Interesse nach einer kurzen Aufklärungsphase eingesetzt. Das Toolkit besteht aus drei Hauptkomponenten: zwei Spionage-Backdoors (SEDRECO und XAGENT) und einem Netzwerk-Tool namens XTUNNEL.

SEDRECO und XAGENT Spionage-Backdoors

Warum werden gleich zwei Backdoors zum Ausspähen der Opfer genutzt? Die ESET-Forscher haben dafür eine einfache Erklärung: „Durch den Einsatz von zwei Backdoors zur selben Zeit können die Hacker sichergehen, mit dem Opfer-System in Kontakt zu bleiben, selbst wenn ein Backdoor aufgedeckt wird.

Ist SEDRECO erst einmal in Position gebracht, stehen dem Anwender eine Vielzahl von Möglichkeiten zur Verfügung. Dazu gehören unter anderem das Lesen und Schreiben von Dateien, das Einschalten von Keylogging, um die Tastatureingaben des Users aufzuzeichnen, das Durchsuchen der Festplatte des Opfers und das Aufzeichnen der Netzwerkressourcen. Außerdem hat der ESET-Forschungsbericht ergeben, dass SEDRECO die Möglichkeit offenbart, externe Plug-ins auszuführen, herunterzuladen und durch den C&C-Server der Hacker wie vorgegeben zu handeln.

Ein SEDRECO Plug-in war in der Lage einen Code mit einem Modul zu teilen, das von XAGENT benutzt wird. Auf diese Weise kann das eine Backdoor mit dem anderen kommunizieren.

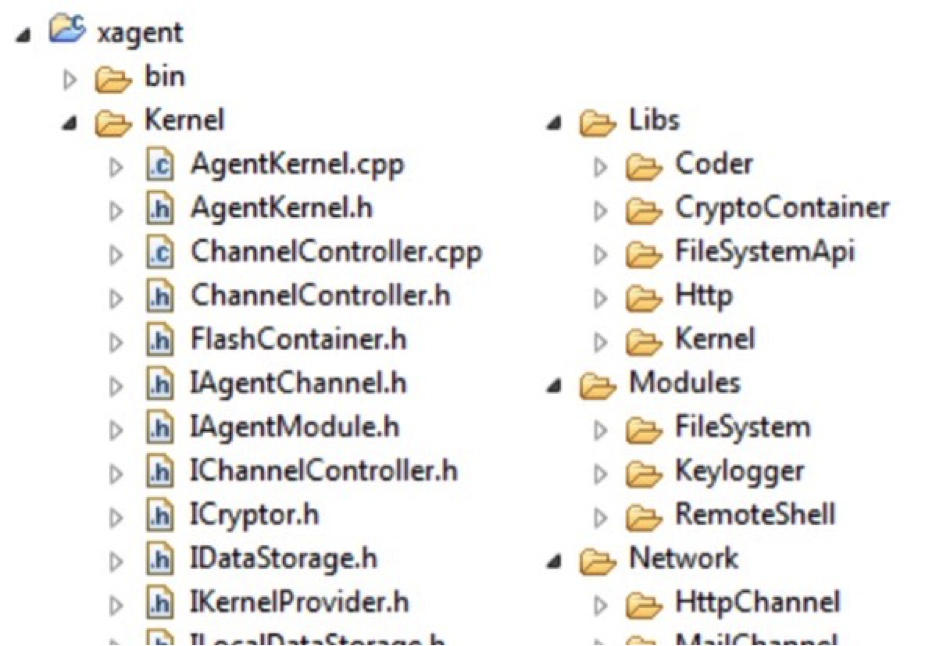

XAGENT schleust Informationen von kompromittierten Computern via HTTP und E-Mail heraus. Während der Untersuchungen konnten die ESET Forscher den dafür verantwortlichen Source Code unter dem GNU/Linux Betriebssystem extrahieren.

Einige Versionen von XAGENT sind dafür bekannt, dass sie seit 2012 aktiv von der Sednit Hacker-Gruppe eingesetzt werden. Unter ihren Opfern befindet sich auch Computer des Democratic National Committee (DNC), dem Regierungsorgan der US-Demokratischen Partei.

Obwohl bis jetzt nur Versionen für Windows, Linux und iOS aufgetaucht sind, würde es die ESET-Sicherheitsforscher nicht wundern, wenn es auch Varianten für andere Betriebssysteme wie Android gibt.

Die XAGENT Malware enthält eine Reihe von Modulen, die eine große Funktionalität mitbringen. Die ESET-Forscher haben herausgefunden, dass die Sednit Hackergruppe jede Attacke an das ausgewählte Ziel anpasst. Das verhindert, dass der gesamte XAGENT Code an Sicherheitsforscher ausgeliefert wird.

XTUNNEL

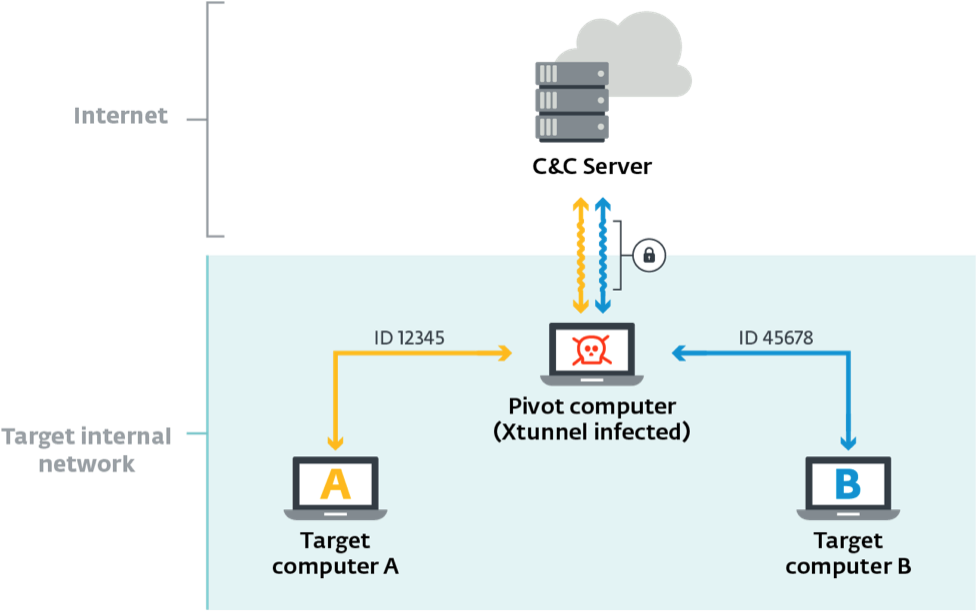

XTUNNEL ist die dritte Hauptkomponente. Dieses Netzwerk-Proxy-Tool wird von Sednit dazu benutzt, Netzwerk-Traffic zwischen C&C-Server im Internet und kompromittierten Computer eines lokalen Netzwerks weiterzuleiten.

Das erste bekannte Sample von XTUNNEL wurde 2013 entdeckt. In späteren Versionen wurde er beim Democratic National Committee im Jahr 2016 und ein Jahr zuvor im Deutschen Bundestag gefunden. Der Code wurde über die Jahre dauernd verbessert und angepasst.

Die Forscher sagen, dass signifikante Ressourcen in der Entwicklung von XTUNNEL, SEDRECO und XAGENT stecken. Wie in En Route with Sednit: Observing the Comings and Goings beschrieben, heißt es:

„Um ihre Spionageaktivitäten durchzuführen, setzt die Sednit-Gruppe vor allem auf zwei Backdoors, XAGENT und SEDRECO, die in den vergangenen Jahren intensiv weiterentwickelt wurden. Ebenso wurden bemerkenswerte Anstrengungen in XTUNNEL investiert, um geheim zu bleiben. Insgesamt sollten diese drei Komponenten den primäreren Fokus für diejenigen bilden, welche die Aktivitäten der Sednit-Gruppe verstehen und vermitteln möchte.“

Das sind jedoch nicht die einzigen Waffen, die Sednit parat hält. Anvisierte Computer werden beispielsweise auch regelmäßig durch Passwort-Wiederherstellungstools Risikos ausgesetzt.

DOWNDELPH – Ein mysteriöser Downloader

Im letzten Abschnitt tauchen wir mit den ESET-Forschern tief in die Machenschaften der Sednit-Hackergruppe ein und beschäftigen uns mit einem Downloader namens DOWNDELPH.

Der Namensursprung dieses Programms ist unschwer zu erkennen. Es ist die Programmiersprache Delphi. Der Downloader wird dazu benutzt, die beiden Backdoors XAGENT und SEDRECO auf kompromittierten Computern zu verteilen.

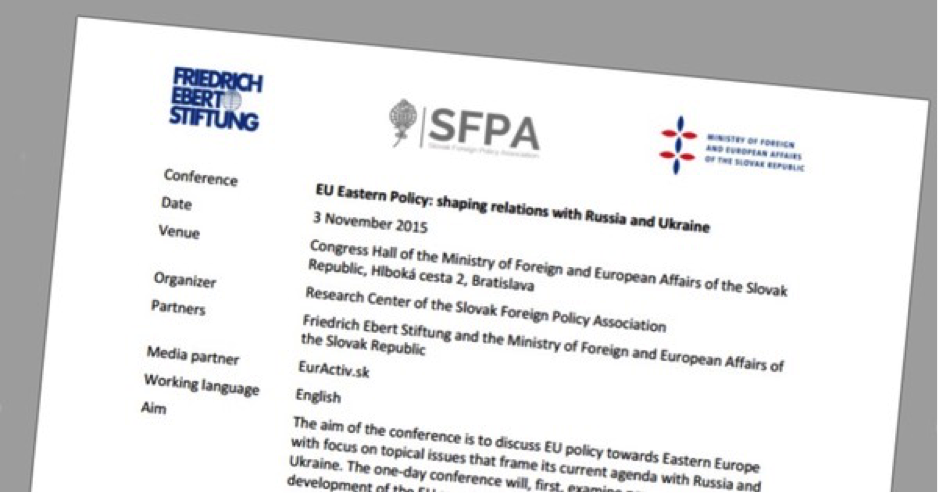

Bei mindestens einem von ESETs untersuchten Fällen, wurde DOWNDELPH durch ein schädliches Word-Dokument eingeschleust. Es tarnte sich als Einladung zu einer Konferenz über die russisch-ukrainischen Beziehungen nach dem Abschuss des Malaysia-Airlines-Flugs 17.

Ist DOWNDELPH erst einmal in Stellung gebracht, lädt es eine Konfigurations-Datei aus dem Internet und bezieht den Payload von mehreren C&C-Servern.

Interessanterweise kam DOWNDELPH während der vergangenen zwei Jahre erst sieben Mal zum Einsatz. Das ergaben zumindest die Telemetrie-Daten der ESET-Datensammlung. Bei einigen wurde es neben einem nicht-dokumentierten Windows Root- und Bootkit verteilt. Kurioserweise ähnelt der Code der berüchtigten BlackEnergy Malware, die für einen weitgehenden Stromausfall in der Ukraine sorgte.

Der Gebrauch der Rootkit/Bootkit-Technologie, um die Aktivitäten der Sednit-Hackergruppe zu verschleiern und der kleine Verteilungsgrad lassen eine Sache vermuten: Die Hacker wollen um jeden Preis anonym zu bleiben.

In unserer globalisierten Welt geht es im Hacking nicht immer darum, so viel Geld wie möglich in kürzester Zeit zu ergaunern. Manchmal wird auch auf Zeit gespielt. Das ist vor allem dann der Fall, wenn es sich um langjährige Spionage handelt. Dann möchte man möglichst lange, unentdeckt, geheime Informationen beschaffen – ohne das die Ausspionierten davon etwas mitbekommen.

Für Interessierte empfehlen wir einen Blick in die folgenden Whitepaper zu werfen:

Das komplette Whitepaper steht hier zur Verfügung. Außerdem finden sich auf Sednit bezogene IOCs auf ESET’s Github Account.